【警惕】大量未修复WebLogic WSAT组件RCE漏洞的主机被挖矿程序攻击

警惕

警惕

从1月1日开始,大量未修复WebLogic WSAT(全称:Web Services Atomic Transactions)组件RCE漏洞的主机被挖矿程序攻击,尤其是1月3日,更是大面积爆发,很多银行、部委、保险、电力、电信等行业用户中招儿!

WebLogic服务进程非计划停机(进程退出),WebLogic Server日志中出现如下信息:

####<2018-1-2 上午12时52分26秒 CST>

而且主机的history(Linux&Unix系)中可看到攻击脚本的身影:

该脚本首先会杀掉本机上的python和java程序,然后下载运行比特币的挖矿程序xmrig-y(xmrig-y.exe,该程序被多款杀毒软件标示为挖矿或恶意木马程序),然后伪装成java文件运行,接着执行一个while true的循环,在满足相应的条件时,杀掉主机相关进程。

原因

受到CVE-2017-10271或者CVE-2017-3506漏洞的影响,2017年12月22日,国内很多安全站点都通报过此问题,笔者于12月31日,在中间件用户组公众号也发过相关文章,包括修复方案,但是未受到足够的重视,间接中导致这3天来很多用户WebLogic服务进程被杀掉。

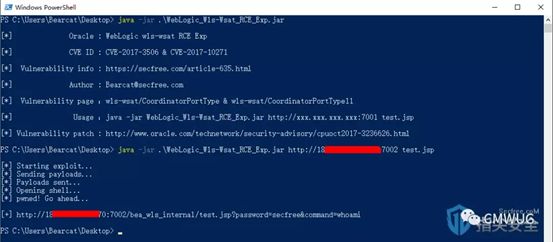

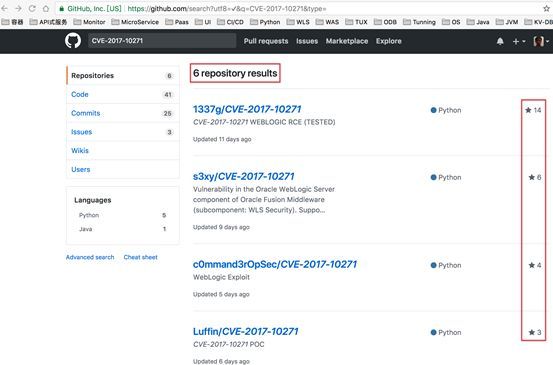

而且,目前网上已经有很多此漏洞的利用工具,众多人、新的攻击方式正在粉墨登场,请务必尽快修复。

目前全球最活跃的代码托管平台Github上,于此漏洞相关的利用资料库(工具)已经有6个,而且每个资料库有众多的跟随者。

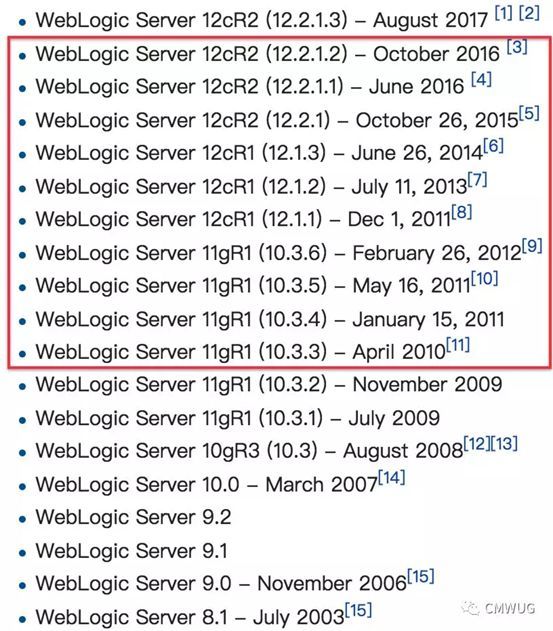

影响的版本

WebLogicServer 10.3.3 - 12.2.1.2(注意:并非像网上说的那样只影响4个版本,而是10个版本)

建议修复方案

有PSU补丁的WLS 10.3.6、12.1.3、12.2.1.1、12.2.1.2版本:

(1)安装最新的PSU(2017年10月份发布的)

(2)删除wls-wsat应用包

WebLogic11g版本,wls-wsat应用包的位置:

$WL_HOME/server/lib/wls-wsat.war

WebLogic12c版本(12.1.3、12.2.1.1、12.2.1.2版本):

$BEA_HOME/oracle_common/modules/com.oracle.webservices.wls.wsat-endpoints-impl_

(3)删除每个WebLogic Server目录下的tmp目录

位置:$DOMAIN_HOME/servers/SERVER_NAME/tmp

这里跟网上所写的删除的方法不太一样,请按照这个方法做,因为可能有JSP网页木马已经潜伏在$DOMAIN_HOME/servers/SERVER_NAME/tmp/_WL_internal/bea_wls_internal/9j4dqk/war目录下,管理、被管Server均需执行,非生产时间操作)

(4)检查WebLogic关键组件

首先检查wls-wsat组件是否已经清干净,用浏览器或写脚本检测每个WebLogic Server上的/wls-wsat/CoordinatorPortType应用URL((http://< wls listenaddress>:

(5)重要的系统还需要重新部署一下应用

因为有可能你的应用包中潜伏着JSP网页木马。请删除目前主机上的应用包(或mv改个名字),然后将一份安全的应用包上传到怀疑被攻击的主机上,重新部署一下应用。

(6)检查主机中其他位置是否有可疑文件或进程

其他没有10月份PSU补丁的版本(WLS 10.3.3 - 10.3.5,以及12.1.1、12.1.2、12.2.1.0)执行后面的5步操作即可。

另外,删除每个WebLogicServer目录下的tmp目录的操作跟-Dweblogic.wsee.wstx.wsat.deployed=false(禁用wls-wsat功能)功效相似,但删tmp目录的操作还可以清除可疑的JSP网页木马。

此次被利用的漏洞源自WebLogic自带的一个wls-wsat.war应用包(Web Services Atomic Transactions组件),该组件存在RCE(远程代码执行)漏洞,允许使用JDK自身的XMLDecoder进行反序列化漏洞攻击,下载并运行比特币的挖矿程序。

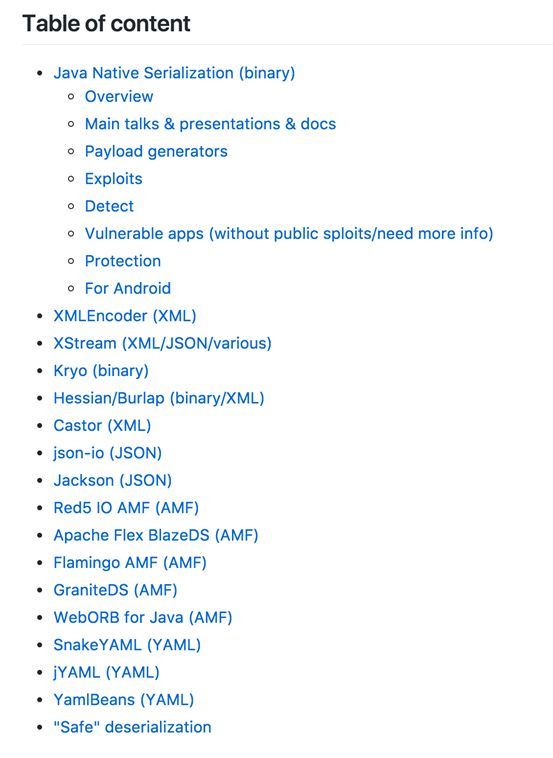

但Java XMLDecoder反序列化漏洞也并不是这两年才出来,早在2013年就已经爆出来了,2015年爆出来的CVE-2015-4852也并不是唯一的反序列化漏洞。

Github上有一个项目Java-Deserialization-Cheat-Sheet(https://github.com/GrrrDog/Java-Deserialization-Cheat-Sheet),总结了几乎所有的Java反序列化漏洞。

你可以从中找到被广泛利用的commons-collection、XMLDecoder等Java反序列化漏洞,反序列化漏洞预防、检测与修复工作的重要性越发凸显了。

![]()

我们每个人都知道数据安全的重要,可是数据安全到底应该如何做起?

如果您希望快速了解您企业的数据库是否存在众多的安全漏洞或者安全风险,推荐您自助使用云和恩墨的免费自动化巡检工具:Bethune(白求恩),该工具为基于云平台的免费工具,在帮您检查数据库基本情况的同时,也内置安全方面的检查,通过对数据库安全补丁、访问来源、访问工具等维度的分析,帮助用户快速梳理数据库安全情况,让您掌握第一手的数据库安全咨询。

在白求恩的智能诊断平台中,我们从点滴做起,帮助用户发现安全问题,改善安全体验。

从数据安全的各个纬度中,访问安全处于重要的核心位置,而Oracle数据库的监听日志就处于记录访问来源的重要岗位。白求恩 - Bethune 通过对于监听日志的发掘帮助用户清晰展现数据库的访问来源,访问应用等,提示安全风险,帮助用户加强安全管控。

我们来看看白求恩的分析和展现。

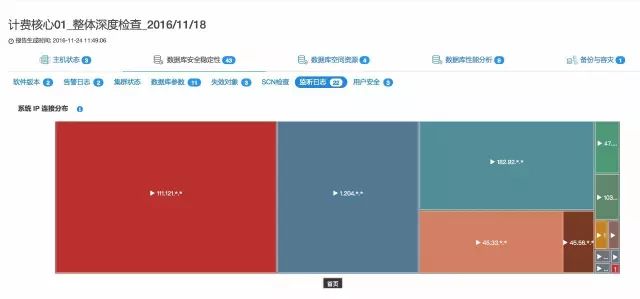

白求恩首先会对访问来源的IP根据权重进行可视化展现,这个视图可以自由缩放,以展示访问来源的详细状况,可以帮助用户发现可疑的访问来源:

有了访问来源,白求恩还可以分析访问频度,帮助用户找到连接风暴的时点,以便通过优化规避和分散连接请求,在以下的图例中,展示了一个连接风暴点,在这个位置,客户的集中并发访问甚至使得数据库失去响应:

对于DBA来说,清楚的了解应用的访问分布,是必要的工作内容,也是了解和熟悉数据库应用的起点。

有了监听日志,我们还可以清晰的展示访问数据库的应用类型和访问源:

从访问源中,如果发现未授权的IP地址,则应该引起高度的安全重视;

如过有未授权的应用,则更应该梳理和明确规范;

这是数据安全中最核心的要素之一。

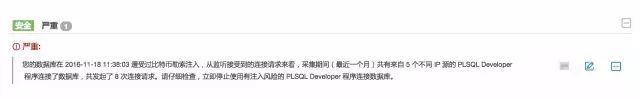

在以下的数据中,显示了来自不同地址的 plsqldev.exe 连接,这是必须要要明确定义访问许可的高危应用:

在2016年下半年爆发的Oracle数据库比特币勒索事件中,plsqldev 正是感染的来源之一。Bethune 检测这一风险并给出提示,以下提示显示这个数据库遭遇到了比特币攻击:

监听器的日志中,隐藏着丰富的信息,提升数据库的安全防范,可以由此作为一个起点,白求恩正是因应用户的需求,丰富了这一个功能,帮助大家提高安全的警示和预防。

清清楚楚的分析,明明白白的展示,数据库智能诊断分析,尽在Bethune平台!

Bethune官网:bethune.enmotech.com

如果你在使用Bethune的过程中,有任何疑问,可以在网站的反馈页面直接回复或者通过白求恩小助手(微信 sunx5126 )加入到Bethune用户交流群,与白求恩用户和专家交流讨论。

当然,如果您的数据库已经遭受攻击和数据损失,您也不要担心,立刻紧急联系云和恩墨的服务团队,我们将帮助您处理数据修复事宜。云和恩墨久经考验的ODU产品,可以在数据丢失后最大限度的恢复数据。

相关阅读:

【红色警报】“比特币勒索攻击”快速排查攻略,文末附脚本

关于Oracle安全比特币勒索问题揭秘和防范

警示:新型勒索病毒Petya如何对你的文件进行加密

Bad Rabbit病毒引发的企业数据安全的思考与应对方案

资源下载

关注公众号:数据和云(OraNews)回复关键字获取

‘2017DTC’,2017DTC大会PPT

‘DBALIFE’,“DBA的一天”海报

‘DBA04’,DBA手记4经典篇章电子书

‘RACV1’, RAC系列课程视频及ppt

‘122ARCH’,Oracle 12.2体系结构图

‘2017OOW’,Oracle OpenWorld资料

‘PRELECTION’,大讲堂讲师课程资料