计算机病毒分析与对抗————6、木马

1、木马的定义

计算机领域中的木马是指附着在应用程序中或者单独存在的一些恶意程序,它可以利用网络远程相应网络另外一段的控制程序的控制命令,实现对被植入了木马程序的目标计算机的控制,或者窃取感染木马程序的计算机上的机密材料。

2、木马的分类

根据木马的功能,可以将其分为以下几类:

远程控制型木马、密码发送型木马、键盘记录型木马、破坏型木马、Dos型木马、FTP型木马。

3、木马与病毒的区别

(1)病毒重在破坏,破坏你电脑的软硬件、你的电脑系统、或者文件;而木马的重心则在于控制,也即是说控制你的电脑,至于说控制后有否破坏作用,那是另一回事了;

(2)病毒种类繁多,进入电脑系统后也不易识别与查找;而木马相对来说虽然在潜伏于后台、或者内嵌在某段程序里、或者绑定在其它文件里,但有经验的电脑用户根据有某些症状还是比较好查找识别的。

4、木马的结构

木马软件一般由木马配置程序、控制端程序、被控端程序三部分组成

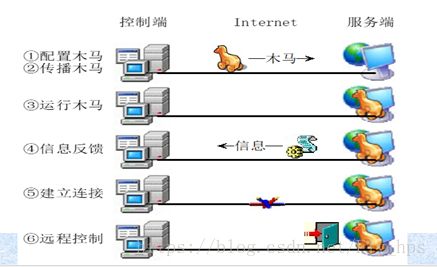

5、运用木马进行网络入侵的基本过程

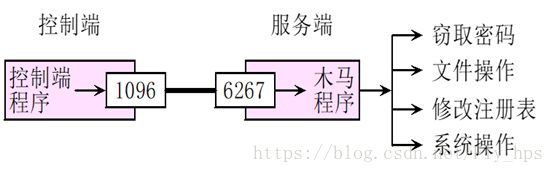

6、木马通道与远程控制

此处的端口任意!

7、木马的植入方式

(1)利用网页脚本植入

网页脚本植入方式主要是指网页中的脚本通过利用浏览器的漏洞,让Web浏览器在后台自动、隐藏地下载黑客防止在网络上的木马程序,并安装运行这个木马程序,从而达到植入目标主机的目的。当计算机用户访问这些含有恶意脚本的网页时,木马便被悄悄地植入到本地计算机中。

(2)电子邮件植入

木马可以通过电子邮件来传播。攻击者将木马程序作为电子邮件的附件发送给目标用户,并通过邮件内容诱使用户打开附件,一旦目标用户打开此附件,木马就会悄悄植入到目标系统中,以此为植入方式的木马常常会以HTML、JPG、BMP、TXT、ZIP等各种非可执行文件的图标显示在附件中,以诱使用户打开附件。

(3) 利用系统漏洞植入

由于操作系统软件规模庞大,其内部不可避免地存在各种缺陷,构成了系统安全上的漏洞。虽然漏洞可以用补丁进行修补,但新的漏洞还会不断被发现,因此,利用系统漏洞仍是木马植入的一种主要方式。

8、木马的链接方式

(1)获取连接信息

木马服务端在受害主机成功安装之后,必须与客户端建立起通信连接。木马客户端和服务端间要建立连接,必须知道对方的链接信息。服务端可以在上线之后通过某种方式将其IP地址和端口等信息发送给客户端。在信息反馈的方式上,可以设置Email地址,服务端将自身IP发往客户端的邮箱中,也可以使用UDP通知,将服务端IP地址通过免费主页空间告知客户端,同理,客户端也可以将自己的连接信息放在一免费空间中,然后等待服务端从中获取连接信息。

(2)建立通信连接

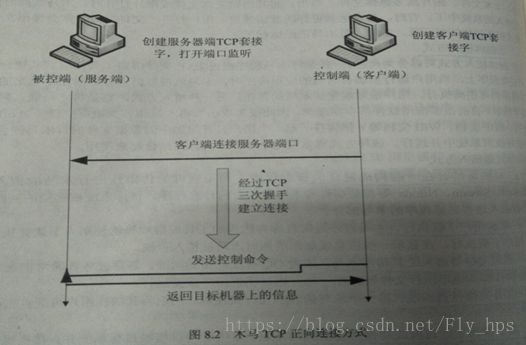

A、TCP 正向连接

TCP协议是一种面向连接的、可靠的、基于字节流的传输层通信协议,基于对可靠性的要求,一般的远程控制木马大多数使用这种协议进行通信。

TCP正向连接是传统木马的通信方式,如下图所示,因为木马采用的是C/S通信模式的,所以其设计连接模式如下:服务器端运行在被感染主机上,打开一个特定的端口等待客户端连接,客户端启动后连接服务器端,有效连接后攻击者就可以对目标机器进行操作。

B、TCP反向连接

TCP反向连接是指有木马的服务器端程序向客户端程序发起的连接,反向连接主要有两种实现形式:一种是客户端与服务器端独立完成的,另一种是借助第三方主机中转完成的。

所谓独立完成是指服务端直接连接客户端,但这种方法有一个明显的缺陷,即客户端的IP必须是公有的,且是固定的。其连接过程如下:

另外一种反向连接方式是在计算机网络中希望建立通信的两个主机间不直接进行通信,而是通过第三方的主机来进行中转。这种第三方主机通常称为“肉鸡”,也就是被黑客植入远程控制木马,已完全取得控制权的机器。

C、UDP通信

与TCP不同,UDP并不提供对IP协议的可靠机制、流控制以及错误恢复功能等。由于UDP比较简单,UDP头包含很少的字节,比TCP负载消耗少。

UDP也有正向连接和反向连接两种方式,原理与TCP差不多,在此不再赘述,需要注意的是UDP不是一个可靠的协议,所以,必须在UDP协议的基础上设计一个自己的可靠的报文传递协议。

D、ICMP通信

ICMP全称(互联网控制报文协议),它是IP协议的附属协议,用来传递差错报文以及其他需要注意的消息报文。这个协议通常为TCP或UDP协议服务,但是它也可以单独使用,例如著名的工具ping,就是通过发送接收ICMP_ECHO和ICMP_ECHOREPLY报文来进行网络诊断的。

实际上,ICMP木马的出现正是得到了Ping程序的启发,由于ICMP报文是由系统内核或进程直接处理而不是通过端口,这就给木马一个摆脱端口的绝好机会,木马将自己伪装成一个Ping的进程,系统就会将ICMP_ECHOREPLY(ping的响应包)的监听、处理权交给木马进程,一旦事先约定好的ICMP_ECHOREPLY包出现(可以判读包大小、ICMP_SEQ等特征),木马就会接受、分析并从报文中解码出命令和数据。

E、HTTP隧道

为了安全起见,防火墙一般都只开放对80和其他一些常用端口的访问权限,因此哪些基于TCP/IP客户端和服务端的木马就不能通过防火墙和外界发生联系,特别是在内网之中,但是经过特殊处理的IP数据包可以伪装成HTTP数据包,这样防火墙就认为其是合法的HTTP数据包并给予放行,这样,在木马的接收端木马程序再将伪装过的IP封包还原出来,取出其中有用的数据,从而达到穿越防火墙端口设置的限制。

HTTP隧道技术就是把所有要传送的数据全部封装到HTTP协议里进行传送,HTTP隧道吧应用程序要传输的信息伪装成HTTP包,然后把请求的目的端口设置为80,这样防火墙检测时就认为是安全的数据包,从而利用HTTP协议在应用程序和远程主机之间建立一条安全传输隧道。