- 【Death Note】网吧战神之7天爆肝渗透测试死亡笔记_sqlmap在默认情况下除了使用 char() 函数防止出现单引号

2401_84561374

程序员笔记

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。需要这份系统化的资料的朋友,可以戳这里获取一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!特殊服务端口2181zookeeper服务未授权访问

- 校园高手传(九十)拼命鸡三郎

紫光极星雨

第九十章拼命鸡三郎鸡妖小火趁着高约七十来米的白色巨大身影,随龙星冲出洞穴之际,展开翅膀,跃入了漆黑不见底的洞穴之中…“哇!这么黑吗?”才进入雷钢鼠栖息的洞穴,小火就察觉到一丝不对劲,四周似乎是有些黑得异常。“吸~”深深吸了一口空气里传来的铁屑和氮肥气息,小火不禁偏过头,把小巧的脑袋迈入翅膀之间,想要借此回避迎面而来的难闻气味,可奈何这股味道太过于浓厚,几乎已经渗透入这座洞穴的每个角落,根本挥之不去

- 2024年Presto【基础 01】简介+架构+数据源+数据模型(2),2024年最新一线互联网公司面经总结

2401_84264536

架构

学习路线:这个方向初期比较容易入门一些,掌握一些基本技术,拿起各种现成的工具就可以开黑了。不过,要想从脚本小子变成黑客大神,这个方向越往后,需要学习和掌握的东西就会越来越多以下是网络渗透需要学习的内容:网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。需要这份系统化资料的朋友,可以点击这里获取一个人可以走的很快,但一群人才能走的更远!不

- 渗透测试的了解

锅盖'awa'

网络安全小白之路安全性测试安全

文章目录概述一、渗透测试分类1.黑盒测试/外部测试2.白盒测试/内部测试3.灰盒测试/组合测试二、渗透测试-目标分类1、主机操作系统渗透2、数据库系统渗透3、应用系统渗透4、网络设备渗透三、渗透测试过程(七个阶段)1.前期交互阶段(Pre-EngagementInteraction)2.情报搜集阶段(InformationGathering)3.威胁建模阶段(ThreatModeling)4.漏洞

- 身处职场洪流,如何做真正厉害的人

馨宝1025

每个人脱离学生时代,以后的人生便几乎都是和职场打交道了。职场如战场。如果说学校是人类最后一方净土,那职场则就是渗透着功利、复杂的人际关系的一个风诡云谲的疆场。我们不但要做好本职工作,还要练就十八般武艺,来应对纷繁复杂的职场,使自己立于不败之地。首先是学习的重要性。读书的时候,有时候会很苦恼,觉得读书有什么用。特别是上了大学,面对专业课,如果你不是发自兴趣和内心真正的喜欢,会觉得深奥难懂,枯燥无味,

- 网络安全测评技术与标准

坚持可信

信息安全web安全网络安全

网络安全测评是评估信息系统、网络和应用程序的安全性,以发现潜在的漏洞和威胁,并确保系统符合安全标准和政策的过程。以下是常见的网络安全测评类型:1.渗透测试(PenetrationTesting)描述:通过模拟真实的攻击,评估系统、网络和应用程序的安全性,识别和修复漏洞。目标:发现系统中的安全漏洞,评估其可能被利用的风险。方法:黑盒测试:测试人员没有系统内部信息,模拟外部攻击者。白盒测试:测试人员拥

- 写出渗透测试信息收集详细流程

卿酌南烛_b805

一、扫描域名漏洞:域名漏洞扫描工具有AWVS、APPSCAN、Netspark、WebInspect、Nmap、Nessus、天镜、明鉴、WVSS、RSAS等。二、子域名探测:1、dns域传送漏洞2、搜索引擎查找(通过Google、bing、搜索c段)3、通过ssl证书查询网站:https://myssl.com/ssl.html和https://www.chinassl.net/ssltools

- 这6首写月亮的古诗,小学语文必背,推荐给家长,你家孩子会背几首?

米小柚

这两天人类探月又取得了历史性进步,而且是我们中国人完成的,身为一个中国人,为我们的国家的强大感到由衷的自豪。中国人拍的人类第一张月球背面照说到月亮,我们对它既陌生又熟悉。陌生的是,至今我们还在对它进行探索,以期有朝一日揭开它神秘的面纱。熟悉的是,它渗透存在于我们生活的方方面面。我们通过观察的月亮的阴晴圆缺按照“初一十五”过日子;我们每年的中秋节吃月饼故事赏月;我们的神话,嫦娥奔月、玉兔捣药、吴刚伐

- 网络安全(黑客)自学

白帽子凯哥

web安全安全网络安全服务器网络

一、什么是网络安全网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。无论网络、Web、移动、桌面、云等哪个领域,都有攻与防两面性,例如Web安全技术,既有Web渗透,也有Web防御技术(WAF)。作为一个合格的网络安全工程师,应该做到攻守兼备,毕竟知己知彼,才能百战百胜。二、怎样规划网络安全如果你是一

- 网络安全(黑客)——自学2024

白帽子黑客-宝哥

web安全安全嵌入式硬件网络单片机

一、什么是网络安全网络安全是一种综合性的概念,涵盖了保护计算机系统、网络基础设施和数据免受未经授权的访问、攻击、损害或盗窃的一系列措施和技术。经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。作为一个合格的网络安全工程师,应该做到攻守兼备,毕竟知己知彼,才能百战百胜。二、网络安全怎么入门安全并非孤立存在,而是建立在其计算机基础之上的应用技术。

- 2024网络安全学习路线 非常详细 推荐学习

白帽黑客-晨哥

web安全学习安全数据库php

关键词:网络安全入门、渗透测试学习、零基础学安全、网络安全学习路线首先咱们聊聊,学习网络安全方向通常会有哪些问题1、打基础时间太长学基础花费很长时间,光语言都有几门,有些人会倒在学习linux系统及命令的路上,更多的人会倒在学习语言上;2、知识点掌握程度不清楚对于网络安全基础内容,很多人不清楚需要学到什么程度,囫囵吞枣,导致在基础上花费太多时间;看到很多小伙伴,买了HTML,PHP,数据库,计算机

- 入门网络安全工程师要学习哪些内容

白帽黑客2659

web安全学习安全网安入门网络安全

大家都知道网络安全行业很火,这个行业因为国家政策趋势正在大力发展,大有可为!但很多人对网络安全工程师还是不了解,不知道网络安全工程师需要学什么?知了堂小编总结出以下要点。网络安全工程师是一个概称,学习的东西很多,具体学什么看自己以后的职业定位。如果你以后想成为安全产品工程师,学的内容侧重点就和渗透测试工程师不一样,如果你想成为安全开发工程师,学的侧重点就和安全运维工程师不一样。网络安全工程师学的东

- python绝技运用python成为顶级pdf_python绝技:运用python成为顶级黑客 中文pdf完整版[42MB]...

weixin_39851261

Python是一门常用的编程语言,它不仅上手容易,而且还拥有丰富的支持库。对经常需要针对自己所处的特定场景编写专用工具的黑客、计算机犯罪调查人员、渗透测试师和安全工程师来说,Python的这些特点可以帮助他们又快又好地完成这一任务,以极少的代码量实现所需的功能。Python绝技:运用Python成为顶级黑客结合具体的场景和真实的案例,详述了Python在渗透测试、电子取证、网络流量分析、无线安全、

- 《大学》课后感

闹铃_1025

定静安虑得,静而后能安,安于正道,心安理得,理得才能心安!周全的考虑之后才能有所得,知道自己一定有所得!物有本末事有终始!君子务本,终有所成!成为一个值钱的人才是根本,明了万事万物的道理。真正的成功到底是什么??值得自己考虑!在岗位中如何修炼自己?最基本的就是融入公司文化。如何融入企业文化?文化渗透七话法,价值观比业绩更重要!核心价值观,对人的影响最重要!点点滴滴的小事让员工善念长存,价值观能够持

- 过年~喝酒

想逢一笑

喝点儿酒,一切就都成了醉美的模样儿。酒以其水的外形,火的性格的独特魅力,渗透在我们生活的每一个角落。常言道,无酒不成席,一年的哈酒高峰已拉开帷幕。除夕喝,年五景喝,初一喝了初二喝,反正初七之前是天天喝。回家过年,陪父母喝酒唠嗑,喝的是惬意,没有酒,怎么举杯话家常,没有酒,怎么倾心诉真言。都说年味不浓,只需一杯酒,话儿自然就多啦。小醉微醺,迷迷糊糊之间,互吐衷肠,与家人的距离拉近了。正所谓:喝酒唯小

- java计算机毕业设计音乐微信小程序(开题+程序+论文)

世迁科技

java课程设计微信小程序

本系统(程序+源码)带文档lw万字以上文末可获取一份本项目的java源码和数据库参考。系统程序文件列表开题报告内容研究背景随着移动互联网的飞速发展,微信小程序作为一种轻量级的应用形态,凭借其无需下载、即用即走的特性,迅速渗透至用户生活的方方面面。音乐作为人们日常生活中不可或缺的精神食粮,其获取与分享方式也在不断进化。传统音乐应用虽功能丰富,但占用手机内存大、启动速度慢等问题日益凸显。因此,开发一款

- 焦点网络初级班第25期徐惠娟坚持分享第51天

释怀juan

每日分享就是把每天的愉快的!高兴的!沮丧的!纠结的!学习的!领域的和体会的一一说出来。这种方式不但让我们内心深处有释放的空间,还会让我们在不断抒发和写作的同时顿悟到和分析到,或者说能再次看到以及能更加捋顺我们的思维,更好的渗透到生活中!今天分享一个愉快的吧!也可以说是欣慰的!这两天孩子改变巨大!每天都是11点多才回家,老师说他在学校学习,而且是同学都走完了他还在学习。不仅受到同学的钦佩,老师也赞誉

- 2024网络安全学习路线 非常详细 推荐学习

白帽黑客-晨哥

web安全学习安全数据库php

关键词:网络安全入门、渗透测试学习、零基础学安全、网络安全学习路线首先咱们聊聊,学习网络安全方向通常会有哪些问题1、打基础时间太长学基础花费很长时间,光语言都有几门,有些人会倒在学习linux系统及命令的路上,更多的人会倒在学习语言上;2、知识点掌握程度不清楚对于网络安全基础内容,很多人不清楚需要学到什么程度,囫囵吞枣,导致在基础上花费太多时间;看到很多小伙伴,买了HTML,PHP,数据库,计算机

- 入门网络安全工程师要学习哪些内容

白帽黑客2659

web安全学习安全网安入门网络安全

大家都知道网络安全行业很火,这个行业因为国家政策趋势正在大力发展,大有可为!但很多人对网络安全工程师还是不了解,不知道网络安全工程师需要学什么?知了堂小编总结出以下要点。网络安全工程师是一个概称,学习的东西很多,具体学什么看自己以后的职业定位。如果你以后想成为安全产品工程师,学的内容侧重点就和渗透测试工程师不一样,如果你想成为安全开发工程师,学的侧重点就和安全运维工程师不一样。网络安全工程师学的东

- 网络安全工程师自主学习计划表(具体到阶段目标)

大模型综述

web安全网络安全系统安全安全学习

前言接下来我将给大家分享一份网络安全工程师自学计划指南,全文将从学习路线、学习规划、学习方法三个方向来讲述零基础小白如何通过自学进阶网络安全工程师,全文篇幅有点长,同学们可以先点个收藏,以免日后错过了。目录前言学习路线学习规划初级1、网络安全理论知识(2天)2、渗透测试基础(1周)3、操作系统基础(1周)4、计算机网络基础(1周)5、数据库基础操作(2天)6、Web渗透(1周)中级、高级7、脚本编

- 网络安全(黑客技术)—2024自学手册

一个迷人的黑客

web安全安全网络学习网络安全信息安全渗透测试

前言什么是网络安全网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。如何成为一名黑客很多朋友在学习安全方面都会半路转行,因为不知如何去学,在这里,我将这个整份答案分为黑客(网络安全)入门必备、黑客(网络安全)职业指南、黑客(网络安全)学习导航三大章节,涉及价值观、方法论、执行力、行业分类、职位解读、法

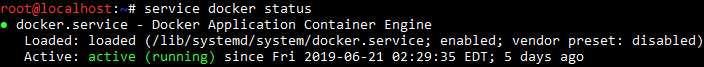

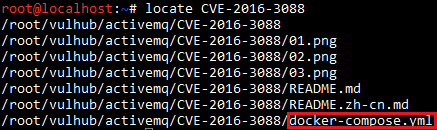

- 2024年Docker开启并配置远程安全访问_docker开启远程访问,从青铜到王者的路线

2401_84281588

程序员网络安全学习面试

学习路线:这个方向初期比较容易入门一些,掌握一些基本技术,拿起各种现成的工具就可以开黑了。不过,要想从脚本小子变成黑客大神,这个方向越往后,需要学习和掌握的东西就会越来越多以下是网络渗透需要学习的内容:网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。需要这份系统化资料的朋友,可以点击这里获取一个人可以走的很快,但一群人才能走的更远!不

- 【网络安全 | 渗透工具】IIS 短文件名枚举工具—shortscan安装使用教程

秋说

渗透工具web安全漏洞挖掘渗透工具

未经许可,不得转载。文章目录shortscan安装使用Shortutil工具shortscanShortScan是一种用于在MicrosoftIIS(InternetInformationServices)Web服务器上进行短文件名枚举的工具。该工具可以帮助攻击者利用IIS的文件名处理特性,通过预测性扫描枚举服务器上的文件和目录名称。背景:在早期的Windows文件系统(如FAT和NTFS)中,每

- AI:助力开发者翱翔,而非抢夺其舞台

中草药z

人工智能社会AIGC开发学习方法

在当今这个科技飞速发展的时代,人工智能(AI)犹如一股春风,悄然渗透进全球各个行业,尤其在软件开发领域,其影响力日益显著。从初创企业到跨国巨头,无一不在积极探索AI如何重塑编程的面貌,引发了一场关于它究竟是开发者的朋友还是潜在对手的热烈讨论。本文将深入探讨AI对软件工程师的影响,揭示其真实角色,以期为业界同仁提供一份全面的视角。️AI:开发者的得力助手AI不是来势汹汹的竞争者,而是软件工程师最可靠

- 2019-07-31

没事儿先生

图片发自App图片发自App图片发自App图片发自App一幅古街水彩作品完成算是一幅作业,效果还不错,从造型到明暗关系,学以致用,并且渗透其中。作品总结~造型细节和色彩细节还不会处理,需要多练习用笔方式,在这个过程中,我发现她的色感特别好,这次调色还是不错的,进步很大,期待她能越来越好,暑假最后一节课算是一个完美的ending。继续加油,如8月还要继续上课可以来上黄老师的课哈,16号以后暑假收假可

- linux提权:从入门,Linux提权:从入门到放弃

Kalu丁

linux提权:从入门

日站就要日个彻底。往往我们能拿下服务器的web服务,却被更新地比西方记者还快的管理员把内网渗透的种子扼杀在提权的萌芽里面。Linux系统的提权过程不止涉及到了漏洞,也涉及了很多系统配置。一下是我总结的一些提权方法。几点前提已经拿到低权shell被入侵的机器上面有nc,python,perl等linux非常常见的工具有权限上传文件和下载文件内核漏洞提权提到脏牛,运维流下两行眼泪,我们留下两行鼻血。内

- Web渗透练习技巧N则(一)

jintonghuoya

Web搜索引擎WordPressJoomla

简介对于我们的生活来说,web的重要性不言而喻,因为这个看起来简单的几个页面与我们的生活的联系越来越紧密,我们有更多的个人信息由其承载往来于服务器和我们的电脑之间,正因为如此,web的安全也变得越来越重要,越来越不能被我们忽视。作为一个网络安全的工作者/爱好者,研究web的安全性也变得越来越重要。那么,接下来的几篇文章,我将陆续给大家介(ban)绍(yun)一些国外的大牛的web渗透的奇技淫巧,当

- 自学黑客(网络安全)

白袍无涯

web安全网络安全网络安全系统安全运维计算机网络

前言:想自学网络安全(黑客技术)首先你得了解什么是网络安全!什么是黑客!网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。无论网络、Web、移动、桌面、云等哪个领域,都有攻与防两面性,例如Web安全技术,既有Web渗透,也有Web防御技术(WAF)。作为一个合格的网络安全工程师,应该做到攻守兼备,毕竟

- 《碳中和时代:未来40年财富大转移》作者: 汪军

刘书朋

。。ISBN:9787121421570。。内容简介。。碳中和代表一个新时代的开始,在这个时代中,所有人的财富都将通过碳排放这个媒介进行重新分配,高碳企业的财富会流向低碳企业,增碳行业会流向减碳行业,这些企业的财富重新分配又会逐渐渗透到个人的工作和生活中,让所有人都不能置身事外。本书从气候变暖的历史背景和国际气候谈判进程出发,详细讲述了碳中和提出的原因、现状,以及从国家和企业层面如何实现碳中和。同

- 公务员回避制度的意义

443b6f7c2770

亲属关系在我国的社会制度中一直占有重要地位,在政治领域中的影响尤为显著。新中国成立后,由于种种原因一段时期内未能建立起回避制度,这给人事管理造成了不少消极影响。为此,通过建立公务员回避制度,努力消除亲属聚集所产生的弊端,健全和完善公务员内部管理,促进公务员队伍的廉政建设,就显得越来越重要,具有重大意义。在我国,人们历来重视血缘关系和准血缘的亲朋关系,这已渗透到社会生活的各个领域。中国传统文化的一个

- 深入浅出Java Annotation(元注解和自定义注解)

Josh_Persistence

Java Annotation元注解自定义注解

一、基本概述

Annontation是Java5开始引入的新特征。中文名称一般叫注解。它提供了一种安全的类似注释的机制,用来将任何的信息或元数据(metadata)与程序元素(类、方法、成员变量等)进行关联。

更通俗的意思是为程序的元素(类、方法、成员变量)加上更直观更明了的说明,这些说明信息是与程序的业务逻辑无关,并且是供指定的工具或

- mysql优化特定类型的查询

annan211

java工作mysql

本节所介绍的查询优化的技巧都是和特定版本相关的,所以对于未来mysql的版本未必适用。

1 优化count查询

对于count这个函数的网上的大部分资料都是错误的或者是理解的都是一知半解的。在做优化之前我们先来看看

真正的count()函数的作用到底是什么。

count()是一个特殊的函数,有两种非常不同的作用,他可以统计某个列值的数量,也可以统计行数。

在统

- MAC下安装多版本JDK和切换几种方式

棋子chessman

jdk

环境:

MAC AIR,OS X 10.10,64位

历史:

过去 Mac 上的 Java 都是由 Apple 自己提供,只支持到 Java 6,并且OS X 10.7 开始系统并不自带(而是可选安装)(原自带的是1.6)。

后来 Apple 加入 OpenJDK 继续支持 Java 6,而 Java 7 将由 Oracle 负责提供。

在终端中输入jav

- javaScript (1)

Array_06

JavaScriptjava浏览器

JavaScript

1、运算符

运算符就是完成操作的一系列符号,它有七类: 赋值运算符(=,+=,-=,*=,/=,%=,<<=,>>=,|=,&=)、算术运算符(+,-,*,/,++,--,%)、比较运算符(>,<,<=,>=,==,===,!=,!==)、逻辑运算符(||,&&,!)、条件运算(?:)、位

- 国内顶级代码分享网站

袁潇含

javajdkoracle.netPHP

现在国内很多开源网站感觉都是为了利益而做的

当然利益是肯定的,否则谁也不会免费的去做网站

&

- Elasticsearch、MongoDB和Hadoop比较

随意而生

mongodbhadoop搜索引擎

IT界在过去几年中出现了一个有趣的现象。很多新的技术出现并立即拥抱了“大数据”。稍微老一点的技术也会将大数据添进自己的特性,避免落大部队太远,我们看到了不同技术之间的边际的模糊化。假如你有诸如Elasticsearch或者Solr这样的搜索引擎,它们存储着JSON文档,MongoDB存着JSON文档,或者一堆JSON文档存放在一个Hadoop集群的HDFS中。你可以使用这三种配

- mac os 系统科研软件总结

张亚雄

mac os

1.1 Microsoft Office for Mac 2011

大客户版,自行搜索。

1.2 Latex (MacTex):

系统环境:https://tug.org/mactex/

&nb

- Maven实战(四)生命周期

AdyZhang

maven

1. 三套生命周期 Maven拥有三套相互独立的生命周期,它们分别为clean,default和site。 每个生命周期包含一些阶段,这些阶段是有顺序的,并且后面的阶段依赖于前面的阶段,用户和Maven最直接的交互方式就是调用这些生命周期阶段。 以clean生命周期为例,它包含的阶段有pre-clean, clean 和 post

- Linux下Jenkins迁移

aijuans

Jenkins

1. 将Jenkins程序目录copy过去 源程序在/export/data/tomcatRoot/ofctest-jenkins.jd.com下面 tar -cvzf jenkins.tar.gz ofctest-jenkins.jd.com &

- request.getInputStream()只能获取一次的问题

ayaoxinchao

requestInputstream

问题:在使用HTTP协议实现应用间接口通信时,服务端读取客户端请求过来的数据,会用到request.getInputStream(),第一次读取的时候可以读取到数据,但是接下来的读取操作都读取不到数据

原因: 1. 一个InputStream对象在被读取完成后,将无法被再次读取,始终返回-1; 2. InputStream并没有实现reset方法(可以重

- 数据库SQL优化大总结之 百万级数据库优化方案

BigBird2012

SQL优化

网上关于SQL优化的教程很多,但是比较杂乱。近日有空整理了一下,写出来跟大家分享一下,其中有错误和不足的地方,还请大家纠正补充。

这篇文章我花费了大量的时间查找资料、修改、排版,希望大家阅读之后,感觉好的话推荐给更多的人,让更多的人看到、纠正以及补充。

1.对查询进行优化,要尽量避免全表扫描,首先应考虑在 where 及 order by 涉及的列上建立索引。

2.应尽量避免在 where

- jsonObject的使用

bijian1013

javajson

在项目中难免会用java处理json格式的数据,因此封装了一个JSONUtil工具类。

JSONUtil.java

package com.bijian.json.study;

import java.util.ArrayList;

import java.util.Date;

import java.util.HashMap;

- [Zookeeper学习笔记之六]Zookeeper源代码分析之Zookeeper.WatchRegistration

bit1129

zookeeper

Zookeeper类是Zookeeper提供给用户访问Zookeeper service的主要API,它包含了如下几个内部类

首先分析它的内部类,从WatchRegistration开始,为指定的znode path注册一个Watcher,

/**

* Register a watcher for a particular p

- 【Scala十三】Scala核心七:部分应用函数

bit1129

scala

何为部分应用函数?

Partially applied function: A function that’s used in an expression and that misses some of its arguments.For instance, if function f has type Int => Int => Int, then f and f(1) are p

- Tomcat Error listenerStart 终极大法

ronin47

tomcat

Tomcat报的错太含糊了,什么错都没报出来,只提示了Error listenerStart。为了调试,我们要获得更详细的日志。可以在WEB-INF/classes目录下新建一个文件叫logging.properties,内容如下

Java代码

handlers = org.apache.juli.FileHandler, java.util.logging.ConsoleHa

- 不用加减符号实现加减法

BrokenDreams

实现

今天有群友发了一个问题,要求不用加减符号(包括负号)来实现加减法。

分析一下,先看最简单的情况,假设1+1,按二进制算的话结果是10,可以看到从右往左的第一位变为0,第二位由于进位变为1。

- 读《研磨设计模式》-代码笔记-状态模式-State

bylijinnan

java设计模式

声明: 本文只为方便我个人查阅和理解,详细的分析以及源代码请移步 原作者的博客http://chjavach.iteye.com/

/*

当一个对象的内在状态改变时允许改变其行为,这个对象看起来像是改变了其类

状态模式主要解决的是当控制一个对象状态的条件表达式过于复杂时的情况

把状态的判断逻辑转移到表示不同状态的一系列类中,可以把复杂的判断逻辑简化

如果在

- CUDA程序block和thread超出硬件允许值时的异常

cherishLC

CUDA

调用CUDA的核函数时指定block 和 thread大小,该大小可以是dim3类型的(三维数组),只用一维时可以是usigned int型的。

以下程序验证了当block或thread大小超出硬件允许值时会产生异常!!!GPU根本不会执行运算!!!

所以验证结果的正确性很重要!!!

在VS中创建CUDA项目会有一个模板,里面有更详细的状态验证。

以下程序在K5000GPU上跑的。

- 诡异的超长时间GC问题定位

chenchao051

jvmcmsGChbaseswap

HBase的GC策略采用PawNew+CMS, 这是大众化的配置,ParNew经常会出现停顿时间特别长的情况,有时候甚至长到令人发指的地步,例如请看如下日志:

2012-10-17T05:54:54.293+0800: 739594.224: [GC 739606.508: [ParNew: 996800K->110720K(996800K), 178.8826900 secs] 3700

- maven环境快速搭建

daizj

安装mavne环境配置

一 下载maven

安装maven之前,要先安装jdk及配置JAVA_HOME环境变量。这个安装和配置java环境不用多说。

maven下载地址:http://maven.apache.org/download.html,目前最新的是这个apache-maven-3.2.5-bin.zip,然后解压在任意位置,最好地址中不要带中文字符,这个做java 的都知道,地址中出现中文会出现很多

- PHP网站安全,避免PHP网站受到攻击的方法

dcj3sjt126com

PHP

对于PHP网站安全主要存在这样几种攻击方式:1、命令注入(Command Injection)2、eval注入(Eval Injection)3、客户端脚本攻击(Script Insertion)4、跨网站脚本攻击(Cross Site Scripting, XSS)5、SQL注入攻击(SQL injection)6、跨网站请求伪造攻击(Cross Site Request Forgerie

- yii中给CGridView设置默认的排序根据时间倒序的方法

dcj3sjt126com

GridView

public function searchWithRelated() {

$criteria = new CDbCriteria;

$criteria->together = true; //without th

- Java集合对象和数组对象的转换

dyy_gusi

java集合

在开发中,我们经常需要将集合对象(List,Set)转换为数组对象,或者将数组对象转换为集合对象。Java提供了相互转换的工具,但是我们使用的时候需要注意,不能乱用滥用。

1、数组对象转换为集合对象

最暴力的方式是new一个集合对象,然后遍历数组,依次将数组中的元素放入到新的集合中,但是这样做显然过

- nginx同一主机部署多个应用

geeksun

nginx

近日有一需求,需要在一台主机上用nginx部署2个php应用,分别是wordpress和wiki,探索了半天,终于部署好了,下面把过程记录下来。

1. 在nginx下创建vhosts目录,用以放置vhost文件。

mkdir vhosts

2. 修改nginx.conf的配置, 在http节点增加下面内容设置,用来包含vhosts里的配置文件

#

- ubuntu添加admin权限的用户账号

hongtoushizi

ubuntuuseradd

ubuntu创建账号的方式通常用到两种:useradd 和adduser . 本人尝试了useradd方法,步骤如下:

1:useradd

使用useradd时,如果后面不加任何参数的话,如:sudo useradd sysadm 创建出来的用户将是默认的三无用户:无home directory ,无密码,无系统shell。

顾应该如下操作:

- 第五章 常用Lua开发库2-JSON库、编码转换、字符串处理

jinnianshilongnian

nginxlua

JSON库

在进行数据传输时JSON格式目前应用广泛,因此从Lua对象与JSON字符串之间相互转换是一个非常常见的功能;目前Lua也有几个JSON库,本人用过cjson、dkjson。其中cjson的语法严格(比如unicode \u0020\u7eaf),要求符合规范否则会解析失败(如\u002),而dkjson相对宽松,当然也可以通过修改cjson的源码来完成

- Spring定时器配置的两种实现方式OpenSymphony Quartz和java Timer详解

yaerfeng1989

timerquartz定时器

原创整理不易,转载请注明出处:Spring定时器配置的两种实现方式OpenSymphony Quartz和java Timer详解

代码下载地址:http://www.zuidaima.com/share/1772648445103104.htm

有两种流行Spring定时器配置:Java的Timer类和OpenSymphony的Quartz。

1.Java Timer定时

首先继承jav

- Linux下df与du两个命令的差别?

pda158

linux

一、df显示文件系统的使用情况,与du比較,就是更全盘化。 最经常使用的就是 df -T,显示文件系统的使用情况并显示文件系统的类型。 举比例如以下: [root@localhost ~]# df -T Filesystem Type &n

- [转]SQLite的工具类 ---- 通过反射把Cursor封装到VO对象

ctfzh

VOandroidsqlite反射Cursor

在写DAO层时,觉得从Cursor里一个一个的取出字段值再装到VO(值对象)里太麻烦了,就写了一个工具类,用到了反射,可以把查询记录的值装到对应的VO里,也可以生成该VO的List。

使用时需要注意:

考虑到Android的性能问题,VO没有使用Setter和Getter,而是直接用public的属性。

表中的字段名需要和VO的属性名一样,要是不一样就得在查询的SQL中

- 该学习笔记用到的Employee表

vipbooks

oraclesql工作

这是我在学习Oracle是用到的Employee表,在该笔记中用到的就是这张表,大家可以用它来学习和练习。

drop table Employee;

-- 员工信息表

create table Employee(

-- 员工编号

EmpNo number(3) primary key,

-- 姓