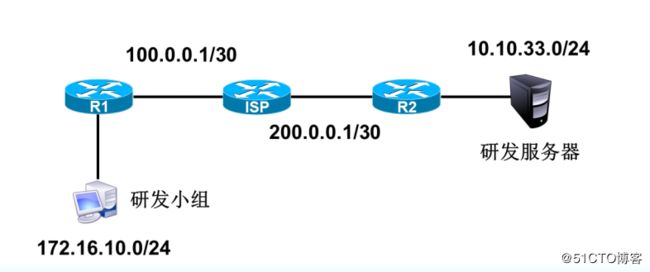

如图所示,某软件开发公司在中小城市建立了分支公司,分支公司开发项目小组所在网络地址为172.16.10.0/24,该网络的主机可以通过×××访问总公司开发数据服务器(10.10.33.0/24)。分支公司的其他客户端(172.16.20.0/24网段)可以访问Internet。

×××概述

××× 技术起初是为了解决明文数据在网络上传输所带来的安全隐患而产生的。TCP/IP 协议

族中的很多协议都采用明文传输,如 Telnet、FTP、TFTP 等。一些***可能为了获取非法利益,

通过诸如窃听、伪装等***方式截获明文数据,使企业或个人蒙受损失。

××× 技术可以从某种程度上解决该问题。例如,它可以对公网上传输的数据进行加密,即使

***通过某种窃听工具截获到数据,也无法了解数据信息的含义;也可以实现数据传输双方的身

份验证,避免***伪装成网络中的合法用户***网络资源。

什么是×××

×××(Virtual Private Network,虚拟专用网)就是在两个网络实体之间建立的一种受保护的

连接,这两个实体可以通过点到点的链路直接相连,但通常情况下它们会相隔较远的距离。

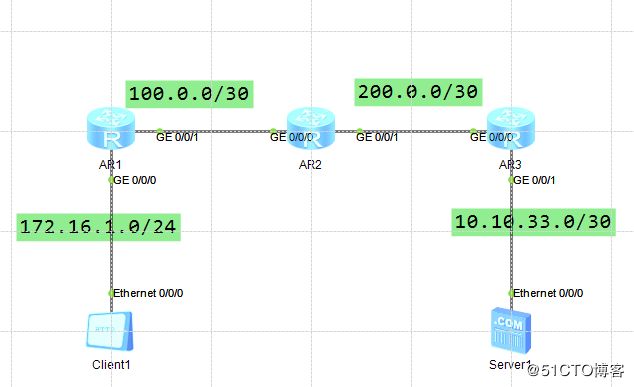

拓扑:

具体配置:

R1配置

[R1]ip route-static 0.0.0.0 0.0.0.0 100.0.0.2 //使用默认路由,设置静态路由

[R1]ike proposal 1 //设置ike协议组号为1

[R1-ike-proposal-1]encryption-algorithm 3des-cbc //设置加密算法为3des-cbc

[R1-ike-proposal-1]authentication-algorithm md5 //身份验证算法为md5

[R1-ike-proposal-1]authentication-method pre-share //身份验证方法为共享方式

[R1-ike-proposal-1]dh group2 //设置ah组为第二组

[R1-ike-proposal-1]quit //退出

[R1]ike peer 200.0.0.1 v1 //设置ike协议的对点隧道ip为200.0.0.1,协议版本为v1版本

[R1-ike-peer-200.0.0.1]pre-shared-key simple tedu //设置共享密钥,密码是简单方式的为tedu

[R1-ike-peer-200.0.0.1]ike-proposal 1 //加入ike协议组1

[R1-ike-peer-200.0.0.1]remote-address 200.0.0.1 //设置远程连接地址为 200.0.0.1

[R1-ike-peer-200.0.0.1]quit //退出

[R1]acl number 3000 //设置扩展acl 3000

[R1-acl-adv-3000]rule 5 permit ip source 172.16.1.0 0.0.0.255 destination 10.10.33.0 0.0.0.255 //设置规则5 允许原网段172.16.1.0 可以访问目标网段10.10.33.0

[R1-acl-adv-3000]quit //退出

[R1]ipsec proposal 1 //设置ipsec组1

[R1-ipsec-proposal-1]transform ah-esp //设置转换加密算法ah-esp

[R1-ipsec-proposal-1]quit //退出

[R1]ipsec policy yf 1 isakmp //设置ipsec安全政策名称为yf序号为1

[R1-ipsec-policy-isakmp-yf-1]security acl 3000 //设置安全cal 3000

[R1-ipsec-policy-isakmp-yf-1]ike-peer 200.0.0.1 //设置ike协议的邻居为200.0.0.1

[R1-ipsec-policy-isakmp-yf-1]proposal 1 //设置使用协议组1

[R1-ipsec-policy-isakmp-yf-1]quit //退出

[R1]int g0/0/1 //进入g1端口

[R1-GigabitEthernet0/0/1]ipsec policy yf //在端口使用ipsec政策yf

[R1-GigabitEthernet0/0/1]quit //退出

R3配置

[R3]ip route-static 0.0.0.0 0.0.0.0 200.0.0.2 //使用默认路由,设置静态路由,吓一跳为200.0.0.2

[R3]ike proposal 1 //设置ike协议组号为1

[R3-ike-proposal-1]encryption-algorithm 3des-cbc //设置加密算法为3des-cbc

[R3-ike-proposal-1]authentication-algorithm md5 //身份验证算法为md5

[R3-ike-proposal-1]authentication-method pre-share //身份验证方法为共享方式

[R3-ike-proposal-1]dh group2 //设置ah组为第二组

[R3-ike-proposal-1]quit //退出

[R3]ike peer 100.0.0.1 v1 //设置ike协议的对点隧道ip为100.0.0.1,协议版本为v1版本

[R3-ike-peer-100.0.0.1]pre-shared-key simple tedu //设置共享密钥,密码是简单方式的为tedu

[R3-ike-peer-100.0.0.1]ike-proposal 1 //加入ike协议组1

[R3-ike-peer-100.0.0.1]remote-address 100.0.0.1 //设置远程连接地址为 100.0.0.1

[R3-ike-peer-100.0.0.1]quit //退出

[R3]acl number 3000 //设置扩展acl 3000

[R3-acl-adv-3000]rule 5 permit ip source 10.10.33.0 0.0.0.255 destination 172.16.1.0 0.0.0.255 //设置规则5 允许原网段10.10.33.0 可以访问目标网段172.16.1.0

[R3-acl-adv-3000]quit //退出

[R3]ipsec proposal 1 //设置ipsec组1

[R3-ipsec-proposal-1]transform ah-esp //设置转换加密算法ah-esp

[R3-ipsec-proposal-1]quit //退出

[R3]ipsec policy yf 1 isakmp //设置ipsec安全政策名称为yf序号为1

[R3-ipsec-policy-isakmp-yf-1]security acl 3000 //设置安全cal 3000

[R3-ipsec-policy-isakmp-yf-1]ike-peer 100.0.0.1 //设置ike协议的邻居为100.0.0.1

[R3-ipsec-policy-isakmp-yf-1]proposal 1 //设置使用协议组1

[R3-ipsec-policy-isakmp-yf-1]quit //退出

[R3]int g0/0/0//进入端口g1

[R3-GigabitEthernet0/0/0]ipsec policy yf //在端口使用ipsec政策yf

[R3-GigabitEthernet0/0/0]quit //退出

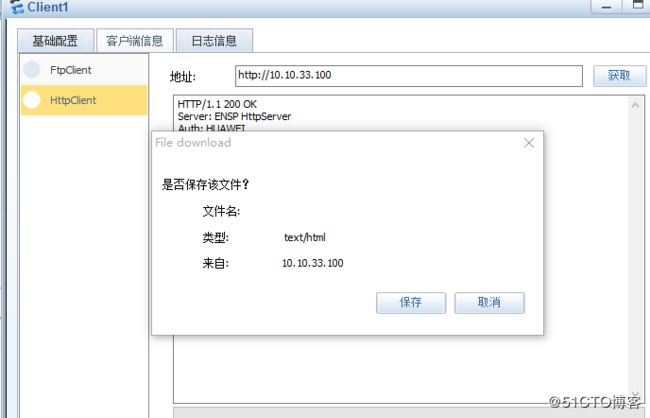

测试