目录

- 1.本次讲座的学习总结

- 技术背景

- 2.学习中遇到的问题及解决❤

- 3.本次讲座的学习感悟、思考等

- 4.“steganography”最新研究现状(由于数据库限制,博客中所查找的论文均为IEEE收录的期刊或会议论文)

- Adaptive steganography technique to secure patient confidential information using ECG signal

- Game Theory and Adaptive Steganography

- An Optimization Strategy for Improving Security in Steganography

- Steganalysis Features for Content-Adaptive JPEG Steganography

- Character Pair Text Steganography Based on the Enhanced

- Image steganography technique based on adaptive random key generator with suitable cover selection

- 小结

- 参考资料

课程:《密码与安全新技术专题》

班级:1892

姓名:杨

学号:20189230

上课教师:夏超

上课日期:2019年4月9日

必修/选修:选修

1.本次讲座的学习总结

讲座主题:信息隐藏

技术背景

1.密码主要解决了消息保密传输、数据来源认证与完整性认证等信息安全问题。但是密码方法并不能解决以下两方面问题:

(1)保密通信的行为隐蔽性问题。

(2)内容保护与内容认证问题。

2.信息隐藏是指将特定用途的消息隐蔽地藏于其他载体(Cover)中,使得它们难以被发现或者消除,通过可靠提取隐藏的信息,实现隐蔽通信、内容认证或内容保护功能。

(1)鲁棒水印:一种重要的数字产权管理与安全标识技术,它将与数字媒体版权或者购买者有关的信息嵌入数字媒体中,使攻击者难以在载体不遭到显著破坏情况下消除水印,而授权者可以通过检测水印实现对版权所有者或者内容购买者等表示信息的认定。

(2)可视密码:可视密码技术是 Naor 和 Shamir 于1994年首次提出的,其主要特点是恢复秘密图像时不需要任何复杂的密码学计算,而是以人的视觉即可将秘密图像辨别出来。其做法是产生 n 张不具有任何意义的胶片,任取其中 t 张胶片叠合在一起即可还原出隐藏在其中的秘密信息。

(3)隐写:隐写是基于信息隐藏的隐蔽通信或者隐蔽存储方法,将秘密消息难以感知地隐藏在内容可公开的载体中,保护保密通信或者保密存储这些行为事实。称隐写后的载体隐写媒体Stego。

3.隐写分析:隐写的反向技术,主要用于检测媒体文件是否含有隐藏的消息,可用于对隐写媒体文件进行预警、阻断。

(1)隐写分析对抗隐写的主要手段是,发现与识别隐写对各类特征的扰动。具体方法有三种:有效提取隐写分析特征;有效构造隐写特征识别系统;有效获得先验知识。

(2)隐写的载体主要包括有:

(3)隐写的方法主要包括三种:LSB嵌入、矩阵嵌入(改的少)、自适应隐写(改的好)。

A.LSB(The Least Significant Bit)最低有效位嵌入算法,最简单普遍的隐写算法。

B.矩阵嵌入:以最小的嵌入修改数目达到嵌入要传递消息的目的,可提高嵌入效率,即利用较少的嵌入修改嵌入同样数量的秘密消息。(LSB算法2bit的消息,平均改动1个像素;矩阵嵌入算法2bit的消息,平均改动3/4个像素)

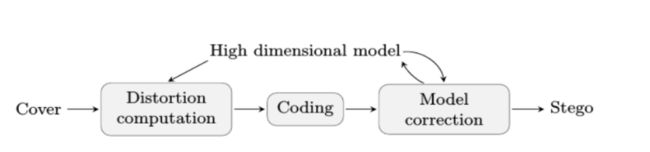

C.自适应隐写:根据构造的嵌入失真函数计算载体图像中元素发生更改所引起的失真,利用隐写编码控制秘密信息的嵌入位置,在最小化图像总体嵌入失真的同时保证秘密信息的准确提取。(HUGO算法:嵌入失真函数+ STCs 编码)

高维特征和隐写选择信道可以用于攻击图像自适应隐写。

高维隐写分析特征,从SRM(残差图像+共生矩阵)和PSRM(残差投影+直方图)入手。对JPEG图像处理时,通常解压到空域。之前的JPEG图像隐写分析特征都是在DCT系数上提取的。因为空域提取的特征对JPEG图像自适应隐写更为敏感。利用了相位信息(JPEG phase),所以被称作JPEG-phase-aware特征。

选择信道高维隐写分析特征(需要先验知识):tSRM、maxSRM、σSRM。

2.学习中遇到的问题及解决❤

- 问题1:不太理解可视密码与公钥基础设施中讲到的门限方案有什么区别?

- 问题1解决方案:

查阅资料后发现可视密码与公钥基础设施中讲到的(k,n)门限方案最大的区别是所需加密的内容及成员所持有的密文不是一串数值而是图像,而且在还原需要加密的内容时,不需要额外的设备及运算辅助,直接由人类视觉系统来解密,因此解密者不需具备密码学相关知识即可解密,这样大大降低了成本及使用者的门槛。

现如今,已经提出了许多可视密码技术的拓展形式,如S-Extended可视密码,一般存取结构可视密码,像素不扩展型,叠像术,防止欺骗型等。

我在CSDN上查找了相关资料,学习并复现了南开大学一个小组通过matlab实现简单可视密码的的方案。下图(左)是原图局部,下图(右)是还原后的图像局部。

无像素扩展的高对比度可视密码实现了背景的还原,使得图像的对比度提升。但是由于对于像素的处理有些粗糙,使得某些细节还原后出现了丢失,这种方案只适用于对于像素要求不是很高的领域。

Matlab源码如下:

imfinfo 'C:\Users\yangxiaopang\Desktop\visual cryptography course work\lbc1.bmp';

lbc=imread('C:\Users\yangxiaopang\Desktop\visual cryptography course work\lbc1.bmp');

for i=1:ans.Height,

for j=1:ans.Width,

random=rand()*4;

if(random<1)

L(i,j)=1;L(i,j+1)=1;L(i+1,j)=0;L(i+1,j+1)=0;

B(i,j)=1;B(i,j+1)=0;B(i+1,j)=1;B(i+1,j+1)=0;

C(i,j)=1;C(i,j+1)=0;C(i+1,j)=0;C(i+1,j+1)=1;

else

if(random<2)

L(i,j)=1;L(i,j+1)=1;L(i+1,j)=0;L(i+1,j+1)=0;

B(i,j)=0;B(i,j+1)=1;B(i+1,j)=0;B(i+1,j+1)=1;

C(i,j)=0;C(i,j+1)=1;C(i+1,j)=1;C(i+1,j+1)=0;

else

if(random<3)

L(i,j)=0;L(i,j+1)=0;L(i+1,j)=1;L(i+1,j+1)=1;

B(i,j)=1;B(i,j+1)=0;B(i+1,j)=1;B(i+1,j+1)=0;

C(i,j)=0;C(i,j+1)=1;C(i+1,j)=1;C(i+1,j+1)=0;

else

if(random<4)

L(i,j)=0;L(i,j+1)=0;L(i+1,j)=1;L(i+1,j+1)=1;

B(i,j)=0;B(i,j+1)=1;B(i+1,j)=0;B(i+1,j+1)=1;

C(i,j)=1;C(i,j+1)=0;C(i+1,j)=0;C(i+1,j+1)=1;

end

end

end

end

end

end

%非像素块部分处理部分%

for i=1:ans.Height,

for j=1:ans.Width,

if(lbc(i,j)==0)

random=rand()*4;

if(random<1)

L(i,j)=0;L(i,j+1)=0;L(i+1,j)=1;L(i+1,j+1)=1;

B(i,j)=0;B(i,j+1)=1;B(i+1,j)=0;B(i+1,j+1)=1;

C(i,j)=0;C(i,j+1)=1;C(i+1,j)=1;C(i+1,j+1)=0;

else

if(random<2)

L(i,j)=0;L(i,j+1)=0;L(i+1,j)=1;L(i+1,j+1)=1;

B(i,j)=1;B(i,j+1)=0;B(i+1,j)=1;B(i+1,j+1)=0;

C(i,j)=1;C(i,j+1)=0;C(i+1,j)=0;C(i+1,j+1)=1;

else

if(random<3)

L(i,j)=1;L(i,j+1)=1;L(i+1,j)=0;L(i+1,j+1)=0;

B(i,j)=0;B(i,j+1)=1;B(i+1,j)=0;B(i+1,j+1)=1;

C(i,j)=1;C(i,j+1)=0;C(i+1,j)=0;C(i+1,j+1)=1;

else

if(random<4)

L(i,j)=1;L(i,j+1)=1;L(i+1,j)=0;L(i+1,j+1)=0;

B(i,j)=1;B(i,j+1)=0;B(i+1,j)=1;B(i+1,j+1)=0;

C(i,j)=0;C(i,j+1)=1;C(i+1,j)=1;C(i+1,j+1)=0;

end

end

end

end

end

end

end

%像素块处理部分%

L1=imread('C:\Users\yangxiaopang\Desktop\visual cryptography course work\0l.bmp');

B1=imread('C:\Users\yangxiaopang\Desktop\visual cryptography course work\2b.bmp');

C1=imread('C:\Users\yangxiaopang\Desktop\visual cryptography course work\1c.bmp');%

random=rand()*3;

if(random<1)

lbc=L1;lb=L1;lc=L1;bc=L1;

else

if(random<2)

lbc=B1;lb=B1;lc=B1;bc=B1;

else

lbc=C1;lb=C1;lc=C1;bc=C1;

end

end

%像素块合成部分%

for i=1:ans.Height+1,

for j=1:ans.Width+1,

if((xor(xor(L1(i,j),B1(i,j)),C1(i,j))==0)&&(xor(xor(L1(i+1,j),B1(i+1,j)),C1(i+1,j))==0)&&(xor(xor(L1(i+1,j+1),B1(i+1,j+1)),C1(i+1,j+1))==0)&&(xor(xor(L1(i,j+1),B1(i,j+1)),C1(i,j+1))==0))

lbc(i,j)=0;

else

lbc(i,j)=255;

end

end

end

for i=1:ans.Height+1,

for j=1:ans.Width+1,

if(xor(L1(i,j),B1(i,j))==0)

lb(i,j)=0;

else

lb(i,j)=255;

end

end

end

for i=1:ans.Height+1,

for j=1:ans.Width+1,

if(xor(L1(i,j),C1(i,j))==0)

lc(i,j)=0;

else

lc(i,j)=255;

end

end

end

for i=1:ans.Height+1,

for j=1:ans.Width+1,

if(xor(C1(i,j),B1(i,j))==0)

bc(i,j)=0;

else

bc(i,j)=255;

end

end

end- 问题2:HUGO算法具体是怎么实现的?它的原理是什么?

- 问题2解决方案:查阅资料后,我了解到对于stegnography,即编码的隐写来说,更高的维度不会带来太大的缺点,但是对于隐写分析,即解码来说,由于要提取的特征较多,从而训练ML的模型的时候会遇到维数灾难,也就是由于数据量较少导致的过拟合,从而降低了隐写分析的性能。这是HUGO的基本出发点。通过优化HUGO图像隐藏信息检测算法,可以获得更高的检测正确率,同时特征维度也有所下降。如图所示,是HUGO的实际操作过程。

3.本次讲座的学习感悟、思考等

通过夏超老师的讲解,我第一次了解到信息隐藏方面的知识。通过查找资料和复现别人的工作,我对于matlab软件的使用更加熟悉,还进一步了解了信息的隐藏、叠写是怎么实现的。

老师在博客上对我上周的工作提出了意见,也让我进一步反思自己最近的学习态度不够端正,心理上比较放松,没有倾尽全力去做。我希望在剩下的几周时间里,每一次上课都能有所进步,最后在大作业的完成上也有个好的表现。ヾ(◍°∇°◍)ノ゙

4.“steganography”最新研究现状(由于数据库限制,博客中所查找的论文均为IEEE收录的期刊或会议论文)

Adaptive steganography technique to secure patient confidential information using ECG signal

论文来源:

| 2017 4th Conference on Information and Computer Science |

作者信息:

• Liem Dao Duy

• Tu Huynh Thanh

研究进展:

该文章提出了一种利用自适应隐写技术对心电图信号进行保护的方法。嵌入信息的过程使用LSB(最低有效位)匹配算法来减少覆盖对象的变化。患者信息仅嵌入T-P波(静息心脏)之间的信号中,以防止干扰心电图信号的重要特征。实验结果表明,该算法能够准确提取医疗信息,提高了秘密数据的不可见性。

表一给出了不同输入数据嵌入过程中LSB替换算法与LSB匹配算法的区别。LSB匹配算法的一个缺点是,如果输入数据的值在允许的范围内,则在应用该算法时会发生算术溢出。然而,当输入数据是T-P波形中的心电图信号模式,其振幅接近平均值时,则不会发生这种情况。

Game Theory and Adaptive Steganography

论文来源:

| IEEE Transactions on Information Forensics and Security ( Volume: 11 , Issue: 4 , April 2016 ) |

作者信息:

• Pascal Schöttle

• Rainer Böhme

• Manabu Nii

研究进展:

根据传统的观点,内容自适应嵌入比随机均匀嵌入提供了更好的隐写安全性。为了更好地理解策略嵌入和检测,文章提出了一个在考虑隐写术知识的同时研究自适应隐写术的博弈论框架。作者用一个程式化的覆盖模型来例示框架,并研究双方的最佳策略。该模型在混合策略中具有独特的均衡性,这取决于覆盖源的异质性。通过引入自适应准则的不完全可恢复性,增加了现实性,证明了在许多实际方案中实现的自适应嵌入策略只有在可能实现完全隐写或自适应准则完全不可恢复的情况下才是最优的。在实际应用中,隐写术不完善,自适应准则部分可恢复的情况下,最优嵌入策略是在自适应与随机均匀嵌入之间进行。

上图以空间域图像隐写术为例。红色表示嵌入翻转LSB的位置。(a)封面。(b)适应性准则:局部方差。(c)-(e):(c)随机均匀(d)自适应(e)最佳自适应嵌入的嵌入位置。

An Optimization Strategy for Improving Security in Steganography

论文来源:

| 2018 IEEE SmartWorld, Ubiquitous Intelligence & Computing, Advanced & Trusted Computing, Scalable Computing & Communications, Cloud & Big Data Computing, Internet of People and Smart City Innovation (SmartWorld/SCALCOM/UIC/ATC/CBDCom/IOP/SCI) |

作者信息:

• Xiancheng Wu

• Shunquan Tan

研究进展:

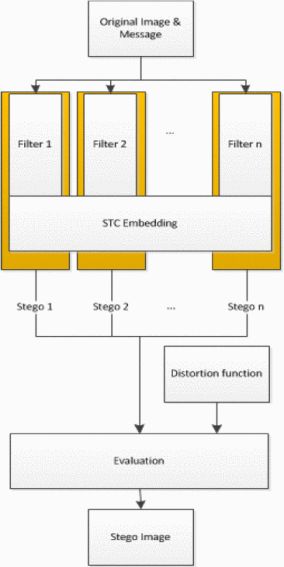

为了提高隐写术的安全性能,近年来出现了许多自适应隐写算法。这些算法主要通过像素级的自适应来提高安全性,而不注意图像级的自适应。图像层次的自适应意味着不同的图像具有不同的特征,因此需要考虑不同的隐写策略。该文章提出了一种基于纹理的图像层次自适应优化策略。在该方法中,作者根据不同的图像纹理,采用不同的隐写策略来处理不同的图像。对于每个覆盖图像,在采用嵌入消息后,根据隐写器中使用的特征,评估一组小波滤波器,并实现图像的最小变化。实验结果表明,与现有的自适应隐写算法相比,该方法提高了安全性。

图像层次的自适应算法试图找出最适合每一幅图像的隐写算法。图像电平的自适应过程是使图像失真最小化的过程。上图是图像级别的自适应方案。

该文章提出的隐写方法主要包括三个步骤:滤波、基于STCS的嵌入和评估。在滤波步骤中,构造一组纹理滤波器作为每幅图像的候选,选择最优的纹理滤波器。然后采用基于STCS的嵌入方法对不同的纹理滤波器进行信息嵌入,并在评价过程中选择最优的纹理滤波器嵌入方法。理想的嵌入应该在嵌入特殊图像的消息后对封面图像进行最小的更改。在这里,每个图像都是不同的,对于某些图像有一些特殊的隐写术。就像像素级的自适应对一个图像中的每个像素都有不同的处理一样,我们对每个图像都进行了不同的隐写处理,这就是图像级的自适应。

Steganalysis Features for Content-Adaptive JPEG Steganography

论文来源:

| IEEE Transactions on Information Forensics and Security ( Volume: 11 , Issue: 8 , Aug. 2016 ) |

作者信息:

• Tomáš Denemark

• Mehdi Boroumand

• Jessica Fridrich

研究进展:

现代数字图像的隐写算法都是内容自适应的,因为它们限制了对封面复杂区域的嵌入修改,难以对隐写算法进行建模。修改单个覆盖元素(选择通道)的概率由嵌入负载的大小和内容复杂性共同决定。目前,内容自适应隐写术的最精确检测是通过作为分类器构建的检测器实现的,该分类器针对封面和包含选择通道知识的Stego特性进行训练。虽然已经提出了用于检测空间域隐写术的选择通道感知特性,但不存在与jpeg域等效的特性。由于目前对jpeg图像的隐写算法最好的检测方法是将噪声残差的直方图按jpeg相位分割而成的特征进行检测,因此文章以这些特征集为出发点,对它们的设计进行了扩展,以融入选择通道的知识,通过在柱状图中累积一个限定残差的预期绝对失真的量来实现的。所提出的特征可以有效地计算,并在所有测试算法中提供大量的检测增益,特别是对于小的有效载荷。

Character Pair Text Steganography Based on the Enhanced

论文来源:

| 2018 IEEE 7th International Conference on Adaptive Science & Technology (ICAST) |

作者信息:

• F. X. K. Akotoye

• Y. E. Yakavor

• J. Kwofie

研究进展:

在文本中隐藏数据一直是一个挑战,因为文本媒体包含有限或没有多余的功能,可以利用这些功能来实现隐写效果。这为实现文本隐写提供了有限的空间,满足了不可见性、高容量和鲁棒性的要求。本文作者提出了一种算法,该算法根据嵌入单词的级别来考虑起止字符对,从而改进了段落方法。该方法计算简单,实验结果表明,该方法的容量比为4%,高于原方法的嵌入比2%。下图(左)是嵌入阶段的流程图,下图(右)是提取阶段的流程图。

Image steganography technique based on adaptive random key generator with suitable cover selection

论文来源:

| 2017 Annual Conference on New Trends in Information & Communications Technology Applications (NTICT) |

• Ismael Abdul Sattar

• Methaq Talib Gaata

研究进展:

文章提出了一种基于自适应密钥生成器的图像隐写技术,以保护消息的安全性。试验结果表明,该方案的优点如下:

灵活地构建具有任何连接函数的任意大小的生成器。

优化以计算算法的每个部分,从而减少所需的时间(不能用周序列隐藏)。

生成的序列将考虑加密和隐写要求之间的平衡性。

提供双重安全级别(加密和隐藏)。

秘密消息编码不需要重新整形,这将提高算法的速度。

该算法具有自适应性。

在这一部分中,引入了一种新的图像隐写技术,以保护消息的安全免受各种攻击。该技术基于随机密钥生成器。其主要思想是通过生成随机密钥对消息和特定参数进行加密,实现隐写技术。如图所示,所提出的技术由两个阶段组成,这些阶段相互促进以获得一个安全的算法。第一个是生成自适应随机密钥,第二个是消息隐藏。

小结

通过阅读一些综述性论文,我知道隐写技术目前的研究方向主要分为四类:基于图像质量的隐写分析、基于高阶矩的隐写分析、基于特征相关性的隐写分析和基于压缩感知和深度学习的隐写分析。其中,基于压缩感知和深度学习的隐写分析技术是研究的热点和前沿。主要研究问题包括CS-DL稀疏表示及其字典设计,以实现高维信号的数据降维处理;CS-DL 测量矩阵对图像信号的特征提取, 以实现低嵌入率通用隐写分析的盲检测技术;通过 CS-DL 分类器判断技术实现通用隐写分析,并对其配置的不同的适用性进行研究。

参考资料

Image steganography technique based on adaptive random key generator with suitable cover selection

Character Pair Text Steganography Based on the Enhanced

Steganalysis Features for Content-Adaptive JPEG Steganography

An Optimization Strategy for Improving Security in Steganography

Game Theory and Adaptive Steganography

Adaptive steganography technique to secure patient confidential information using ECG signal