1 weblogic控制台地址暴露

² 整改方法:

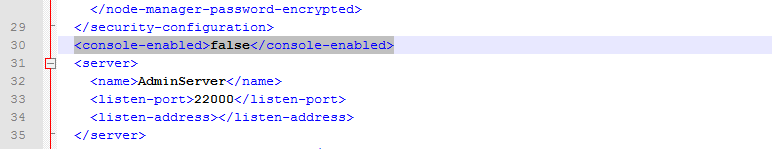

禁用weblogic控制台。在weblogic域(sguap-domain和base-domain)的config下的config.xml中

下面添加

禁用成功后如下图所示:

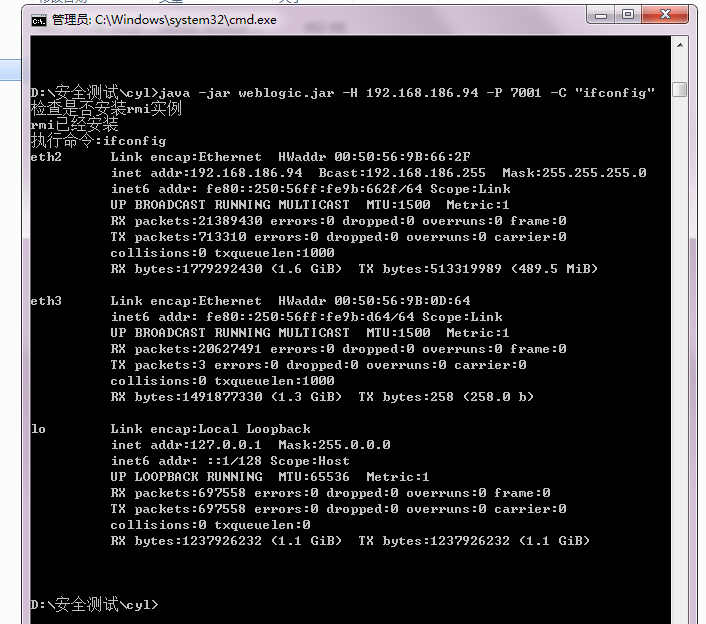

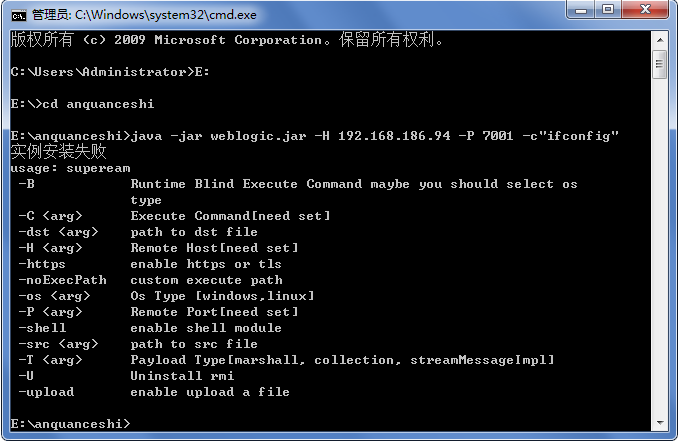

2.1.2 存在Java反序列漏洞

² 整改方法:

方法一、更新weblogic自带jar包。升级Apache Commons Collections的bug修复版本(3.2.2), 执行find / -name "com.bea.core.apache.commons.collections_3.2.0.jar"命令找到com.bea.core.apache.commons.collections_3.2.0.jar的路径;使用下发目录中的同名文件覆盖上面查询到的文件,重启服务后生效。

方法二、到weblogic官网下载补丁包

(p20780171_1036_Generic.zip、p22248372_1036012_Generic.zip)10.3.6对应的补丁包p22248372_1036012_Generic.zip ,补丁包需要依赖于一个大的升级包,所以需要把p20780171_1036_Generic.zip也下载下来。

jar包下载地址 :百度云 链接:http://pan.baidu.com/s/1bp25dPP 密码:hqi0

3、安装补丁步骤

1、登录linux的weblogic用户,切换到/home/weblogic/Oracle/Middleware/utils/bsu/目录下。

2、确认当前weblogic版本,并确认所有域的进程全部关闭

./bsu.sh -prod_dir=/home/weblogic/Oracle/Middleware/wlserver_10.3/ -status=applied -verbose –view

3、查看是否存在/home/weblogic/Oracle/Middleware/utils/bsu/cache_dir 目录,没有的需要手工创建。

4、将补丁包上传到/home/weblogic/Oracle/Middleware/utils/bsu/cache_dir目录下

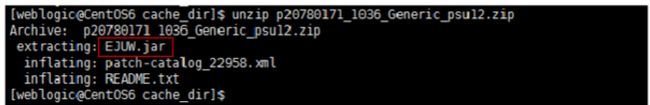

5、首先打大的升级包,解压p20780171_1036_Generic.zip

unzip p20780171_1036_Generic.zip

EJUW对应就是后面命令的patchlist

6、执行补丁安装命令。

./bsu.sh -install -patch_download_dir=/home/weblogic/Oracle/Middleware/utils/bsu/cache_dir -patchlist=EJUW -prod_dir=/home/weblogic/Oracle/Middleware/wlserver_10.3 –verbose

7、打序列化的补丁包,解压p22248372_1036012_Generic.zip

unzip p22248372_1036012_Generic.zip

./bsu.sh -install -patch_download_dir=/home/weblogic/Oracle/Middleware/utils/bsu/cache_dir -patchlist=ZLNA -prod_dir=/home/weblogic/Oracle/Middleware/wlserver_10.3 –verbose

8、在打ZLNA补丁包时,遇到了内存溢出的问题。需要修改bsu.sh脚本,将内存调大。

9、启动weblogic的域,查看输出日志。确定版本是否生效

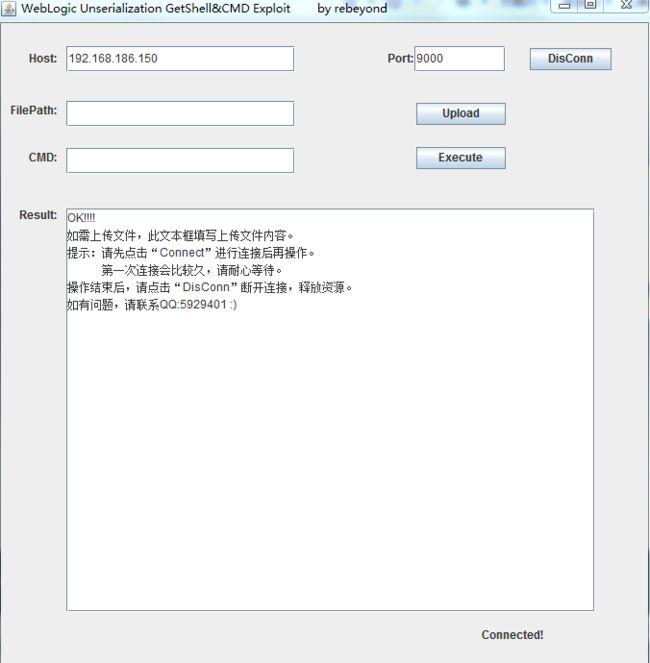

weblogic 反序列化漏洞补丁

更新成功后如下图所示:

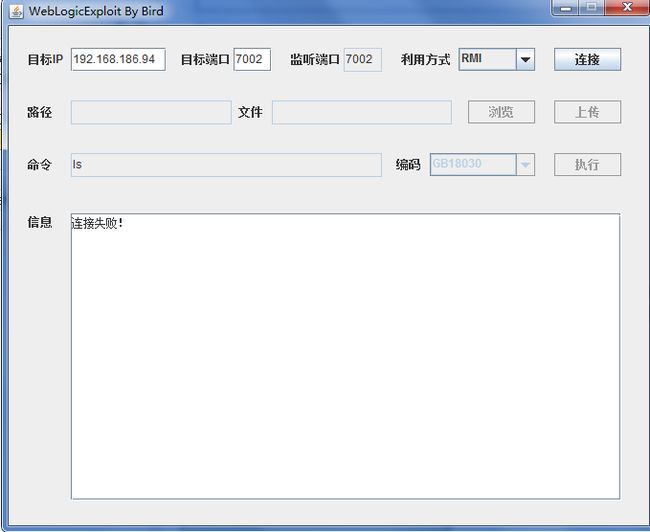

2.1.3存在远程命令执行漏洞

² 整改方法:

1.如果 WebLogic 是安裝在默认目录,确定以下文件是否存在(具体文件路径以实际安装路径为准): /home/WebLogic/Oracle/Middleware/wlserver_10.3/server/lib/wls-wsat.war home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/.internal/wls-wsat.war

/home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/wls-wsat

² 漏洞修复建议(或缓解措施):

1.删除war包

根据实际环境路径和业务需求,删除WebLogic程序下列war包及目录

rm -f/home/WebLogic/Oracle/Middleware/wlserver_10.3/server/lib/wls-wsat.war

rm -f/home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/.internal/wls-wsat.war

rm -rf/home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/wls-wsat

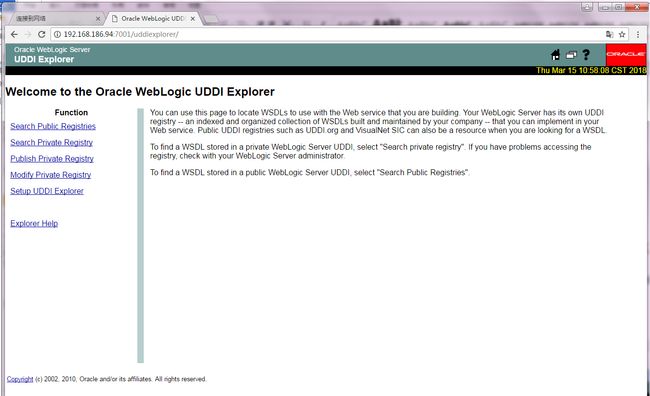

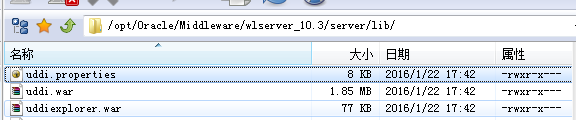

2.1.4 SSRF漏洞

整改方法:

删除weblogic下图uddi相关的三个文件。

具体操作步骤如下:

1、停止weblogic管理和受管节点,备份/home/weblogic/bea

2、消除SSRF漏洞、跨站脚本漏洞

2.1、删除$WL_HOME/server/lib下的以下文件

cd /home/weblogic/bea/weblogic92/server/lib/

ls -l uddi*

rm -rf uddi*

2.2、删除AdminServer目录下已经加载的uddi.war以及uddiexploerer.war

cd /user_projects/domains/sgcis_domain/servers/AdminServer/tmp/.internal

ls -l uddi*

rm -rf uddi*

2.3、清空.internal目录下的所有文件tem文件

cd /user_projects/domains/dgh_ghjh_domain/servers/AdminServer/tmp/_WL_internal

ls -l uddi*

rm -rf uddi*

3、启动管理及受管服务。

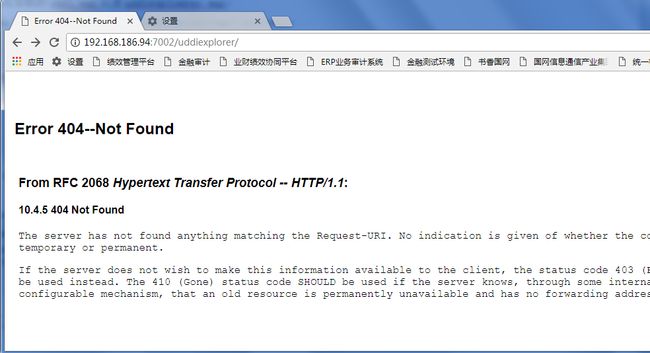

4、核实以下地址是否报错Error 404。

http://IP:PORT/uddi

http://IP:PORT/uddiexplorer/SearchPrivateRegistries.jsp

http://IP:PORT/uddiexplorer/SearchPublicRegistries.jsp

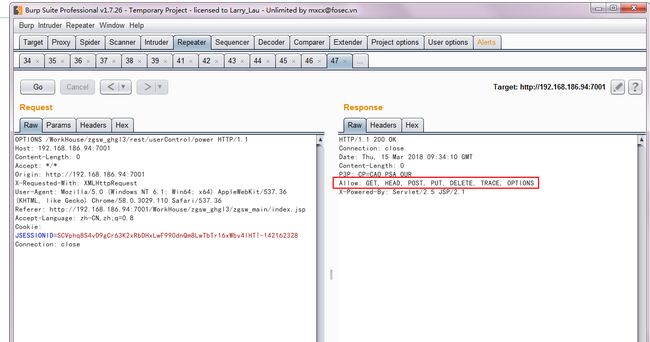

5、存在不安全的http方法漏洞

整改方法:

在项目的web.xml中,添加如下配置:

ig>

本文转载至该博主

https://www.cnblogs.com/lijingbo/p/8649420.html 谢谢该博主!