个人信息

- 姓名 涂标锋

- 学号 201821121078

- 班级 计算1813

1 实验目的

熟练使用Packet Tracer工具。分析抓到的应用层协议数据包,深入理解应用层协议,包括语法、语义、时序。

2 实验内容

使用Packet Tracer,正确配置网络参数,抓取应用层协议的数据包并分析,协议包含DNS、FTP, DHCP, stmp, pop3。步骤包含:

- 建立网络拓扑结构

- 配置参数

- 抓包

- 分析数据包

3 实验报告

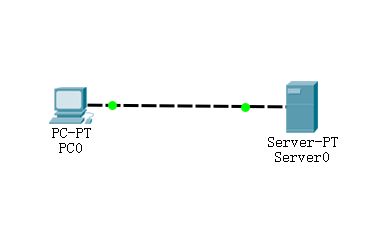

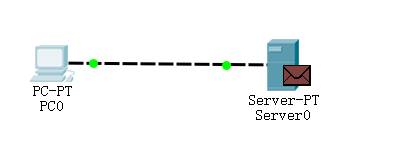

构建网络拓扑结构图

3.1 DNS

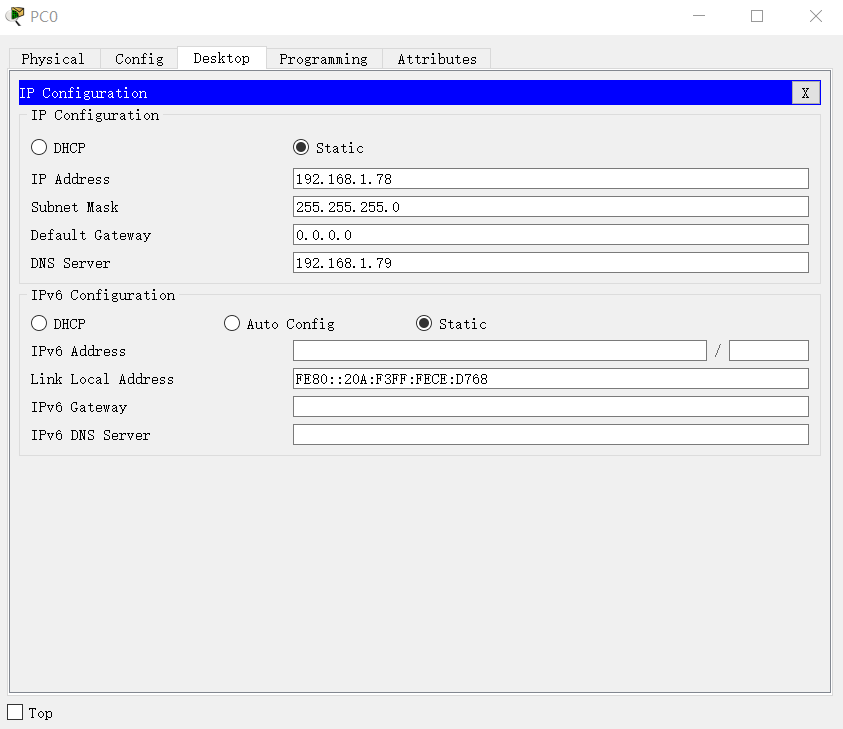

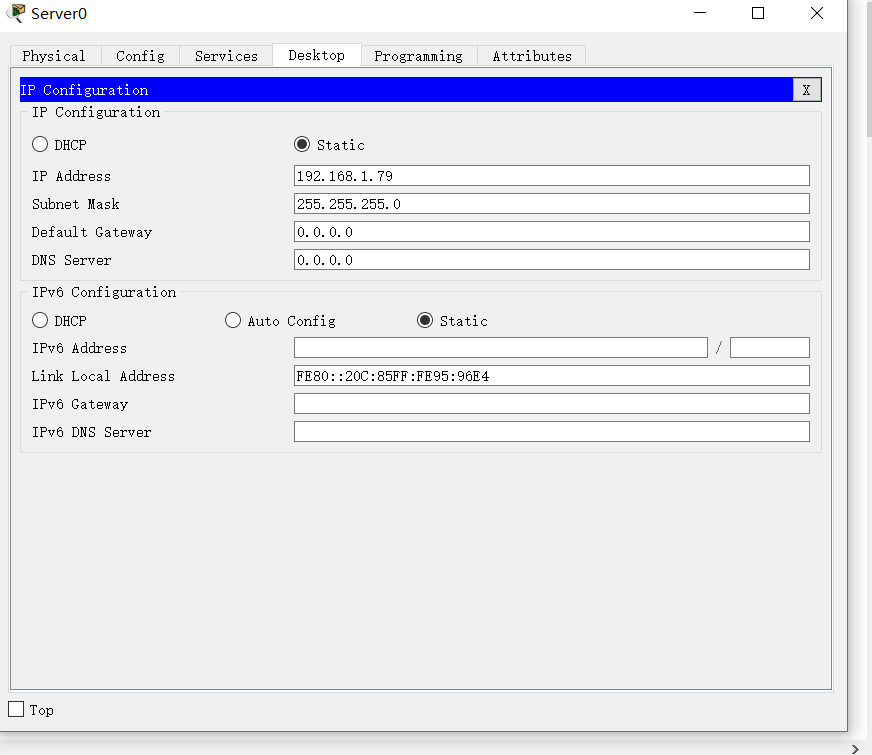

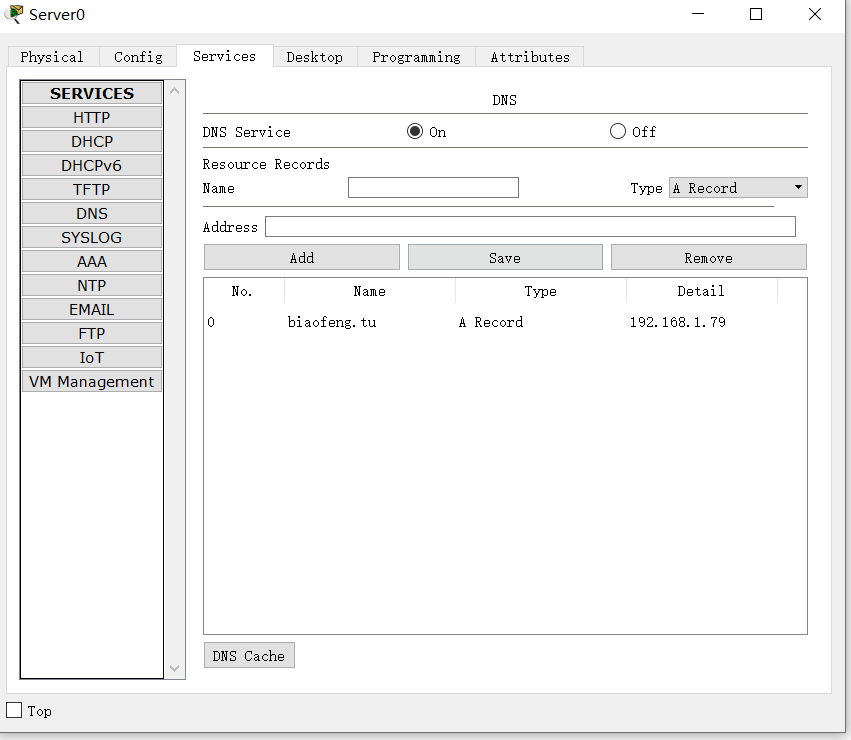

3.1.1 配置参数

pc端配置:

服务器端配置:

3.1.2 抓包并分析抓到的数据包

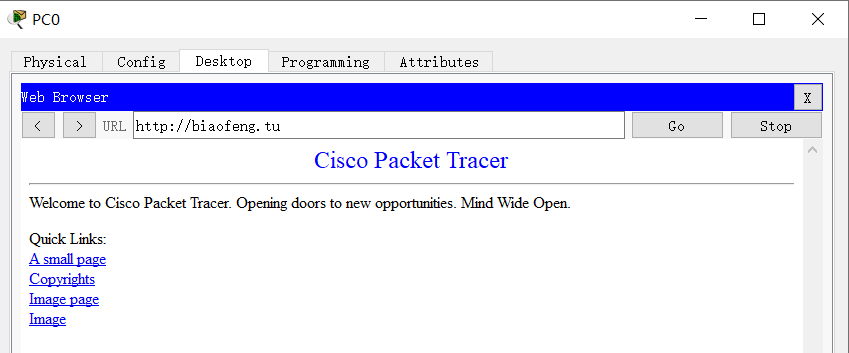

a.在pc端打开web browser界面,输入刚才配置的域名

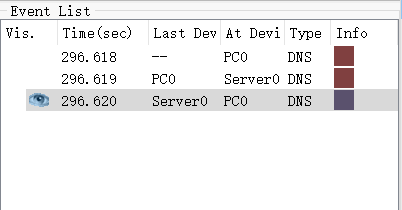

b. 选择DNS协议

c 分析抓到的数据包

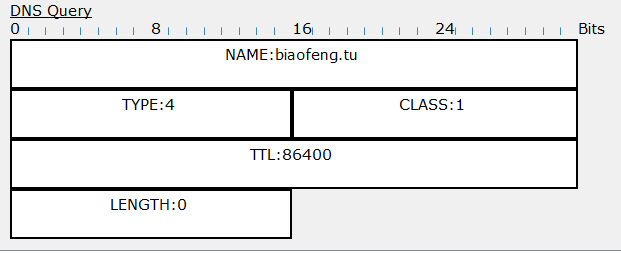

请求报文:

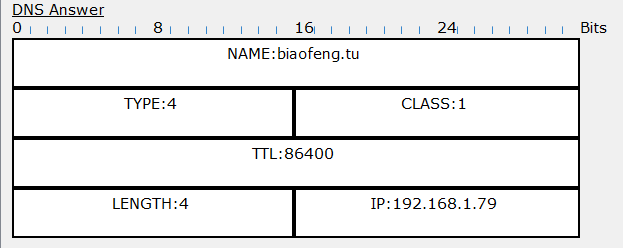

响应报文:

分析:

NAME:biaofeng.tu 表示访问的域名的信息

TYPE 查询的类型

CLASS 查询的类

TTL 指生存时间(过了这个时间就要更新,也就是原来报文过期),该时间越长(单位s),缓存时间越长,可以节省域名解析时间。

LENGTH 数据的长度

IP 访问的地址

3.2 FTP

3.2.1 配置参数

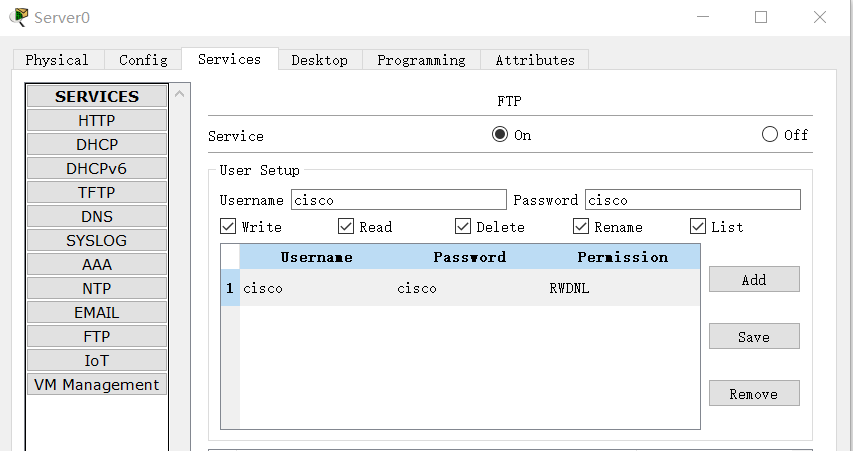

IP同上,打开server0的services面,找到FTP,完成如下配置

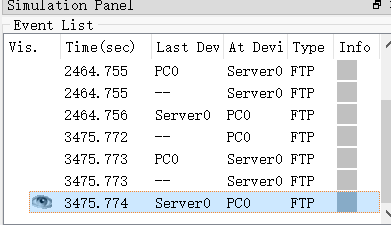

在协议中单选一个FTP,然后开始抓包

3.2.2 抓包并分析数据包

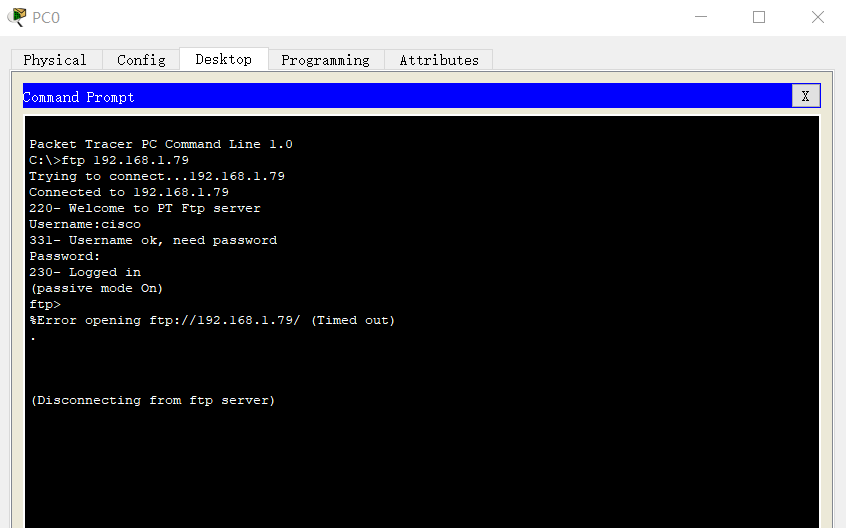

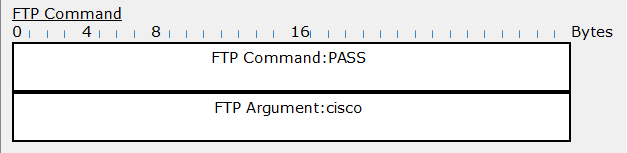

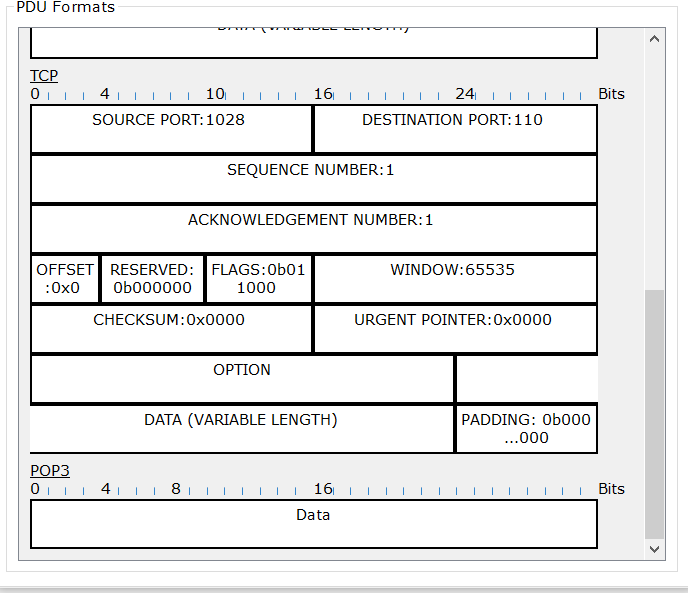

a 选择pc0中的Desktop-Command Prompt,输入如下数据,并抓包

抓到的包

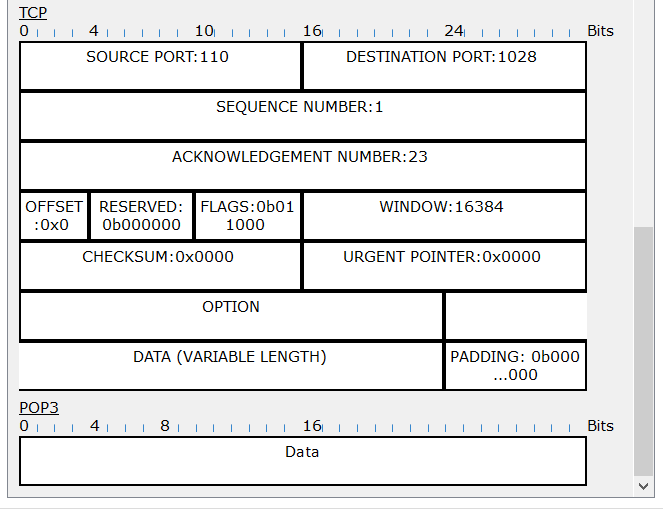

b 分析数据包

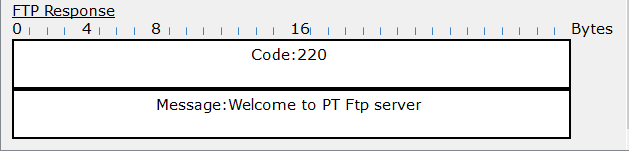

Code:220 Welcome to PT Ftp server 连接成功,服务器准备就绪

Code:220 Welcome to PT Ftp server 连接成功,服务器准备就绪

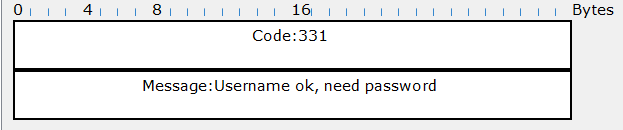

Code:331 Username ok, need password 用户名没有问题,需要相应的密码

Code:331 Username ok, need password 用户名没有问题,需要相应的密码

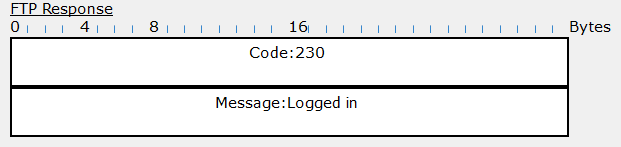

Code:230 Message:Logged in 登陆成功

Code:230 Message:Logged in 登陆成功

3.3 DHCP

3.3.1 配置参数

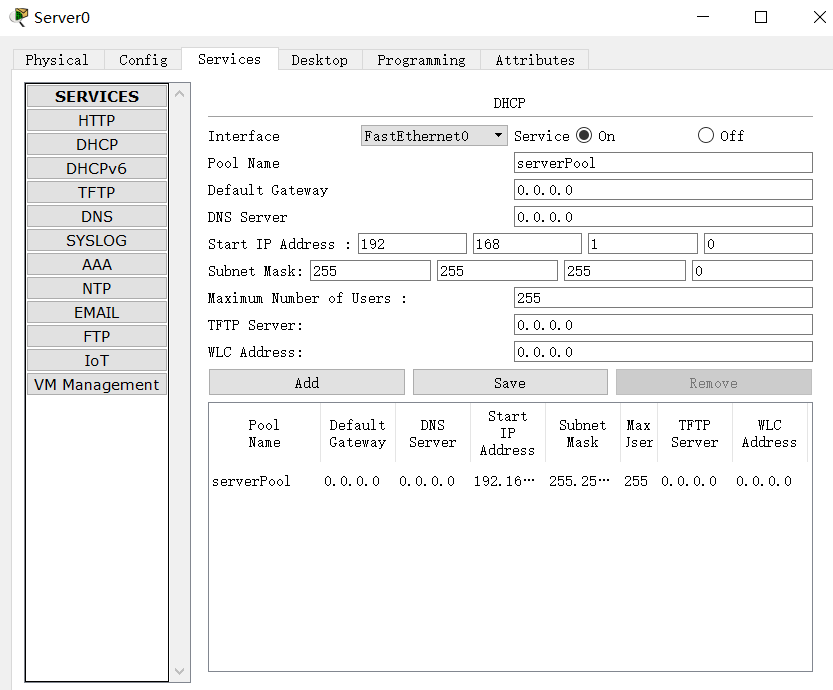

a 配置server中services的DHCP

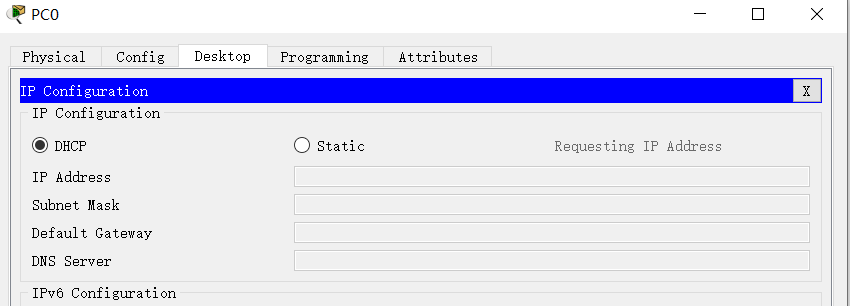

b 勾选DHCP协议,再配置pc0中的IP

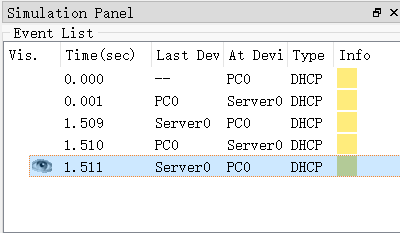

3.3.2 抓包并分析数据包

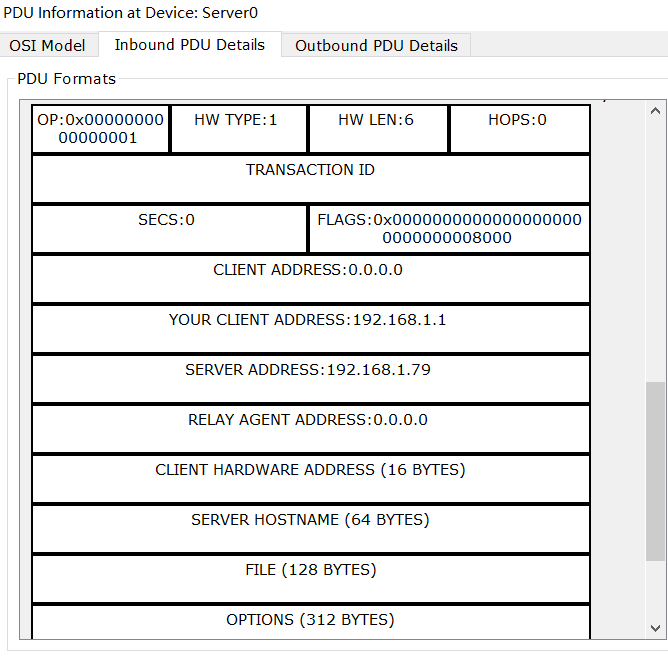

YOUR CLIENT ADDRESS:192.168.1.1 意思是 pc0分配到的地址是192.168.1.1

SERVER ADDRESS: 192.168.1.79 意思是 服务器端的地址,因为设置成静态,所以仍是我们一开始设置的地址,没有变化,相对的主机是动态地址,得到了新的分配。

3.4 smtp和pop3

3.4.1 配置参数

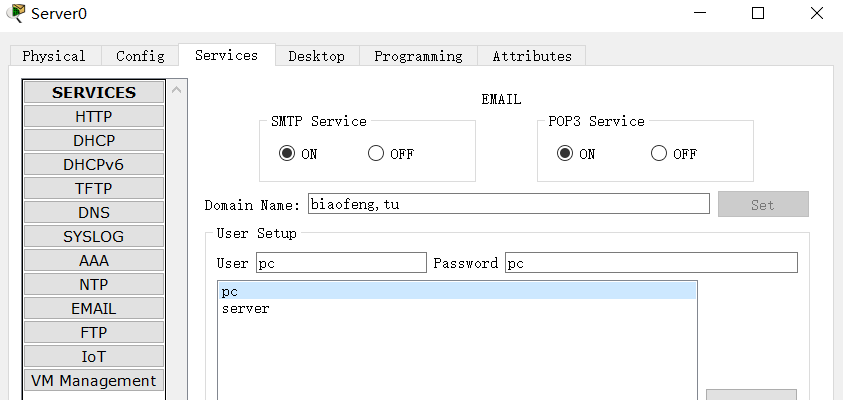

a 打开server中的services中配置

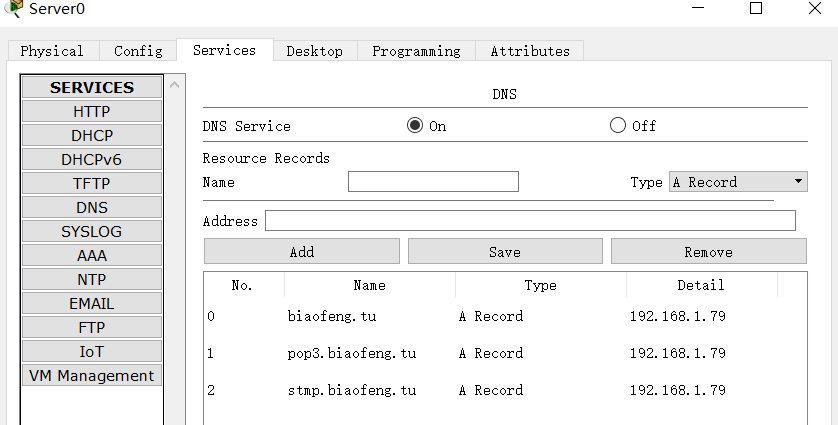

DNS中配置了两个地址都是192.168.1.79的域名:

b 打开EMAIL,配置参数

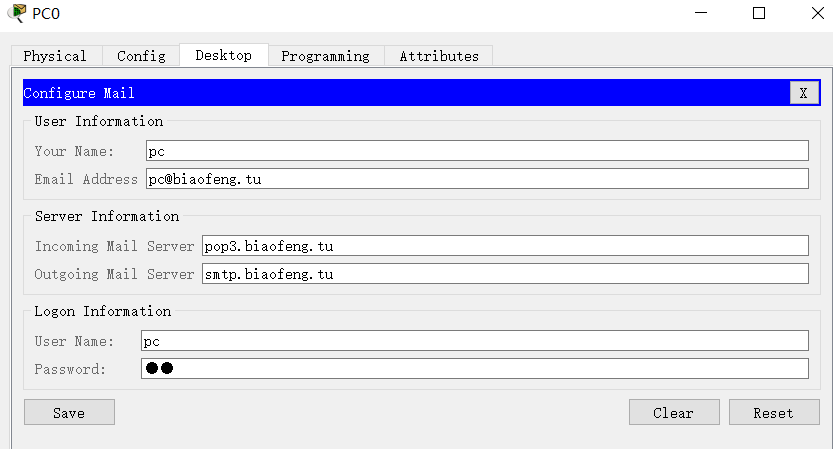

c 配置pc0端Desktop中的Email参数

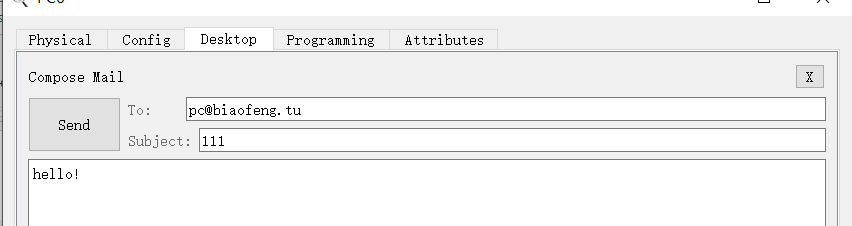

d 发送信息

发送成功

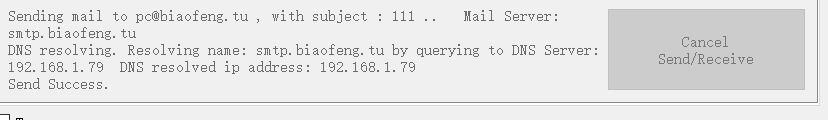

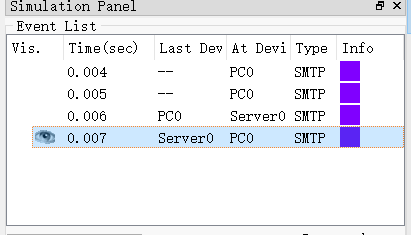

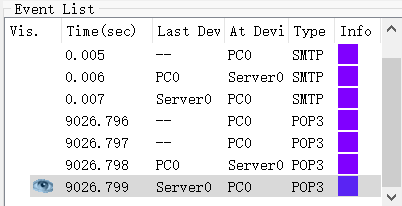

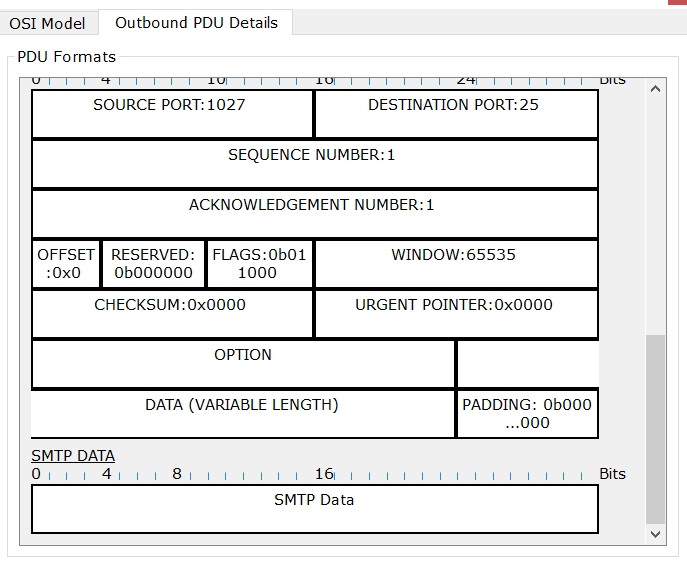

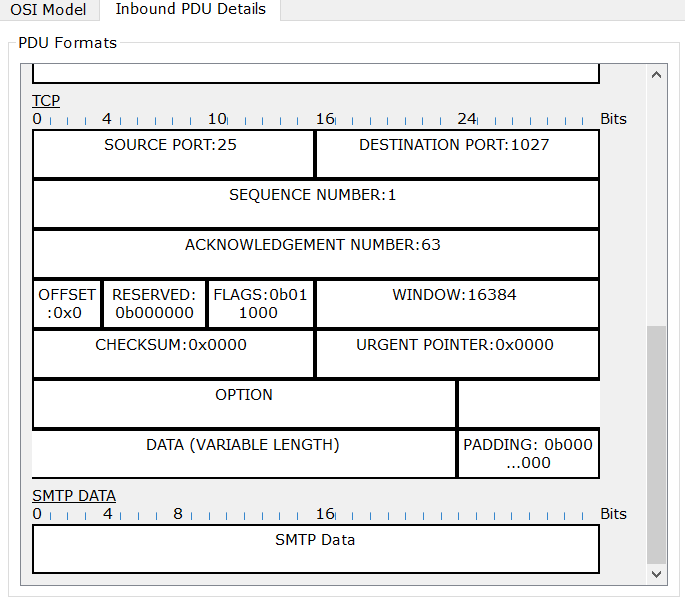

3.4.2 抓包并分析数据包

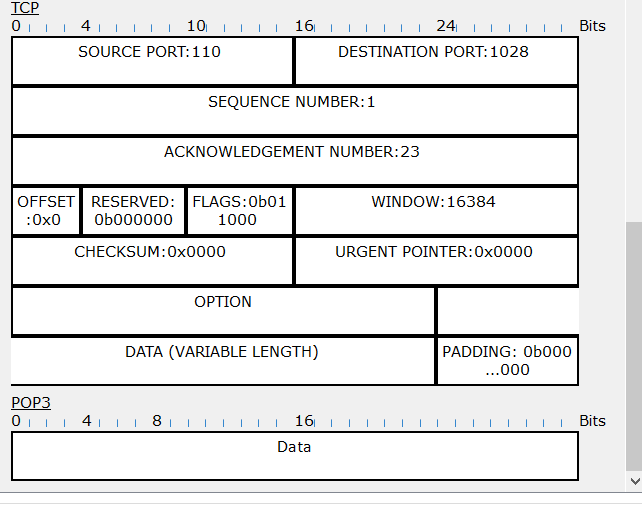

Receive后

smtp包:

pop3包:

实验产生的疑惑

在smtp和pop3协议中的数据包抓取中,一开始只有smtp的包,而pop3需要receive之后才有

(这可能是一种数据保护,但实际上效果也并不是很好)