- JS面试真题 part4

lin-lins

面试与算法面试javascript类型转换拷贝字符串数组

JS面试真题part416、谈谈JavaScript中的类型转换机制标准回答:17、深拷贝浅拷贝的区别?如何实现深拷贝标准回答:18、JavaScript中如何实现函数缓存?函数缓存有哪些应用场景?标准回答:19、JavaScript字符串的常用方法有哪些标准回答:20、数组的常用方法有哪些标准回答:16、谈谈JavaScript中的类型转换机制自己回答:基础类型里:数字和字符串==比较,字符串转

- 卡码网C++基础课 | 1. A+B问题I

TimeManager1

c++开发语言

之前一直有在学习c++,陆陆续续也跟着代码随想录刷了一些力扣,但是总感觉在自己的基本功不够扎实,尤其是在遇见ACM输入输出模式的时候,所以就想着跟着卡尔的基础课教程系统性地学习一遍,就在这里记录一下自己的小心得吧,也算是一种小小的打卡,希望自己能够坚持下去!加油!1.在该问题中,输入输出是靠内置库iostream实现的,里面有两个基础类型:istream和ostream,也就是输入输出流,在声明了

- 对Golang的nil的理解和认识

Codex_97

Golang服务端

1.简介按照Go语言的规范,任何类型在未初始化的时候都对应一个零值:布尔型零值为:false整型零值为:0字符串的零值为:""而指针,函数,interface,slice,channel,map的零值均为nilGo文档中说明:nil是预定义的标识符,代表指针,通道,函数,接口,映射或者切片的零值,并不是Go的关键字之一。还有,nil只能赋值为以上的几个类型,若赋值给基础类型,则会引发panic2.

- C++学习笔记----6、内存管理(一)---- 使用动态内存(3)

王俊山IT

c++学习笔记

3.2、对象数组对象数组与原型/基础类型的数组没有什么不同,除了元素的初始化之外。当你使用new[N]去分配N个对象,就把N个连续的块空间分配出去了,每一个块空间可以放一个单独的对象。对于对象数组,New[]对每一个对象自动调用0参数(也就是缺省)构造函数,而原型数组清爽型缺省是没有被初始化的元素。用这种方式,使用new[]来分配对象数组返回一个指向完全构造并且初始化了的对象的指针。例如,考虑以下

- TypeScript常用类型

seevc

TypeScripttypescript前端

1.类型注解示例:letage:number=31说明:代码中的:number就是类型注解。作用:为变量增加类型约束,表示该变量只能是这个类型,不能用其它类型的值赋值给它,否则报错。2.常用基础类型TS中的常用基础类型可以细分为两类:JS已有类型基本类型:number/string/boolean/null/undefined/symbol(es6新增)对象类型:object(包括:数组、对象、函

- TypeSript1 基础类型

流氓也是种气质 _Cookie

TypeSprittypescript

全局安装npminstalltypescript-gnodejs环境执行tsnpmi@types/node--save-dev(node环境支持的依赖必装)npmits-node--gtscindex.ts//编译成js文件ts-nodeindex.ts//运行index.ts文件基础类型:Boolean、Number、String、null、undefined以及ES6的Symbol和ES10的

- TypeScript之基础类型

默默@85

typescripttypescript

TypeScript类型:布尔类型(boolean):letisDone:boolean=false;数字类型(number):letdecimal:number=6;lethex:number=0xf00d;letbinary:number=0b1010;letoctal:number=0o744;字符串类型(string):letcolor:string="blue";数组类型(Array):

- 大模型应用:大模型AI Agent在企业应用中的6种基础类型,企业智慧升级必备

汀、人工智能

LLM技术汇总人工智能promptLLM自然语言处理大模型NL2SQL

大模型应用:大模型AIAgent在企业应用中的6种基础类型,企业智慧升级必备AIAgent智能体在企业应用中落地的价值、场景、成熟度做了分析,并且探讨了未来企业IT基础设施与架构如何为未来GenAI(生成式AI)做好准备。在这样的架构中,把最终体现上层应用能力的AIAgent从不同的技术要求与原理上分成了几类:创作与生成类助手企业知识助手数据分析助手应用/工具助手Web操作助手自定义流程助手1.创

- kotlin基础类型

0246eafe46bd

注释单行注释和多行注释kotlin和java一样支持当行(//注释内容)和多行注释(/*注释内容*/),不同的是kotlin的多行注释支持嵌套,例如:privatefuntestComment(msg:String){//单行注释/*多行注释开头/*嵌套的注释内容*/多行注释结尾*/Log.d(TAG,"multilineComment:$msg")}文档注释Kotlin的文档注释和java一样,

- 鸿蒙HarmonyOS教程-TypeScript语言简介【入门篇】

蜀道山QAQ

鸿蒙鸿蒙入门篇harmonyos华为前端鸿蒙鸿蒙系统typescriptjavascript

ArkTS是HarmonyOS优选的主力应用开发语言。ArkTS围绕应用开发在TypeScript(简称TS)生态基础上做了进一步扩展,继承了TS的所有特性,是TS的超集。因此,在学习ArkTS语言之前,需要先了解一下TS语言的基础知识。一、基础类型1.数字类型-number双精度64位浮点值。它可以用来表示整数和分数letdecLiteral:number=6;2.字符串类型-string一个字

- JavaScript:隐式类型转换与显式类型转换

RCX明

JavaScript基础javascript前端开发语言

文章目录隐式类型转换(ImplicitTypeConversion)1、字符串与数字的转换2、非布尔值到布尔值的转换3、在相等性比较中的转换4、对象到基础类型的转换5、在算术运算符中的其他转换显式类型转换(ExplicitTypeConversion)1、Number():2、parseInt()和parseFloat():3、String():4、Boolean():5、Object():6、t

- Pandas读取csv文件出现,AttributeError:'float' object has no attribute 'decode'

旅行小张

原因python3读取csv文件的默认编码为unicode,unicode并不是编码格式,而是字符集,它包含了世界上目前所有的符号,所以unicode没有decode属性encode,decode,分别是编码和解码,在Python中,unicode类型是编码的基础类型解决办法在read_csv的后面加上.astype(str)data=pd.read_csv('route/filename.csv

- Typescript面试题(一)

海之深处爱之港湾

一、缺点:需要长时间来编译代码。在使用第三方库时,需要有第三方库的定义文件,并不是所有第三方库都提供了定义文件,提供的定义文件是否准确也值得商榷。二、新增基础类型Tuple(元组)enum(枚举)never(表示那些永远不存在的值类型。如总是抛出异常或者根本不会又返回值的函数的返回值类型。)void(与any相反表示没有任何类型。函数没有返回值时用void。)any(表示任意类型)三、如何编译Ty

- C语言基础数据类型

重生之我是小白菜

c语言算法

练习1.确认基础类型所占用的内存空间(提示:使用sizeof运算符):在这里我说一下,long类型通常占用4字节。在64位系统上,long类型通常也可为8字节。格式化符sizeof对应的是%zu懒得改了,%lu也行毕竟没报错2.定义一个unsignedshort类型的变量,并赋值为0,确认该变量减一后的值是什么,(注意无符号数输出需要使用%u)3.输入摄氏度转成华氏度输出(摄氏=(华氏-32)/1

- js隐式转换

1f7e4d5d72cf

先看个例子consta={i:1,toString:function(){returna.i++;}}if(a==1){console.log('1')}if(a==2){console.log('2')}if(a==3){console.log('3')}答案自己运算试试先说说js数据类型基础类型(原始值):Undefined、Null、String、Number、Boolean、Symbol复

- JS异步之宏队列与微队列

零界梦忆

书接上文(JS执行机制)前面讲到了浏览器中常驻的一些线程以及JS执行机制初步了解,本文详细讲解的就是异步任务相关的知识。首先看下面这张图,当javascript代码执行的时候会将不同的变量存于内存中的不同位置:堆(heap)和栈(stack)中来加以区分。其中,堆里存放着一些对象。而栈中则存放着一些基础类型变量以及对象的指针。但是我们这里说的执行栈和上面这个栈的意义却有些不同。我们知道,当我们调用

- 2020-10-17

番茄ww

第一轮:系统精讲+刷题第一阶段就是跟着老师理解书本的知识点,白天认真听课,晚上复习,讲练结合。【刷题】分章节刷,主要是一些基础类型的题目。【笔记】可以用彩色笔来标注。第二轮:扣扣细点+刷题第二阶段除了大点的知识,还会增加很多细的点,可以开始画思维导图,然后默写思维导图。【刷题】还是分章节刷,刷一些略有难度的题目,偏重于细节题。【笔记】换不同颜色的彩笔。第三轮:背整本书+刷题第三阶段还会增加一些细节

- Watch 在 vue 3 中使用说明

刺客-Andy

vue3vue.js前端javascriptvue

一、监听基础类型constnums=ref(9)watch(nums,(newValue,oldValue)=>{console.log('watch已触发',newValue)})二、监听复杂类型constdemo=reactive({name:'前端小玖',nickName:'小玖',soulmate:{name:'',nickName:''}})复杂类型的监听有很多种情况,具体的内容如下监听

- 深入剖析Java中的反射,由浅入深,层层剥离!

JavaBuild888

Java成长计划java开发语言python

写在开头之前更新了不少Java的基础知识,比如Java的类、对象、基础类型、关键字、序列化、泛型、值传递等等,今天要上点深度了,来聊一聊Java中的反射!所谓反射,就是在运行时分析、检查和操作类、接口、方法、属性的行为!简单感受一下反射在开始详解反射之前,我们先通过一段代码,简单的感受一下反射的魅力!首先,我们已经写了一个Person类,类中有age和name属性,并提供了set/get方法。这时

- 小周学JAVA—八股六

满屋的酒气也听彻妄语

java开发语言

自动装箱和拆箱Java中基础数据类型与它们对应的包装类见下表:原始类型包装类型booleanBooleanbyteBytecharCharacterfloatFloatintIntegerlongLongshortShortdoubleDouble装箱:将基础类型转化为包装类型。拆箱:将包装类型转化为基础类型。当基础类型与它们的包装类有如下几种情况时,编译器会自动帮我们进行装箱或拆箱:赋值操作(装

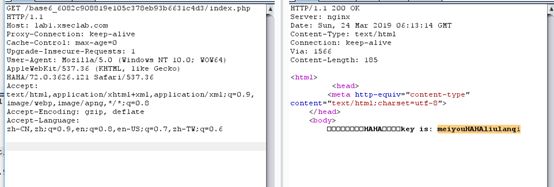

- WEB攻防-XSS跨站&Cookie盗取&表单劫持&网络钓鱼&溯源分析&项目平台框架

SuperherRo

#WEB安全篇xssbeefcookie获取flash钓鱼XSSReceiver

1、XSS跨站-攻击利用-凭据盗取2、XSS跨站-攻击利用-数据提交3、XSS跨站-攻击利用-网络钓鱼4、XSS跨站-攻击利用-溯源综合漏洞原理:接受输入数据,输出显示数据后解析执行基础类型:反射(非持续),存储(持续),DOM-BASE拓展类型:jquery,mxss,uxss,pdfxss,flashxss,上传xss等常用标签事件及绕过总结:https://www.freebuf.com/a

- 基础小白快速入门c语言----数据类型

yuanbenshidiaos

c语言c语言开发语言

数据类型,运算符,表达式1c语言支持数据类型1.基础类型(基本类型)a数值类型整型:往往有符号和无符号的区分,(signed)有符号(unsigned)无符号基础整型:(int):signedint(可以取负数)短整型:(short):short[int]长整型:(long):long[int]长长整型:(longlong):longlong[int]浮点型:单精度浮点型(float)双精度浮点型

- C++新特性详细介绍 -----新基础类型

4399.9855

C++新特性c++开发语言

1.整数类型longlong(主要是解决整型溢出的问题)小编称之为并不陌生的新类型longlong介绍在1995年的时候C++语言专家提出将LL(longlong类型写入C++新标准库里面但是被否决但是C语言新特性引入了LL这个特性随即在C++11里面也引入了LL类型)格式:longlongx=123LL;unsigedlonglong=1234ULL;注意后缀大写这里前面的longlong是表明

- 深入剖析Java中的反射,由浅入深,层层剥离!

工业甲酰苯胺

javapython开发语言

写在开头之前更新了不少Java的基础知识,比如Java的类、对象、基础类型、关键字、序列化、泛型、值传递等等,今天要上点深度了,来聊一聊Java中的反射!所谓反射,就是在运行时分析、检查和操作类、接口、方法、属性的行为!简单感受一下反射在开始详解反射之前,我们先通过一段代码,简单的感受一下反射的魅力!首先,我们已经写了一个Person类,类中有age和name属性,并提供了set/get方法。这时

- Java的自动装箱&&拆箱

爱新觉罗詹姆查理斯马丁路德旭

什么叫自动装箱和拆箱简单来说:自动装箱:就是自动将基础类型转换为包装器类型自动拆箱:就是自动将包装器类型转换为基础类型//自动装箱Integernum1=400;//自动拆箱intnum2=num1;根据概念,那么8种基础类型都支持自动装箱和拆箱,他们都各自对应一种包装类型:image.png如何自动装箱&&拆箱我们可以通过反编译class文件,得到编译器生成的字节码源代码:publicclass

- 鸿蒙harmony--TypeScript基础语法

袁震

鸿蒙开发typescript华为鸿蒙harmonyos

把青春献给身后那座辉煌的都市,为了这个美梦我们付出着代价目录一,基础类型二,数组三,any四,变量的类型注释五,函数5.1参数类型注解5.2返回类型注解5.3匿名函数六,对象类型可选属性七,联合类型7.1定义联合类型7.2使用联合类型八,类型别名九,接口类型别名和接口的区别十,类型断言十一,null和undefined非空断言运算符(后缀!)十二,枚举数字枚举字符串枚举一,基础类型TypeScri

- ClickHouse(05)ClickHouse数据类型详解

张飞的猪大数据

ClickHouse属于分析型数据库,ClickHouse提供了许多数据类型,它们可以划分为基础类型、复合类型和特殊类型。其中基础类型使ClickHouse具备了描述数据的基本能力,而另外两种类型则使ClickHouse的数据表达能力更加丰富立体。基础类型基础类型只有数值、字符串和时间三种类型,没有Boolean类型,但可以使用整型的0或1替代。数值类型数值类型分为整数、浮点数和定点数三类,接下来

- [C语言] 指针详解(1)

Mr_wenhan

C/C++c语言开发语言c++visualstudio

一.指针利用指针,可以找到相对应内存地址(唯一的一段编号),从而定位数据.(通俗来说,指针就是变量,用来存放内存单元的地址)保存一段16进制的地址编号二、指针类型/变量:类型:基础类型+*如:int*char*指针变量:int*papa就为指针变量.解引用符号:*放在变量前面表示这一个变量数据,简单的指针变量仅仅表示一段地址.取地址符号:&取出所对应的内存单元的地址一般存储地址方法:inta=12

- golang method注意事项

wuli學

对于golang来说,T和*T属于两种不同的方法集,编写方法的时候,最好的办法就是保持某个类型方法集的一致性,只用一种receiver。struct变量只能调用值类型receiver的方法,但struct指针是能调用值类型和指针类型receiver的方法的。基础类型不建议使用方法,本身按引用调用的变量,也不建议使用方法。方法和变量的定义必须在同一个package下。参考:https://www.j

- TypeScript 学习笔记(Day2)

Tiger Z

前端javascript

「写在前面」本文为b站黑马程序员TypeScript教程的学习笔记。本着自己学习、分享他人的态度,分享学习笔记,希望能对大家有所帮助。推荐先按顺序阅读往期内容:1.TypeScript学习笔记(Day1)目录3TypeScript常用类型3.1类型注解3.2常用基础类型概述3.3原始类型3.4数组类型3.5类型别名3.6函数类型3.7对象类型3.8接口3.9元组3.10类型推论3.11类型断言3.

- Spring的注解积累

yijiesuifeng

spring注解

用注解来向Spring容器注册Bean。

需要在applicationContext.xml中注册:

<context:component-scan base-package=”pagkage1[,pagkage2,…,pagkageN]”/>。

如:在base-package指明一个包

<context:component-sc

- 传感器

百合不是茶

android传感器

android传感器的作用主要就是来获取数据,根据得到的数据来触发某种事件

下面就以重力传感器为例;

1,在onCreate中获得传感器服务

private SensorManager sm;// 获得系统的服务

private Sensor sensor;// 创建传感器实例

@Override

protected void

- [光磁与探测]金吕玉衣的意义

comsci

这是一个古代人的秘密:现在告诉大家

信不信由你们:

穿上金律玉衣的人,如果处于灵魂出窍的状态,可以飞到宇宙中去看星星

这就是为什么古代

- 精简的反序打印某个数

沐刃青蛟

打印

以前看到一些让求反序打印某个数的程序。

比如:输入123,输出321。

记得以前是告诉你是几位数的,当时就抓耳挠腮,完全没有思路。

似乎最后是用到%和/方法解决的。

而今突然想到一个简短的方法,就可以实现任意位数的反序打印(但是如果是首位数或者尾位数为0时就没有打印出来了)

代码如下:

long num, num1=0;

- PHP:6种方法获取文件的扩展名

IT独行者

PHP扩展名

PHP:6种方法获取文件的扩展名

1、字符串查找和截取的方法

1

$extension

=

substr

(

strrchr

(

$file

,

'.'

), 1);

2、字符串查找和截取的方法二

1

$extension

=

substr

- 面试111

文强chu

面试

1事务隔离级别有那些 ,事务特性是什么(问到一次)

2 spring aop 如何管理事务的,如何实现的。动态代理如何实现,jdk怎么实现动态代理的,ioc是怎么实现的,spring是单例还是多例,有那些初始化bean的方式,各有什么区别(经常问)

3 struts默认提供了那些拦截器 (一次)

4 过滤器和拦截器的区别 (频率也挺高)

5 final,finally final

- XML的四种解析方式

小桔子

domjdomdom4jsax

在平时工作中,难免会遇到把 XML 作为数据存储格式。面对目前种类繁多的解决方案,哪个最适合我们呢?在这篇文章中,我对这四种主流方案做一个不完全评测,仅仅针对遍历 XML 这块来测试,因为遍历 XML 是工作中使用最多的(至少我认为)。 预 备 测试环境: AMD 毒龙1.4G OC 1.5G、256M DDR333、Windows2000 Server

- wordpress中常见的操作

aichenglong

中文注册wordpress移除菜单

1 wordpress中使用中文名注册解决办法

1)使用插件

2)修改wp源代码

进入到wp-include/formatting.php文件中找到

function sanitize_user( $username, $strict = false

- 小飞飞学管理-1

alafqq

管理

项目管理的下午题,其实就在提出问题(挑刺),分析问题,解决问题。

今天我随意看下10年上半年的第一题。主要就是项目经理的提拨和培养。

结合我自己经历写下心得

对于公司选拔和培养项目经理的制度有什么毛病呢?

1,公司考察,选拔项目经理,只关注技术能力,而很少或没有关注管理方面的经验,能力。

2,公司对项目经理缺乏必要的项目管理知识和技能方面的培训。

3,公司对项目经理的工作缺乏进行指

- IO输入输出部分探讨

百合不是茶

IO

//文件处理 在处理文件输入输出时要引入java.IO这个包;

/*

1,运用File类对文件目录和属性进行操作

2,理解流,理解输入输出流的概念

3,使用字节/符流对文件进行读/写操作

4,了解标准的I/O

5,了解对象序列化

*/

//1,运用File类对文件目录和属性进行操作

//在工程中线创建一个text.txt

- getElementById的用法

bijian1013

element

getElementById是通过Id来设置/返回HTML标签的属性及调用其事件与方法。用这个方法基本上可以控制页面所有标签,条件很简单,就是给每个标签分配一个ID号。

返回具有指定ID属性值的第一个对象的一个引用。

语法:

&n

- 励志经典语录

bijian1013

励志人生

经典语录1:

哈佛有一个著名的理论:人的差别在于业余时间,而一个人的命运决定于晚上8点到10点之间。每晚抽出2个小时的时间用来阅读、进修、思考或参加有意的演讲、讨论,你会发现,你的人生正在发生改变,坚持数年之后,成功会向你招手。不要每天抱着QQ/MSN/游戏/电影/肥皂剧……奋斗到12点都舍不得休息,看就看一些励志的影视或者文章,不要当作消遣;学会思考人生,学会感悟人生

- [MongoDB学习笔记三]MongoDB分片

bit1129

mongodb

MongoDB的副本集(Replica Set)一方面解决了数据的备份和数据的可靠性问题,另一方面也提升了数据的读写性能。MongoDB分片(Sharding)则解决了数据的扩容问题,MongoDB作为云计算时代的分布式数据库,大容量数据存储,高效并发的数据存取,自动容错等是MongoDB的关键指标。

本篇介绍MongoDB的切片(Sharding)

1.何时需要分片

&nbs

- 【Spark八十三】BlockManager在Spark中的使用场景

bit1129

manager

1. Broadcast变量的存储,在HttpBroadcast类中可以知道

2. RDD通过CacheManager存储RDD中的数据,CacheManager也是通过BlockManager进行存储的

3. ShuffleMapTask得到的结果数据,是通过FileShuffleBlockManager进行管理的,而FileShuffleBlockManager最终也是使用BlockMan

- yum方式部署zabbix

ronin47

yum方式部署zabbix

安装网络yum库#rpm -ivh http://repo.zabbix.com/zabbix/2.4/rhel/6/x86_64/zabbix-release-2.4-1.el6.noarch.rpm 通过yum装mysql和zabbix调用的插件还有agent代理#yum install zabbix-server-mysql zabbix-web-mysql mysql-

- Hibernate4和MySQL5.5自动创建表失败问题解决方法

byalias

J2EEHibernate4

今天初学Hibernate4,了解了使用Hibernate的过程。大体分为4个步骤:

①创建hibernate.cfg.xml文件

②创建持久化对象

③创建*.hbm.xml映射文件

④编写hibernate相应代码

在第四步中,进行了单元测试,测试预期结果是hibernate自动帮助在数据库中创建数据表,结果JUnit单元测试没有问题,在控制台打印了创建数据表的SQL语句,但在数据库中

- Netty源码学习-FrameDecoder

bylijinnan

javanetty

Netty 3.x的user guide里FrameDecoder的例子,有几个疑问:

1.文档说:FrameDecoder calls decode method with an internally maintained cumulative buffer whenever new data is received.

为什么每次有新数据到达时,都会调用decode方法?

2.Dec

- SQL行列转换方法

chicony

行列转换

create table tb(终端名称 varchar(10) , CEI分值 varchar(10) , 终端数量 int)

insert into tb values('三星' , '0-5' , 74)

insert into tb values('三星' , '10-15' , 83)

insert into tb values('苹果' , '0-5' , 93)

- 中文编码测试

ctrain

编码

循环打印转换编码

String[] codes = {

"iso-8859-1",

"utf-8",

"gbk",

"unicode"

};

for (int i = 0; i < codes.length; i++) {

for (int j

- hive 客户端查询报堆内存溢出解决方法

daizj

hive堆内存溢出

hive> select * from t_test where ds=20150323 limit 2;

OK

Exception in thread "main" java.lang.OutOfMemoryError: Java heap space

问题原因: hive堆内存默认为256M

这个问题的解决方法为:

修改/us

- 人有多大懒,才有多大闲 (评论『卓有成效的程序员』)

dcj3sjt126com

程序员

卓有成效的程序员给我的震撼很大,程序员作为特殊的群体,有的人可以这么懒, 懒到事情都交给机器去做 ,而有的人又可以那么勤奋,每天都孜孜不倦得做着重复单调的工作。

在看这本书之前,我属于勤奋的人,而看完这本书以后,我要努力变成懒惰的人。

不要在去庞大的开始菜单里面一项一项搜索自己的应用程序,也不要在自己的桌面上放置眼花缭乱的快捷图标

- Eclipse简单有用的配置

dcj3sjt126com

eclipse

1、显示行号 Window -- Prefences -- General -- Editors -- Text Editors -- show line numbers

2、代码提示字符 Window ->Perferences,并依次展开 Java -> Editor -> Content Assist,最下面一栏 auto-Activation

- 在tomcat上面安装solr4.8.0全过程

eksliang

Solrsolr4.0后的版本安装solr4.8.0安装

转载请出自出处:

http://eksliang.iteye.com/blog/2096478

首先solr是一个基于java的web的应用,所以安装solr之前必须先安装JDK和tomcat,我这里就先省略安装tomcat和jdk了

第一步:当然是下载去官网上下载最新的solr版本,下载地址

- Android APP通用型拒绝服务、漏洞分析报告

gg163

漏洞androidAPP分析

点评:记得曾经有段时间很多SRC平台被刷了大量APP本地拒绝服务漏洞,移动安全团队爱内测(ineice.com)发现了一个安卓客户端的通用型拒绝服务漏洞,来看看他们的详细分析吧。

0xr0ot和Xbalien交流所有可能导致应用拒绝服务的异常类型时,发现了一处通用的本地拒绝服务漏洞。该通用型本地拒绝服务可以造成大面积的app拒绝服务。

针对序列化对象而出现的拒绝服务主要

- HoverTree项目已经实现分层

hvt

编程.netWebC#ASP.ENT

HoverTree项目已经初步实现分层,源代码已经上传到 http://hovertree.codeplex.com请到SOURCE CODE查看。在本地用SQL Server 2008 数据库测试成功。数据库和表请参考:http://keleyi.com/a/bjae/ue6stb42.htmHoverTree是一个ASP.NET 开源项目,希望对你学习ASP.NET或者C#语言有帮助,如果你对

- Google Maps API v3: Remove Markers 移除标记

天梯梦

google maps api

Simply do the following:

I. Declare a global variable:

var markersArray = [];

II. Define a function:

function clearOverlays() {

for (var i = 0; i < markersArray.length; i++ )

- jQuery选择器总结

lq38366

jquery选择器

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40

- 基础数据结构和算法六:Quick sort

sunwinner

AlgorithmQuicksort

Quick sort is probably used more widely than any other. It is popular because it is not difficult to implement, works well for a variety of different kinds of input data, and is substantially faster t

- 如何让Flash不遮挡HTML div元素的技巧_HTML/Xhtml_网页制作

刘星宇

htmlWeb

今天在写一个flash广告代码的时候,因为flash自带的链接,容易被当成弹出广告,所以做了一个div层放到flash上面,这样链接都是a触发的不会被拦截,但发现flash一直处于div层上面,原来flash需要加个参数才可以。

让flash置于DIV层之下的方法,让flash不挡住飘浮层或下拉菜单,让Flash不档住浮动对象或层的关键参数:wmode=opaque。

方法如下:

- Mybatis实用Mapper SQL汇总示例

wdmcygah

sqlmysqlmybatis实用

Mybatis作为一个非常好用的持久层框架,相关资料真的是少得可怜,所幸的是官方文档还算详细。本博文主要列举一些个人感觉比较常用的场景及相应的Mapper SQL写法,希望能够对大家有所帮助。

不少持久层框架对动态SQL的支持不足,在SQL需要动态拼接时非常苦恼,而Mybatis很好地解决了这个问题,算是框架的一大亮点。对于常见的场景,例如:批量插入/更新/删除,模糊查询,多条件查询,联表查询,

![]()