HCSA-08 威胁防护介绍、ARP防护、网络攻击防护、病毒过滤、入侵防御、边界流量过滤

一、威胁防护

1.1 威胁防护介绍

设备可检测并阻断网络的发生,减少对内网安全造成的损失;

威胁防护包括:

1、主机ARP防护

2、攻击防护

3、病毒过滤

4、入侵防御

5、异常行为检测(T)

6、高级威胁检测(T)

7、边界流量过滤

8、云沙箱

9、垃圾邮件过滤(T)

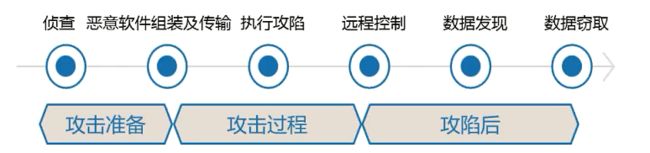

1.1.1 网络攻击的步骤

传统防火墙:重点在攻击前期阶段,即准备阶段;攻击过程采取防护措施:基于特征、AV(反病毒软件)、IPS、AD;

下一代防火墙:在IPS、AV功能上深入改进、通过特征库采集病毒样本,根据样本开发识别码;(攻击前的准备)

恶意软件检测:沙箱机制(也是攻击前的检测)。

智能下一代防火墙:针对网络被攻陷后的措施,ATD\ABD(未知威胁检测\异常行为检测 )

1.2 StoneShield安全框架

StoneShield安全架构是智能下一代防火墙独有的安全防御系统,为已知威胁和未知威胁的防护提供了完善的解决方案,将威胁防护分为三大类:

1、基于IP/Protocol提供了IP黑名单过滤及AD解决方案;

2、基于内容和URL提供IP与AV解决方案;

3、基于流量和行为分析提供高级威胁防御和异常行为分析解决方案。

威胁防护包括以下这几类:

1、病毒过滤:可检测最易携带病毒的文件类型和常用的协议类型(POP3、HTTP、SMTP、IMAP4以及FTP)并对其进行病毒防护,可扫描文件类型包括存档文件(包含压缩存档文件,支持压缩类型有GZIP、BZIP2、TAR、ZIP和RAR)、PE、HTML、MAIL、RIFF和JPEG;

2、入侵防御:可检测并防护针对主流应用层协议(DNS、FTP、HTTP、POP3、SMTP、Telnet、MySql、MSSQL、ORACLE、NETBIOS等)的入侵攻击、基于Web的攻击行为以及常见的木马功能机

3、攻击防护:可检测各种类型的网络攻击,从而采取相应的措施保护内部网络免受恶意攻击,以保证内部网络及系统正常运行;

4、异常行为检测:根据特征库中的异常行为检测规则检测会话流量,当检测对象的多个参量发生异常时,系统将分析其参量异常的关联关系,判断检测对象是否发生异常行为;

5、边界流量过滤:通过对基于已知的IP地址黑白名单对流量进行过滤,并对命中黑名单的恶意流量采取阻断措施进行处理;

6、高级威胁检测:通过对基于主机的可疑流量进行智能分析,判断是否为恶意软件。

1.3 Intrusion Kill Chain模型

Intrusion Kill Chain(或称为Cyber Kill Chain)模型精髓在于明确提出网络攻防过程中双方互有优势,防守方若能阻断/瓦解攻击方的进攻组织环节,即使成功地挫败了对手的攻击企图,毕竟没有一个防御战局完全由防御因素组成,Intrusion Kill Chain模型是将攻击过程分解为如下七个步骤:Reconnaissance(踩点)、Weaponization(组装)、Delivery(投送)、Exploitation(攻击)、Installation(植入)、C2(控制)、Action on Objectives(收割)

1.4 威胁防护特征库

威胁防护特征库包括病毒过滤特征库、入侵防御特征库、边界流量过滤特征库、异常行为模型库和恶意软件模型库等,默认情况下,设备会每日自动更新威胁防护库,目前支持在线更新和本地更新两种方式;

设备支持基于安全域和基于策略的威胁防护方式;(策略优先级高于安全域)

特征根据严重程度分为三个级别(安全级别),用户可根据特征严重程度,设置系统对该特征攻击所采取的的行为:

--严重(Critical):严重的攻击事件,例如缓冲区溢出;

--警告(Warning):具有一定攻击性的事件,例如超长的URL;

--信息(Informational):一般事件。例如登录失败。

Hillstone提供两个默认特征库更新服务器,分别是update1.hillstonenet.com和update2.hillstonenet.com,用户可以根据需求更改特征库更新配置;

基于策略的威胁防护方式,系统目前仅支持配置病毒过滤功能和入侵防御功能;

若安全域和策略中均配置了威胁防护,策略中的配置项将有更高的优先权,在安全域配置中,目的安全域的优先权高于源安全域

二、 ARP防护

2.1 ARP防护

ARP防护是利用ARP技术原理解决内网中ARP的攻击,主要支持以下类型:

1、IP-MAC绑定

2、ARP认证

3、ARP检查

4、DHCP监控

5、主机防御

6、主机黑名单

以下配置需要透明模式下配置:

1、ARP检查,在透明模式下对穿越防火墙的ARP进行检查,匹配IP-MAC静态表项,若不匹配进行丢弃,以防穿越二层防火墙欺骗其他主机;

2、DHCP监控是为了保护DHCP服务器正常发放地址,以免有恶意主机提供虚假DHCP服务和恶意获取大量地址造成客户端被欺骗;

3、主机防御:Hillstone设备的主机防御功能即Hillstone设备代替不同主机发送免费ARP包,保护被代理主机免受ARP攻击;

2.1.1 IP-MAC绑定

IP-MAC绑定即ARP绑定,分为动态信息和静态信息,绑定后需要在接口模式下进行配置:

--no arp-learning:关闭ARP自动学习(插入新电脑无法收到ARP包)

--arp-disable-dynamic-entry:禁用动态信息表,仅查静态绑定表(插入新电脑可以收到ARP包,但不能上网,需要静态绑定才能上网)

(默认开启ARP认证)

WebUI示意图如下:

2.1.2、ARP认证

ARP认证功能通过下发客户端“Secure Defender”到PC,实现在PC与安全网关间PKI加密的ARP交互,防止ARP攻击;

仅支持Windows客户端,且需要接口为网关;

可针对单独主机启用ARP认证。

WebUI示意图如下:

2.1.3 主机黑名单

通过配置Hillstone设备的主机黑名单功能,设备可以控制用户在指定时间内不能访问网络,阻断主机IP或服务;WebUI示意图如下:

sehedule night

periodic daily 22:00 to 06:00

exit

host-blacklist MAC\IP xxxxxxxxxxxx schedule night

(永久黑名单)

三、网络攻击防护

3.1 网络攻击防护

网络中存在多种防不胜防的攻击,如侵入或破坏网络上的服务器、盗取服务器的敏感数据、破坏服务器对外提供的服务,或者直接破坏网络设备导致网络服务异常甚至中断,作为网络安全设备的安全网关,必须具备攻击防护功能来检测各种类型的网络攻击,从而采取相应的措施保护内部网络免受恶意攻击,以保证内部网络及系统正常运行;

Hillstone安全网关提供基于域的攻击防护功能,可根据需要开启不同的防护选项,并配置对该种攻击的处理行为,防护功能有默认的检测阈值,可以根据网络环境不同自行修改

安全网关的攻击防护功能在默认情况下,只有部分功能在untrust安全域是开启的,包括IP地址欺骗攻击防护、端口扫描攻击防护、ICMP Flood攻击防护、SYN Flood攻击防护、UDP Flood攻击防护、WinNuke攻击防护、Ping of Death 攻击防护、Teardrop攻击防护和Land攻击防护

SYN代理,最小代理速率1000,最大代理速率3000,more不开启cookie,代理超时30s

3.2 常见的网络攻击

1、IP地址欺骗(IP Spoofing)攻击:IP地址欺骗攻击是一种获取对计算机未经许可的访问的技术,即攻击者通过伪IP地址向计算机发送报文,并显示该报文来自于真实主机,对于基于IP地址进行验证的应用,此攻击方式能够使未被授权的用农户访问被攻击系统,即使响应报文不能到达攻击者,被攻击系统也会遭到破坏;

2、Land攻击:攻击者将一个特别打造的数据包的源地址和目的地址都设置成被攻击服务器地址,这样被攻击服务器向它自己的地址发送消息,结果这个地址又发回消息并创建一个空连接,每一个这样的连接都将保留直到超时,在这种Land攻击下,许多服务器将奔溃;

3、Smurf攻击:Smurf攻击分为简单和高级两种,简单Smurf攻击用来攻击一个网络,方法是将ICMP应答请求包的目标地址设置成被攻击网络的广播地址,这样改网络的所有主机都会对此ICMP应答请求做出答复,从而导致网络阻塞;高级的Smurf攻击主要用于攻击目标主机,方法是将ICMP应答请求的源地址更改为被攻击主机的地址,最终导致被攻击主机崩溃,理论上讲,网络的主机越多,攻击效果越明显;

4、Fraggle攻击:Fraggle攻击与Smurf攻击为同类型攻击,不同之处在于Fraggle攻击使用UDP包形成攻击;

5、WinNuke攻击:通常向装有Windows系统的特定目标的NetBIOS端口(139)发送OOB(out-of-band)数据包,引起一个NetBIOS片段重叠,导致被攻击主机崩溃,还有一种是IGMP分片报文,一般情况下,IGMP报文是不会分片的,所以,不少系统对IGMP分片报文处理有问题,如果收到IGMP分片报文,则基本可判定受到了攻击;

6、SYN Flood攻击:SYN Flood攻击伪造一个SYN报文,将其源地址设置成伪造的或者不存在的地址,然后向服务器发起连接,服务器在收到报文后用SYN-ACK应答,而此应答发出去后,不会收到ACK报文,从而造成半连接,如果攻击者发送大量这样的报文,会在被攻击主机上出现大量的半连接,直到半连接超时,从而消耗其资源,使正常的用户无法访问,在连接不收限制的环境中,SYN Flood会消耗掉系统的内存等资源;

7、ICMP Flood和UDP Flood攻击:这种攻击在短时间内向被攻击目标发送大量的ICMP消息(如ping)和UDP报文,请求回应,致使被攻击目标负担过重而不能完成正常的传输任务,地址扫描与端口扫描攻击这种攻击运用扫描工具探测目标地址和端口,对此作出响应的表示其存在,从而确定哪些目标系统确实存活并且连接在目标网络上,这些主机使用哪些端口提供服务;

8、Ping of Death攻击:Ping of Death就是利用一些尺寸超大的ICMP报文对系统进行的一种攻击,IP报文的字段长度为16位,这表明一个IP报文的最大长度为65535字节,对于ICMP回应请求报文,如果数据长度大于65507字节,就会使ICMP数据、IP头长度(20字节)和ICMP头长度(8字节)的总和大于65535字节,一些路由器或系统在接收到这样一个报文后会由于处理不当,造成系统崩溃,死机或重启。

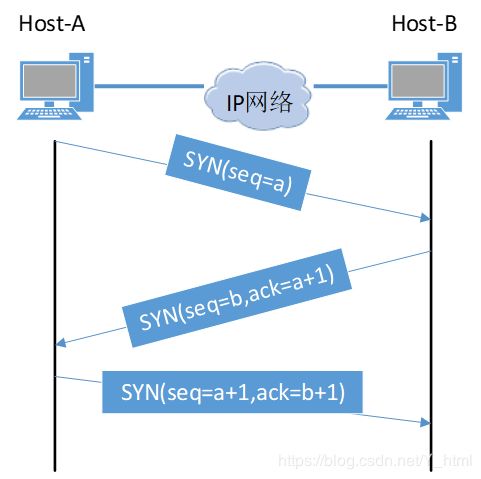

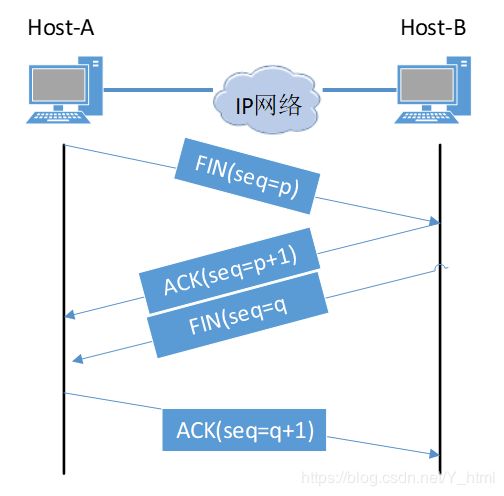

3.3 TCP三次握手、四次断开示意图

TCP三次握手

TCP四次断开

3.4 TCP半连接保护(SYN代理)

SYN-Proxy:作为SYN-Flood的辅助防护手段,创建session,整个过程对Client和Server是透明的,Client发起SYN连接,StoneOS代替Server回复SYN-ACK,Client回复ACK,StoneOS将ACK报文修改为SYN包发往Server,收到Server回复的SYN+ACK后回复ACK;

SYN-Cookie:当开启此服务以后,与Client的三次握手过程不会创建session,而是在握手成功后再创建Session,在发生SYN-Flood攻击时可以节省系统资源。

3.5 攻击分类

| Hijack and Spoofing(劫持和欺骗) |

ip-spoofing |

| arp/nd-spoofing |

|

| DoS(拒绝服务) |

dns-query-flood |

| icmp-flood |

|

| syn-flood |

|

| syn-proxy |

|

| udp-flood |

|

| ip-directed-broadcast |

|

| land-attack |

|

| Protocol Exception(协议异常) |

huge-icmp-pak |

| ip-fragment |

|

| ping-of-death |

|

| tcp-anomaly |

|

| ip-option |

|

| winnuke |

|

| tear-drop |

|

| Scan(扫描) |

ip-sweep |

| port-scan |

四、病毒过滤

4.1 病毒过滤原理

防火墙提取文件特征与病毒特征库中的特征进行匹配,如果特征一致,则认为该文件为病毒文件,如果特征不一致,则认为该文件为正常文件。

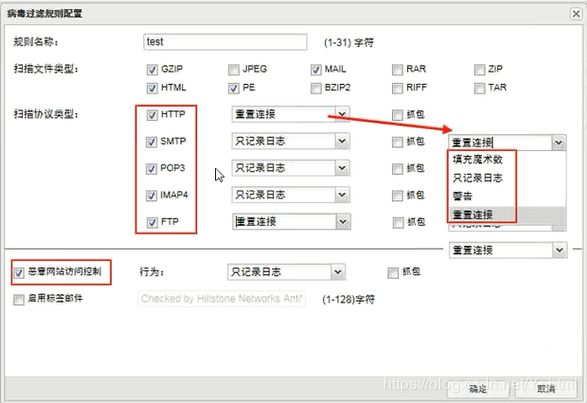

4.2 病毒过滤配置

病毒过滤全局配置默认启用状态,且只对一层压缩包进行检测,压缩层检测范围为1-5层,可根据需要修改,对于超过检测范围或者加密压缩文件可以配置动作为“只记录日志”或“重置连接”。

4.3 病毒防护功能

防病毒功能提供策略调用和绑定安全域两种实现方式,用户可以根据需要选择一种实现方式,绑定安全域方式需要选择绑定到目的安全域,如果使用策略调用方式,需要不绑定任何安全域,创建“病毒过滤规则”后,在需要检测病毒的策略“高级控制”里启用“病毒过滤”功能。

4.3 防护类型

防护类型可以选择“预定义”或“自定义”方式,并根据需要配置扫描文件类型、协议尅性,以及系统发现病毒后的动作,为实现精确扫描控制,用户可以分别制定需要扫描协议类型以及动作和文本类型,其中,协议类型为必配,而文件类型可以根据需要进行选择性配置,如果只配置协议类型,而未配置文件类型,系统仅对通过制定协议传输的文本文件进行扫描,如果需要扫描的对象为通过制定类型传输的指定类型文件,例如通过HTTP协议传输的HTML文件,用户需要同时配置对HTTP协议和HTML文件进行扫描。

4.4 启用标签邮件

如果对通过SMTP协议传输的邮件进行病毒扫描,则用户可以对发出的电子邮件开启标签邮件功能,即系统对邮件及其附件进行扫描,扫描病毒的结果会包含在邮件的主体,随邮件一起发送,如果没有发现病毒,则提示“No virus found”,如果发现病毒,则显示邮件中病毒相关信息,包括系统扫描文件的名称、文件的路径、扫描结果以及对该病毒的执行动作。

4.5 AV-Profile应用

安全域和策略中均可调用防病毒profile,如果两个位置同时调用AV-profile,策略优先匹配,只匹配检测一次

4.6 配置防病毒功能

WebUI示意图:

其中,HTTP、SMTP、POP3、IMAP4和FTP共同有的功能是填充魔术数、只记录日志和重置连接,而HTTP独有一个告警功能,提示用户是否继续访问

五、入侵防御(IPS)

5.1 IPS和IDS区别

入侵防御系统(Intrusion Prevention System)简称IPS,能够实时监控多种网络攻击并根据配置对网络攻击进行阻断等操作,StoneOS支持许可证控制的IPS功能,即为支持IPS功能的StoneOS安装入侵防御(IPS)许可证后,IPS功能才可使用;

入侵检测系统(Intrusion Detection System)的主要作用是监控网络状况,发现入侵行为并记录事件,但是不会对入侵行为采取动作,是一种侧重于风险管理的安全机制,通常情况下,IDS设备会以旁路的方式接入网络中,与防火墙联动,发现入侵行为后通知防火墙进行阻断。

5.2 StoneOS的IPS功能

IPS功能对协议的检测流程包括两部分:

--协议解析:协议解析过程对协议进行分析,发现协议异常后,系统会根据配置处理数据包(记录日志、阻断、屏蔽),并产生日志信息报告给管理员,系统生成的威胁日志信息详情包含“威胁ID”,即为协议异常的特征ID,用户可以通过查看威胁日志查看详细信息;

--引擎匹配是分析过程中提取感兴趣的协议元素交给引擎进行准确和快速的特征库匹配检测,发现与特征库中特征相匹配的数据包后,系统根据配置处理数据包(记录日志、阻断、屏蔽),并产生日志信息报告给管理员,系统生成的威胁日志信息详情包含“威胁ID”,即为协议异常的特征ID,用户可以通过查看威胁日志查看详细信息;

5.3 IPS工作模式

--只记录日志模式:提供协议异常和网络攻击行为的告警、日志功能,不对检测出的攻击做重置和阻断操作;

--IPS模式:提供协议异常和网络攻击行为的告警、对检测出的攻击做重置和阻断操作,系统默认情况下工作在IPS模式

IPS两种配置方式:策略、安全域(入方向、出方向和双向)

入侵防御在屏蔽攻击者时,可以选择屏蔽IP或者屏蔽服务应用(端口、协议号)。

山石对服务器的防护有专用的WAF和IPS

六、边界流量过滤

6.1 边界流量过滤功能

基于已知的IP地址黑白名单对流量进行过滤,并对命中黑名单的恶意流量采取阻断措施进行处理,从而阻断已知恶意IP地址的流量

6.2 黑白名单类型

1、预定义黑明单:通过更新系统的边界流量过滤特征库,从云端同步的IP地址黑名单;

2、自定义黑白名单:用户根据实际需求,把指定的IP地址添加到自定义黑白名单;

3、第三方黑名单:与趋势TDA进行联动,定期从趋势TDA设备上获取黑名单

七、威胁日志

威胁防护产生的日志可在日志列表中查询,可根据过滤器进行查询

回顾:

1、威胁防护包含哪几种攻击检测类型?

病毒过滤、入侵防御、攻击防护、边界流量过滤、URL过滤、沙箱防护、异常行为检测引擎、未知威胁检测引擎

2、ARP防护的方法有哪些?

IP-MAC绑定、ARP认证、ARP检查、DHCP监控、主机防御、主机黑名单

3、特征库的升级方式有哪几种?

在线更新和本地更新

4、IPS和AV有哪两种调用方式?有什么区别?

IPS有策略调用和安全域调用;AV也提供策略调用和绑定安全域调用方式,AV中绑定安全域方式需要选择绑定到目的安全域,如果使用策略调用方式,需要不绑定任何安全域,创建“病毒过滤规则”后,在需要检测病毒的策略“高级控制”里启用“病毒过滤”功能。

5、服务许可证过期后是否可以升级IPS和AV等特征库?

不可以

6、Hillstone安全网关支持抵御哪些flood攻击?如何防御SYN-Flood攻击?

SYN-flood 、TCP-flood 使用SYN-proxy(SYN代理)

7、解释SYN-Flood和SYN-Proxy的关系。

SYN-Flood是一种半连接攻击方式。SYN-Proxy是用来防护半连接攻击方式