二进制破解科普系列之ReverseMe

小甲鱼 视频教程( 4、5 集 ):https://www.bilibili.com/video/av6889190?p=4

实验程序 reverseME.exe 下载地址:https://pan.baidu.com/s/18NDV3rQ_yV_qzUrNRYmqjA 提取码:e91j

http://www.360doc.com/content/16/0220/00/26186435_535858733.shtml

0. 前言

本系列为二进制破解科普系列教程。教程面向新手爱好者,欢迎大家探讨、建议,大牛轻喷。

1. 准备工作

在学习之前,我们需要了解以下的内容:

1.寄存器:

寄存器就好比是CPU身上的口袋,方便CPU随时从里边拿出需要的东西来使用。常见涉及到的九个寄存器:

EAX : 扩展累加寄存器

EBX : 扩展基址寄存器

ECX : 扩展计数寄存器

EDX : 扩展数据寄存器

ESI : 扩展来源寄存器

EDI : 扩展目标寄存器

EBP : 扩展基址指针寄存器

ESP : 扩展堆栈指针寄存器

EIP : 扩展的指令指针寄存器这些寄存器的大小是32位(4个字节),他们可以容纳数据从0-FFFFFFFF(无符号数),除了以下三个寄存器,其他我们都可以随意使用:

EBP : 主要是用于栈和栈帧。

ESP : 指向当前进程的栈空间地址。

EIP : 总是指向下一条要被执行的指令。

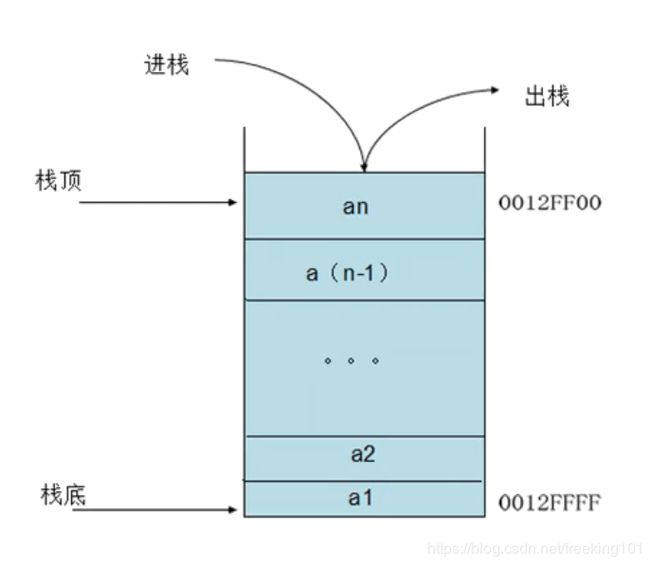

2. 栈:栈是在内存中的一部分,它有两个特殊的性质:

- FILO(Fisrt In Last Out,先进后出)

- 地址反向增长(栈底为大地址,栈顶为小地址)

图示:

3. CALL指令

call有以下几种方式:

- call 404000h ; 直接跳到函数或过程的地址

- call eax ; 函数或过程地址存放在eax

- call dword ptr [eax]

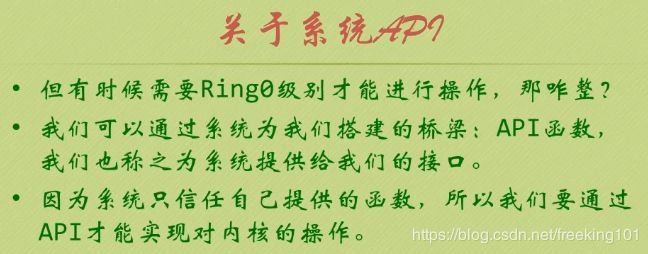

4. 系统API

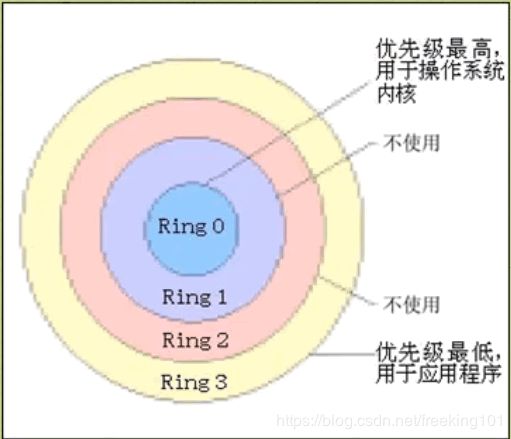

Windows 应用程序运行在 Ring3 级别

API 函数,我们也称之为系统提供给我们的接口。因为系统只信任自己提供的函数,所以我们要通过 API 才能实现对内核的操作。

5. mov指令

mov 指令格式:mov dest, src。这是一个很容易理解的指令,mov 指令将 src 的内容拷贝到 dest,

mov 指令总共有以下几种扩展:movs/movsb/movsw/movsd edi,esi:这些变体按串/字节/字/双字为单位,将 esi 寄存器指向的数据复制到 edi 寄存器指向的空间。movsx符号位扩展,byte->word,word->dword (扩展后高位全用符号位填充),然后实现mov。movzx零扩展,byte->word,word->dword(扩展后高位全用0填充),然后实现mov。

6. cmp指令

cmp 指令格式:cmp dest, src。cmp 指令比较 dest 和 src 两个操作数,并通过比较结果设置 C/O/Z 标志位。

cmp 指令大概有以下几种格式:

- cmp eax, ebx ; 如果相等,Z标志位置1,否则0.

- cmp eax, [404000] ; 将eax和404000地址处的dword型数据相比较并同上置位。

- cmp [404000], eax ; 同上。

7. 标志位:在破解中起到的作用是至关重要的。

在逆向中,你真正需要关心的标志位只有三个,也就是 cmp 指令能修改的那三个:Z/O/C。

- Z 标志位(0标志),这个标志位是最常用的,运算结果为0时候,Z标志位置1,否则置0。

- O 标志位(溢出标志),在运行过程中,如操作数超出了机器能表示的范围则称为溢出,此时OF位置1,否则置0。

- C 标志位(进位标志),记录运算时从最高有效位产生的进位值。例如执行加法指令时,最高有效位有进位时置1,否则置为 0 。

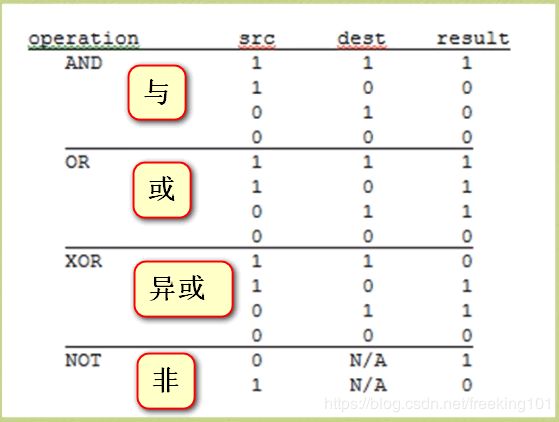

8. 逻辑运算

如图:

9.test 指令

test 指令格式:test dest, src。这个指令 和 and 指令一样,对两个操作数进行按位的 ‘与’ 运算,唯一不同之处是不将 ‘与’ 的结果保存到 dest。即本指令对两个操作数的内容均不进行修改,仅是在逻辑与操作后,对标志位重新置位。

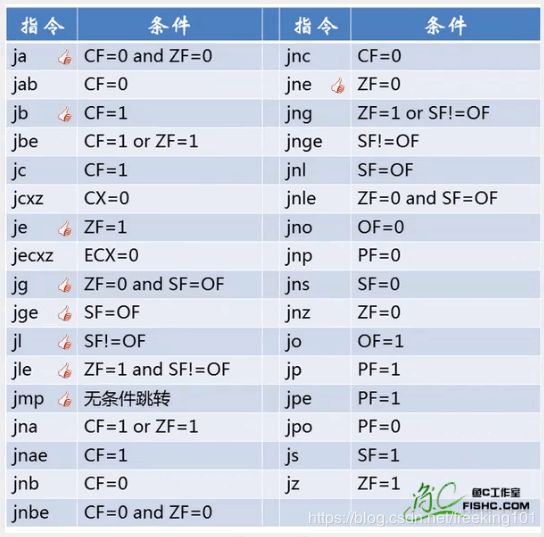

10. 条件跳转指令

条件跳转指令,就是根据各种不同标志位的条件判断是否成立,条件成立则跳转。

2. 破解 ReverseMe

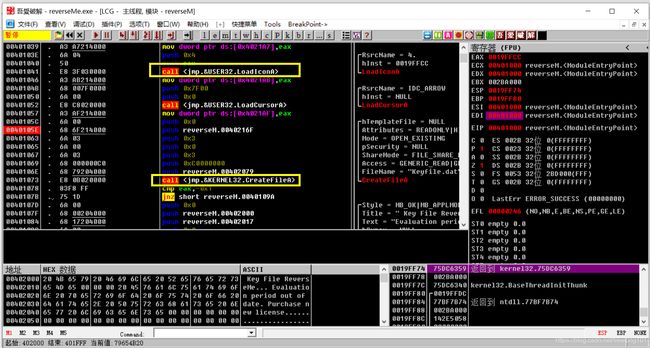

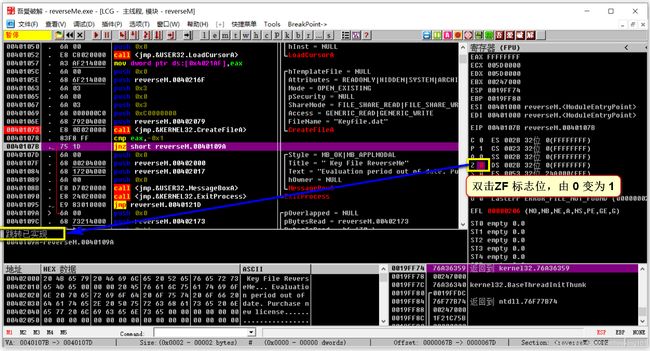

按 F3 载入程序:

首先,我们来看看程序图,我们先随便的走一次,顺便介绍对应的名词。

LoadIconA : 图片的图标

CreateFileA: 创建文件

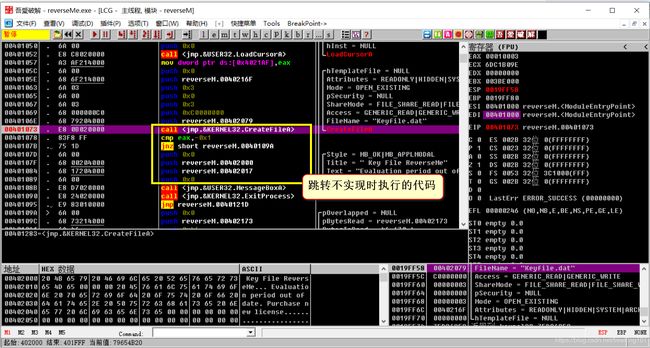

当 跳转不实现的时候,就执行下面的代码段:

然后弹出消息框,结束进程。

我们的目的是想让他跳转实现,那我们怎么办呢?就得跳过上面的代码段,我们如何来修改对应的代码段,来实现我们所要的效果呢?

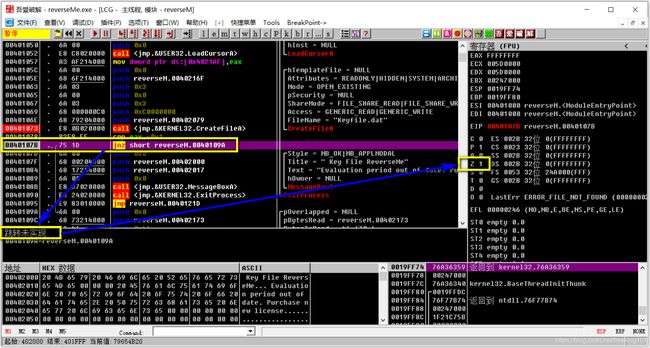

要让他跳转实现的话,修改对应的 Z=0 就实现跳转。

这里已经实现跳转了,我们这节课肯定不像上面的课程那么简单了,直接一步到位,我们这节课的话,需要跳转几个位置,要不然我们怎么能突破障碍呢?

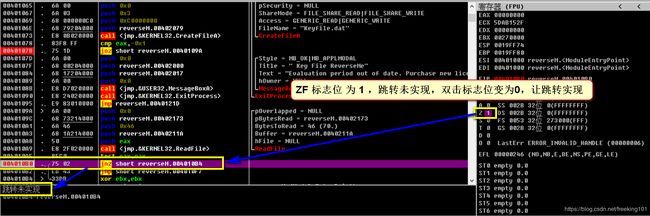

那接下来,我们继续走我们的调试文件!

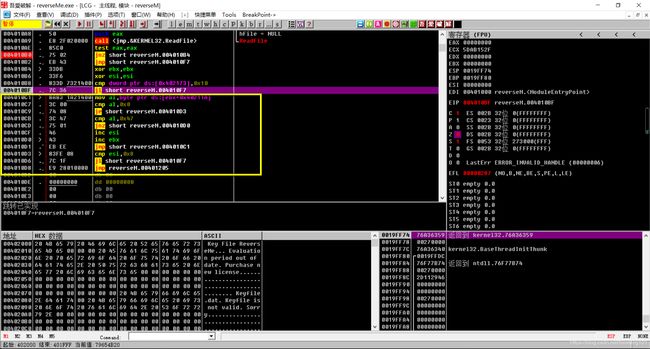

ReadFile:读取一个文件

这里我们要明白为什么要去ReadFile呢?因为这里的话,要去读取一个密钥的文件,所以这里才需要ReadFile。

-

test 指令格式:test dest, src

-

test 指令和 and 指令一样,对两个操作数进行按位的‘与’运算,唯一不同之处是不将‘与’ 的结果保存到dest。

-

jnz条件跳转

-

jmp:无条件跳转

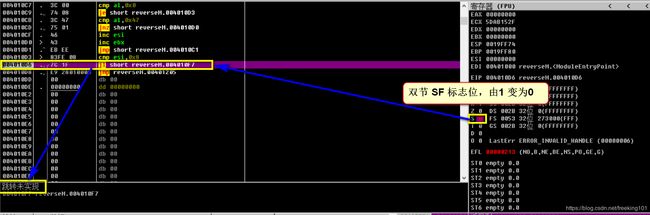

一般我们想让条件跳转判断的话,看如下图:

我们又遇到一个跳转未实现的值,其实在这里也是一个坑来的,那我们和上面一样,让他跳转的值实现。同样把寄存器区的Z值修改为 Z=0 从而达到跳转的效果。

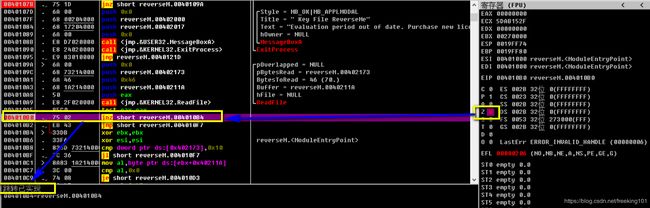

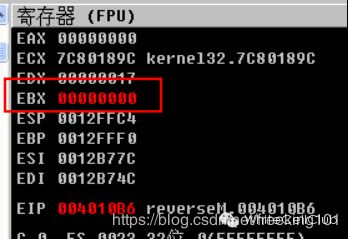

ebx 的值等于 0 的话可以看看寄存器上的 ebx 的值。

这里看到的是xor的条件判断,对相应的值清0

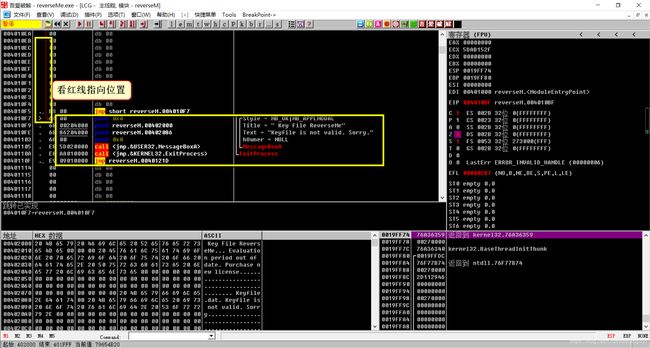

下面我们走到的密钥区,如下图所示:

我们可以看到这里的跳转已实现,那想想这里是不是我们的第三个障碍呢?

分析到下面的语句,发现这里要是直接走下去的话,会误人程序的陷阱,那我们的目的只能让跳转不实现了,j1的跳转判断的话,可以看我们上面的跳转图。要让jl不实现的话,我们这里需要让SF!=OF,从而达到我们想要的效果。

就可以达到跳转不实现,我们跳过这个障碍之后,我们继续走,继续看我们的程序。

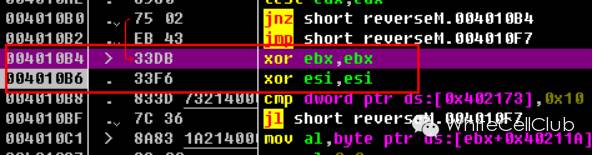

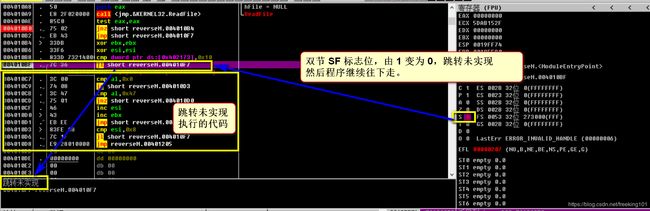

继续走我们的程序,我们又遇到一个跳转已实现的,分析到下面的代码,发现会跳转到密钥区,所以我们继续让他不实现。看他的条件语句:

让SF!=OF的值相等就行,那在这里修改S的值,让S=1变为S=0就可以达到所要的效果。

通过修改后,可以看到跳转未实现。

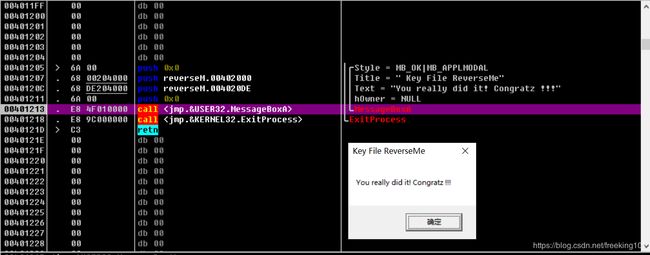

接下来,我们继续走我们的程序,走到jmp是无条件跳转,就让他跳吧。

我们跳转到这里的话,我们看到text里面的提示:You really did it! Congratz !!! 提示你破解已经成功咯。

是不是有点小小的激动呢?

以上都是 根据 [鱼C]小甲鱼主讲OD使用教程(第4、5集):https://www.bilibili.com/video/av6889190/?p=4