本文主要介绍在 CentOS7 下 OpenLDAP Server 安装及配置方法,以及如何使用 phpLDAPadmin 和 Java LDAP 访问 LDAP Server。

本人也是刚刚学习 LDAP,因此本文主要面向 LDAP 的初学者。高手请绕行!

学习前提:

- 了解 Linux 常用命令及编辑工具的使用方法。

- 了解 LDAP 的概念及基础知识点(百度即可)。

系统环境:

CentOS Linux release 7.2.1511 (Core) 64位

Linux version 3.10.0-327.el7.x86_64

gcc version 4.8.3 20140911 (Red Hat 4.8.3-9) (GCC)

软件环境:

openldap-clients-2.4.40-13

openldap-devel-2.4.40-13

openldap-2.4.40-13

openldap-servers-2.4.40-13

phpLDAPadmin 1.2.3(需要 LAMP 环境,该部分内容请自行百度,不需要安装 MySQL)

请以 root 账号登录并执行以下所有命令。

OpenLDAP Server 安装及配置

Step 1:安装必要包

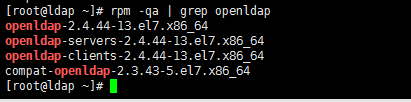

首先使用如下命令查看是否已经安装 OpenLDAP:

使用命令

rpm -qa | grep openldap

我已经安装了,若已经安装过,可以忽略此步骤,否则请继续执行如下命令(可以根据需要选择是否安装迁移工具 migrationtools):

# yum install -y openldap openldap-clients openldap-servers migrationtools

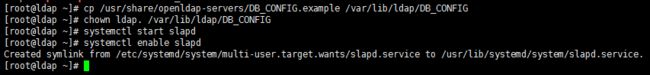

# cp /usr/share/openldap-servers/DB_CONFIG.example /var/lib/ldap/DB_CONFIG

# chown ldap. /var/lib/ldap/DB_CONFIG

# systemctl start slapd

# systemctl enable slapd

查看端口使用情况:

netstat -tlnp | grep slapd

默认情况下, slapd 用户会占用 389 端口。

Step 2:设置 OpenLDAP 的管理员密码

首先要生成经处理后的明文密码:

[root@ldap ~]# slappasswd

New password:

Re-enter new password:

{SSHA}KjpGp+wQBX6XRCW7BtO106i7KVYcY9/U

其中 {SSHA}xxxxxxxxxxxxxxxxxxxxxxxx 就是加密处理后的明文密码,之后会用到这个密码。 之后再新建如下文件:

touch chrootpw.ldif

echo "dn: olcDatabase={0}config,cn=config" >> chrootpw.ldif

echo "changetype: modify" >> chrootpw.ldif

echo "add: olcRootPW" >> chrootpw.ldif

echo "olcRootPW: {SSHA}KjpGp+wQBX6XRCW7BtO106i7KVYcY9/U" >> chrootpw.ldif

上面导入的为您自行设置的密码,请自行替换。

最后导入该文件:

ldapadd -Y EXTERNAL -H ldapi:/// -f chrootpw.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={0}config,cn=config"

Step 3:导入基本 Schema(可以有选择的导入)

cd /etc/openldap/schema/

ldapadd -Y EXTERNAL -H ldapi:/// -D "cn=config" -f cosine.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -D "cn=config" -f nis.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -D "cn=config" -f collective.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -D "cn=config" -f corba.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -D "cn=config" -f core.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -D "cn=config" -f duaconf.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -D "cn=config" -f dyngroup.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -D "cn=config" -f inetorgperson.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -D "cn=config" -f java.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -D "cn=config" -f misc.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -D "cn=config" -f openldap.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -D "cn=config" -f pmi.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -D "cn=config" -f ppolicy.ldif

Step 4:设置自己的 Domain Name

首先要生成经处理后的目录管理者明文密码:

[root@ldap ~]# slappasswd

New password:

Re-enter new password:

{SSHA}fNA2PqKRV2ClJJf0p8jDW8oZiU2Cfzkk

之后,再新建如下文件:

vim chdomain.ldif

文件内容如下,注意,

要使用你自己的域名替换掉文件中所有的 "dc=***,dc=***",

并且使用刚刚生成的密码,替换文中的 "olcRootPW" 部分,代码如下:

# replace to your own domain name for "dc=***,dc=***" section

# specify the password generated above for "olcRootPW" section

dn: olcDatabase={1}monitor,cn=config

changetype: modify

replace: olcAccess

olcAccess: {0}to * by dn.base="gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth"

read by dn.base="cn=Manager,dc=srv,dc=world" read by * none

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcSuffix

olcSuffix: dc=srv,dc=world

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcRootDN

olcRootDN: cn=Manager,dc=srv,dc=world

dn: olcDatabase={2}hdb,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}fNA2PqKRV2ClJJf0p8jDW8oZiU2Cfzkk

dn: olcDatabase={2}hdb,cn=config

changetype: modify

add: olcAccess

olcAccess: {0}to attrs=userPassword,shadowLastChange by

dn="cn=Manager,dc=srv,dc=world" write by anonymous auth by self write by * none

olcAccess: {1}to dn.base="" by * read

olcAccess: {2}to * by dn="cn=Manager,dc=srv,dc=world" write by * read

之后再导入该文件:

ldapmodify -Y EXTERNAL -H ldapi:/// -f chdomain.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={1}monitor,cn=config"

modifying entry "olcDatabase={2}hdb,cn=config"

modifying entry "olcDatabase={2}hdb,cn=config"

modifying entry "olcDatabase={2}hdb,cn=config"

modifying entry "olcDatabase={2}hdb,cn=config"

然后再新建如下文件:

vim basedomain.ldif

文件内容如下,注意,

要使用你自己的域名替换掉文件中所有的 "dc=***,dc=***":

# replace to your own domain name for "dc=***,dc=***" section

dn: dc=srv,dc=world

objectClass: top

objectClass: dcObject

objectclass: organization

o: Server World

dc: Srv

dn: cn=Manager,dc=srv,dc=world

objectClass: organizationalRole

cn: Manager

description: Directory Manager

dn: ou=People,dc=srv,dc=world

objectClass: organizationalUnit

ou: People

dn: ou=Group,dc=srv,dc=world

objectClass: organizationalUnit

ou: Group

最后导入该文件:

# ldapadd -x -D cn=Manager,dc=srv,dc=world -W -f basedomain.ldif

Enter LDAP Password:

adding new entry "dc=srv,dc=world"

adding new entry "cn=Manager,dc=srv,dc=world"

adding new entry "ou=People,dc=srv,dc=world"

adding new entry "ou=Group,dc=srv,dc=world"

Step 5:允许防火墙访问 LDAP 服务。开启 389/TCP 端口(根据你自己的防火墙进行设置):

若使用的是 firewall,修改方法如下:

firewall-cmd --add-service=ldap --permanent

success

firewall-cmd --reload

success

- 或者直接关闭防火墙

# systemctl stop firewalld 停止防火墙

# systemctl disable firewalld 彻底关闭防火墙

# setenforce 0 临时关闭selinux

或者修改配置文件 vim /etc/selinux/config

SELINUX=disabled 彻底关闭selinux

若使用的是 iptables(默认未安装),修改方法如下:

vim /etc/sysconfig/iptables

追加如下内容:

-A INPUT -p tcp -m state --state NEW -m tcp --dport 389 -j ACCEPT

最后重启防火墙:

systemctl restart iptables

systemctl restart ip6tables

向 OpenLDAP Server 中添加用户

[1] 添加用户

首先要生成经处理后的明文密码:

[root@ldap ~]# slappasswd

New password:

Re-enter new password:

{SSHA}nkJcP9IEbVgbxZwP2PYyJVxgmP9+j35u

之后再新建如下文件:

vim ldapuser.ldif

文件内容如下,注意,

要使用你自己的域名替换掉文件中所有的 "dc=***,dc=***",

并且使用刚刚生成的密码,替换文中的 "userPassword" 部分:

# create new

# replace to your own domain name for "dc=***,dc=***" section

dn: uid=cent,ou=People,dc=srv,dc=world

objectClass: inetOrgPerson

objectClass: posixAccount

objectClass: shadowAccount

cn: Cent

sn: Linux

userPassword: {SSHA}nkJcP9IEbVgbxZwP2PYyJVxgmP9+j35u

loginShell: /bin/bash

uidNumber: 1000

gidNumber: 1000

homeDirectory: /home/cent

dn: cn=cent,ou=Group,dc=srv,dc=world

objectClass: posixGroup

cn: Cent

gidNumber: 1000

memberUid: cent

最后导入该文件:

[root@ldap ~]# ldapadd -x -D cn=Manager,dc=srv,dc=world -W -f ldapuser.ldif

Enter LDAP Password:

adding new entry "uid=cent,ou=People,dc=srv,dc=world"

adding new entry "cn=cent,ou=Group,dc=srv,dc=world"

[2] 将 Linux 中已有的用户及用户组、ldap目录(也就是 passwd/group 文件)导入到 LDAP 中

新建如下脚本文件:

vim ldapuser.sh

文件内容如下,注意,要使用你自己的域名替换掉 SUFFIX 变量:

#!/bin/bash

# extract local users and groups who have 1000-9999 digit UID

# replace "SUFFIX=***" to your own domain name

# this is an example

SUFFIX='dc=srv,dc=world'

LDIF='ldapuser.ldif'

echo -n > $LDIF

GROUP_IDS=()

grep "x:[1-9][0-9][0-9][0-9]:" /etc/passwd | (while read TARGET_USER

do

USER_ID="$(echo "$TARGET_USER" | cut -d':' -f1)"

USER_NAME="$(echo "$TARGET_USER" | cut -d':' -f5 | cut -d' ' -f1,2)"

[ ! "$USER_NAME" ] && USER_NAME="$USER_ID"

LDAP_SN="$(echo "$USER_NAME" | cut -d' ' -f2)"

[ ! "$LDAP_SN" ] && LDAP_SN="$USER_NAME"

LASTCHANGE_FLAG="$(grep "${USER_ID}:" /etc/shadow | cut -d':' -f3)"

[ ! "$LASTCHANGE_FLAG" ] && LASTCHANGE_FLAG="0"

SHADOW_FLAG="$(grep "${USER_ID}:" /etc/shadow | cut -d':' -f9)"

[ ! "$SHADOW_FLAG" ] && SHADOW_FLAG="0"

GROUP_ID="$(echo "$TARGET_USER" | cut -d':' -f4)"

[ ! "$(echo "${GROUP_IDS[@]}" | grep "$GROUP_ID")" ] && GROUP_IDS=("${GROUP_IDS[@]}" "$GROUP_ID")

echo "dn: uid=$USER_ID,ou=People,$SUFFIX" >> $LDIF

echo "objectClass: inetOrgPerson" >> $LDIF

echo "objectClass: posixAccount" >> $LDIF

echo "objectClass: shadowAccount" >> $LDIF

echo "sn: $LDAP_SN" >> $LDIF

echo "givenName: $(echo "$USER_NAME" | awk '{print $1}')" >> $LDIF

echo "cn: $USER_NAME" >> $LDIF

echo "displayName: $USER_NAME" >> $LDIF

echo "uidNumber: $(echo "$TARGET_USER" | cut -d':' -f3)" >> $LDIF

echo "gidNumber: $(echo "$TARGET_USER" | cut -d':' -f4)" >> $LDIF

echo "userPassword: {crypt}$(grep "${USER_ID}:" /etc/shadow | cut -d':' -f2)" >> $LDIF

echo "gecos: $USER_NAME" >> $LDIF

echo "loginShell: $(echo "$TARGET_USER" | cut -d':' -f7)" >> $LDIF

echo "homeDirectory: $(echo "$TARGET_USER" | cut -d':' -f6)" >> $LDIF

echo "shadowExpire: $(passwd -S "$USER_ID" | awk '{print $7}')" >> $LDIF

echo "shadowFlag: $SHADOW_FLAG" >> $LDIF

echo "shadowWarning: $(passwd -S "$USER_ID" | awk '{print $6}')" >> $LDIF

echo "shadowMin: $(passwd -S "$USER_ID" | awk '{print $4}')" >> $LDIF

echo "shadowMax: $(passwd -S "$USER_ID" | awk '{print $5}')" >> $LDIF

echo "shadowLastChange: $LASTCHANGE_FLAG" >> $LDIF

echo >> $LDIF

done

for TARGET_GROUP_ID in "${GROUP_IDS[@]}"

do

LDAP_CN="$(grep ":${TARGET_GROUP_ID}:" /etc/group | cut -d':' -f1)"

echo "dn: cn=$LDAP_CN,ou=Group,$SUFFIX" >> $LDIF

echo "objectClass: posixGroup" >> $LDIF

echo "cn: $LDAP_CN" >> $LDIF

echo "gidNumber: $TARGET_GROUP_ID" >> $LDIF

for MEMBER_UID in $(grep ":${TARGET_GROUP_ID}:" /etc/passwd | cut -d':' -f1,3)

do

UID_NUM=$(echo "$MEMBER_UID" | cut -d':' -f2)

[ $UID_NUM -ge 1000 -a $UID_NUM -le 9999 ] && echo "memberUid: $(echo "$MEMBER_UID" | cut -d':' -f1)" >> $LDIF

done

echo >> $LDIF

done

)

之后,执行该脚本,会生成 ldapuser.ldif 文件:

sh ldapuser.sh

最后导入该文件:

[root@dlp ~]# sh ldapuser.sh

[root@dlp ~]# ldapadd -x -D cn=Manager,dc=srv,dc=world -W -f ldapuser.ldif

Enter LDAP Password:

adding new entry "uid=cent,ou=People,dc=srv,dc=world"

adding new entry "uid=redhat,ou=People,dc=srv,dc=world"

adding new entry "uid=ubuntu,ou=People,dc=srv,dc=world"

adding new entry "uid=debian,ou=People,dc=srv,dc=world"

adding new entry "cn=cent,ou=Group,dc=srv,dc=world"

adding new entry "cn=redhat,ou=Group,dc=srv,dc=world"

adding new entry "cn=ubuntu,ou=Group,dc=srv,dc=world"

adding new entry "cn=debian,ou=Group,dc=srv,dc=world"

下面部分有两个参考

参考1

- 安装phpLDAPadmin来web配置LDAP

安装和配置httpd

[root@www ~]# yum -y install httpd

# remove welcome page

[root@www ~]# rm -f /etc/httpd/conf.d/welcome.conf

[root@www ~]# vi /etc/httpd/conf/httpd.conf

# line 86: change to admin's email address

ServerAdmin [email protected]

# line 95: change to your server's name

ServerName www.srv.world:80

# line 151: change

AllowOverride All

# line 164: add file name that it can access only with directory's name

DirectoryIndex index.html index.cgi index.php

# add follows to the end

# server's response header

ServerTokens Prod

# keepalive is ON

KeepAlive On

[root@www ~]# systemctl start httpd

[root@www ~]# systemctl enable httpd

[root@www ~]# vi /var/www/html/index.html

Test Page

安装php

[root@www ~]# yum -y install php php-mbstring php-pear

[root@www ~]# vi /etc/php.ini

# line 878: uncomment and add your timezone

date.timezone = "Asia/Shanghai"

[root@www ~]# systemctl restart httpd

[root@www ~]# vi /var/www/html/index.php

安装phpLDAP admin

[root@dlp ~]# wget http://dl.fedoraproject.org/pub/epel/epel-release-latest-7.noarch.rpm

[root@dlp ~]# rpm -ivh epel-release-latest-7.noarch.rpm

[root@dlp ~]# yum repolist ##检查是否已添加至源列表

# install from EPEL

[root@dlp ~]# yum --enablerepo=epel -y install phpldapadmin

[root@dlp ~]# vi /etc/phpldapadmin/config.php

解除 397 行的注释,注释到 398 行

$servers->setValue('login','attr','dn');

// $servers->setValue('login','attr','uid');

如图:

[root@dlp ~]# vi /etc/httpd/conf.d/phpldapadmin.conf

Alias /phpldapadmin /usr/share/phpldapadmin/htdocs

Alias /ldapadmin /usr/share/phpldapadmin/htdocs

# Apache 2.4

# line 12: add access permission

Require local

# 追加内容,设置允许访问 phpLDAPadmin 的 IP 段

Require ip 10.0.0.0/24

重新启动 Apache

[root@dlp ~]# systemctl restart httpd

通过phpLDAPadmin访问

http://www.xww.world/ldapadmin 即可

- 方法1结束

删除 LDAP 用户或组 方法

删除用户:

ldapdelete -x -W -D ' cn=Manager,dc=srv,dc=world' "uid=ldapuser1,ou=People,dc=srv,dc=world"

删除组:

ldapdelete -x -W -D ' cn=Manager,dc=srv,dc=world' "cn=ldapuser1,ou=Group,dc=srv,dc=world"

方法二:

-

配置 LDAP 客户端,实现网络用户信息共享

环境说明:

客户端(192.168.21.177)

LDAP Server(192.168.21.178)

应用场景

客户端需要共享 LDAP Server上的用户,希望以后任何一台机器(例如,192.168.21.189),使用 LDAP Server 上的用户,就可以直接登录客户端。

在客户端机器上执行如下命令

首先安装必要包:

yum install -y openldap-clients nss-pam-ldapd authconfig authconfig-gtk

之后执行如下命令(注意,请使用自己的值替换 --ldapserver 和 --ldapbasedn 参数):

authconfig --enableldap \

--enableldapauth \

--ldapserver=192.168.21.178 \

--ldapbasedn="dc=ho1ho,dc=com" \

--enablemkhomedir \

--update

然后退出客户端控制台。之后就可以在任何一台机器上,使用 LDAP 用户登录客户端了。例如,在自己的机器(192.168.21.189),使用 cent 用户(cent 为 LDAP 用户),登录客户端:

# ssh [email protected]

[email protected]'s password:

Creating directory '/home/cent'.

请关闭 SELinux,否则可能无法自动创建用户目录,也就是用户的 home 目录。

查询 LDAP 用户信息

$ ldapsearch -x -b "dc=ho1ho,dc=com" -H ldap://172.17.0.6

# extended LDIF

#

# LDAPv3

# base with scope subtree

# filter: (objectclass=*)

# requesting: ALL

#

# ho1ho.com

dn: dc=ho1ho,dc=com

objectClass: top

objectClass: dcObject

objectClass: organization

......

......

安装 phpLDAPadmin

安装 phpLDAPadmin 需要 LAMP 环境,安装方法请自行百度。(不需要安装 MySQL)

为了方便安装 phpLDAPadmin,请将 YUM 源修改成 aliyun 源,方法自行百度

yum install -y phpldapadmin

修改配置:

vim /etc/phpldapadmin/config.php

修改内容,解除 397 行的注释,注释到 398 行。修改后的结果如下:

$servers->setValue('login','attr','dn');

// $servers->setValue('login','attr','uid');

vim /etc/httpd/conf.d/phpldapadmin.conf

修改内容如下:

Alias /phpldapadmin /usr/share/phpldapadmin/htdocs

Alias /ldapadmin /usr/share/phpldapadmin/htdocs

# Apache 2.4

Require local

# 追加内容,设置允许访问 phpLDAPadmin 的 IP 段

Require ip 192.168.21.0/8

重新启动 Apache

systemctl restart httpd

访问地址:http://[your ip]/ldapadmin 或 http://[your ip]/phpldapadmin

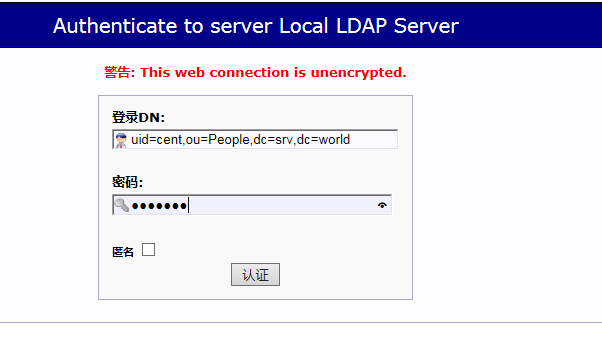

注意,登录时输入的是 DN,例如:cn=Manager,dc=ho1ho,dc=com

uid=cent,ou=People,dc=srv,dc=world

登录后页面如下:

使用 Java LDAP 库访问 LDAP Server

Java LDAP 库 Maven 地址如下:

com.novell.ldap

jldap

4.3

jar

compile

参考地址:

https://blog.csdn.net/wenwenxiong/article/details/76855047

http://yhz61010.iteye.com/blog/2352672