wireshark使用

转载地址:

http://gz-xcu.shiyanbar.com/train/vid?mode=train&examination_uuid=85a339e3f4aa0b&exercises_uuid=85a339dc085fea&id=2100

1.2wireshark使用

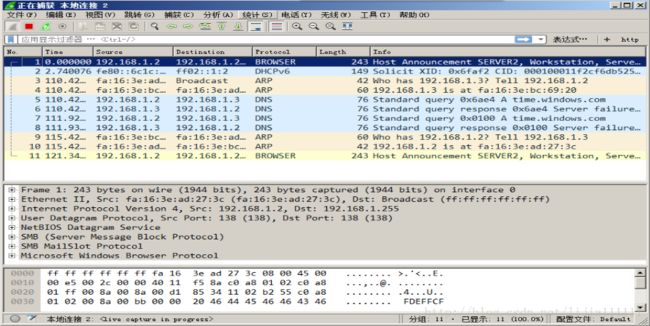

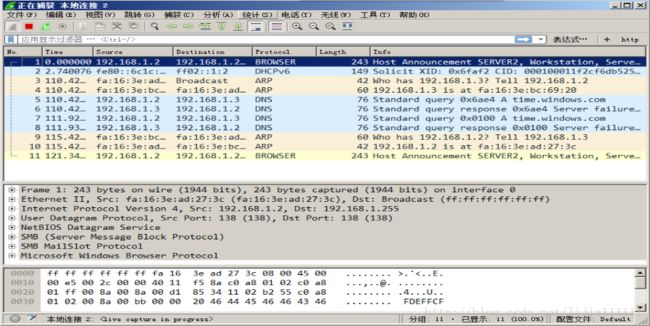

一、捕获数据包

打开cmd运行

ping 192.168.1.3 -t //-t是指一直ping

单击红色按钮。停止捕获数据包

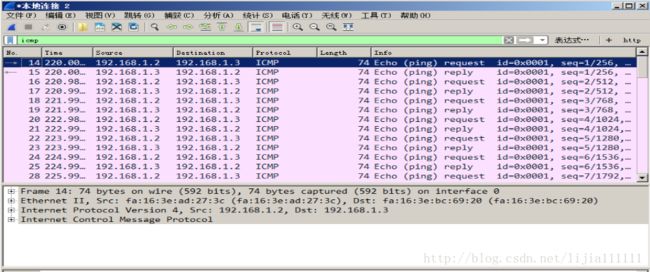

搜索icmp报文

点击保存按钮,选择路径保存

当再次运行时,“打开已保存的捕获文件”

1.3wirkshark统计工具的功能详解

菜单栏中统计-->捕获文件属性

显示捕获文件的一般信息,第一个包和最后一个包的时间戳,以及文件捕获于哪一个接口

第一个包的时间戳:2018-3-11 04:10:48

下拉可显示所有抓包信息

关闭“捕获文件属性”,打开统计-->协议分级

协议分级统计窗口显示为,捕获文件包含的所有协议和树状分支,分组百分比永远参照的是相同协议层

打开浏览器访问:http://192.168.1.3

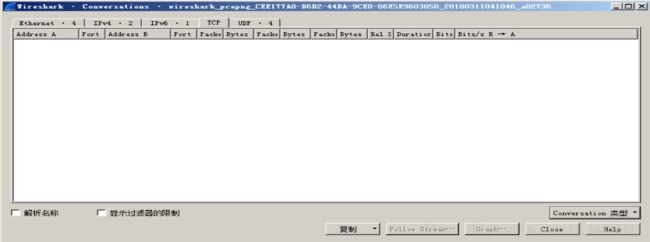

关闭conversation对话框,在菜单懒种选择“统计”-->“Http请求”-->请求

弹出requests对话框

通过对话框可以观察到,所有的http请求数据统计结果

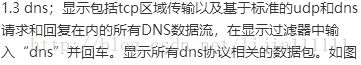

1.4wireshark获取dns数据包

在命令行上输入“nslookup”回车,然后进入nslookup的模式

输入要解析的域名

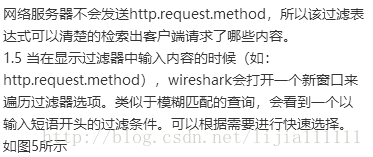

wireshark抓取ftp登录用户名和密码

一、抓取ftp数据包

在桌面双击打开“计算机”,在地址栏输入ftp://192.168.1.3,右键单击空白处,选择登陆

成功登陆后,返回wireshark主页面,单击红色的停止抓包按钮

可以看到user的值为wireshark,pass的值为“simplexue123”等等

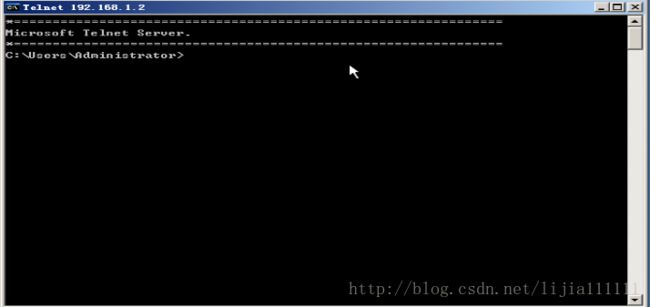

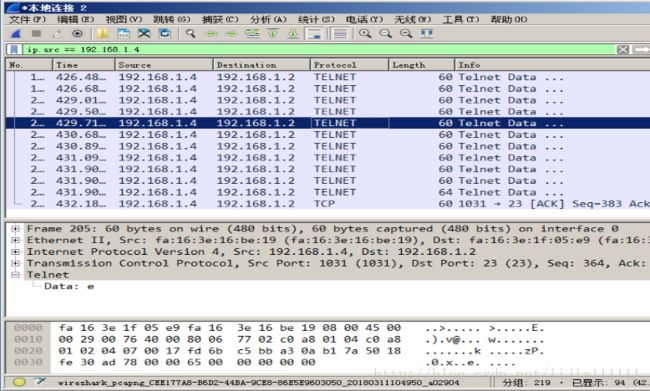

wireshark抓取telnet密码信息

1、抓取telnet数据包

过滤器输入:ip.src == 192.168.1.4

切换客户机192.168.1.4

使用telnet远程连接192.168.1.2

命令:telnet 192.168.1.2

根据提示输入y

输入用户名和密码

可以看到telnet成功连接,返回192.168.1.2的机器在wireshark主页面单击红色按钮停止抓包

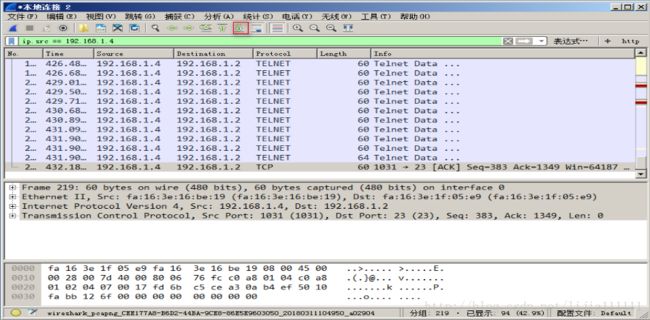

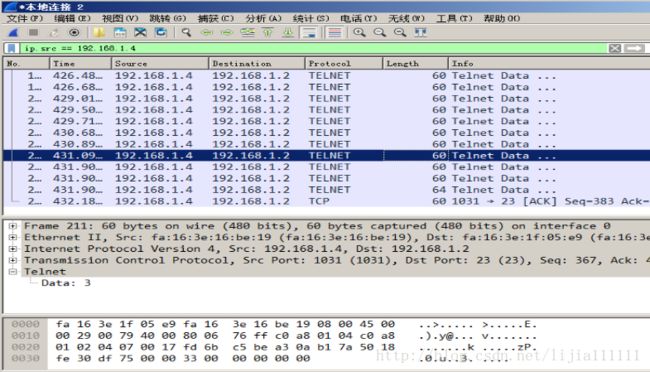

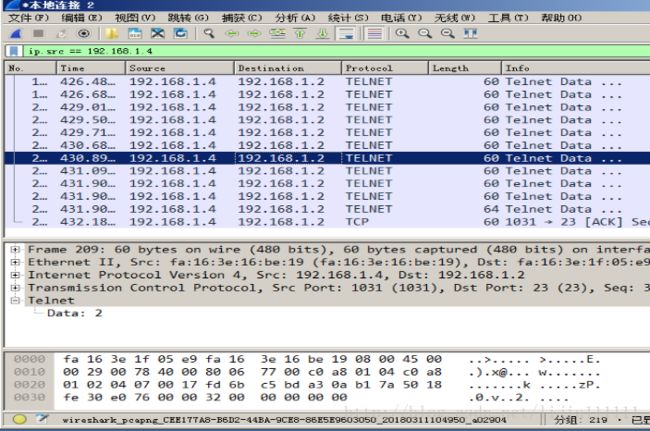

单击转到最新分组按钮

到这查看封包列表中info的Telnet Data信息,当查看到倒数第三个Telnet Data数据信息时,看到了数据包中有data信息

“\r\n”意思为回车,并新开一行,继续倒着向上查看data信息的到23并记录

连起来就是我们的密码:Simplexcu123

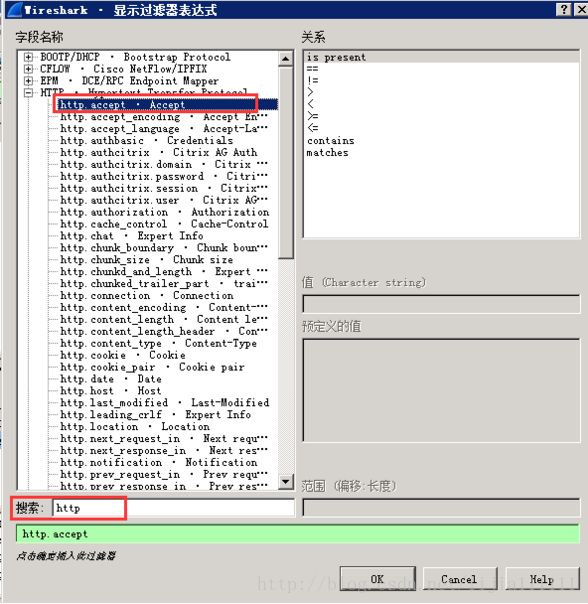

wireshark显示过滤器的介绍

一、显示过滤器的介绍

1.2Protocol(协议):

可以使用大量位于OSI模型第二至第七的协议,点击表达式按钮后,可以看到不同的协议名称

wireshark显示过滤器的使用方法

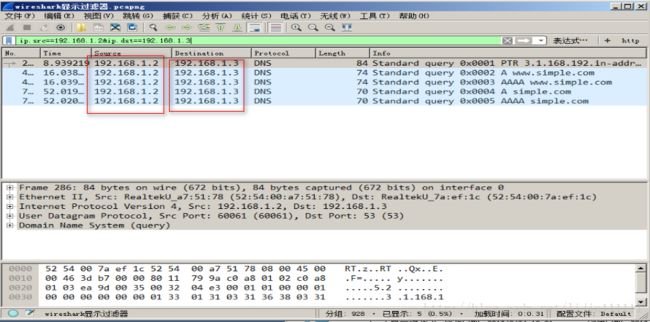

在加载好的数据包中,显示过滤器中输入:ip.src==192.168.1.2&ip.dst==192.168.1.3

我们可以看到:所有的源地址:192.168.1.2目的IP地址:192.168.1.3

输入ip.dst==192.168.1.3即可筛选出所有原地址192.168.1.3目的IP地址:192.168.1.3

wireshark显示过滤器的应用过滤

1、显示过滤器之应用过滤

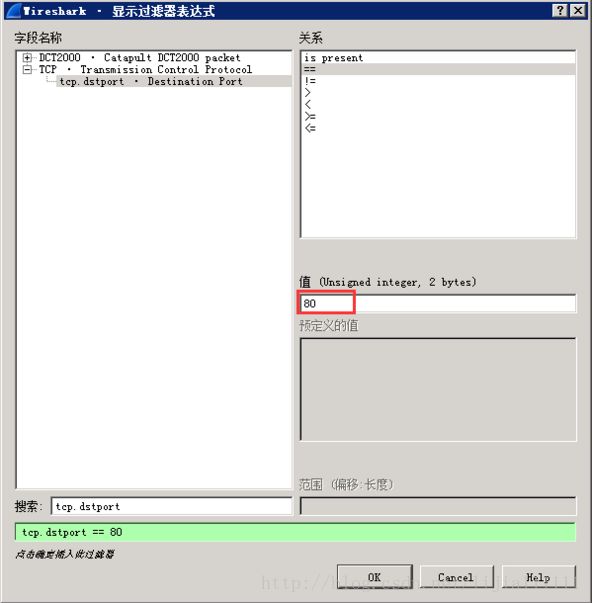

wireshark中的字段名

一、wireshark中的字段名

1、很多显示过滤器都是基于字段名(例如tcp.port)要了解字段名,在封包列表中选中字段查看Status条.比如http字段名,输入显示过滤器后,只显示http协议的封包

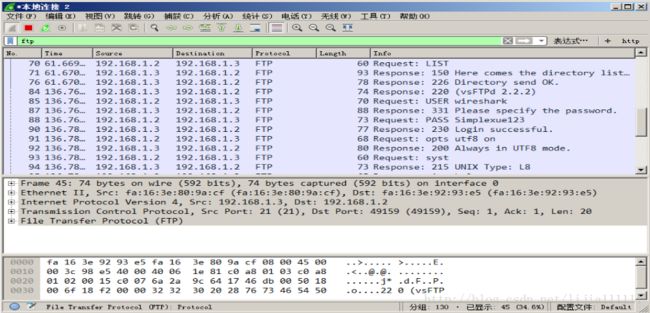

2、显示过滤器中输入“http.request.method”用来显示所有含有这一段报文的数据包,显示过滤器中输入命令http.request.method,显示包含http.request.method的相关数据包