valgrind详解,安装,使用,示例

一、Valgrind 概述

Valgrind是一套Linux下,开放源代码(GPL V2)的仿真调试工具的集合。Valgrind由内核(core)以及基于内核的其他调试工具组成。内核类似于一个框架(framework),它模拟了一个CPU环境,并提供服务给其他工具;而其他工具则类似于插件 (plug-in),利用内核提供的服务完成各种特定的内存调试任务。Valgrind的体系结构如下图所示:

Valgrind包括如下一些工具:

Memcheck。这是valgrind应用最广泛的工具,一个重量级的内存检查器,能够发现开发中绝大多数内存错误使用情况,我们主要使用即此工具,默认选项。此工具检查下面的程序错误:

· 使用未初始化的内存 (Use of uninitialised memory)

· 使用已经释放了的内存 (Reading/writing memory after it has been free’d)

· 使用超过 malloc分配的内存空间(Reading/writing off the endof malloc’d blocks)

· 对堆栈的非法访问 (Reading/writing inappropriate areas on the stack)

· 申请的空间是否有释放 (Memory leaks – where pointers to malloc’d blocks are lost forever)

· malloc/free/new/delete申请和释放内存的匹配(Mismatched use of malloc/new/new [] vs free/delete/delete [])

· src和dst的重叠(Overlapping src and dst pointers inmemcpy() and related functions)

Callgrind。收集程序运行时的一些数据,函数调用关系等信息,还可以有选择地进行cache模拟。在运行结束时,它会把分析数据写入一个文件。callgrind_annotate可以把这个文件的内容转化成可读的形式。

Cachegrind。它模拟 CPU中的一级缓存I1,D1和L2二级缓存,能够精确地指出程序中 cache的丢失和命中。如果需要,它还能够为我们提供cache丢失次数,内存引用次数,以及每行代码,每个函数,每个模块,整个程序产生的指令数。这对优化程序有很大的帮助。

Helgrind。它主要用来检查多线程程序中出现的竞争问题。Helgrind寻找内存中被多个线程访问,而又没有一贯加锁的区域,这些区域往往是线程之间失去同步的地方,而且会导致难以发掘的错误。Helgrind实现了名为” Eraser” 的竞争检测算法,并做了进一步改进,减少了报告错误的次数。

Massif。堆栈分析器,它能测量程序在堆栈中使用了多少内存,告诉我们堆块,堆管理块和栈的大小。Massif能帮助我们减少内存的使用,在带有虚拟内存的现代系统中,它还能够加速我们程序的运行,减少程序停留在交换区中的几率。

Extension。可以利用core提供的功能,自己编写特定的内存调试工具。

二、Linux 程序内存空间布局

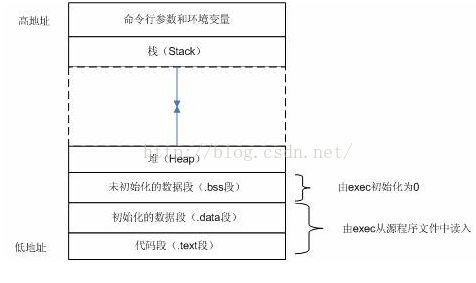

要发现Linux下的内存问题,首先一定要知道在Linux下,内存是如何被分配的?下图展示了一个典型的Linux C程序内存空间布局:

一个典型的Linux C程序内存空间由如下几部分组成:

- 代码段(.text)。这里存放的是CPU要执行的指令。代码段是可共享的,相同的代码在内存中只会有一个拷贝,同时这个段是只读的,防止程序由于错误而修改自身的指令。

- 初始化数据段(.data)。这里存放的是程序中需要明确赋初始值的变量,例如位于所有函数之外的全局变量:int val=100。需要强调的是,以上两段都是位于程序的可执行文件中,内核在调用exec函数启动该程序时从源程序文件中读入。

- 未初始化数据段(.bss)。位于这一段中的数据,内核在执行该程序前,将其初始化为0或者null。例如出现在任何函数之外的全局变量:int sum;

- 堆(Heap)。这个段用于在程序中进行动态内存申请,例如经常用到的malloc,new系列函数就是从这个段中申请内存。

- 栈(Stack)。函数中的局部变量以及在函数调用过程中产生的临时变量都保存在此段中。

三、Memcheck检测内存问题的原理

如下图所示:

Memcheck 能够检测出内存问题,关键在于其建立了两个全局表。

Valid-Value 表:

对于进程的整个地址空间中的每一个字节(byte),都有与之对应的 8 个bits;对于 CPU 的每个寄存器,也有一个与之对应的bit 向量。这些 bits 负责记录该字节或者寄存器值是否具有有效的、已初始化的值。

Valid-Address 表

对于进程整个地址空间中的每一个字节(byte),还有与之对应的 1 个bit,负责记录该地址是否能够被读写。

检测原理:

- 当要读写内存中某个字节时,首先检查这个字节对应的 A bit。如果该A bit显示该位置是无效位置,memcheck 则报告读写错误。

- 内核(core)类似于一个虚拟的 CPU 环境,这样当内存中的某个字节被加载到真实的 CPU 中时,该字节对应的 V bit 也被加载到虚拟的 CPU 环境中。一旦寄存器中的值,被用来产生内存地址,或者该值能够影响程序输出,则 memcheck 会检查对应的V bits,如果该值尚未初始化,则会报告使用未初始化内存错误。

四、安装

1、valgrind

安装包下载地址:http://download.csdn.net/detail/qq_33336155/9635837

#tar -jxvf valgrind-3.11.0.tar.bz2

# cd valgrind-3.11.0/

# ./autogen.sh

# ./configure

# make install

如果环境上没有安装过autoconf和automake,则需要安装如下方法安装:

2、autoconf

安装包下载地址:http://download.csdn.net/detail/qq_33336155/9635835

#tar -zxvf autoconf-2.69.tar.gz

# cd autoconf-2.69/

# ./configure

# make install

3、automake

安装包下载地址:http://download.csdn.net/detail/qq_33336155/9635883

#tar -zxvf automake-1.15.tar.gz

# cd automake-1.15/

# ./bootstrap.sh

# ./configure

# make install

五、Valgrind 使用

用法: valgrind [options]prog-and-args [options]:常用选项,适用于所有Valgrind工具

1. -tool=

2. h –help显示帮助信息。

3. -version显示valgrind内核的版本,每个工具都有各自的版本。

4. q –quiet安静地运行,只打印错误信息。

5. v –verbose更详细的信息,增加错误数统计。

6. -trace-children=no|yes跟踪子线程? [no]

7. -track-fds=no|yes跟踪打开的文件描述?[no]

8. -time-stamp=no|yes增加时间戳到LOG信息? [no]

9. -log-fd=

10. -log-file=

11. -log-file-exactly=

12. -log-file-qualifier=取得环境变量的值来做为输出信息的文件名。 [none]

13. -log-socket=ipaddr:port输出LOG到socket ,ipaddr:port

LOG信息输出

1. -xml=yes将信息以xml格式输出,只有memcheck可用

2. -num-callers=

3. -error-limit=no|yes如果太多错误,则停止显示新错误? [yes]

4. -error-exitcode=

5. -db-attach=no|yes当出现错误,valgrind会自动启动调试器gdb。[no]

6. -db-command=

适用于Memcheck工具的相关选项:

1. -leak-check=no|summary|full要求对leak给出详细信息? [summary]

2. -leak-resolution=low|med|high how much bt merging in leakcheck [low]

-show-reachable=no|yesshow reachable blocks in leak check? [no]

六、示例

编写示例代码main.c,前面数字为行号。

1 int main()

2 {

3 int * pArray =malloc(sizeof(int) * 5);

4

5 pArray[5] = 1;

6

7

8 int * pInt ;

9

10 int x = *pInt;

11

12 * pInt = 2;

13

14 return 0;

15 }

编译 gcc -g -otest main.c

呈现编译时一定要增加-g参数,以添加调试信息,这样memcheck的错误信息可以精确到行。

检测:valgrind--leak-check=yes ./test (//后红色字体是后加的解释语句)

==30407== Memcheck,a memory error detector //30407进程号,不必关心

==30407== Copyright(C) 2002-2015, and GNU GPL'd, by Julian Seward et al.

==30407== Using Valgrind-3.11.0and LibVEX; rerun with -h for copyright info

==30407== Command:./test

==30407==

==30407== Invalidwrite of size 4 //四字节的非法写

==30407== at 0x804845C: main (main.c:5) //代码位置,第5行,即pArray[5] = 1;

==30407== Address 0x41ce03c is 0 bytes after a block ofsize 20 alloc'd

//内存位置:20个字节后第0个字节,即pArray[5]数组末尾处。

==30407== at 0x402BBC9: malloc(vg_replace_malloc.c:299)

==30407== by 0x8048450: main (main.c:3)

==30407==

==30407== Use ofuninitialised value of size 4 //四字节的未初始化内存被使用

==30407== at 0x8048466: main (main.c:10) //代码位置,第10行,即int x = *pInt;

==30407==

==30407== Use ofuninitialised value of size 4 //四字节的未初始化内存被使用

==30407== at 0x8048470: main (main.c:12) //代码位置,第12行,即* pInt = 2;

==30407==

==30407==

==30407== Processterminating with default action of signal 11 (SIGSEGV): dumping core //非法指针导致呈现崩溃

==30407== Bad permissions for mapped region at address0x804848B

==30407== at 0x8048470: main (main.c:12) //具体位置,12行。

==30407==

==30407== HEAPSUMMARY:

==30407== in use at exit: 20 bytes in 1 blocks

// 20个bytes,未free,即数组pArray。

==30407== total heap usage: 1 allocs, 0 frees, 20bytes allocated

==30407==

==30407== LEAKSUMMARY:

==30407== definitely lost: 0 bytes in 0 blocks

==30407== indirectly lost: 0 bytes in 0 blocks

==30407== possibly lost: 0 bytes in 0 blocks

==30407== still reachable: 20 bytes in 1 blocks

==30407== suppressed: 0 bytes in 0 blocks

==30407== Reachableblocks (those to which a pointer was found) are not shown.

==30407== To seethem, rerun with: --leak-check=full --show-leak-kinds=all

==30407==

==30407== Forcounts of detected and suppressed errors, rerun with: -v

==30407== Use--track-origins=yes to see where uninitialised values come from

==30407== ERRORSUMMARY: 3 errors from 3 contexts (suppressed: 0 from 0)

Segmentation fault