背景

去年的Struts漏洞,今年的oneday wannaCry勒索病毒,越来越多的安全事件在全球发生,随着很多的大型互联网站逐步的迁移到全战https,甚至越来越多的安全厂商,安全系统踊跃而出,安全慢慢成为一个衡量系统的指标。

什么是https

先来一段度娘的解释

HTTP为超文件传输协议(HyperTextTransfer Protocol),为应用层协议。SSL(SecuritySockets Layer)/TLS(TransportLayer Security)为安全套接层/传输层安全协议,TLS为SSL的继任者。SSL记录协议工作在会话层,SSL握手协议工作在表示层。

HTPPS即为HTTP+SSL/TLS的组合。(HyperText Transfer Protocol over Secure Socket Layer),提供身份验证和通讯加密功能。加密方法采用对称加密方式(加密和解密采用相同秘钥AES)或非对称加密方式(加密和解密采用不同秘钥,公钥和私钥RSA)

方案选型

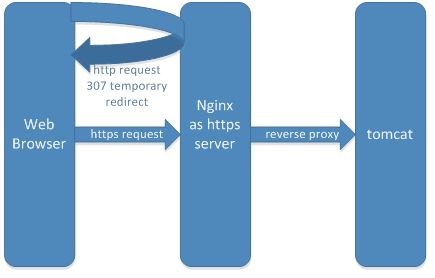

Nginx是一个高性能的HTTP和反向代理服务器,因它的稳定性、丰富的功能集、示例配置文件和低系统资源的消耗而闻名。还有丰富的module扩展能力。而nginx实现https,主要是将http请求通过301/302/307重定向到https请求,再由nginx反向代理到后台的服务器。

这样做的优势在于:

- 不用每个tomcat都加证书,代码改动少

- Nginx本身针对安全方面有比较成熟的解决方案,网上资源多。

- Nginx支持lua module扩展,通过编写lua脚本来扩展Nginx,可以快速开发出高性能的web服务

本次采用的Nginx版本为OpenResty1.11.2.3版本,采用openResty主要是因为扩展了lua 库以及第三方模块,通过使用lua脚本,可以方便搭建高并发、扩展性高的动态web应用、动态网关以及WAF

实现

Nginx 实现https的方案图如下:

采用HTTPS协议的服务器必须要有一套数字证书,可以自己制作,也可以向拥有CA认证的组织申请。区别就是自己颁发的证书需要客户端验证通过,才可以继续访问,而使用受信任的公司申请的证书则不会弹出提示页面

比如说:

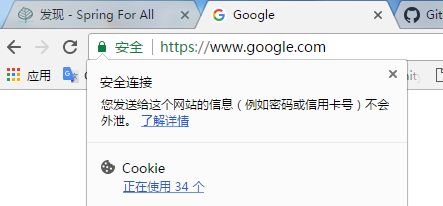

1、浏览器授信的

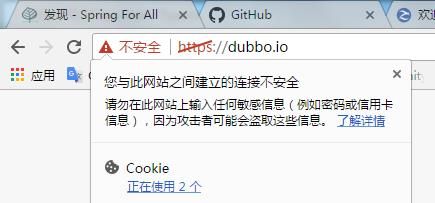

2、浏览器不授信的

而目前证书的方案一般有两种:

- 互联网证书

是拥有CA认证的机构签发的二级证书

拥有CA认证的权威机构,浏览器会默认导入它的根证书,所以由它签发的证书都是授信的,客户端不需要导入证书,浏览就即可直接访问,将不弹警告(这些证书需要花钱买)

- 银行

通过使用exe的安装方式安装证书

银行使用的根证书是自行制作的,不是权威的CA认证机构颁发,所以由它签发的证书,不在客户端进行导入,浏览器访问将会弹出警告,不可直接访问。所以通常银行都会下载网银助手来安装证书(这些证书不需要花钱买)

我们采用的是跟银行的方案一致,毕竟它免费。

1、制作自签名的SSL证书

1、生成自签名根证书

openssl req-x509 -nodes -days 3650 -newkey rsa:2048 -keyout root.key -out root.crt -subj"/C=CN/ST=ZheJiang/L=HangZhou/O=Xiaobaxi/OU=GA/CN=XIAOBAXI-ROOT-V1"-config openssl.cnf

2、生成服务端私钥和证书申请请求

openssl genrsa-out server.key 2048

openssl req-new -key server.key -subj"/C=CN/ST=ZheJiang/L=HangZhou/O=Xiaobaxi/OU=GA/CN=xiaobaxi.com"-out server.csr -config openssl.cnf

3、生成san.cnf文件

echo.[SAN] > san.cnf

echo.subjectAltName=@alt_name >> san.cnf

echo.[alt_name] >> san.cnf

echo.IP.1=192.168.2.222 >> san.cnf

echo.DNS.1=192.168.2.222 >> san.cnf

4、使用根证书签发服务端证书

openssl x509-req -in server.csr -CA root.crt -CAkey root.key -CAcreateserial -outserver.crt -days 1825 -extensions SAN -extfile san.cnf

5、将根证书内容追加到服务端证书后面,形成证书链

cat root.crt >> server.crt

6、查看证书信息

openssl x509-noout -text -in server.crt

2、Nginx配置ssl

在server模块中作如下配置:

ssl_certificate ../CA/server.crt;

ssl_certificate_key ../CA/ server.key;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_prefer_server_ciphers on;

ssl_ciphers HIGH:!aNULL:!MD5;

ssl_session_cache shared:SSL:10m;

ssl_session_timeout 10m;

ssl_dhparam ../CA/dhparam.pem;

3、增加一些安全相关的response header

- HTTP Strict Transport Security,简称HSTS,要求浏览器总是通过HTTPS协议访问一个网站,如果用户输入HTTP,则由浏览器重定向为HTTPS,这个重定向由浏览器在本地完成,节省了一次HTTP请求,也避免被劫持的风险:

add_header Strict-Transport-Security"max-age=31536000;includeSubdomains";

- 禁止嗅探文件类型:

add_headerX-Content-Type-Options nosniff;

- 防跨站脚本攻击(XSS)

add_header X-XSS-Protection"1; mode=block";

- 防csrf攻击, 通过请求头里的Referer来防csrf攻击

valid_referers none blocked 192.168.2.222;

if ($invalid_referer) {

return 403;

}

4、HTTP自动重定向到HTTPS

用户使用浏览器访问网站时通常只输入http://或默认浏览器缺省,因此需要让网站支持从http重定向到https。需配置nginx将http请求自动重定向到https:

server{

listen 80;

error_page 497 https://$host$request_uri;

location / {

set $redirect_to_https"${http_upgrade_insecure_requests}${https}";

if ($redirect_to_https ="1") {

add_header VaryUpgrade-Insecure-Requests;

return 307https://$host$request_uri;

}

if ($server_port = 80) {

return 307 https://$host$request_uri;

}

if ($scheme = http) {

return 307 https://$host$request_uri;

}

}

}

5、告诉Tomcat识别请求参数

在nginx的反向代理下,如果不做任何配置Tomcat 认为所有的请求都是 Nginx 发出来的,这样会导致如下的错误结果:

request.getScheme() //总是 http,而不是实际的http或https

request.isSecure() //总是false(因为总是http)

request.getRemoteAddr() //总是 nginx 请求的 IP,而不是用户的IP

request.getRequestURL() //总是 nginx 请求的URL 而不是用户实际请求的 URL

response.sendRedirect(相对url ) //总是重定向到 http 上 (因为认为当前是 http 请求)

如果程序中把这些当作实际的用户请求做处理就有问题了。解决方法很简单,只需要分别配置一下 Nginx 和 Tomcat 就好了,不用修改程序。

配置 Nginx 的转发选项:

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_headerX-Forwarded-Proto $scheme;

proxy_set_headerX-Server-Port $server_port;

配置Tomcat的server.xml,配置Engine模块:

而在所有配置实现之后,由于证书是我们自行制作,需要在客户端的浏览器中导入根证书,nginx服务端要导入服务器端证书。而手工操作导入就非常的繁琐,所以通过一定工具化的操作来简化。

6、来几个工具流程

解决客户端授信问题:

解决服务端授信问题:

总结

通过nginx来改造平台安全加固,能在最少修改代码的情况实现https。后续可以通过更加方便的方式来进行客户端,服务器端证书的配置,比如说通过部署态解决服务器端证书配置,通过ocx控件或者浏览器插件方式来配置客户端证书。

在上面选型的时候提到,OpenResty集成了Lua库,通过使用lua脚本,可以操作更多的例如zookeeper,redis等中间件。而在安全攻击方面,现有的配置简单的实现了xss,csrf等攻击,而为了更高的安全性,可以通过OpenResty + lua来实现WAF(web application firewall)web应用防火墙。同时,平台自身可以通过filter,参数校验等从代码层面上,防止XSS等攻击。

BTW:感谢吴童鞋的研究~~~