HASH的简单介绍:

Hash,一般也被称为散列,是一种通过算法将一段任意的输入转化成一个固定长度(通常是128个二进制位,32个十六进制字符)的输出的形式.它又被称为信息指纹.

HASH的特点:

1.算法公开,散列的算法是公开的,也就是说谁都可以通过算法进行输入散列化.

2.信息指纹,对相同的输入信息进行散列,得到的结果是一致的.(这也是信息指纹的由来)

3.不可逆.(将一个已经被散列的输出无法通过计算还原原本的输入)

tag:但是现在也有网上通过大数据收集已有的散列,进行库存储,可以通过查库得到原本的输入.

4.定长,对不同长度的输入信息进行散列,得到的输出永远是定长的(128个二进制位,32个十六进制字符).

HASH的作用:

1.对于用户敏感信息的保密.(比如用户密码)

tag:把一些不方便明文展示的用户隐私信息通过散列进行密文隐藏,这样被窃取后不会导致隐私泄露.

2.搜索引擎.

tag:在搜索引擎中,搜索引擎会进行猜词搜索,就是取搜索词汇中的关键字进行hash匹配,如果匹配结果一致,就显示相应的搜索结果.

3.版权维护.

tag:将正版的文件进行hash存储作为正版标识.当有用户进行文件上传时,检测文件的hash值与库中的hash进行匹配,如果不一致,则是侵权行为.

4.数字签名

tag:这在支付领域中用的相当频繁,由于通常网络数据并不小,直接对数据进行RSA加密,这是相当吃性能的行为,那么通常我们就将数据进行hash散列,得到固定的输出数据,再进行加密,这一部分被加密的hash散列数据就是数据的数字签名.通常我们将这个签名信息对原始数据的hash进行匹配识别,以防止数据被篡改.

HASH的两种常用算法:

MD5:

MD5消息摘要算法(英语:MD5 Message-Digest Algorithm),一种被广泛使用的密码散列函数,可以产生出一个128位(16字节)的散列值(hash value),用于确保信息传输完整一致。MD5由美国密码学家罗纳德·李维斯特(Ronald Linn Rivest)设计,于1992年公开,用以取代MD4算法。

HMAC:

其实HMAC准确的来说并不是一种散列算法,而是一种散列加密方案.通过一个KEY值进行两次散列运算得到输出结果.

HASH的运用场景:

1.用户密码加密:

场景介绍

设想一个场景我们在前端在用户登录的时候,当用户输入密码,点击登录,此时我们将用户密码传递给服务器,服务器进行匹配,如果成功了,进行存储.这样的场景.我们该如何做?

这个密码可以明文发送,明文存储吗?

当然是不行的.如果仅仅是网络传输需要保证用户的安全,我们可以考虑使用RSA进行加密,但是问题是当服务器拿到加密字符串后进行解密,匹配(此时当然要调用数据库里的密码),这个时候的密码一定是明文的,那么问题来了.服务器可以存储明文吗?肯定不行,如果存储明文,当数据库里的密码被窃取了怎么办?

网络数据两大原则:

a.用户隐私数据不可明文传输.

b.用户隐私数据不可明文存储.

此时我们想到了散列.我们将密码进行MD5散列,发送给服务器,服务器对数据库里的散列串进行匹配来校验.这个时候似乎安全多了,因为散列是不可逆的,第三方即使窃取了,也无法直接使用它进行前端登陆.

但是有个问题,直接MD5散列的话,如果用户密码是个比较简单的组合串,是很容易被网络上的散列库逆向匹配的,很容易通过查库得到明文密码.

那么显然,直接MD5是不可行的,既然简单的密码可以通过查库进行匹配,那么我们在散列之前可以追加一个复杂串把密码复杂化,这样就可以避免被查库得到密码串.那么方案就出来了,这就是MD5+盐的模式.

但是问题又来了,虽然盐可以保证在传递过程中防止第三方截获进行匹配,保证传输过程中是安全的,但是盐是个固定的字符串,这个字符串是很不安全的,因为编写程序的人是知道这个串的,如果盐泄露出去,那么第三方将很容易获取用户的登录权限.所以MD5+盐的方式似乎也不是那么的可靠.

此时我们就想到了HMAC,HMAC是通过一个KEY和原用户密码进行两次散列的方案.试想,我们可以将这个KEY通过网络获取,每隔一段时间更换,或者在前端主动请求的时候给予,这样就可以避免被编写代码的程序员获知进行泄露(大不了换人,服务器就直接把KEY变了),我们甚至可以一个用户匹配一个随机KEY,这样可以大幅度的降低窃取风险.

到了这里似乎已经没有什么风险了,但我们还是忽略了一个问题,不管前端如何进行散列,如何规则复杂化,但是你的数据始终会跟服务器进行匹配,而这个数据始终是能够得到登录权限的,而这个数据永远暴露在网络中

并且这个数据还是个死值!

那么我们就需要思考一个问题,如何将这个数据变成一个活的,能够随时变化的,我们想到了一个东西,那就是时间戳,我们在HMAC将密码散列后追加一个时间戳,再进行MD5散列一次,再将其交给服务器,服务器通过提取数据库里存储的HMAC密码散列串也进行追加自身本地时间进行两次校验(一次当前时间,一次一分钟前).如果任一校验通过则匹配.这样的话,第三方就不得不在两分钟内进行窃取,这样就大大增加了用户密码的安全性.

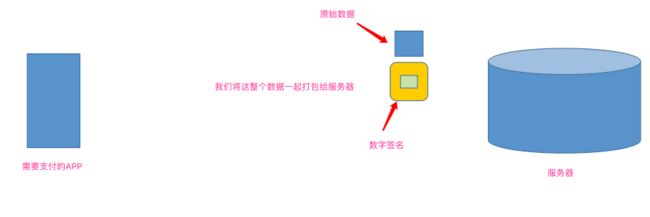

2.数字签名:

场景介绍

我们试想一个APP,它拥有支付功能,在前端购买东西后需要将订单信息(包括商品信息,购买数量,订单号,订单价格等)发给服务器,服务器进行读取后扣取用户对应的款项.试问这些订单信息能够明文传输吗?

当然不行,如果明文传输,当在传输过程中被第三方截获,修改订单的价格,发送给服务器进行欺诈请求,那用户的钱包岂不是遭殃?

我们想到了RSA进行加密数据再进行传输,但是有个问题,订单数据包含的数据那么多,RSA能够加密的数据体积是有限的(最大1024bits),直接使用RSA进行加密似乎不是那么合适.

那么我们就想到了散列,我们将订单数据进行散列,得到的定长128个二进制位怎么都是足够加密的,但是这个数据是无法逆运算的,服务器识别不了怎么办?

我们可以将原始数据+散列进行传输,如果原始数据被篡改,服务器将其散列后与附带的散列串进行匹配不一致就可以拒绝此次交易.

但是有个问题.既然第三方可以修改原始数据,那散列串一样可以修改,怎么办?

简单,还是用RSA,我们将散列的数据进行RSA加密加上原始数据交给服务器,服务器对加密后的散列进行解密得到最初的散列串,再将原始数据进行散列,进行两者匹配,如果匹配,表示数据未篡改.而被RSA加密的数据第三方无法窃取,即便修改也一定跟原始数据无法准确匹配.因为第三方无法对散列串进行解密.

而这个被RSA加密的原始数据的散列串,就称之为原始数据的数字签名.

对称加密技术:

顾名思义,对称加密技术就是通过一个密钥进行加密解密的数据加密技术.

对称加密的常见算法:

DES

•数据加密标准(用得少,因为强度不够)

3DES

•使用3个密钥,对相同的数据执行3次加密,强度增强

AES

•高级密码标准。(美国国家安全局,MacOS钥匙串使用的对称加密技术)

对称加密的两种模式:

ECB

•电子密码本模式。每一块数据,独立加密,安全系数低,没有初始化向量.

CBC

•密码分组链接模式。安全系数高,使用一个密钥和一个初始化向量[IV]对数据执行加密。因为CBC有数据依赖关系,后一个数据依赖前一个数据的加密结果进行异或运算再进行加密.所以能够很好的保证数据的完整,如果数据在传递过程中某一个分组丢失或者被篡改将无法正常解密.而且同一个数据如果选择了不同的向量,加密后的密文也是不同的.

对称加密的终端命令演示:

说明:hello是需要加密的字符串,|是管道连接符,enc代表加密,-nosalt代表不加盐,-d代表解密,616263是密钥abc

加密:

AES(ECB)加密:

$echo -n hello | openssl enc -aes-128-ecb -K 616263 -nosalt | base64

AES(CBC)加密:

$echo -n hello | openssl enc -aes-128-cbc -iv 0102030405060708 -K 616263 -nosalt | base64

解密:

AES(ECB)解密:

$echo -n d1QG4T2tivoi0Kiu3NEmZQ== | base64 -D | openssl enc -aes-128-ecb -K 616263 -nosalt -d

AES(CBC)解密:

$echo -n u3W/N816uzFpcg6pZ+kbdg== | base64 -D | openssl enc -aes-128-cbc -iv 0102030405060708 -K 616263 -nosalt -d