之所以把BitLocker放在最后为大家介绍,一是因为这项技术相对EFS、RMS出现的较晚,从Vista企业版和终极版中才有的,遗憾的是由于Vista在我国的市场占有率并不高,加上BitLocker在Vista中的用户体验及使用都不是很好,所以实际应用过它的朋友也比较少。另一方面,设计它的主要目的是对整个磁盘进行加密,这包括了操作系统分区,存放资料的数据分区等,使得即使计算机或者计算机磁盘丢失后上面的数据也不会被恶意分子破解出来,这个初衷点和EFS、RMS等方案有些差别。

BitLocker是如此的不同,所以微软为了让更多人了解它使用它,也在后续的操作系统(Win7,Windows server 2008 R2)中对它进行了改进,我这里要为大家介绍的也是基于Windows 7系统之上改良过的BitLocker及崭新的BitLocker To Go.

我们还是先看一下BitLocker的一些概念知识。

在Vista之前的操作系统中,我们对数据加密的常规方法就是使用EFS,我前面的文章中也详细介绍过了它的优势和不足,其中比较明显的几个弱势之处有:EFS无法加密系统文件;对用户加密私钥依赖性极强,如果发生未导出保存或没有恢复代理的情况,很有可能发生无法打开加密文件的事件,同时,如果发生计算机、计算机磁盘被盗窃/丢失的情况,恶意之徒可以将磁盘挂载到其他计算机上并使用工具搜索用户密钥从而破解。而说到AD RMS,其局限性是显而易见的,目前支持其API开发出的软件还是比较少的,很多格式的数据文件皆不能应用它。

那么,来看看BitLocker是怎样为我们服务的。

BitLocker会将Windows的安装分区或者其他用于保存文件的分区进行加密,并将密钥保存在磁盘之外的地方。这样,要想启动Windows或者读取保存在计算机中的文件,就必须先提供密钥,随后引导程序才会使用提供的密钥解密系统文件,并加载和运行Windows,供我们读取文件。这样的过程,就完全避免了恶意之徒利用WinPE或者将磁盘挂载到别的计算机上读取资料的可能。

上面说到BitLocker会将密钥保存在磁盘之外的地方,那么具体是什么地方呢?

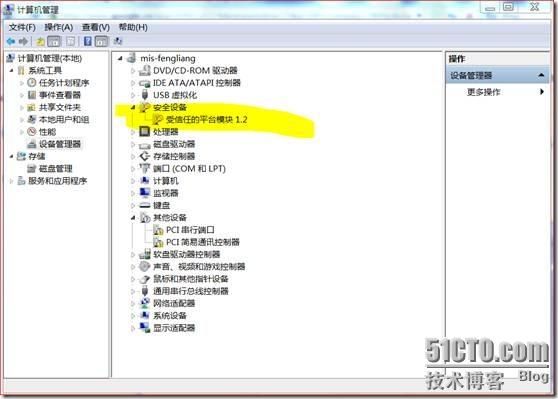

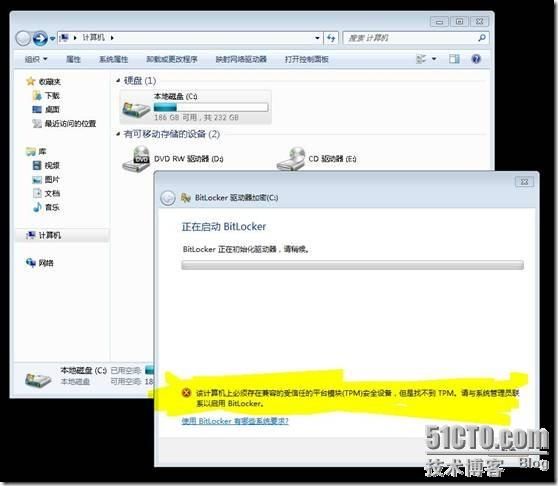

一是存放在TPM上。说到TPM,它的全名是Trusted Platform Module,是一种硬件芯片,在安全性要求比较高的台式机/工作站/笔记本上基本都会有。以笔者的工作电脑HP compaq dc7800p(系统为win7旗舰版)来说,打开设备管理器,可以看到

这里的安全设备---受信任的平台模块1.2便是TPM1.2了。1.2版本也是对于TPM的最低版本要求。

默认情况下,使用BitLocker会要求使用TPM模式。

那如果你的计算机是家用级别的台式/笔记本的话,是不是就不能体验和使用BitLocker了呢?

当然不会,你还可以选择将密钥放在U盘上,然后在每次启动系统的时候必须在开机之前将U盘连接到计算机上才能进入系统。

WOW~,这么强大的BitLocker~为什么就没有火起来呢?为什么呢?这是为什么呢?…

这个,就得回顾一下在Vista中的BitLocker了。

1. BitLocker只在Windows Vista企业版和旗舰版中提供给用户。这个蛮要命的。毕竟连微软自己都承认Vista在中国的失败,可以想象一下有多少用户通过合法手段使用着E版和U版的Vista了。拿笔者自己的软硬件来说,购买的上万元的Dell Studio XPS 9000也选择的是Home Premium版本,要选择升级到Ultimate得加1119块钱…

所以,也就无缘得用BitLocker了…

至于说有多少企业采购了Vista企业版/旗舰版,我手头并没有相关数据,不过在论坛当版主这么久,看到网友问题中描述的企业环境,Vista基本不会被选择用在客户端。

所以,也就无缘得用BitLocker了…

至于说有多少企业采购了Vista企业版/旗舰版,我手头并没有相关数据,不过在论坛当版主这么久,看到网友问题中描述的企业环境,Vista基本不会被选择用在客户端。

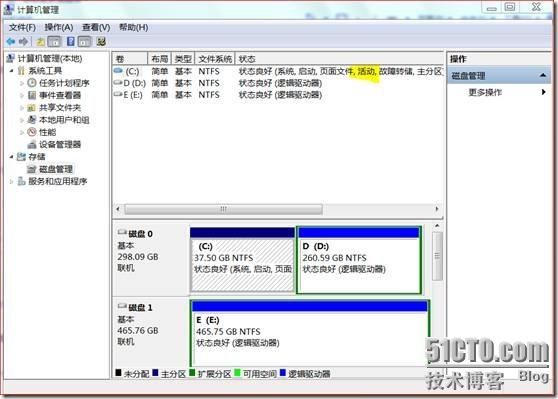

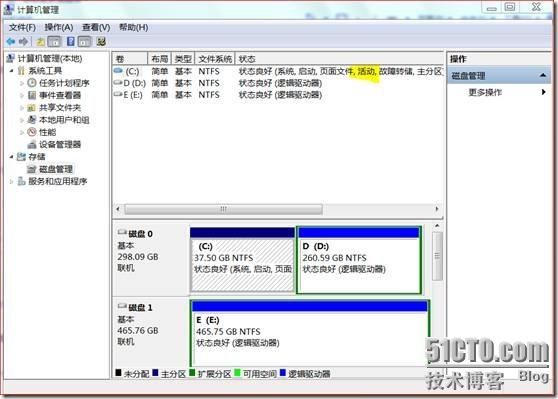

2. 要在Vista E/U上使用BitLocker,计算机磁盘上必须至少两个活动分区。为什么呢?原因很简单,源于其工作原理,BitLocker功能在将操作系统或者机密数据所在的硬盘分区进行加密后,在启动系统的时候,我们必须提供解密的密钥,来解密原本被加密的文件,这样才能启动操作系统或者读取机密文件。但这就有一个问题,用于解密的密钥可以保存在TPM芯片或者U盘中,但是解密程序应该放在哪里?难道就放在系统盘吗?可是系统盘已经被加密了,这就导致了一种很矛盾的状态:因为用于解密的程序被加密了,因此无法运行,导致无法解密文件。 所以要想使用BitLocker功能,就需要这么一个单独的活动分区存放BitLocker的解密程序,并且微软建议此分区空间大小为1.5G。

可能有人会说,这没有什么不方便啊,现在硬盘都这么大,随便划个分区让它用呗~

那我只能说你没有仔细看上面的文字,这里要求的是“活动分区”!

何谓“活动分区”?

活动分区就是计算机的启动分区,一般大家安装操作系统的C盘就是活动分区。

可能有人会说,这没有什么不方便啊,现在硬盘都这么大,随便划个分区让它用呗~

那我只能说你没有仔细看上面的文字,这里要求的是“活动分区”!

何谓“活动分区”?

活动分区就是计算机的启动分区,一般大家安装操作系统的C盘就是活动分区。

而后面的主分区、扩展分区都不能再设置为“活动分区”。

问题出现了,在分区设置已经完成的Vista系统之上,我们怎么样为BitLocker划出它要用的那块活动分区?而且这个活动分区要位于C盘的前面而优先被加载!

答案可能让你难以接受,这就是:需要重新安装操作系统,在安装系统之时进入WinRE环境使用diskpart命令重新划分分区并激活活动分区。

如果你的企业中的计算机在大规模部署安装Vista企业版/旗舰版的初始并没有想到过使用BitLocker,那么情形可能会比较囧,要使用BitLocker还得重做系统重新分区?~Oh,No~

3. 第三点是接着上面第二点说的。

考虑到第二点的尴尬情景,微软特别开发了一个叫做“BitLocker和EFS增强”的工具,这个工具是作为Windows Vista Ultimate Extras提供给用户的,也就是通过Vista Ultimate的自动更新获得的,如果是Vista Enterprise版本则需要联系微软获得此工具,除此之外你找不到下载它的地方

。。。

。。。

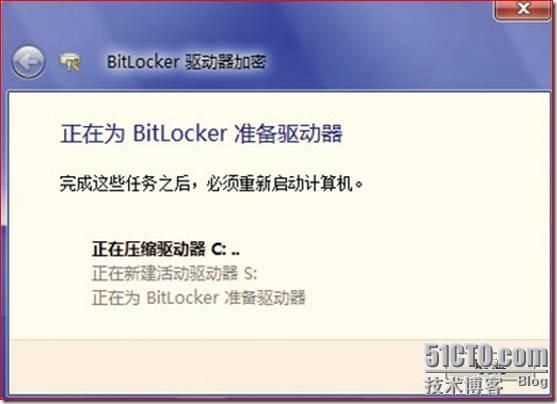

使用这个工具,可以自动收缩现有的系统分区(一般为C:),然后将挤出来的空间设定为供BitLocker使用的磁盘驱动器。当然,要能挤出那1.5G来,你的C盘本身还需要剩余比较大的空间才可以~

这种方式比我们重新划分分区再重新安装Vista是省事了些,不过对于用户来说,都是不太可能让他们直接操作的,用户好感度极低~

正因为以上的种种因素,微软在windows7中对BitLocker进行了改进,改进后的BitLocker操作变得十分简单,也不用去管那个活动分区的事了,用户自己就能轻松完成加密操作。

由此开始,我会为大家边演示边讲解如何在windows 7中应用BitLocker。

因为试验计算机上拥有TPM1.2芯片,所以我们先一起看一下有TPM时的BitLocker加密解密等操作过程。

这是我的计算机的一些信息,安装的是中文Win7 RTM旗舰版。

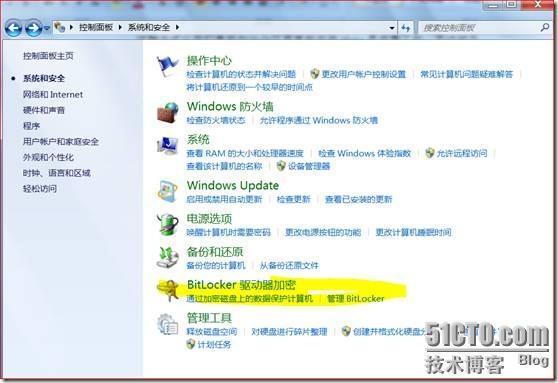

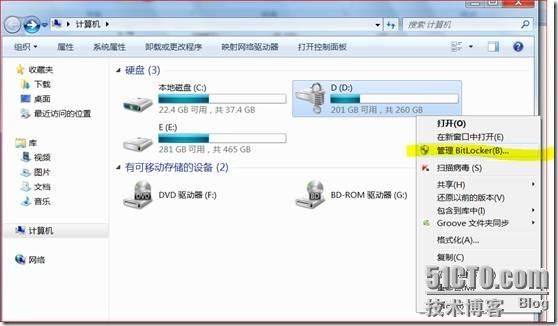

第一次想要启用BitLocker的话可以直接在要加密的磁盘分区上右键,选择“启用BitLocker”,也可以在控制面板中进行操作。

这里我选择到控制面板中设定BitLocker,这样更直观一些。

因为这次演示过程我是在物理机器上直接操作的,所以暂时不选择加密系统分区,因为加密后启动时不方便截图看效果,所以我后面会用虚拟机来演示加密系统分区的效果,这里我选择加密数据分区D盘。

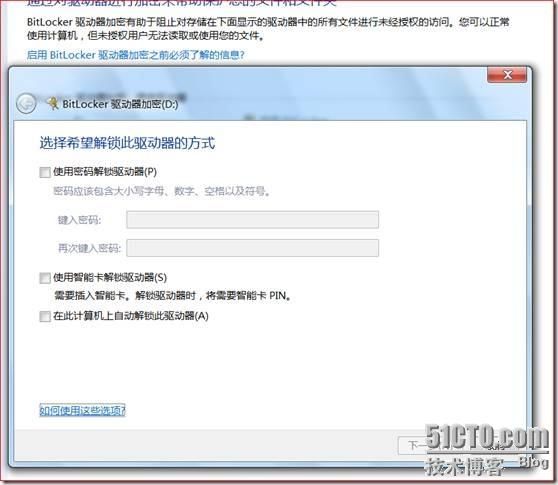

当点击“启用BitLocker”后,会提示“选择希望解锁此驱动器的方式”

这里有三种方式供我们选择,

1.使用密码解锁。选择此解密方式,我们在要访问此分区时会要输入符合复杂性要求的密码才能继续。

2.使用智能卡解锁。智能卡在当今安全性要求较高的企业中应用的越来越多,不止是×××等等身份认证才能用到,BitLocker也可以使用智能卡作为解锁方式。

3.在计算机上自动解锁此驱动器。要使用此方式必须先加密系统分区。

因为我只想加密D盘这个数据分区,而手头也没有SmartCard,所以我选择第一项,使用密码加解密。这里我输入了一串包含大小写字母符号等的复杂密码。

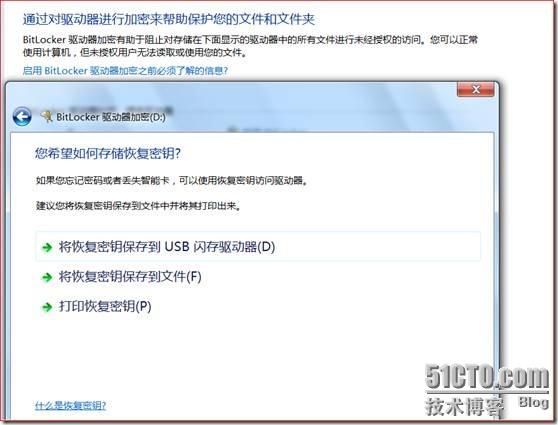

点击下一步后会提示希望如何存储恢复密码。

恢复密码这个概念在BitLocker中非常重要!

关于恢复密码的重要性,微软官网上有极其详细的描述:

在计算机启动过程中,BitLocker 驱动器加密可以检测到阻止其对安装了 Windows 的驱动器或该计算机上任何其他 BitLocker 加密驱动器进行解锁的情况。例如,这些情况可能包括磁盘错误、对基本输入/输出系统 (BIOS) 的更改或对任何启动文件的更改。如果发生了此类情况之一,将不能登录和访问受保护的文件,直到使用 BitLocker 恢复密码解除对该驱动器的锁定。如果尝试启动其他计算机上的硬盘,则仍需要 BitLocker 恢复密码。

应通过打印或者将其作为数据文件存储在可移动介质或文件夹中的方式存储恢复密码。将恢复密码存储在计算机以外的位置。

如果您对其他数据驱动器进行了加密,则每个驱动器都有其自己的恢复密码,这些密码与安装了 Windows 的驱动器的密码都不同,应妥善保存。

只有在第一次打开 BitLocker 时,才可以创建此恢复密码。在创建恢复密码之后,可以使用 BitLocker 管理密钥功能制作其他副本。

|

· 如果计算机是域的一部分,域策略可能会控制可用的恢复密码选项。

· (注:这句的意思就是可以将恢复密码存储在AD中)

我这里选择将恢复密码保存到本地磁盘上,然后会打开它让大家看看里面到底是什么内容。

|

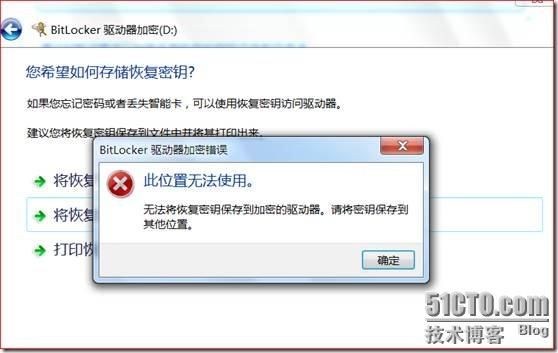

注意,当你选择将恢复密码保存到要被加密的区分,会被阻止。当然了,把密码放在被加密的分区里就相当于把钥匙落在锁好门的家里一样。

另外,也不能直接存放在固定磁盘(对于U盘等移动存储装置而言)的根目录下。

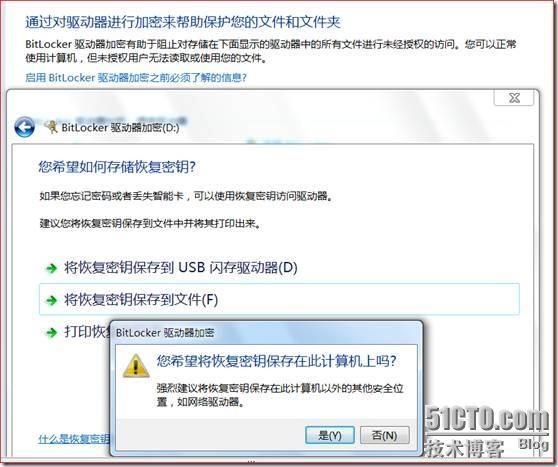

所以我在另外一个分区E:上新建一个文件夹,将恢复密码保存在此。

保存成功。可以看到微软强烈建议将此恢复密码保存在被加密计算机以外的设备上。

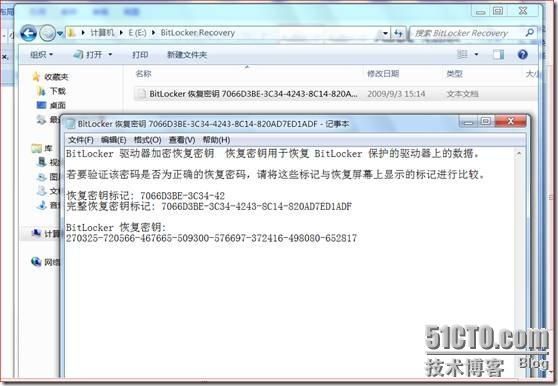

随后找到这个以文本文档格式存储的恢复密码。

可以看到恢复密码是由一长串十进制数字组成的。

至于恢复密码如何使用,后文自有分解…

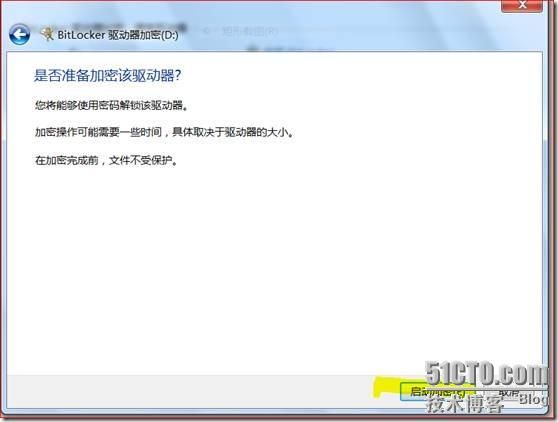

回到BitLocker配置向导中,我们终于可以开始加密操作了。

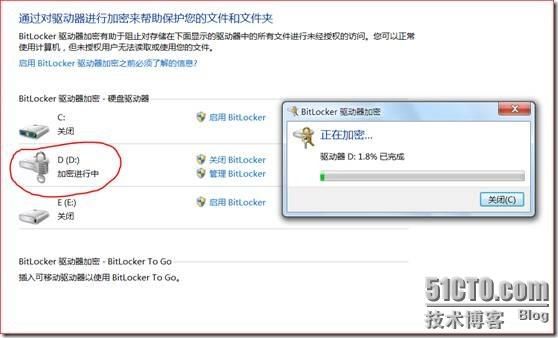

当点击“启动加密”后,可以在控制台中看到D盘上出现了一把锁头的标识。

同时会有一个窗口显示着磁盘分区加密进度。

至于加密速度,这个和你的分区大小及硬件配置等有关。

如果你这个时候留心一下磁盘空间显示,你可能会大吃一惊。不管还留有多大的磁盘容量,此时几乎消耗殆尽!

呵呵,不要害怕,这个是正常现象。因为这个过程中会产生大量临时文件。加密完成后这些文件会被自动删除,同时可用空间数量会恢复正常。

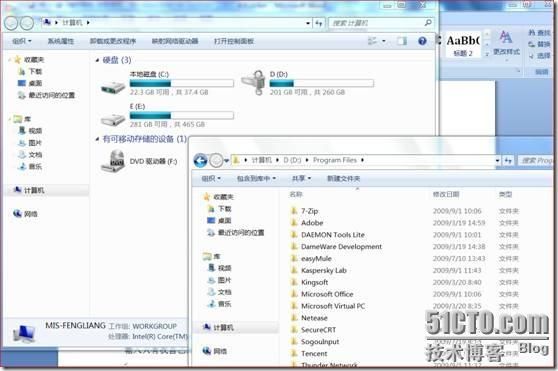

等啊等,终于加密完成,可以看到D分区的容量显示又恢复了回来。

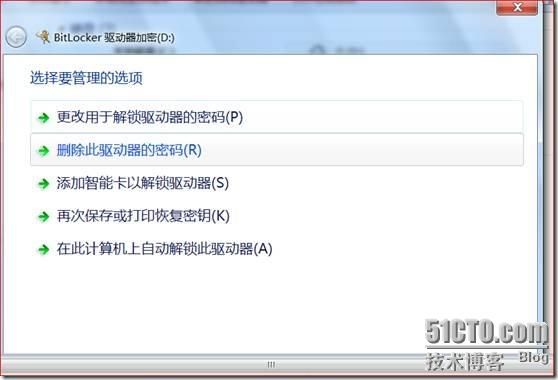

在加密好的分区上右键点击管理BitLocker,可以看到我们能够的操作有更改解锁密码,删除密码,使用智能卡解锁密码或者再次保存或打印恢复密码等。

至此我已经使用BitLocker成功地加密了我的数据分区(计算机上的D:盘)。

重启计算机,看看效果吧。

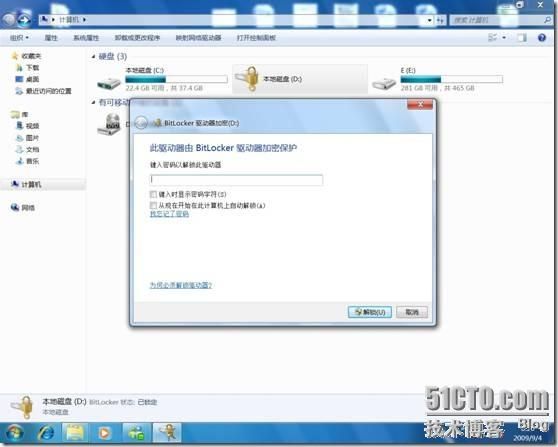

当重新登陆系统后,会发现,D盘的标识已经变为一把金光灿灿的锁头,很醒目的告诉了大家,“我已经被加密”!

双击此分区盘符,提示出现,要求输入解密密码。

输入只有我自己亲手设置的密码后,可以看到锁头颜色变灰,说明进入解锁状态,里面的数据和程式都可以使用了。

===================================================

本篇小结:

通过上面的演示及说明,相信大家对Win7中的BitLocker已经深深的喜爱上了,相对于在Vista时期的BitLocker,其易操作性,良好的体验感,以及对计算机极小的I/O开销等,都使得我们相信,它会在新的平台之上大放光彩。

下篇预告:

计算机上没有TPM芯片的情景

这个时候我们该怎么应用BitLocker呢?

还有,恢复密码到底何时用?怎么用呢?

如果加密了系统分区,会有怎样的情景呢?

神秘的BitLocker To Go又能带给我们什么样的惊喜呢?

最终BitLocker又是怎样和域环境配合起来的呢?

敬请期待!~