一、防火墙

1.什么是防火墙

防火墙指的是一个由软件和硬件设备组合而成、在内部网和外部网之间、专用网与公共网之间的界面上构造的保护屏障.是一种获取安全性方法的形象说法,它是一种计算机硬件和软件的结合,使Internet与Intranet之间建立起一个安全网关(Security Gateway),从而保护内部网免受非法用户的侵入,防火墙主要由服务访问规则、验证工具、包过滤和应用网关4个部分组成,防火墙就是一个位于计算机和它所连接的网络之间的软件或硬件。该计算机流入流出的所有网络通信和数据包均要经过此防火墙。(来自于百度百科)

2.防火墙工作机制

依据策略对穿越防火墙自身的流量进行过滤,基于流量的源目地址、端口号、协议、应用等信息来定制,然后使用预先定制的策略规则监控出入的流量,若流量与某一条策略规则相匹配,则执行相应的处理。

3.防火墙管理工具

Linux系统的防火墙管理工具主要有两个,早期Linux系统使用iptables,在最新的RHEL 7中新加入了firewalld,iptables与firewalld只是一种服务。

iptables服务会把配置好的防火墙策略交给内核层面的netfilter网络过滤器来处理

firewalld服务会把配置好的防火墙策略交给内核层面的nftables包过滤框架来处理

二、iptables

1.策略与规则链

iptables把用于处理或者过滤流量的策略条目称之为规则,多条规则可以组成一个规则链,一般依据数据包处理位置不同进行分类:

PREROUTING:进行路由选择前处理

INPUT:流入的数据包(使用最多的规则链)

OUTPUT:流出的数据包

FORWARD:转发的数据包

POSTROUTING:路由选择后处理数据包

2.策略的处理动作

ACCEPT:允许流量通过

REJECT:拒绝流量通过,并发送拒绝回应

LOG:记录日志信息

DROP:拒绝流量通过,不发送拒绝回应

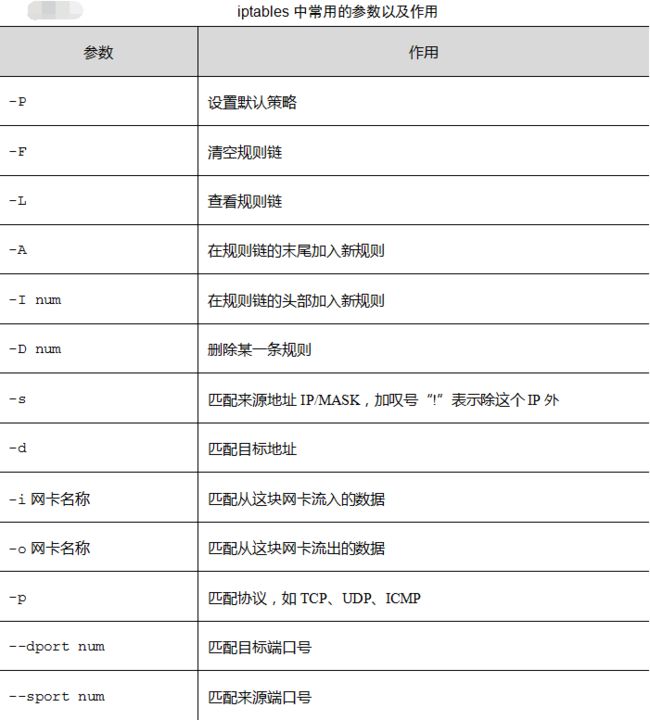

3.iptables基本命令参数

4.iptables 常用命令

iptables -L //查看已有的防火墙规则链

iptables -F //清空已有的防火墙规则链

iptables -P INPUT DROP //把INPUT规则链默认策略设置为拒绝

iptables -I INPUT -p icmp -j ACCEPT //向INPUT链中添加允许ICMP流量进入策略

iptables -I INPUT -s 192.168.10.0/24 -p tcp --dport 22 -j ACCEPT //将INPUT规则链设置为只允许192.168.10.0/24网段主机访问本机的22端口

iptables -I INPUT -p tcp --dport 12345 -j REJECT //向INPUT规则链中添加拒绝所有人访问本机12345端口

iptables -I INPUT -p tcp -s 192.168.10.5 --dport 80 -j REJECT //向INPUT规则链中添加拒绝192.168.10.5主机访问本机80端口(Web服务)

iptables -A INPUT -p tcp --dport 1000:1024 -j REJECT //向INPUT规则链中添加拒绝所有主机访问本机1000~1024端口

iptables -A INPUT -p udp --dport 1000:1024 -j REJECT

iptables命令配置的防火墙规则默认会在系统下一次重启时失效,如果想让配置的防火墙策略永久生效,还要执行保存命令:

service iptables save

三、firewalld

1.什么是区域

区域就是firewalld不同的防火墙策略组合,用户可以根据不同的生产场景而选择合适的防火墙策略(即区域)。

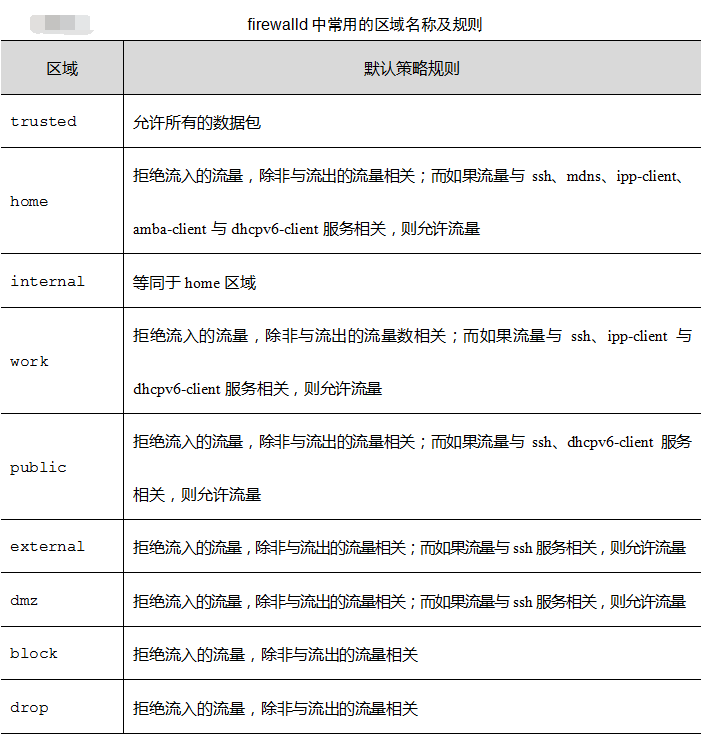

2.常用区域名称及默认策略规则

3.终端命令参数及作用

4.常用firewalld命令

firewall-cmd --get-default-zone //查看firewalld服务当前所使用的区域

firewall-cmd --get-zone-of-interface=xxx //查询xxx网卡在firewalld服务中的区域

firewall-cmd --permanent --zone=external --change-interface=xxx //把firewalld服务中xxx网卡的默认区域修改为external,并在系统重启后生效

firewall-cmd --set-default-zone=public //把firewalld服务的当前默认区域设置为public

firewall-cmd --panic-on //启动/关闭firewalld防火墙服务的应急状况模式,阻断一切网络连接

firewall-cmd --panic-off

firewall-cmd --zone=public --query-service=ssh //查询public区域是否允许请求SSH和HTTPS协议的流量

firewall-cmd --zone=public --query-service=https

firewall-cmd --zone=public --permanent --add-service=https //把firewalld服务中请求HTTPS协议的流量设置为永久允许,并立即生效

firewall-cmd --zone=public --permanent --add-port=8080-8081/tcp //把在firewalld服务中访问8080和8081端口的流量策略设置为允许

firewall-cmd --permanent --zone=public --add-forward-port=port=888:proto=tcp:toport=22:toaddr=本机地址

//把原本访问本机888端口的流量转发到22端口

流量转发命令格式:

firewall-cmd--permanent --zone=<区域> --add-forward-port=port=

<源端口号>:proto=<协议>:toport=<目标端口号>:toaddr=<目标IP地址>

firewall-cmd --permanent --zone=public --add-rich-rule="

rule family="ipv4" source address="192.168.10.0/24" service name="ssh" reject"

//拒绝192.168.10.0/24网段的所有用户访问本机的ssh服务

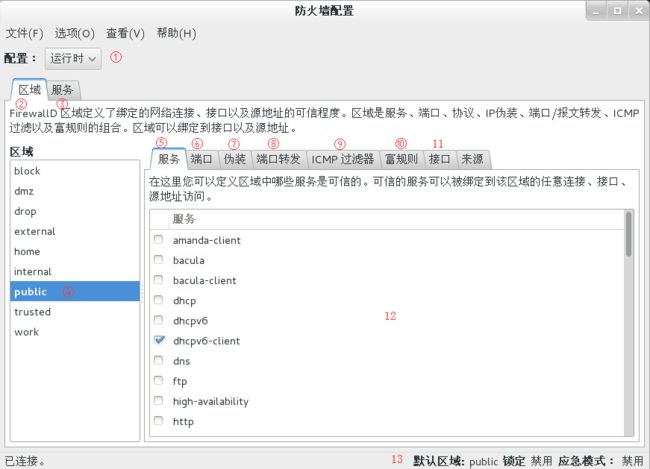

5.firewalld图形界面工具

1:选择运行时(Runtime)模式或永久(Permanent)模式的配置。

2:可选的策略集合区域列表。

3:常用的系统服务列表。

4:当前正在使用的区域。

5:管理当前被选中区域中的服务。

6:管理当前被选中区域中的端口。

7:开启或关闭SNAT(源地址转换协议)技术。

8:设置端口转发策略。

9:控制请求icmp服务的流量。

10:管理防火墙的富规则。

11:管理网卡设备。

12:被选中区域的服务,若勾选了相应服务前面的复选框,则表示允许与之相关的流量。

13:firewall-config工具的运行状态。

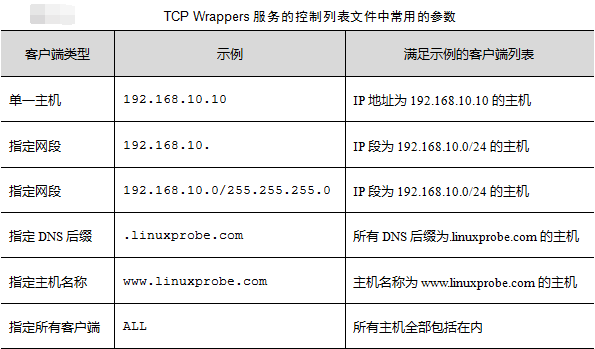

6.服务的访问控制列表

TCP Wrappers是RHEL 7系统中默认启用的一款流量监控程序,它能够根据来访主机的地址与本机的目标服务程序作出允许或拒绝的操作。换句话说,Linux系统中其实有两个层面的防火墙,第一种是前面讲到的基于TCP/IP协议的流量过滤工具,而TCP Wrappers服务则是能允许或禁止Linux系统提供服务的防火墙,从而在更高层面保护了Linux系统的安全运行。

TCP Wrappers服务的防火墙策略由两个控制列表文件所控制,用户可以编辑允许控制列表文件来放行对服务的请求流量,也可以编辑拒绝控制列表文件来阻止对服务的请求流量。控制列表文件修改后会立即生效,系统将会先检查允许控制列表文件(/etc/hosts.allow),如果匹配到相应的允许策略则放行流量;如果没有匹配,则去进一步匹配拒绝控制列表文件(/etc/hosts.deny),若找到匹配项则拒绝该流量。如果这两个文件全都没有匹配到,则默认放行流量。