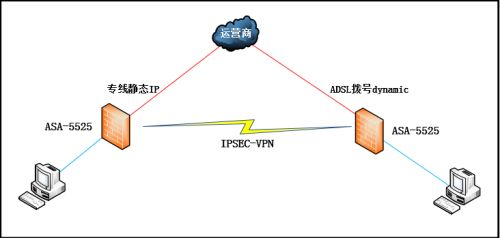

ASA之间建立IPsec-×××(Dynamic site-to-site static)【一边固定IP、一边动态IP】

网络拓扑:

ASA动态端:

第一阶段:8.4(2)版本及以上的ASA支持2个版本的IKE,所以在定义密钥的交互形式的时候我们选择IKEV1:

crypto ikev1 policy 10

authentication pre-share

encryption 3des

hashmd5

group 2

lifetime 28800

tunnel-group 123.123.10.1 type ipsec-l2l //定义×××的形式以peer

tunnel-group 123.123.10.1 ipsec-attributes //进入ipsec-***的属性配置

ikev1 pre-shared-key *****

第二阶段:主要用于如何安全的交互数据。这里我们采用3des来加密数据,同时哈希算法使用MD5,要想实现L2L的IPSEC-×××,×××的模式务必使用tunnel 模式,默认情况下IPSEC-×××工作在tunnel模式:

crypto ipsec ikev1 transform-set officehkesp-3des esp-md5-hmac

定义感兴趣流:感兴趣流一定要写明细的条目,不能为any字样,否则×××无法建立。同时两边的感兴趣流务必对称:

access-list ipsec_*** extended permit ip 172.15.1.0 255.255.255.0 10.43.0.0 255.255.255.0

配置NAT豁免:主要作用于去往隧道加密的流量不被NAT

object network local-***-traffic

subnet 172.15.1.0 255.255.255.0

object network remote-***-traffic

subnet 10.43.0.0 255.255.255.0

nat (inside,outside) source static local-***-trafficlocal-***-traffic destination static remote-***-traffic remote-***-traffic

创建crypto map 调用第一、二阶段:

crypto map ipsec-map 10 match addressipsec_***

crypto map ipsec-map 10 set pfs group5 \\这里必须定义为group1或group5

crypto map ipsec-map 10 set peer 123.123.10.1

crypto map ipsec-map 10 set ikev1transform-set officehk

公网outside接口调用crypto map :

crypto map ipsec-map interface outside

crypto ikev1 enable outside

ASA静态端:

第一阶段:

crypto ikev1 policy 10

authentication pre-share

encryption 3des

hashmd5

group 2

lifetime 86400

tunnel-group DefaultL2LGroup ipsec-attributes \\这里必须使用系统默认的组来做动态L2L

ikev1 pre-shared-key *****

第二阶段:

crypto ipsec ikev1 transform-set hk_officeesp-3des esp-md5-hmac

定义感兴趣流:

access-list ipsec_*** extended permit ip 10.43.0.0 255.255.0.0 172.15.1.0 255.255.255.0

配置NAT豁免:

object network local-***-traffic

subnet 10.43.0.0 255.255.0.0

object network hk-office-traffic

subnet 172.15.1.0 255.255.255.0

nat (inside,outside) source staticlocal-***-traffic local-***-traffic destination static hk-office-traffichk-office-traffic

创建crypto map 调用第一、二阶段(这里必须使用动态map调用转换集,然后用静态map关联):

crypto dynamic-map hkdymap 10 match addressipsec_***

crypto dynamic-map hkdymap 10 set pfs group5 \\这里必须定义为group1或group5

crypto dynamic-map hkdymap 10 set ikev1transform-set hk_office

crypto map ez***map 10 ipsec-isakmp dynamichkdymap

crypto map ez***map interface outside

crypto ikev1 enable outside

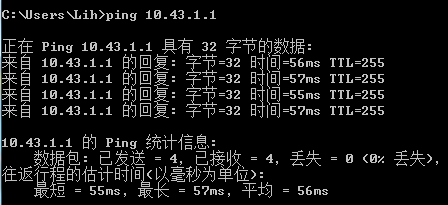

最后,流量触发--自动建立×××隧道(必须从动态一端触发):

常用隧道查看命令:

show crypto isakmp sa

show crypto ipsec sa

show crypto isakmp stats

show crypto ipsec stats