2020年的春节让一场突如其来的疫情,打乱了企业节后正常复工的节奏,目前各企业会陆续在2月10日上班,在此境况下,如何在防范疫情的同时,并保障企业顺利开工成为面临的头等大事。现在有不少企业,特别是一些互联网公司,开始尝试一种新策略:远程办公。

我们公司已经在2月3号开工了,不过都是远程办公模式,今天我结合我们的办公模式,给大家分享下如何高效、安全的实现远程办公,各个相关行业可以参考选择。

远程办公范畴包含远程沟通、远程运维、远程开发、远程访问内网应用等不同业务场景。下面分别介绍。

一、远程沟通工具

目前与很多可用的远程沟通工具,例如钉钉、企业微信、飞书等。在疫情期间,各平台也在这个风口争相开放免费使用,这也为我们远程沟通提供了方便,

钉钉在2020年1月26日-3月31日,免费开放302人不限时视频会议。参会人员可以随时随地一起开会,支持手机、Pad、电脑和会议室设备同时接入。钉钉" 在家办公 " 主要功能包括远程视频会议、群直播、DING 功能、日程共享、任务协同、在线文档协同、远程打卡功能。这些功能目前都能免费使用。

而企业微信在疫情期间,将视频会议人数提升到300人,支持企业随时随地发起百人音、视频会议。

还有一个字节跳动的飞书,飞书近期推出的“飞书线上办公室”功能。提供了默认语音沟通,每个办公室支持最多50人同时在线,用户可以便捷发起或加入,无需事先确认时间和参会人。类似真实办公场景,最重要的,在2020年1月28日—5月1日期间,所有用户可免费使用飞书提供的不限时长音视频会议、不限容量在线文档与表格、审批管理等功能。

二、远程运维与安全防护

远程办公模式必须将内网的访问权限,开放到互联网。访问通道开放后,也随之增加了远程安全运维的风险,可能存在权限控制不足、访问链接不安全、无审计不合规等风险。此时,建立安全的传输通道和运维通道非常关键,建议使用“SSL v p n+堡垒机”相结合方案,保障远程接入和远程运维安全性。

实现访问公司内网数据,第一步就需要运维人员开启远程访问内网资源的通道,大部分公司的首选是v p n隧道或者堡垒机,如果你的公司没有v p n隧道机制,建议搭建一套v p n系统,首推开源免费的Openv p n来实现,构建Openv p n非常简单,搭建可自行搜索文档来部署,如果公司不允许使用v p n,也可以通过构建堡垒机来做内网数据和外网的安全隔离,堡垒机可选择余地有很多,目前市场上有大量便宜、靠谱的商业堡垒机可用,也可以选择开源免费的堡垒机系统,这里首推Jumpserver开源堡垒机,开源免费,功能强大,构建也很方便。

作为运维人员,要连接服务器,除了打开v p n隧道后,还要有连接服务器工具,常见的有xshell、SecureCRT、Putty、VNC、Remote Desktop manager等。

xshell、Putty是开源的,推荐连接Linux服务器使用,SecureCRT是收费产品,如果可以接受付费,那么推荐SecureCRT,功能强大,SecureCRT自身支持端口映射功能、防火墙功能、公私钥认证机制。

如果要连接远程桌面,linux推荐VNC,windows推荐Remote Desktop manager,完全可满足桌面连接需求。

三、远程开发与安全防护

实现远程办公后,开发人员在连接公司代码库,提交代码时,建议使用v p n隧道技术连接到代码库,一定不要让内网代码库通过NAT映射技术直接映射到公网,这是非常不安全的方法。

如果你们单位没有v p n隧道连接,也可以通过TeamViewer、花生壳、向日葵等,不过这些软件都是客户端形式的,安全性并不高,跟这些软件类似的还有一些开源软件,例如frp, lanproxy, goproxy, nps几款内 网穿 透工具,这些工具各具特点,最主要的是可以自行搭建,安全性相对高些。

附上github地址供大家下载:

lanproxy:https://github.com/ffay/lanproxy

goproxy:https://github.com/snail007/goproxy

nps:https://github.com/cnlh/nps

frp:https://github.com/fatedier/frp

这里推荐lanproxy,通过自建lanproxy服务,来构建内网穿透服务,下面简单说明下lanproxy的搭建过程。

1、lanproxy服务端配置

直接下载发布包https://seafile.cdjxt.net/d/2e81550ebdbd416c933f/

server端的配置文件放置在conf目录中,配置config.properties,内容如下:

server.bind=0.0.0.0

#与代理客户端通信端口

server.port=4900

#ssl相关配置

server.ssl.enable=true

server.ssl.bind=0.0.0.0

server.ssl.port=4993

server.ssl.jksPath=test.jks

server.ssl.keyStorePassword=123456

server.ssl.keyManagerPassword=123456

#这个配置可以忽略

server.ssl.needsClientAuth=false

#WEB在线配置管理相关信息

config.server.bind=0.0.0.0

config.server.port=8090

config.admin.username=admin

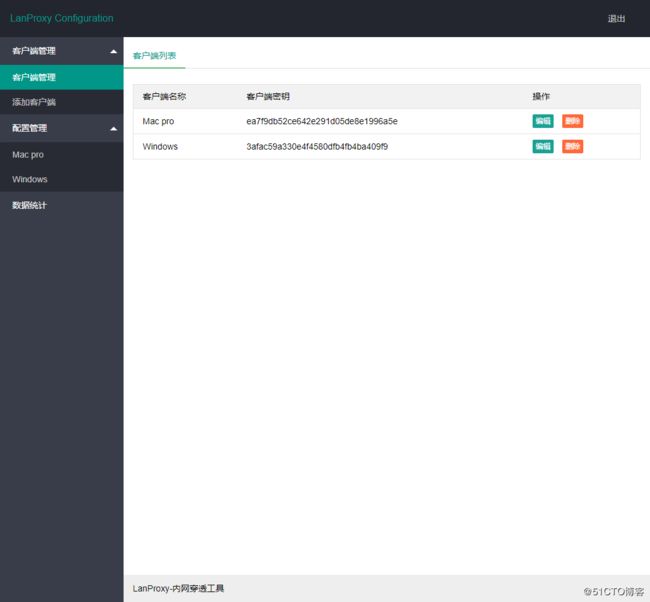

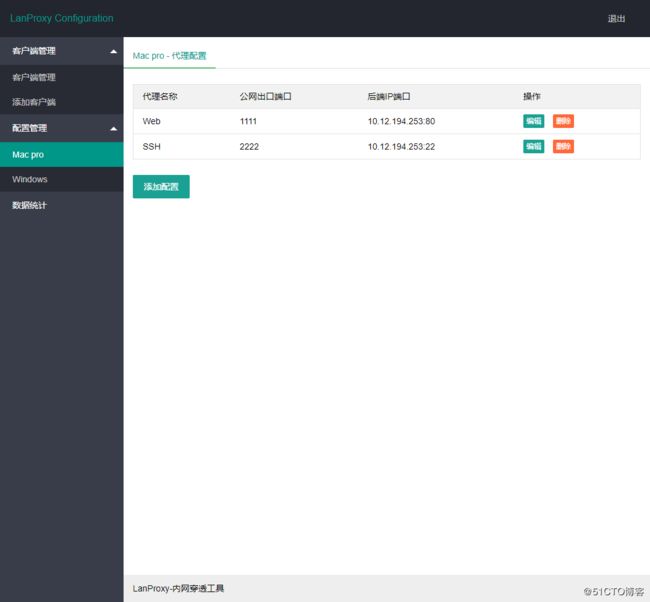

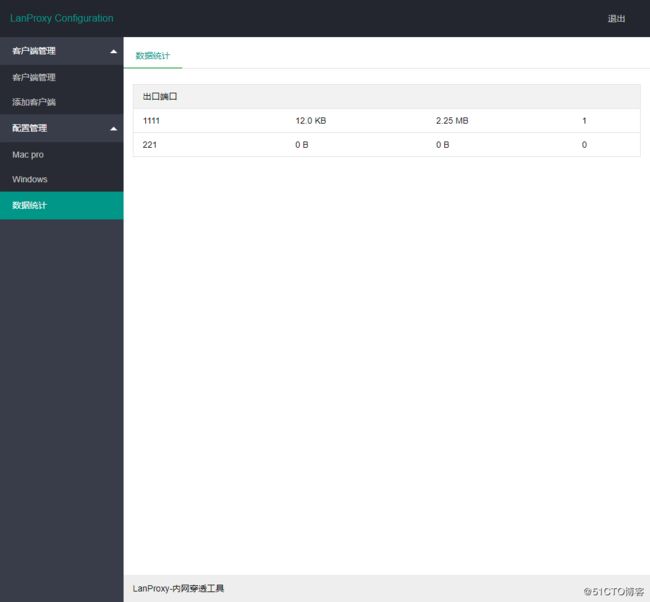

config.admin.password=admin代理配置,打开地址 http://ip:8090 ,使用上面配置中配置的用户名密码登录,进入如下代理配置界面

一个server可以支持多个客户端连接 配置数据存放在 ~/.lanproxy/config.json 文件中

2、lanproxy的Java客户端配置

Java client的配置文件放置在conf目录中,配置config.properties内容如下:

#与在proxy-server配置后台创建客户端时填写的秘钥保持一致;

client.key=

ssl.enable=true

ssl.jksPath=test.jks

ssl.keyStorePassword=123456

#这里填写实际的proxy-server地址;没有服务器默认即可,自己有服务器的更换为自己的proxy-server(IP)地址

server.host=lp.thingsglobal.org

#proxy-server ssl默认端口4993,默认普通端口4900

#ssl.enable=true时这里填写ssl端口,ssl.enable=false时这里填写普通端口

server.port=4993客户端需要安装java1.7或以上环境,客户端配置完成后,linux(mac)环境中运行bin目录下的startup.sh即可。windows环境中运行bin目录下的startup.bat即可。

整体来说,配置还是比较简单的。

四、数据安全

数据安全是远程办公最大的风险,前面的几个措施可以在一定程度上解决部分数据安全需求,但是对于数据敏感性非常高的企事业单位来说还不够。如果单位有条件,可以通过“云桌面”的方式远程办公,保障企业敏感数据不落地存储,防止数据泄露,当数据被导出时可追踪审计。同时,可考虑通过部署云数据库审计、云监测和云防护SaaS服务,控制安全接入,防止高危操作、越权行为,对远程办公数据进行实时加密与安全监控,并建立基于操作录像、流量、日志、数据库语句等的审计措施。

五、远程办公常用的工具资源汇总

以下推荐产品中的国外免费软件并非适用于每个公司和团队,大家可能需要仔细分析每个产品的优缺点,根据自身需求、业务规模、偏好和预算来做出最佳选择。:

远程办公文档协作产品:

· 腾讯文档(抗疫期间远程办公免费)

· 石墨文档(抗疫期间提供免费高级版服务)

· WPS Office

· 幕布

· 有道云笔记远程团队沟通协作产品:

· 飞书(抗疫期间免费)

· 企业微信(抗疫期间免费)

· 钉钉

· 蓝信移动办公平台(支持超大规模群组和视频会议,向所有单位免费开放)

· Slack

· Zoom

· 腾讯会议(开放300人不限时会议功能)

· 华为Welink(视频会议,有限免费)替代TeamViewer的免费远程桌面产品:

· Chrome Remote Desktop

· Splashtop

· Windows Remote Desktop

· Ammy Admin任务管理/项目管理/研发管理类:

· Trello

· Teambition(企业版免费开放)

· Tower

· Workflowy

· ProcessOn

· ONES(开放SaaS免费账号)远程办公为疫情过渡期提供了替代性解决方案,选择好的远程办公软件,可以实现更高效的在家办公,随着远程办公应用规模的提升,信息安全问题也将日益突出,如何实现远程办公、安全办公、保护企业数据安全,是一个技术人员目前最关键的责任和义务。