R3(config)#int f0/0

R3(config-if)#ip add 30.1.1.3 255.255.255.0

R3(config-if)#no sh R3(config-if)#exit

R3(config)#int f0/1

R3(config-if)#ip add 23.1.1.3 255.255.255.0

R3(config-if)#no sh

R3(config-if)#exit

R3(config)#ip route 0.0.0.0 0.0.0.0 23.1.1.2

R3(config)#service dhcp

R3(config)#ip dhcp pool net30

R3(dhcp-config)#network 30.1.1.0 255.255.255.0

R3(dhcp-config)#default-router 30.1.1.3

R3(dhcp-config)#dns-server 202.96.209.133

R3(dhcp-config)#exit

R3(config)#ip dhcp excluded-address 30.1.1.3

R3(config)# R3(config)#int f0/0

R3(config-if)#ip nat inside

R3(config-if)#exit

R3(config)#int f0/1

R3(config-if)#ip nat outside

R3(config-if)#exit

R3(config)#

R3(config)#access-list 3 permit any

R3(config)#ip nat inside source list 3 interface f0/1 overload

R3(config)#

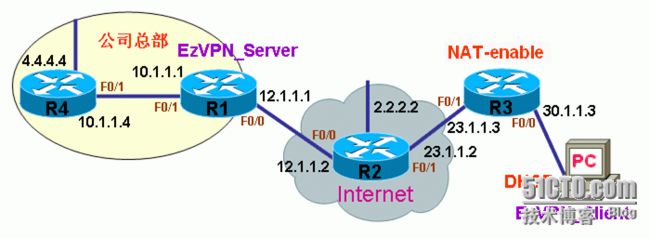

说明:配置R3的接口地址,并写默认路由指向Internet(路由器R2),地址23.1.1.2;并且在R3上开启DHCP,让PC动态获得IP地址;同时R3将PC所在的网段全部NAT转换成外网接口地址23.1.1.3出去。

(1)配置AAA认证:

R1(config)#aaa new-model

R1(config)#aaa authentication login cisco1 local group radius

R1(config)#aaa authorization network cisco2 local group radius

R1(config)#username chinaccie password chinaccie

说明:路由器上AAA为Ez×××的必配部分,定义使用本地用户数据库认证,并创建了本地用户名chinaccie以及密码chinaccie。

(2)配置IKE(ISAKMP)策略:

R1(config)#crypto isakmp policy 1

R1(config-isakmp)#encryption 3des

R1(config-isakmp)#hash sha

R1(config-isakmp)#authentication pre-share

R1(config-isakmp)#group 2

R1(config-isakmp)#exit

说明:定义了ISAKMP policy 1,加密方式为3des,hash算法为sha,认证方式为Pre-Shared Keys (PSK),密钥算法(Diffie-Hellman)为group 2。

(3)定义Ez××× Client连接上来后自动分配的地址池:

R1(config)#ip local pool net10 10.1.1.100 10.1.1.200

说明:分配给Ez××× Client连接上来后地址池为10.1.1.100- 10.1.1.200。

(4)配置用户组策略,每个连接上来的Ez××× Client都与一个用户组相关联,如果没有配置特定组,但配置了默认组,用户将和默认组相关联:

R1(config)#crypto isakmp client configuration group chinaccie

R1(config-isakmp-group)#key cisco123

R1(config-isakmp-group)#dns 202.96.209.133

R1(config-isakmp-group)#pool net10

R1(config-isakmp-group)#domain china-ccie.com

R1(config-isakmp-group)#exit

说明:用户组名为chinaccie,该组的密码为cisco123,所有连上来的Client分配的地址池名为net10,即前面定义的地址池,以及其它一些参数。

(5)配置IPsec transform

R1(config)#crypto ipsec transform-set ccie esp-3des esp-sha-hmac

R1(cfg-crypto-trans)#exit

说明:配置了transform-set为ccie,其中数据封装使用esp加3des加密,并且使用esp结合sha做hash计算,默认的IPsec mode为tunnel。

(6)定义crypto map

R1(config)#crypto dynamic-map mymap 1

R1(config-crypto-map)#reverse-route

R1(config-crypto-map)#set transform-set ccie

R1(config-crypto-map)#exit

说明:动态crypto map和静态crypto map都可以,调用的IPsec transform为ccie,在路由器中必须配置reverse-route功能。

(7)关联认证信息:

R1(config)#crypto map ez*** client configuration address respond

(如果client是1.x,则不是respond而是initiate) R1(config)#crypto map ez*** client authentication list cisco1 (定义认证)

R1(config)#crypto map ez*** isakmp authorization list cisco2 (定义认证查询IKE querying) R1(config)#crypto map ez*** 1 ipsec-isakmp dynamic mymap

(8)应用crypto map:

R1(config)#int f0/0

R1(config-if)#crypto map ez***

*Mar 1 00:27:51.587: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

R1(config-if)#exi

说明:将crypto map关联到外网接口F0/0。

(1)配置ASA:

ciscoasa(config)# int e0/0

ciscoasa(config-if)# ip add 12.1.1.1 255.255.255.0

ciscoasa(config-if)# nameif outside

INFO: Security level for "outside" set to 0 by default.

ciscoasa(config-if)# no shutdown

ciscoasa(config-if)# exit

ciscoasa(config)# int e0/1

ciscoasa(config-if)# ip add 10.1.1.1 255.255.255.0

ciscoasa(config-if)# nameif inside

INFO: Security level for "inside" set to 100 by default.

ciscoasa(config-if)# no shutdown

ciscoasa(config-if)# exit

ciscoasa(config)# route inside 4.4.4.4 255.255.255.255 10.1.1.4

ciscoasa(config)# route outside 0 0 12.1.1.2

说明:配置ASA的接口地址,并写指向R4的Loopback地址4.4.4.4的路由,同时写默认路由指向Internet(路由器R2),地址12.1.1.2。

(1)配置IKE(ISAKMP)策略:

ciscoasa(config)# crypto isakmp policy 10

ciscoasa(config-isakmp-policy)# authentication pre-share

ciscoasa(config-isakmp-policy)# encryption 3des

ciscoasa(config-isakmp-policy)# hash sha

ciscoasa(config-isakmp-policy)# group 2

ciscoasa(config-isakmp-policy)# exit

说明:定义了ISAKMP policy 10,加密方式为3des,hash算法为sha,认证方式为Pre-Shared Keys (PSK),密钥算法(Diffie-Hellman)为group 2。

(2)定义Ez××× Client连接上来后自动分配的地址池:

ciscoasa(config)# ip local pool net100 100.1.1.100-100.1.1.200 mask 255.255.255.0

说明:地址池范围为100.1.1.100-100.1.1.200。

(3)配置隧道分离:

ciscoasa(config)# access-list Split_Tunnel_List extended permit ip 10.1.1.0 255.255.255.0 any ciscoasa(config)# access-list Split_Tunnel_List extended permit ip 4.4.4.4 255.255.255.255 any

说明:将10.1.1.0/24和4.4.4.4/32分离开来。

(4)配置用户组策略:

ciscoasa(config)# group-policy mypp internal

ciscoasa(config)# group-policy mypp attributes

ciscoasa(config-group-policy)# address-pool value net100

ciscoasa(config-group-policy)# dns-server value 202.96.209.133

ciscoasa(config-group-policy)# split-tunnel-policy tunnelspecified

ciscoasa(config-group-policy)# split-tunnel-network-list value Split_Tunnel_Li$

说明:定义了地址池,以及隧道分离信息,该组名不是Ez××× Client在创建拨号时定义的名字。

(5)配置用户隧道信息:

ciscoasa(config)# tunnel-group chinaccie type ipsec-ra

ciscoasa(config)# tunnel-group chinaccie general-attributes

ciscoasa(config-tunnel-general)# default-group-policy mypp

ciscoasa(config-tunnel-general)# exit

ciscoasa(config)# tunnel-group chinaccie ipsec-attributes

ciscoasa(config-tunnel-ipsec)# pre-shared-key cisco123

ciscoasa(config-tunnel-ipsec)# exit

说明:定义了用户隧道名chinaccie的基本参数,认证密码为cisco123,Ez××× Client在创建拨号时,组名即为该隧道名chinaccie。

(6)关联crypto map:

ciscoasa(config)# crypto ipsec transform-set ccie esp-3des esp-sha-hmac

ciscoasa(config)# crypto dynamic-map mymap 1 set transform-set ccie

ciscoasa(config)# crypto map ez*** 10 ipsec-isakmp dynamic mymap

ciscoasa(config)# crypto map ez*** interface outside

ciscoasa(config)# crypto isakmp enable outside

说明:将crypto map与IPsec transform关联起来,并应用于接口。

(7)创建用户名和密码:

ciscoasa(config)# username chinaccie password chinaccie

说明:创建了本地用户名chinaccie以及密码chinaccie,防火墙上可以不用AAA来定义认证