20199138 2019-2020-2 《网络攻防实践》第2周作业

| 这个作业属于哪个课程 | https://edu.cnblogs.com/campus/besti/19attackdefense |

|---|---|

| 这个作业的要求在哪里 | https://edu.cnblogs.com/campus/besti/19attackdefense/homework/10449 |

| 本次作业的目标是 | 搭建网络攻防环境 |

| 作业正文 | 见下文 |

1.知识点梳理与总结

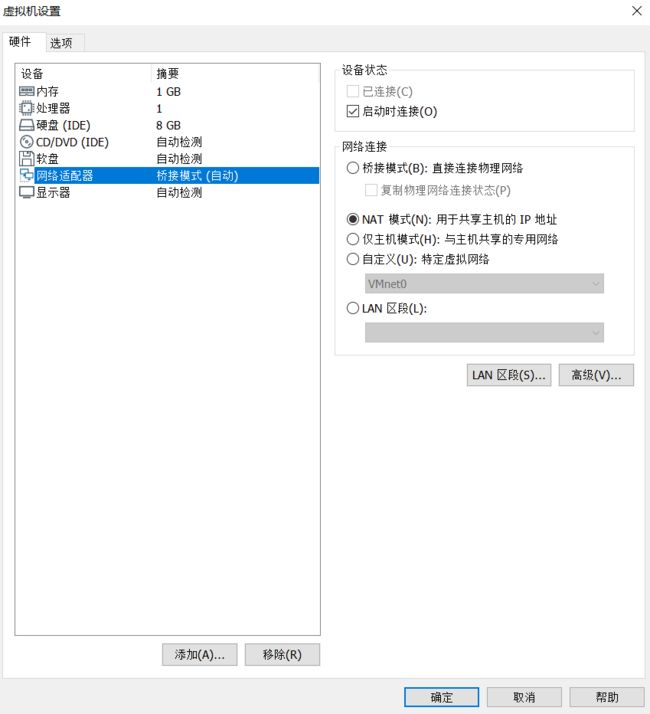

VMware workstations网络连接的三种模式:

- Bridged(桥接模式): 将主机网卡与虚拟机虚拟的网卡利用虚拟网桥进行通信。此模式下,虚拟机ip地址需要与主机在同一个网段,若需要联网,则网关与DNS需要与主机网卡一致。

- Host-Only(仅主机模式): NAT模式去除了虚拟NAT设备,然后使用VMware Network Adapter VMnet1虚拟网卡连接VMnet1虚拟交换机来与虚拟机通信的,此模式将虚拟机与外网隔开,使得虚拟机成为一个独立的系统,只与主机相互通讯。

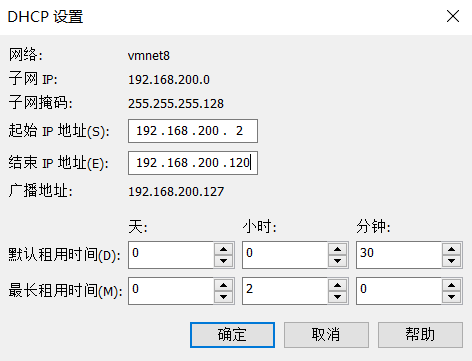

- NAT(地址转换模式): 借助虚拟NAT设备和虚拟DHCP服务器,使得虚拟机可以联网在NAT模式中,主机网卡直接与虚拟NAT设备相连,然后虚拟NAT设备与虚拟DHCP服务器一起连接在虚拟交换机VMnet8上,这样就实现了虚拟机联网(VMnet8虚拟网卡主要是为了实现主机与虚拟机之间的通信)。

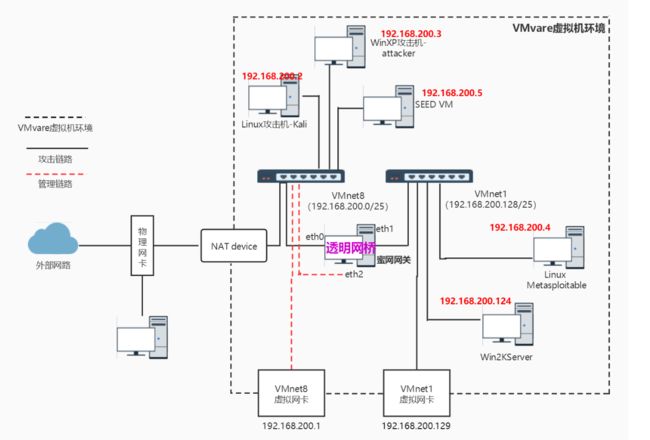

组成部分

- 靶机:包含系统和应用程序安全漏洞,并作为攻击目标的主机。

- 攻击机:安装专用的攻击软件,用于发起网络攻击的主机。

- 蜜网网关:作为网络攻击检测、分析与防御平台,并在网关外网口虚拟攻击网段和攻击机。

- SEED:信息安全教育实验环境

简单介绍一下HoneyWall虚拟机镜像:

HoneyWall蜜网网关以桥接模式部署,拥有三个网络接口,其中eth0连接外网,eth1连接蜜网。

这两个接口以网桥模式连接,不需要设置IP地址,同时也不对转发的网络数据包进行路由和TTL递减;

eth2作为管理接口,连接内部管理监控网络,使能够远程对蜜网网关进行控制,并对捕获的数据进行进一步分析。

搭建环境过程中所使用的镜像列表:

- Linux攻击机:Kail

- windows攻击机:windows Attacker

- Linux靶机:Metasploitable2-Linux

- windows靶机:win2KServer

- seed Ubuntu16.04

- 蜜罐网关

1.1攻防环境的拓扑结构图

(这个拓扑图是我自己画的,自己画一遍果然可以加深印象和理解,可以用ProcessOn在线画图,比较方便。)

1.2环境搭建过程

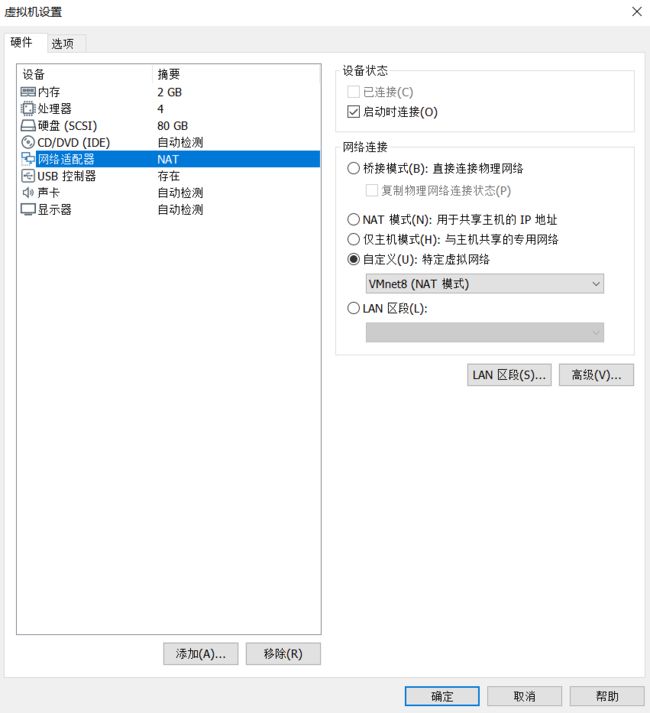

1.2.1 VMvare网络环境配置

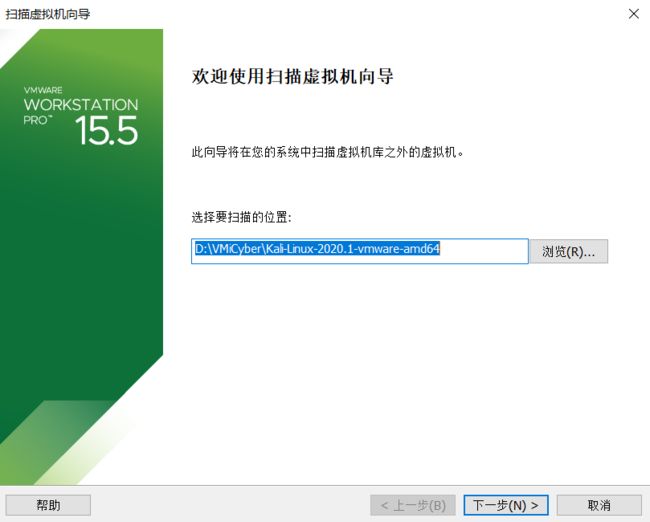

1.2.2 安装Linux攻击机-Kali

开机,账号密码皆为kali

打开终端,sudo su命令:当前用户临时提升root权限;apt install net-tools命令:安装网路工具;ifconfig命令:显示或配置网络设备

Kali攻击机的ip地址为192.168.200.2

1.2.3 安装windows靶机-win2kServer

账号Administrator,密码mima1234

配置靶机虚拟机的ip和网关

IP地址:192.168.200.124

1.2.4 安装windows攻击机-windows Attacker

此时系统已通过DHCP获得IP地址,不需要手动配置,但需要找到具体IP。运行cmd模式输入命令行ipconfig查询ip地址:192.168.200.3

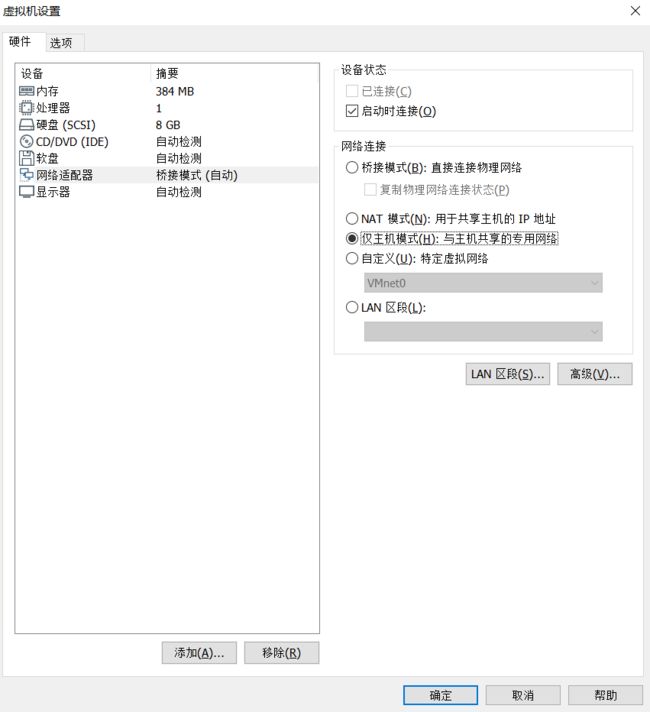

1.2.5 安装Linux靶机-Metasploitable2-Linux

导入并设置Metasploitable2-Linux的网卡,仅主机模式

进入系统,账号msfadmin,密码msfadmin。手动设置IP地址,先通过sudo su命令提升权限;再执行下列命令:

vim /etc/rc.local // 按i键进入编辑模式,方向键控制光标方向(hjkl四个键也行)在文件倒数第二行exit0之前, 插入以下两句

ifconfig eth0 192.168.200.125 netmask 255.255.255.128 // #设置IP地址及子网掩码

route add default gw 192.168.200.1 // #设置网关

现在按ESC键,输入:wq,回车,输入reboot重启。

1.2.6 SEEDUbuntu安装配置

新建虚拟机->自定义安装->兼容XX->稍后安装系统->选择linux、版本ubuntu->名称位置->...->使用现有虚拟磁盘,选择seedubuntu的vmdk文件->转换

账号seed,密码dees,查询ip地址:192.168.200.5

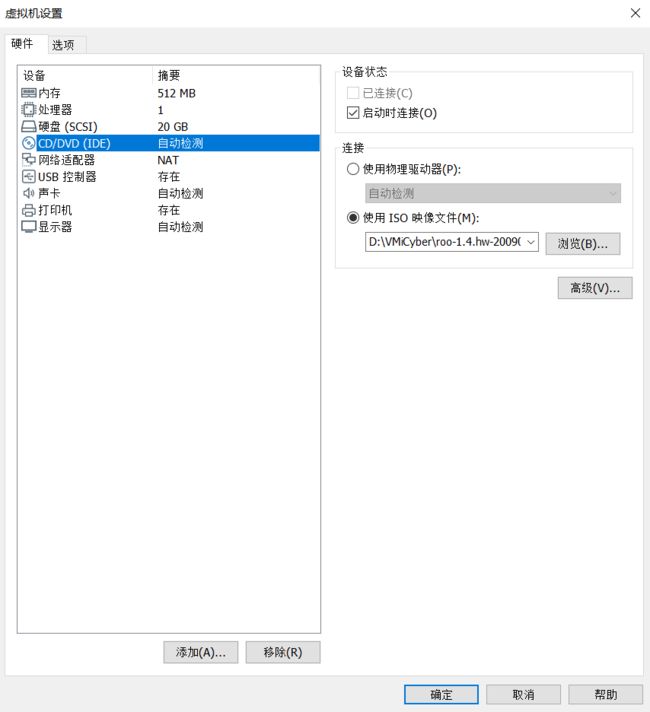

1.2.6 蜜罐网关安装

新建虚拟机->自定义安装->兼容workstation 6.5-7.x->稍后安装系统->选择linux、版本Cetus5和更早版本->名称位置->...(下一步)

添加iso镜像文件

添加两个网卡,网卡顺序不能颠倒,网卡2设置仅主机模式

进入蜜罐系统,账号为roo ,密码为honey。su - 提升权限,直接进入蜜网网关配置界面

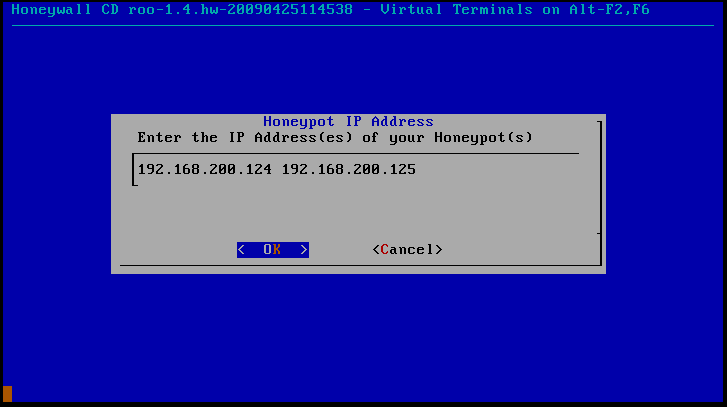

honeywall信息配置

选择 4 HoneyWall Configuration

选择 1 Mode and IP Information

选择 2 Honeypot IP Address

IP 信息配置

蜜网网段的广播 IP 地址

蜜网网段配置,CIDR 格式

蜜网网关配置主界面

选择 4 HoneyWall Configuration

选择 2 Remote Management

选择 1 Management IP Address

设置管理口的 IP地址

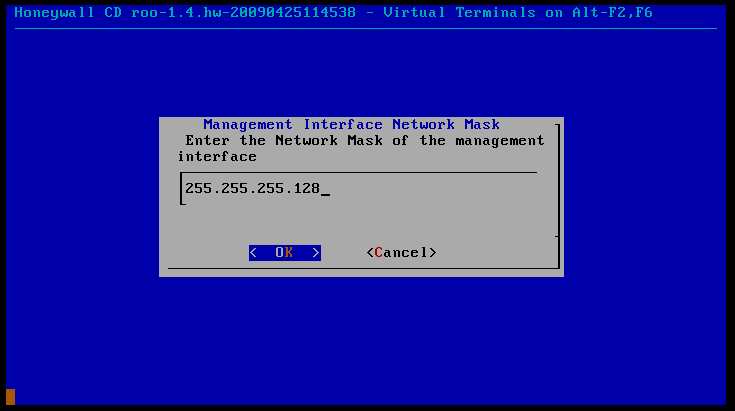

管理口 IP地址的掩码

管理口的网关

蜜网网关管理网段

蜜网网关配置主界面

选择 4 HoneyWall Configuration

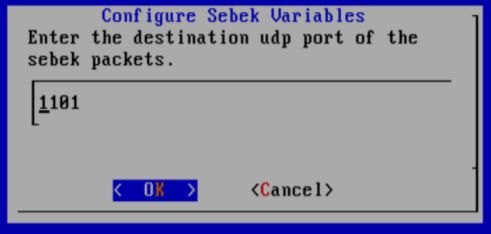

选择 11 Sebek

Sebek 服务器端 IP地址,设置为管理口IP

目标端口选择为 1101

Sebek 数据包处理选项选择为 Drop

现在已配置好了蜜罐网关,回到windowsattack中,ie浏览器打开https://192.168.200.8。

账号roo,密码honey,然后重置密码,要有大写,数字和符号,不少于8位。

新的账号密码:roo Roo1234!

1.2.7测试连通性

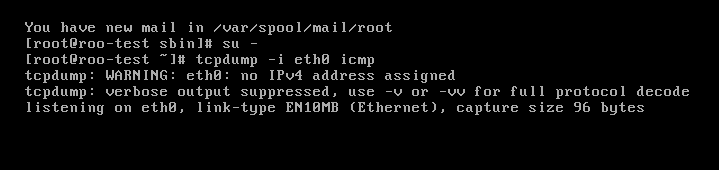

首先切回roo中, 通过su -提权,运行命令tcpdump -i eth0 icmp,开启监听。

之后切换到任何一台攻击机中, ping任何一台靶机;切换到任何一台靶机中, ping任何一台攻击机。

攻击机Kail ping 靶机win2KServer

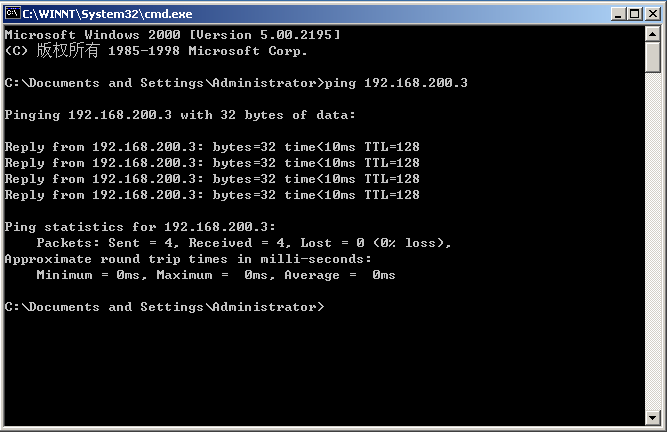

攻击机winattacker ping 靶机win2KServer

SEEDUbuntu ping 靶机Metasploitable2-Linux

靶机win2KServer ping 攻击机windowsattacker

2.学习中遇到的问题及解决

- 问题1:虚拟机网络连接一直断开

- 问题1解决方案:计算机->管理->服务->开启VMvare相关服务

3.学习感悟、思考

搭建环境的过程比较琐碎复杂,需要耐心操作,遇到问题要不断尝试,耐心寻找解决方案。

同时也让我复习了计算机网络的相关知识。

参考资料

- 网络攻防环境搭建.pdf

- vm 虚拟机网络设置详解

- 孙同学的《网络攻防实践》第二周作业

- 《基于第三代蜜罐网关ROO,简单搭建攻防网络环境》