前言

如果在开发环境中使用临时证书,在Identity服务重启后之前所有token都会验签失败,所以在开发环境中一般使用固定的证书来保证Identity重启或负载的时候token能够验签通过。

RSA加密

RSA是一种公钥密码算法,和普通的算法不一样,普通的加密一般使用密钥生成规固定密文,前端如果需要验证密文需要和服务端共享密钥。如果密钥泄露很容易就能伪造密文,RSA加密方式比较特殊,它有两个密钥,公钥(publickey),私钥(privatekey),使用私钥来生成签名,公钥来验证签名,这样私钥只有服务端拥有,客户端可以使用公钥进行验签。

生成证书

mac os下使用终端执行以下两条命令

openssl req -newkey rsa:2048 -nodes -keyout idsrv4.key -x509 -days 365 -out idsrv4.cer

openssl pkcs12 -export -in idsrv4.cer -inkey idsrv4.key -out idsrv4.pfx

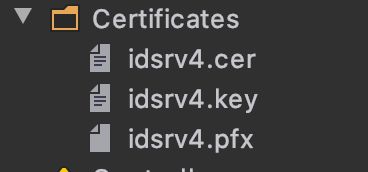

第二条命令需要输入导出密码需要记录下来。 成功后结构如下图

- pfx:数字证书

- cer:验签公钥

- key:签名私钥

使用证书

把证书导入Identity项目目录中。 (如果需要在本地debug需要在debug目录下也放入一份)

密码就是之前生成设置的导出密码。

在Starup.cs中ConfigureServices方法中配置

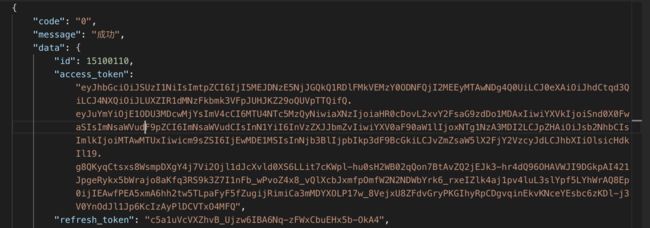

在jwt.io 中使用公钥验证一下签名是否通过。

总结

在测试环境中一般多使用临时证书来生成token,但是在生成环境中应该使用固定的证书去生成token,保证token在时效性内不会失效。