- 基于springboot的校园二手交易系统-JAVA【数据库设计、论文、源码、开题报告】

IT毕设(商务合作)

java实战项目资料java数据库springboot

功能介绍管理员:首页、管理员管理、员工管理、客户管理、潜在客户管理、销售管理、业务管理、项目管理等代理:首页、个人中心、商品信息管理、仓库信息管理、采购进货管理、采购退货管理、销售出货管理、销售退货管理、盘点信息管理、订单信息管理、配送信息管理、等等小程序:首页、商品信息、我的(订单信息、配送信息、我的收藏管理)等数据库脚本/*SQLyogUltimatev9.30MySQL-5.7.26:Dat

- 数据库表数据导出攻略:SQL脚本生成全解析

不一样的信息安全

网络杂烩数据库oracle

摘要为了将SQLServer中的特定数据库表及其数据导出为SQL脚本,用户可以遵循一系列明确的步骤。首先,在SQLServerManagementStudio中启动目标数据库,并通过右键菜单选择“任务”下的“生成脚本”。在向导中逐步操作,选择需要导出的表及数据类型(如仅架构或同时包含数据)。设置保存路径和文件名后,继续完成向导。最终,用户可以在指定位置找到完整的SQL脚本文件。关键词SQL脚本导出

- 全面信息收集指南:渗透测试中的关键步骤与技巧

Clockwiseee

信息收集安全web安全渗透测试漏洞挖掘

文章目录一、什么是信息收集二、信息收集的分类1.服务器相关信息2.网站指纹识别3.Whois及目标背景信息4.子域名及关联资产5.GoogleHacking(搜索引擎利用)6.网站目录和敏感文件7.传输协议与漏洞利用8.第三方依赖与拓展信息三、信息收集的方式1.whois在线查询使用技巧2.在线网站备案查询3.收集子域名3.1网络空间绘测绘测的目的和意义3.2子域名爆破工具四、端口五、查找真实IP

- 【ChatBI】text2sql-不需要访问数据表-超轻量Python库Vanna快速上手,对接oneapi

机器玄学实践者

oneapivannachatbidbgptnl2sql

oneapi准备首先确保你有oneapi,然后申请kimi的api需要去MoonshotAI-开放平台然后添加一个apikey然后打开oneapi的渠道界面,添加kimi。然后点击测试,如果能生成响应时间,就是配置正确。然后创建令牌http://xxx:3000/token,模型名是moonshot-v1-8k然后复制token,token是sk开头的一串密码。其他平台接入也是类似操作,不懂的读者

- 解决Oracle SQL语句性能问题(10.5)——常用Hint及语法(7)(其他Hint)

lhdz_bj

OracleSQL性能优化与实例解析OracleSQLhintcardinalityselectivitypush_predqb_name

10.5.3.常用hint10.5.3.7.其他Hint1)cardinality:显式的指示优化器为SQL语句的某个行源指定势。该Hint具体语法如下所示。SQL>select/*+cardinality([@qb][table]card)*/...;--注:1)这里,第一个参数(@qb)为可选参数,指定查询语句块名;第二个参数(table)也为可选参数,指为其指定势的表的别名或表名

- DTD 验证

kekexi1i

前端uijavascript

使用InternetExplorer可根据某个DTD来验证您的XML。通过XML解析器进行验证当您试图打开某个XML文档时,XML解析器有可能会产生错误。通过访问parseError对象,就可以取回引起错误的确切代码、文本甚至所在的行。注意:load()方法用于文件,而loadXML()方法用于字符串。实例varxmlDoc=newActiveXObject("Microsoft.XMLDOM")

- oracle+110个常用函数

温柔-的-女汉子

Oracle数据库oracle数据库

ASCII返回与指定的字符对应的十进制数;SQL>selectascii(A)A,ascii(a)a,ascii(0)zero,ascii()spacefromdual;AAZEROSPACE------------------------------------659748322.CHR给出整数,返回对应的字符;SQL>selectchr(54740)zhao,chr(65)chr65fromd

- Oracle PL/SQL 编程入门:第九章 异常 高级主题

caifox菜狐狸

OraclePL/SQL编程入门oraclesql数据库异常异常高级自定义异常Exceptions

欢迎来到OraclePL/SQL编程入门的第九章!在这一章中,我们将深入探讨PL/SQL中的异常处理高级主题。通过学习RAISE_APPLICATION_ERROR、EXCEPTION_INIT以及如何使用SQLCODE和SQLERRM,你将能够编写更加灵活和强大的错误处理机制。此外,我们还会介绍一些注意事项,并通过实际例子展示它们的用法。准备好迎接新的挑战了吗?让我们开始吧!第一节:RAISE_

- Python开发FastAPI从入门到精通

赵梓宇

Python权威教程合集fastapipython前端

想用Python写API快到飞起?FastAPI就是你的“代码瑞士军刀”!这本书不讲玄学,只教真功夫——从零搭建高性能API,到微服务、分布式事务、熔断限流,连异步编程都能玩成魔法!小白也能变大神:路由、依赖注入、数据库集成手把手教学;老鸟直呼内行:服务网格、Saga模式、K8s部署实战全覆盖。附赠三个硬核项目:任务管理、在线商城、实时聊天系统,代码跑起来比老裁缝织毛衣还丝滑!别说我没提醒你:翻开

- Hive存储系统全面测试报告

蚂蚁质量

软件测试测试用例功能测试

引言在大数据时代,数据存储和处理技术的重要性日益凸显。ApacheHive作为一个基于Hadoop的数据仓库工具,因其能够提供类SQL查询功能(HiveQL)而广受欢迎。Hive的设计初衷是为了简化大数据集的查询和管理,它允许用户通过简单的SQL语句来操作存储在Hadoop分布式文件系统(HDFS)上的大规模数据集。然而,随着数据量的激增和业务需求的多样化,Hive存储系统的功能、性能和安全性面临

- SQLite 数据类型

zhang.fang

sqlitejvmjava

SQLite数据类型是一个用来指定任何对象的数据类型的属性。SQLite中的每一列,每个变量和表达式都有相关的数据类型。您可以在创建表的同时使用这些数据类型。SQLite使用一个更普遍的动态类型系统。在SQLite中,值的数据类型与值本身是相关的,而不是与它的容器相关。SQLite存储类每个存储在SQLite数据库中的值都具有以下存储类之一:存储类描述NULL值是一个NULL值。INTEGER值是

- MongoDB 原子操作

村之春

mongodb数据库

mongodb不支持事务,所以,在你的项目中应用时,要注意这点。无论什么设计,都不要要求mongodb保证数据的完整性。但是mongodb提供了许多原子操作,比如文档的保存,修改,删除等,都是原子操作。所谓原子操作就是要么这个文档保存到Mongodb,要么没有保存到Mongodb,不会出现查询到的文档没有保存完整的情况。原子操作数据模型考虑下面的例子,图书馆的书籍及结账信息。实例说明了在一个相同的

- mysql 高级(进阶学习)

欣21

Mysqlmysql学习数据库

视图视图就是将某个查询语句存储在数据中,并为其命名,视图中并不存储数据,数据还是在基本表中存储。定义视图createview视图名as查询语句(selecta,bfrom表)使用视图select*from视图名删除视图dropview视图名存储过程存储过程就是把一段处理逻辑存入到数据库中,使用是就由JDBC调用即可。调用存储过程可以减少应用程序和数据库交互次数,在数据库内部执行,执行效率高。存储事

- 实验八 数据的增删改操作

无尽罚坐的人生

#数据库原理数据库

实验八数据的增删改操作一、实验目的1.掌握ManagementStudio的使用。2.掌握SQL中INSERT、UPDATE、DELETE命令的使用。二、实验内容及要求用SQL语句完成下列功能。使用数据库为SCHOOL数据库。1、新开设一门课程,名叫网络安全与防火墙,学时40,编号为“0118”,主要介绍网络的安全与主要的防火墙软件。insertcourse(course_id,course_na

- MySQL 高级(进阶) SQL 语句

yyytucj

数据库

MySQL是一种功能强大的关系型数据库管理系统。为了有效地利用其高级功能,需要掌握一些进阶的SQL语句和技巧。本文将介绍几种常用的高级SQL语句,包括窗口函数、子查询、联合查询、复杂的连接操作以及事务处理等。1.窗口函数窗口函数是一种高级的SQL功能,用于在查询结果集中计算某些聚合值,同时保留详细数据行。常用的窗口函数包括ROW_NUMBER(),RANK(),DENSE_RANK(),SUM()

- MongoDB 查询文档

dongba8

mongodbpostman数据库

MongoDB查询文档使用find()、findOne()方法。find()方法以非结构化的方式来显示所有文档。语法MongoDB查询数据的语法格式如下:db.collection.find(query,projection)query:用于查找文档的查询条件。默认为{},即匹配所有文档。projection(可选):指定返回结果中包含或排除的字段。查找所有文档:实例db.myCollection

- python3调用arcpy地理加权回归_混合地理加权回归python实现代码

weixin_39942995

【实例简介】通过python编码实现MGWR、MGWTR模型的求解。能够解决空间非平稳性问题。【实例截图】【核心代码】mgwr-py└──mgwr-master├──CHANGELOG.md├──LICENSE├──MANIFEST.in├──README.md├──doc│├──Makefile│├──_static││├──images│││├──gwr-mgwr.png│││└──pysal

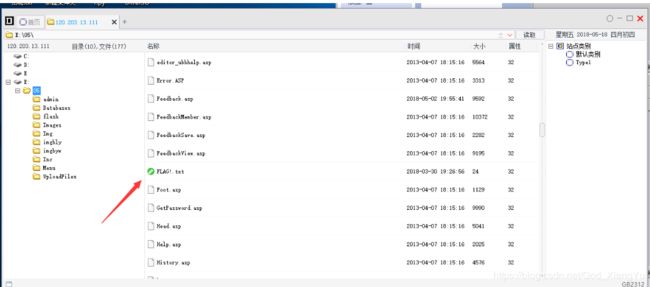

- cve-2024-53376:CyberPanel RCE 已发布PoC

棉花糖网络安全圈

漏洞复现网络安全

安全研究员Thanatos发现流行的虚拟主机控制面板CyberPanel存在一个严重漏洞(CVE-2024-53376),攻击者可利用该漏洞完全控制服务器。2.3.8之前的CyberPanel版本易受此安全漏洞影响,通过验证的用户可注入并执行操作系统(OS)命令。该漏洞位于/websites/submitWebsiteCreation,可通过简单的HTTPOPTIONS请求加以利用。攻击者可借此绕

- 2025最新实测可用的免费股票API接口推荐:python、JavaScript 、JAVA等实例代码演示教你如何免费获取股票实时、历史、指标等数据

Eumenides_max

pythonjavascriptjava股票数据接口股票API接口

在数字化时代,股票投资已不再局限于传统的交易方式。随着金融科技的飞速发展,API(应用程序编程接口)接口正逐渐成为股票交易领域的新宠,为投资者提供了更加便捷、高效的交易体验。API接口在股票交易中的应用,主要体现在其能够实现数据的实时传输和交互。通过API接口,投资者可以实时获取市场动态、股票价格、交易量等关键信息,为决策提供有力支持。同时,API接口还支持自动化交易,投资者可以根据预设的交易策略

- 【嵌入式DIY实例-Arduino篇】-DIY便携式粉尘分析仪

视觉与物联智能

物联网全栈开发实战嵌入式硬件嵌入式电子工程物联网DIY

DIY便携式粉尘分析仪文章目录DIY便携式粉尘分析仪1、硬件准备2、硬件接线3、代码实现细粉尘分析仪是一种用于监测废气通过管道、烟囱或烟道时悬浮在废气中的粉尘或细颗粒浓度的装置;通常,来自工业燃烧过程或空气过滤系统的废气。悬浮在大气中一段时间的固体颗粒构成尘埃。这些颗粒可以由玻璃、石头或金属等无机材料或细菌、木材、真菌孢子或面粉等有机材料形成。空气中的微粒是可吸入的,这意味着它们非常小,可以穿透人

- MySQL版本升级

穷苦书生_万事愁

数据库mysqladbandroid

MySQL版本升级升级说明MySQL升级的实质对数据字典的升级数据字典有:mysql、information_schema、performance_schema、sysschema。MySQL升级的两种方式大版本升级(需要考虑业务的可用性)5.6to5.75.6to8.05.7to8.0小版本升级(业务不是必须的)5.7.11to5.7.228.0.11to8.0.12升级技术1)备份恢复:mys

- Docker部署MySQL

小海海不怕困难

部署dockermysql服务器

1.搜索mysql镜像dockersearchmysql2.拉取mysql镜像dockerpullmysql:5.73.创建挂载目录#在/root目录下创建mysql目录用于存储mysql数据信息mkdir~/mysqlcd~/mysql4.创建容器,设置端口映射、目录映射dockerrun-id\-p3307:3306\--name=c_mysql\-v$PWD/conf:/etc/mysql/

- MySQL 查数据转Json

大乔乔布斯

mysqljson数据库

将数据库表里的字段查询出来并且连接成json格式的实现方法SELECTCONCAT('[',GROUP_CONCAT(JSON_OBJECT('key-name',col1,'keyname2',col2,……,'key-namen',coln)),']')asjson_resultFROMtablenamewherecol1=83结果会将查询的数据一行行用{}返回,行之间","分隔,最终结果[]

- Java学习 - Spring Boot整合 Thymeleaf 实例

泡芙萝莉酱

Javajava学习springboot

什么是ThymeleafThymeleaf是新一代的Java模板引擎,类似于Velocity、FreeMarker等传统引擎,其语言和HTML很接近,而且扩展性更高;Thymeleaf的主要目的是将优雅的模板引入开发工作流程中,并将HTML在浏览器中正确显示。同时能够作为静态引擎,让开发成员之间更方便协作开发;SpringBoot官方推荐使用模板,而且SpringBoot也为Thymeleaf提供

- MySQL(1)

memorycx

mysql数据库

数据库基础篇MYSQL概述SQL函数约束多表查询事务进阶篇存储索引索引SQL优化试图/存储过程/触发器锁InnoDB核心MySQL管理运维篇日志主从复制分库本表读写分离基础篇MySQL数据库概念:存储数据的仓库,数据是有组织的进行存储(DataBase,DB)数据库管理系统:操作和管理数据库的大型软件(DataManagementSystem,DBMS)SQL:操作关系型数据库的编程语言,定义了一

- MySQL(2)

memorycx

mysqlandroid数据库

DQL分组查询语法:select字段列表,聚合函数from表名[where条件]groupby分组字段名[having分组后过滤条件];where和having区别执行时机不同where是分组之前进行过滤,不满足where条件,不参与分组;而having是分组之后对结果进行过滤判断条件不同判断条件不同:where不能对聚合函数进行判断,而having可以selectworkaddress,coun

- MySQL 时间和时间戳之间相互转换

Liana-Fany

将时间转为时间戳SELECTUNIX_TIMESTAMP(STR_TO_DATE(‘2019-02-0309:00:00’,’%Y-%m-%d%H:%i:%s’));–结果1549155600将时间戳转为时间selectfrom_unixtime(1549155600);–结果2019-02-0309:00:00————————————————MySQLdatediff(date1,date2):

- mysql日期时间、时间戳与字符串之间相互转换

程序猿20

mysql数据库database

1.时间转字符串DATE_FORMAT(日期,格式字符串)SELECTDATE_FORMAT(NOW(),'%Y-%m-%d%H:%i:%s');2.字符串转时间STR_TO_DATE(字符串,日志格式)SELECTSTR_TO_DATE('2019-01-2016:01:45','%Y-%m-%d%H:%i:%s');3.时间转时间戳selectunix_timestamp(now());4.字

- MySQL时间戳与日期格式的相互转换

DfsnVue

mysql数据库

在MySQL数据库中,时间戳(timestamp)和日期格式(dateformat)是常用的数据类型。时间戳表示从1970年1月1日零时到特定日期时间的秒数,而日期格式则以年-月-日的形式表示日期。在MySQL中,我们可以使用函数来相互转换时间戳和日期格式。下面我将详细介绍如何进行这些转换,并提供相应的源代码示例。将时间戳转换为日期格式要将时间戳转换为日期格式,在MySQL中可以使用FROM_UN

- MySQL中日期和时间戳的转换:字符到DATE和TIMESTAMP的相互转换

m0_51274464

面试学习路线阿里巴巴mysql数据库

在MySQL中,经常需要在DATE、TIMESTAMP和字符串之间进行相互转换。以下是一些常见的转换方法:1.字符串到日期/时间类型字符串转DATE:使用STR_TO_DATE()函数将字符串转换为DATE类型。你需要提供字符串的格式。SELECTSTR_TO_DATE('2024-08-24','%Y-%m-%d')ASmy_date;字符串转TIMESTAMP:同样使用STR_TO_DATE(

- 继之前的线程循环加到窗口中运行

3213213333332132

javathreadJFrameJPanel

之前写了有关java线程的循环执行和结束,因为想制作成exe文件,想把执行的效果加到窗口上,所以就结合了JFrame和JPanel写了这个程序,这里直接贴出代码,在窗口上运行的效果下面有附图。

package thread;

import java.awt.Graphics;

import java.text.SimpleDateFormat;

import java.util

- linux 常用命令

BlueSkator

linux命令

1.grep

相信这个命令可以说是大家最常用的命令之一了。尤其是查询生产环境的日志,这个命令绝对是必不可少的。

但之前总是习惯于使用 (grep -n 关键字 文件名 )查出关键字以及该关键字所在的行数,然后再用 (sed -n '100,200p' 文件名),去查出该关键字之后的日志内容。

但其实还有更简便的办法,就是用(grep -B n、-A n、-C n 关键

- php heredoc原文档和nowdoc语法

dcj3sjt126com

PHPheredocnowdoc

<!doctype html>

<html lang="en">

<head>

<meta charset="utf-8">

<title>Current To-Do List</title>

</head>

<body>

<?

- overflow的属性

周华华

JavaScript

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd">

<html xmlns="http://www.w3.org/1999/xhtml&q

- 《我所了解的Java》——总体目录

g21121

java

准备用一年左右时间写一个系列的文章《我所了解的Java》,目录及内容会不断完善及调整。

在编写相关内容时难免出现笔误、代码无法执行、名词理解错误等,请大家及时指出,我会第一时间更正。

&n

- [简单]docx4j常用方法小结

53873039oycg

docx

本代码基于docx4j-3.2.0,在office word 2007上测试通过。代码如下:

import java.io.File;

import java.io.FileInputStream;

import ja

- Spring配置学习

云端月影

spring配置

首先来看一个标准的Spring配置文件 applicationContext.xml

<?xml version="1.0" encoding="UTF-8"?>

<beans xmlns="http://www.springframework.org/schema/beans"

xmlns:xsi=&q

- Java新手入门的30个基本概念三

aijuans

java新手java 入门

17.Java中的每一个类都是从Object类扩展而来的。 18.object类中的equal和toString方法。 equal用于测试一个对象是否同另一个对象相等。 toString返回一个代表该对象的字符串,几乎每一个类都会重载该方法,以便返回当前状态的正确表示.(toString 方法是一个很重要的方法) 19.通用编程:任何类类型的所有值都可以同object类性的变量来代替。

- 《2008 IBM Rational 软件开发高峰论坛会议》小记

antonyup_2006

软件测试敏捷开发项目管理IBM活动

我一直想写些总结,用于交流和备忘,然都没提笔,今以一篇参加活动的感受小记开个头,呵呵!

其实参加《2008 IBM Rational 软件开发高峰论坛会议》是9月4号,那天刚好调休.但接着项目颇为忙,所以今天在中秋佳节的假期里整理了下.

参加这次活动是一个朋友给的一个邀请书,才知道有这样的一个活动,虽然现在项目暂时没用到IBM的解决方案,但觉的参与这样一个活动可以拓宽下视野和相关知识.

- PL/SQL的过程编程,异常,声明变量,PL/SQL块

百合不是茶

PL/SQL的过程编程异常PL/SQL块声明变量

PL/SQL;

过程;

符号;

变量;

PL/SQL块;

输出;

异常;

PL/SQL 是过程语言(Procedural Language)与结构化查询语言(SQL)结合而成的编程语言PL/SQL 是对 SQL 的扩展,sql的执行时每次都要写操作

- Mockito(三)--完整功能介绍

bijian1013

持续集成mockito单元测试

mockito官网:http://code.google.com/p/mockito/,打开documentation可以看到官方最新的文档资料。

一.使用mockito验证行为

//首先要import Mockito

import static org.mockito.Mockito.*;

//mo

- 精通Oracle10编程SQL(8)使用复合数据类型

bijian1013

oracle数据库plsql

/*

*使用复合数据类型

*/

--PL/SQL记录

--定义PL/SQL记录

--自定义PL/SQL记录

DECLARE

TYPE emp_record_type IS RECORD(

name emp.ename%TYPE,

salary emp.sal%TYPE,

dno emp.deptno%TYPE

);

emp_

- 【Linux常用命令一】grep命令

bit1129

Linux常用命令

grep命令格式

grep [option] pattern [file-list]

grep命令用于在指定的文件(一个或者多个,file-list)中查找包含模式串(pattern)的行,[option]用于控制grep命令的查找方式。

pattern可以是普通字符串,也可以是正则表达式,当查找的字符串包含正则表达式字符或者特

- mybatis3入门学习笔记

白糖_

sqlibatisqqjdbc配置管理

MyBatis 的前身就是iBatis,是一个数据持久层(ORM)框架。 MyBatis 是支持普通 SQL 查询,存储过程和高级映射的优秀持久层框架。MyBatis对JDBC进行了一次很浅的封装。

以前也学过iBatis,因为MyBatis是iBatis的升级版本,最初以为改动应该不大,实际结果是MyBatis对配置文件进行了一些大的改动,使整个框架更加方便人性化。

- Linux 命令神器:lsof 入门

ronin47

lsof

lsof是系统管理/安全的尤伯工具。我大多数时候用它来从系统获得与网络连接相关的信息,但那只是这个强大而又鲜为人知的应用的第一步。将这个工具称之为lsof真实名副其实,因为它是指“列出打开文件(lists openfiles)”。而有一点要切记,在Unix中一切(包括网络套接口)都是文件。

有趣的是,lsof也是有着最多

- java实现两个大数相加,可能存在溢出。

bylijinnan

java实现

import java.math.BigInteger;

import java.util.regex.Matcher;

import java.util.regex.Pattern;

public class BigIntegerAddition {

/**

* 题目:java实现两个大数相加,可能存在溢出。

* 如123456789 + 987654321

- Kettle学习资料分享,附大神用Kettle的一套流程完成对整个数据库迁移方法

Kai_Ge

Kettle

Kettle学习资料分享

Kettle 3.2 使用说明书

目录

概述..........................................................................................................................................7

1.Kettle 资源库管

- [货币与金融]钢之炼金术士

comsci

金融

自古以来,都有一些人在从事炼金术的工作.........但是很少有成功的

那么随着人类在理论物理和工程物理上面取得的一些突破性进展......

炼金术这个古老

- Toast原来也可以多样化

dai_lm

androidtoast

Style 1: 默认

Toast def = Toast.makeText(this, "default", Toast.LENGTH_SHORT);

def.show();

Style 2: 顶部显示

Toast top = Toast.makeText(this, "top", Toast.LENGTH_SHORT);

t

- java数据计算的几种解决方法3

datamachine

javahadoopibatisr-languer

4、iBatis

简单敏捷因此强大的数据计算层。和Hibernate不同,它鼓励写SQL,所以学习成本最低。同时它用最小的代价实现了计算脚本和JAVA代码的解耦,只用20%的代价就实现了hibernate 80%的功能,没实现的20%是计算脚本和数据库的解耦。

复杂计算环境是它的弱项,比如:分布式计算、复杂计算、非数据

- 向网页中插入透明Flash的方法和技巧

dcj3sjt126com

htmlWebFlash

将

Flash 作品插入网页的时候,我们有时候会需要将它设为透明,有时候我们需要在Flash的背面插入一些漂亮的图片,搭配出漂亮的效果……下面我们介绍一些将Flash插入网页中的一些透明的设置技巧。

一、Swf透明、无坐标控制 首先教大家最简单的插入Flash的代码,透明,无坐标控制: 注意wmode="transparent"是控制Flash是否透明

- ios UICollectionView的使用

dcj3sjt126com

UICollectionView的使用有两种方法,一种是继承UICollectionViewController,这个Controller会自带一个UICollectionView;另外一种是作为一个视图放在普通的UIViewController里面。

个人更喜欢第二种。下面采用第二种方式简单介绍一下UICollectionView的使用。

1.UIViewController实现委托,代码如

- Eos平台java公共逻辑

蕃薯耀

Eos平台java公共逻辑Eos平台java公共逻辑

Eos平台java公共逻辑

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>

蕃薯耀 2015年6月1日 17:20:4

- SpringMVC4零配置--Web上下文配置【MvcConfig】

hanqunfeng

springmvc4

与SpringSecurity的配置类似,spring同样为我们提供了一个实现类WebMvcConfigurationSupport和一个注解@EnableWebMvc以帮助我们减少bean的声明。

applicationContext-MvcConfig.xml

<!-- 启用注解,并定义组件查找规则 ,mvc层只负责扫描@Controller -->

<

- 解决ie和其他浏览器poi下载excel文件名乱码

jackyrong

Excel

使用poi,做传统的excel导出,然后想在浏览器中,让用户选择另存为,保存用户下载的xls文件,这个时候,可能的是在ie下出现乱码(ie,9,10,11),但在firefox,chrome下没乱码,

因此必须综合判断,编写一个工具类:

/**

*

* @Title: pro

- 挥洒泪水的青春

lampcy

编程生活程序员

2015年2月28日,我辞职了,离开了相处一年的触控,转过身--挥洒掉泪水,毅然来到了兄弟连,背负着许多的不解、质疑——”你一个零基础、脑子又不聪明的人,还敢跨行业,选择Unity3D?“,”真是不自量力••••••“,”真是初生牛犊不怕虎•••••“,••••••我只是淡淡一笑,拎着行李----坐上了通向挥洒泪水的青春之地——兄弟连!

这就是我青春的分割线,不后悔,只会去用泪水浇灌——已经来到

- 稳增长之中国股市两点意见-----严控做空,建立涨跌停版停牌重组机制

nannan408

对于股市,我们国家的监管还是有点拼的,但始终拼不过飞流直下的恐慌,为什么呢?

笔者首先支持股市的监管。对于股市越管越荡的现象,笔者认为首先是做空力量超过了股市自身的升力,并且对于跌停停牌重组的快速反应还没建立好,上市公司对于股价下跌没有很好的利好支撑。

我们来看美国和香港是怎么应对股灾的。美国是靠禁止重要股票做空,在

- 动态设置iframe高度(iframe高度自适应)

Rainbow702

JavaScriptiframecontentDocument高度自适应局部刷新

如果需要对画面中的部分区域作局部刷新,大家可能都会想到使用ajax。

但有些情况下,须使用在页面中嵌入一个iframe来作局部刷新。

对于使用iframe的情况,发现有一个问题,就是iframe中的页面的高度可能会很高,但是外面页面并不会被iframe内部页面给撑开,如下面的结构:

<div id="content">

<div id=&quo

- 用Rapael做图表

tntxia

rap

function drawReport(paper,attr,data){

var width = attr.width;

var height = attr.height;

var max = 0;

&nbs

- HTML5 bootstrap2网页兼容(支持IE10以下)

xiaoluode

html5bootstrap

<!DOCTYPE html>

<html>

<head lang="zh-CN">

<meta charset="UTF-8">

<meta http-equiv="X-UA-Compatible" content="IE=edge">