零基础学习Burpsuite之代理功能

Burp Suite是一个用于测试Web应用程序安全性的图形工具。该工具使用Java编写,由PortSwigger Security开发。

该工具有两个版本。可免费下载的免费版(免费版)和试用期后可购买的完整版(专业版)。免费版本功能显着降低。它的开发旨在为Web应用程序安全检查提供全面的解决方案。除了基本功能,如代理服务器,扫描仪和入侵者,该工具还包含更多高级选项,如蜘蛛,转发器,解码器,比较器,扩展器和音序器。

Burp套件背后的公司还开发了一个移动应用程序,其中包含与iOS 8及更高版本兼容的类似工具。

工具

HTTP代理(proxy) - 它作为Web代理服务器运行,并且作为浏览器和目标Web服务器之间的中间人。这允许拦截,检查和修改在两个方向上传递的原始业务。

扫描程序Scanner) - 一种Web应用程序安全扫描程序,用于执行Web应用程序的自动漏洞扫描。

入侵者(Intruder) - 此工具可以对Web应用程序执行自动攻击。该工具提供了可配置的算法,可以生成恶意HTTP请求。入侵者工具可以测试和检测SQL注入,跨站点脚本,参数操作和易受暴力攻击的漏洞。

Spider(爬虫) - 用于自动抓取Web应用程序的工具。它可以与手动映射技术结合使用,以加快映射应用程序内容和功能的过程。

中继器(Repeater) - 一种可用于手动测试应用程序的简单工具。它可用于修改对服务器的请求,重新发送它们并观察结果。

解码器(Decoder) - 用于将编码数据转换为规范形式,或将原始数据转换为各种编码和散列形式的工具。它能够使用启发式技术智能地识别多种编码格式。

比较(Comparer) - 用于在任意两项数据之间执行比较(视觉“差异”)的工具。

扩展器 - 允许安全测试人员加载Burp扩展,使用安全测试人员自己或第三方代码扩展Burp的功能(BAppStore)

扩展器(Extender) - 允许安全测试人员加载Burp扩展,使用安全测试人员自己或第三方代码扩展Burp的功能(BAppStore)

序列(Sequencer) - 用于分析数据项样本中随机性质的工具。它可用于测试应用程序的会话令牌或其他意图不可预测的重要数据项,例如反CSRF令牌,密码重置令牌等。

开始实验:

安装:

首先下载java编译器:https://www.oracle.com/technetwork/java/javase/downloads/index.html

然后下载hurp破解版:链接:https://pan.baidu.com/s/1NKXkbP97s1lG86Qzf1YTFw

提取码:r969

安装完成之后,我们开始第一个实验:

1,使用Burpsuite作为代理服务器拦截转发目标浏览器向服务端发送的HTTP请求

(1),首先我们需要设置字体为中文(否则会出现乱码现象),设置中文之后乱码会少一些…

(2),查看burp上面代理的配置情况(注意在Running那个选项下面勾选对号表示开启监听本地8080端口,注意勾选上)

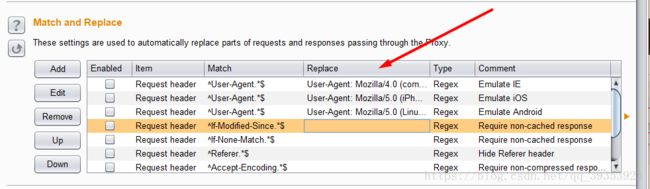

可以在下面的Match and Replace设置用户代理的信息,一方面为了隐藏自己的浏览器,另一方面可以通过勾选指定选项,去访问那些需要指定的浏览器才可以访问的网站

(3),开启截断模式(注意第三步为Intercapt is on表示已开启截断模式,为Intercapt is off表示截断模式关闭)

(4)在浏览器中设置代理服务器为Burpsuite(注意浏览器中设置的IP地址和端口与Burpsuite中监听的地址和端口需要一致

(5)在浏览器中输入一个地址,便可以在Burpsuite中查看到数据包的具体信息(如果发现不是自己向发出的数据包,则将包丢弃),下图为所要发送的HTTP数据包,那么点击Forward(转发)即使用该数据包去访问www.taobao.com这个域名的WEB服务器.当然也可以直接修改数据包信息,这个我们后面讲.

(6)经过Burpsuite将数据包转发之后,就可以在浏览器中看到自己需要去访问的网站啦

实验二:使用Burpsuite抓取HTTPS数据包

1,首先需要安装CA证书

HTTPS协议是为了数据传输安全的需要,在HTTP原有的基础上,加入了安全套接字层SSL协议,SSL/TLS协议运行机制的概述,通过CA证书来验证服务器的身份,并对通信消息进行加密。基于HTTPS协议这些特性,我们在使用Burp Proxy代理时,需要增加更多的设置,才能拦截HTTPS的消息。

我们都知道,在HTTPS通信过程中,一个很重要的介质是CA证书,下面就我们一起来看看Burp Suite中CA证书的安装。

CA证书的安装

在kali linux下进行,因为windows下安装的burp是破解版,无法获取CA证书

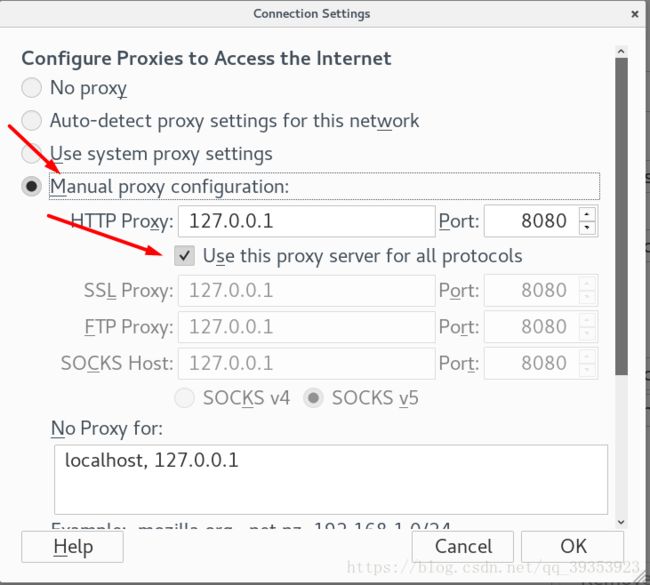

1,配置浏览器代理(Firefox)

选项–常规–网络代理–手动设置配置,保存然后在终端输入burpsuite即可打开burpsuite

注意勾选下面的使用代理服务器对于所有的协议,然后点OK.

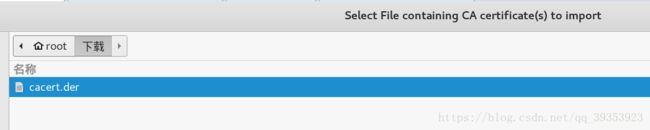

2, 在Burp运行时,在浏览器中访问http:// burp并单击“CA Certificate”链接以下载并保存您的Burp CA证书。记下保存Burp CA证书的位置。

3,在Firefox中打开Firefox菜单。单击“首选项Preferences

4,选择“认证Authorities”选项卡单击“导入import”,选择先前保存的Burp CA证书文件,然后单击“打开”。在弹出的对话框中,选中“信任此CA以识别网站”框,然后单击“确定”。关闭所有对话框并重新启动Firefox。如果一切正常,您现在应该可以通过Burp访问任何HTTPS URL而无需任何安全警告。

导入CA证书

使用该证书

5,那么此时使用Burpsuite作为代理服务器的时候就不会出现不信任的网站的告警信息啦,点击转发即可