#---------------------------WEEK 0-----------------------------

March 1, 2016 11:21 PM

***

# 1. WEB从0开始之0.2

---

题目ID: 35

题目描述: 你知道啥是cookie吗?

那么你会修改它吗?

http://ctf.lazysheep.cc:8080/web0-2.php

Hint: 暂无HINT

- - -

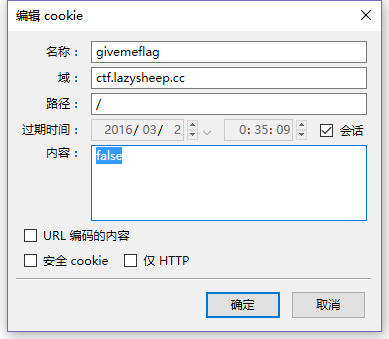

1. 直接火狐F12调出了firebug,查看cookie,发现值为false就想改成true。

2. 编辑后改为true,确定,F5刷新,flag就出来了。

***

# 2. WEB从0开始之0.1

---

题目ID: 27

题目描述: 你知道一个网页从输入URL到显示出页面,都经历了啥么?

http://ctf.lazysheep.cc:8080/

Hint: Do you know HTTP headers?

- - -

1. 进入 http://ctf.lazysheep.cc:8080/ 后很容易发现域名已经变了

2. 调出firebug中网络面板,查看头信息就可以找到flag

***

# 3. WEB从0开始之0

---

题目ID: 26

题目描述: WEB页面的HTML,CSS,JS客户端是可以查看的哦~你能在平台源码中找到FLAG么?

Hint: 不知你有没有发现,通过右键看到的源码中没有题目,没有排名信息。

- - -

1.我现在火狐里面用源代码和HTML里面查了下hctf,并没找到

2.然后就打开了谷歌F12,搜索hctf{就找到了

***

# 4. MISC从0开始之流量分析0

---

题目ID: 33

题目描述: http://ctf.lazysheep.cc:8080/net0.pcap

- - -

1. 用wireshark打开了文件,然而不会用。。。开始没做出来

2. 后来参考了别人的方法用记事本直接打开查找就可以找到了。

***

# 5. MISC从0开始之Steganography0

---

题目ID: 32

题目描述: AK菊苣的小姐姐们之0~

http://ctf.lazysheep.cc:8080/steg0.html

- - -

1. 图片下载下来后,用WinHex打开

2. 最后一位不是FF D9,图片改了,直接可以看到右边有flag

***

# 6. step0

---

题目ID: 31

题目描述: 逆向第一题,od调一下,也就2分钟 FILE:http://7xn9bv.dl1.z0.glb.clouddn.com/CrackMe0-2.zip

Hint: just do it

- - -

1. 网上下载了od,打开后按着网上看的一些教程做也没弄出来

2. 后来仔细看了林老板的解法才知道的(就不配图了)

***

# 7. lightless的渗透教室-1

---

题目ID: 28

题目描述: http://120.27.53.238/pentest/01/http-method.php

提交flag时,请连同hctf{}花括号一起提交。

- - -

1. 用postman发送 地址为 [http://120.27.53.238/pentest/01/http-method.php?param1=HelloGet](http://)

2. body中填`param2=HelloPost`

3. 用post发送就可以了

***

#8. MISC从0开始之编码0

---

题目ID: 25

题目描述: SENURntUSElTSVNCQVNFNjRFTkNPREV9

Hint: base系列编码

- - -

1. base解码,找了在线解码的网站就行了

***

# 9. 密码学从0开始之0

---

题目ID: 23

题目描述: ojam{AopzpzJhlzhyWhzzdvyk}

Hint: Caesar's code

- - -

1. 凯撒密码就是移位

2. 然后自己写了c,然而简陋不堪就不贴了,比较 o 和 h 之间相差7就行了

3. 然后自己感觉就是这个了

***