CentOS7环境下OpenLdap搭建

文章目录

- LDAP基本概念

- 安装openldap

- 修改openldap配置

- 安装phpldapadmin

- 登录phpldapadmin界面

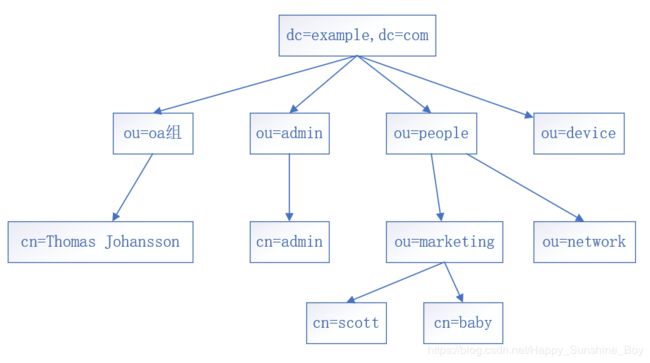

LDAP基本概念

| 关键字 | 英文全称 | 含义 |

|---|---|---|

| o | organization | 组织-公司 |

| ou | organization unit | 组织单元-部门 |

| c | countryName | 国家 |

| dc | domainComponent | 域名 |

| sn | suer name | 真实名称 |

| cn | common name | 常用名称 |

| 关键字 | 英文全称 | 含义 |

|---|---|---|

| dc | Domain Component | 域名的部分,其格式是将完整的域名分成几部分,如域名为example.com变成dc=example,dc=com(一条记录的所属位置) |

| uid | User Id | 用户ID songtao.xu(一条记录的ID) |

| ou | Organization Unit | 组织单位,组织单位可以包含其他各种对象(包括其他组织单元),如“oa组”(一条记录的所属组织) |

| cn | Common Name | 公共名称,如“Thomas Johansson”(一条记录的名称) |

| sn | Surname | 姓,如“许” |

| dn | Distinguished Name | “uid=songtao.xu,ou=oa组,dc=example,dc=com”,一条记录的位置(唯一) |

| rdn | Relative dn | 相对辨别名,类似于文件系统中的相对路径,它是与目录树结构无关的部分,如“uid=tom”或“cn=Thomas Johansson” |

| 关键字 | 含义 |

|---|---|

| dn | 一条记录的详细位置 |

| dc | 一条记录所属区域(哪一棵树) |

| ou | 一条记录所属组织(哪一个分支) |

| cn/uid | 一条记录的名字/ID(哪一个苹果) |

dn的构造方式如下:首先得到条目自己的名称(rdn,称为相对dn),然后开始向上逐级查找父结点,一直到根项为止。

例如:dn: cn=baby,ou=marketing,ou=people,dc=example,dc=com

安装openldap

yum install -y openldap openldap-clients openldap-servers

# 复制一个默认配置到指定目录下,并授权,这一步一定要做,然后再启动服务,不然生产密码时会报错

cp /usr/share/openldap-servers/DB_CONFIG.example /var/lib/ldap/DB_CONFIG

# 授权给ldap用户,此用户yum安装时便会自动创建

chown -R ldap:ldap /var/lib/ldap/DB_CONFIG

# 启动服务,先启动服务,配置后面再进行修改

systemctl start slapd.service

systemctl enable slapd.service

# 查看状态,正常启动则ok

systemctl status slapd.service

修改openldap配置

- 这里就是重点中的重点了,从openldap2.4.23版本开始,所有配置都保存在/etc/openldap/slapd.d目录下的cn=config文件夹内,不再使用slapd.conf作为配置文件。配置文件的后缀为 ldif,且每个配置文件都是通过命令自动生成的,任意打开一个配置文件,在开头都会有一行注释,说明此为自动生成的文件,请勿编辑,使用ldapmodify命令进行修改

# AUTO-GENERATED FILE - DO NOT EDIT!! Use ldapmodify.

- 安装openldap后,会有三个命令用于修改配置文件,分别为ldapadd, ldapmodify, ldapdelete,顾名思义就是添加,修改和删除。而需要修改或增加配置时,则需要先写一个ldif后缀的配置文件,然后通过命令将写的配置更新到slapd.d目录下的配置文件中去,完整的配置过程如下:

# 生成管理员密码,记录下这个密码,后面需要用到

[root@worker ldap]# slappasswd -s 123456

{SSHA}WiIj2OTOE/sjiop5spOphG1K5gqZwdmt

# 新增修改密码文件,ldif为后缀,文件名随意,不要在/etc/openldap/slapd.d/目录下创建类似文件

# 生成的文件为需要通过命令去动态修改ldap现有配置,如下,我在家目录下,创建文件

[root@worker ~]# vim changepwd.ldif

dn: olcDatabase={0}config,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}WiIj2OTOE/sjiop5spOphG1K5gqZwdmt

# 这里解释一下这个文件的内容:

# 第一行执行配置文件,这里就表示指定为 cn=config/olcDatabase={0}config 文件。你到/etc/openldap/slapd.d/目录下就能找到此文件

# 第二行 changetype 指定类型为修改

# 第三行 add 表示添加 olcRootPW 配置项

# 第四行指定 olcRootPW 配置项的值

# 在执行下面的命令前,你可以先查看原本的olcDatabase={0}config文件,里面是没有olcRootPW这个项的,执行命令后,你再看就会新增了olcRootPW项,而且内容是我们文件中指定的值加密后的字符串

# 执行命令,修改ldap配置,通过-f执行文件

[root@worker ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f changepwd.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={0}config,cn=config"

- 查看olcDatabase={0}config内容,新增了一个olcRootPW项。

- 上面就是一个完整的修改配置的过程,切记不能直接修改/etc/openldap/slapd.d/目录下的配置。

- 继续进行配置

# 我们需要向 LDAP 中导入一些基本的 Schema。这些 Schema 文件位于 /etc/openldap/schema/ 目录中,

# schema控制着条目拥有哪些对象类和属性,可以自行选择需要的进行导入。

# 依次执行下面的命令,导入基础的一些配置,这里将所有的都导入一下,其中core.ldif是默认已经加载了的,不用导入

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/collective.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/corba.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/cosine.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/duaconf.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/dyngroup.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/inetorgperson.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/java.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/misc.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/nis.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/openldap.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/pmi.ldif

ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/ppolicy.ldif

# 修改域名,新增changedomain.ldif, 这里我自定义的域名为 yaobili.com,管理员用户账号为admin。

# 如果要修改,则修改文件中相应的dc=yaobili,dc=com为自己的域名,结尾不能存在空格,不然报错。

[root@worker ~]# vim changedomain.ldif

dn: olcDatabase={1}monitor,cn=config

changetype: modify

replace: olcAccess

olcAccess: {0}to * by dn.base="gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth" read by dn.base="cn=admin,dc=yaobili,dc=com" read by * none

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcSuffix

olcSuffix: dc=yaobili,dc=com

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcRootDN

olcRootDN: cn=admin,dc=yaobili,dc=com

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcRootPW

olcRootPW: {SSHA}WiIj2OTOE/sjiop5spOphG1K5gqZwdmt

dn: olcDatabase={2}hdb,cn=config

changetype: modify

add: olcAccess

olcAccess: {0}to attrs=userPassword,shadowLastChange by dn="cn=admin,dc=yaobili,dc=com" write by anonymous auth by self write by * none

olcAccess: {1}to dn.base="" by * read

olcAccess: {2}to * by dn="cn=admin,dc=yaobili,dc=com" write by * read

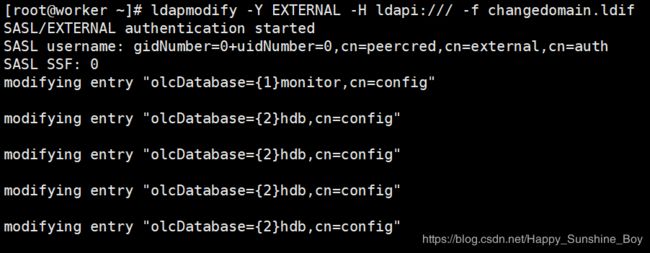

# 执行命令,修改配置

ldapmodify -Y EXTERNAL -H ldapi:/// -f changedomain.ldif

最后这里有5个修改,所以执行会输出5行表示成功:

然后,启用memberof功能

# 新增add-memberof.ldif,开启memberof支持并新增用户支持memberof配置

[root@worker ~]# vim add-memberof.ldif

dn: cn=module{0},cn=config

cn: modulle{0}

objectClass: olcModuleList

objectclass: top

olcModuleload: memberof.la

olcModulePath: /usr/lib64/openldap

dn: olcOverlay={0}memberof,olcDatabase={2}hdb,cn=config

objectClass: olcConfig

objectClass: olcMemberOf

objectClass: olcOverlayConfig

objectClass: top

olcOverlay: memberof

olcMemberOfDangling: ignore

olcMemberOfRefInt: TRUE

olcMemberOfGroupOC: groupOfUniqueNames

olcMemberOfMemberAD: uniqueMember

olcMemberOfMemberOfAD: memberOf

# 新增refint1.ldif文件

[root@worker ~]# vim refint1.ldif

dn: cn=module{0},cn=config

add: olcmoduleload

olcmoduleload: refint

# 新增refint2.ldif文件

[root@worker ~]# vim refint2.ldif

dn: olcOverlay=refint,olcDatabase={2}hdb,cn=config

objectClass: olcConfig

objectClass: olcOverlayConfig

objectClass: olcRefintConfig

objectClass: top

olcOverlay: refint

olcRefintAttribute: memberof uniqueMember manager owner

# 依次执行下面命令,加载配置,顺序不能错

ldapadd -Q -Y EXTERNAL -H ldapi:/// -f add-memberof.ldif

ldapmodify -Q -Y EXTERNAL -H ldapi:/// -f refint1.ldif

ldapadd -Q -Y EXTERNAL -H ldapi:/// -f refint2.ldif

到此,配置修改完了,在上述基础上,我们来创建一个叫做 yaobili company 的组织,并在其下创建一个 admin 的组织角色(该组织角色内的用户具有管理整个 LDAP 的权限)和 People 和 Group 两个组织单元:

[root@worker ~]# vim base.ldif

dn: dc=yaobili,dc=com

objectClass: top

objectClass: dcObject

objectClass: organization

o: Yaobili Company

dc: yaobili

dn: cn=admin,dc=yaobili,dc=com

objectClass: organizationalRole

cn: admin

dn: ou=People,dc=yaobili,dc=com

objectClass: organizationalUnit

ou: People

dn: ou=Group,dc=yaobili,dc=com

objectClass: organizationalRole

cn: Group

# 执行命令,添加配置, 这里要注意修改域名为自己配置的域名,然后需要输入上面我们生成的密码:123456

[root@worker ~]# ldapadd -x -D cn=admin,dc=yaobili,dc=com -W -f base.ldif

安装phpldapadmin

ldap装好后,下面安装web界面phpldapadmin。

# yum安装时,会自动安装apache和php的依赖。

# 注意: phpldapadmin很多没更新了,只支持php5,如果你服务器的环境是php7,则会有问题,页面会有各种报错

# 先设置epel源,通过epel源进行安装

mv /etc/yum.repos.d/epel.repo /etc/yum.repos.d/epel.repo.backup

mv /etc/yum.repos.d/epel-testing.repo /etc/yum.repos.d/epel-testing.repo.backup

wget -O /etc/yum.repos.d/epel.repo http://mirrors.aliyun.com/repo/epel-7.repo

yum --enablerepo=epel -y install phpldapadmin

# 修改apache的phpldapadmin配置文件

# 修改如下内容,放开外网访问,这里只改了2.4版本的配置,因为centos7 默认安装的apache为2.4版本。

# 所以只需要改2.4版本的配置就可以了

# 如果不知道自己apache版本,执行 rpm -qa|grep httpd 查看apache版本

[root@worker ~]# vim /etc/httpd/conf.d/phpldapadmin.conf

# Apache 2.4

# Require local

Require all granted

# 修改配置用DN登录ldap

[root@worker ~]# vim /etc/phpldapadmin/config.php

# 398行,默认是使用uid进行登录,我这里改为cn,也就是用户名

$servers->setValue('login','attr','cn');

# 460行,关闭匿名登录,否则任何人都可以直接匿名登录查看所有人的信息

$servers->setValue('login','anon_bind',false);

# 519行,设置用户属性的唯一性,这里我将cn,sn加上了,以确保用户名的唯一性

$servers->setValue('unique','attrs',array('mail','uid','uidNumber','cn','sn'));

# 启动apache

systemctl start httpd

systemctl enable httpd

登录phpldapadmin界面

上一步,启动了apache服务后,在浏览器上访问: http://ip/ldapadmin ,然后使用上面定义的用户,进行登录,如下:

OK,到此openldap和phpldapadmin 就安装完成了。

- 参考:

https://www.cnblogs.com/wilburxu/p/9174353.html

https://blog.csdn.net/caoyujiao520/article/details/82762097

https://blog.csdn.net/weixin_41004350/article/details/89521170

https://www.cnblogs.com/kevingrace/p/5773974.html