springboot2.x+Spring-Security+JWT

springboot2.x+Spring-Security+JWT的整合

jwt(json web token)

jwt官网:https://jwt.io/

使用的是HS256算法

一个JWT由三个部分组成:header,payload,signature。分别保存了不同的信息

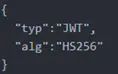

header部分由以下的json结构生成:

typ用来标识整个token是一个jwt字符串,alg代表签名和摘要算法,一般签发JWT的时候,只要typ和alg就够了,生成方式是将header部分的json字符串经过Base64Url编码

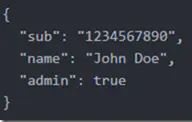

playload部分:

playload用来承载要传递的数据,它的一个属性对被称为claim,这样的标准成为claims标准,同样是将其用Base64Url编码

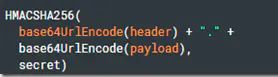

signature:

signature部分是将前两个部分的json拼接中间加一点,再将这个拼接后的字符串用alg中的算法处理

Security的配置

2.创建SecurityConfig类继承 WebSecurityConfigurerAdapter,

添加@EnableGlobalMethodSecurity注解,固定写法,生成一个BCryptPasswordEncoder

3.SecurityConfig重写两个configure方法,身份认证接口configure(AuthenticationManagerBuilder auth)也是固定写法,

传入userDetailsService和bCryptPasswordEncoder(),其中userDetailsService为自定义用户认证逻辑接口,

我们后面会写一个UserDetailsServiceImpl类实现此接口(只有一个方法,根据用户名查找用户)

4.当我们调用SysLoginController登录方法的时候,使用authenticationManager.authenticate用户验证的时候,该方法会

调用我们前面的自定义接口逻辑接口的实现类UserDetailsServiceImpl.loadUserByUsername

(该方法根据用户名查询用户,权限列表等信息设置到UserDetails中,返回UserDetails),账号密码校验成功后,

SysLoginController接口返回一个token给前端,下次用户进来带上token就会解析token的uuid去redis获取用户信息,

@PreAuthorize注解匹配是否有权限

jwt配置:

1.定义一个token校验的处理器JwtAuthenticationTokenFilter,

用户登录的时候返回jwt返回token,下次解析token,去redis获取用户信息

SecurityConfig :

package com.ruoyi.framework.config;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Bean;

import org.springframework.http.HttpMethod;

import org.springframework.security.authentication.AuthenticationManager;

import org.springframework.security.config.annotation.authentication.builders.AuthenticationManagerBuilder;

import org.springframework.security.config.annotation.method.configuration.EnableGlobalMethodSecurity;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

import org.springframework.security.config.http.SessionCreationPolicy;

import org.springframework.security.core.userdetails.UserDetailsService;

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

import org.springframework.security.web.authentication.UsernamePasswordAuthenticationFilter;

import com.ruoyi.framework.security.filter.JwtAuthenticationTokenFilter;

import com.ruoyi.framework.security.handle.AuthenticationEntryPointImpl;

import com.ruoyi.framework.security.handle.LogoutSuccessHandlerImpl;

/**

* spring security配置

*

* @author

*/

@EnableGlobalMethodSecurity(prePostEnabled = true, securedEnabled = true)

public class SecurityConfig extends WebSecurityConfigurerAdapter

{

/**

* 自定义用户认证逻辑

*/

@Autowired

private UserDetailsService userDetailsService;

/**

* 认证失败处理类

*/

@Autowired

private AuthenticationEntryPointImpl unauthorizedHandler;

/**

* 退出处理类

*/

@Autowired

private LogoutSuccessHandlerImpl logoutSuccessHandler;

/**

* token认证过滤器

*/

@Autowired

private JwtAuthenticationTokenFilter authenticationTokenFilter;

/**

* 解决 无法直接注入 AuthenticationManager

*

* @return

* @throws Exception

*/

@Bean

@Override

public AuthenticationManager authenticationManagerBean() throws Exception

{

return super.authenticationManagerBean();

}

/**

* anyRequest | 匹配所有请求路径

* access | SpringEl表达式结果为true时可以访问

* anonymous | 匿名可以访问

* denyAll | 用户不能访问

* fullyAuthenticated | 用户完全认证可以访问(非remember-me下自动登录)

* hasAnyAuthority | 如果有参数,参数表示权限,则其中任何一个权限可以访问

* hasAnyRole | 如果有参数,参数表示角色,则其中任何一个角色可以访问

* hasAuthority | 如果有参数,参数表示权限,则其权限可以访问

* hasIpAddress | 如果有参数,参数表示IP地址,如果用户IP和参数匹配,则可以访问

* hasRole | 如果有参数,参数表示角色,则其角色可以访问

* permitAll | 用户可以任意访问

* rememberMe | 允许通过remember-me登录的用户访问

* authenticated | 用户登录后可访问

*/

@Override

protected void configure(HttpSecurity httpSecurity) throws Exception

{

httpSecurity

// CRSF禁用,因为不使用session

.csrf().disable()

// 认证失败处理类

.exceptionHandling().authenticationEntryPoint(unauthorizedHandler).and()

// 基于token,所以不需要session

.sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS).and()

// 过滤请求

.authorizeRequests()

// 对于登录login 验证码captchaImage 允许匿名访问

.antMatchers("/login", "/captchaImage").anonymous()

.antMatchers(

HttpMethod.GET,

"/*.html",

"/**/*.html",

"/**/*.css",

"/**/*.js"

).permitAll()//permitAll放开所有权限

.antMatchers("/profile/**").anonymous()

.antMatchers("/common/download**").anonymous()

.antMatchers("/common/download/resource**").anonymous()

.antMatchers("/swagger-ui.html").anonymous()

.antMatchers("/swagger-resources/**").anonymous()

.antMatchers("/webjars/**").anonymous()

.antMatchers("/*/api-docs").anonymous()

.antMatchers("/druid/**").anonymous()

// 除上面外的所有请求全部需要鉴权认证

.anyRequest().authenticated()

.and()

.headers().frameOptions().disable();

httpSecurity.logout().logoutUrl("/logout").logoutSuccessHandler(logoutSuccessHandler);//退出登录处理

// 基于token的校验,添加JWT filter

httpSecurity.addFilterBefore(authenticationTokenFilter, UsernamePasswordAuthenticationFilter.class);

}

/**

* 强散列哈希加密实现,在SysUserController新增用户的时候用户此bean生成密码,与及修改密码的时候用到此bean比较新旧密码是否匹配

*/

@Bean

public BCryptPasswordEncoder bCryptPasswordEncoder()

{

return new BCryptPasswordEncoder();

}

/**

* 身份认证接口

*/

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception

{

auth.userDetailsService(userDetailsService).passwordEncoder(bCryptPasswordEncoder());

}

}

TokenService:

package com.ruoyi.framework.security.service;

import java.util.HashMap;

import java.util.Map;

import java.util.concurrent.TimeUnit;

import javax.servlet.http.HttpServletRequest;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.beans.factory.annotation.Value;

import org.springframework.stereotype.Component;

import com.ruoyi.common.constant.Constants;

import com.ruoyi.common.utils.IdUtils;

import com.ruoyi.common.utils.ServletUtils;

import com.ruoyi.common.utils.StringUtils;

import com.ruoyi.common.utils.ip.AddressUtils;

import com.ruoyi.common.utils.ip.IpUtils;

import com.ruoyi.framework.redis.RedisCache;

import com.ruoyi.framework.security.LoginUser;

import eu.bitwalker.useragentutils.UserAgent;

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.SignatureAlgorithm;

/**

* token验证处理

*

* @author

*/

@Component

public class TokenService

{

// 令牌自定义标识

@Value("${token.header}")

private String header;

// 令牌秘钥

@Value("${token.secret}")

private String secret;

// 令牌有效期(默认30分钟)

@Value("${token.expireTime}")

private int expireTime;

protected static final long MILLIS_SECOND = 1000;

protected static final long MILLIS_MINUTE = 60 * MILLIS_SECOND;

private static final Long MILLIS_MINUTE_TEN = 20 * 60 * 1000L;

@Autowired

private RedisCache redisCache;

/**

* 获取用户身份信息

*

* @return 用户信息

*/

public LoginUser getLoginUser(HttpServletRequest request)

{

// 获取请求携带的令牌

String token = getToken(request);

if (StringUtils.isNotEmpty(token))

{

Claims claims = parseToken(token);

// 解析对应的权限以及用户信息

String uuid = (String) claims.get(Constants.LOGIN_USER_KEY);

String userKey = getTokenKey(uuid);

LoginUser user = redisCache.getCacheObject(userKey);

return user;

}

return null;

}

/**

* 设置用户身份信息

*/

public void setLoginUser(LoginUser loginUser)

{

if (StringUtils.isNotNull(loginUser) && StringUtils.isNotEmpty(loginUser.getToken()))

{

refreshToken(loginUser);

}

}

/**

* 删除用户身份信息

*/

public void delLoginUser(String token)

{

if (StringUtils.isNotEmpty(token))

{

String userKey = getTokenKey(token);

redisCache.deleteObject(userKey);

}

}

/**

* 创建令牌

*

* @param loginUser 用户信息

* @return 令牌

*/

public String createToken(LoginUser loginUser)

{

String token = IdUtils.fastUUID();

loginUser.setToken(token);

setUserAgent(loginUser);

refreshToken(loginUser);

Map claims = new HashMap<>();

claims.put(Constants.LOGIN_USER_KEY, token);

return createToken(claims);

}

/**

* 验证令牌有效期,相差不足20分钟,自动刷新缓存

*

* @param token 令牌

* @return 令牌

*/

public void verifyToken(LoginUser loginUser)

{

long expireTime = loginUser.getExpireTime();

long currentTime = System.currentTimeMillis();

if (expireTime - currentTime <= MILLIS_MINUTE_TEN)

{

refreshToken(loginUser);

}

}

/**

* 刷新令牌有效期

*

* @param loginUser 登录信息

*/

public void refreshToken(LoginUser loginUser)

{

loginUser.setLoginTime(System.currentTimeMillis());

loginUser.setExpireTime(loginUser.getLoginTime() + expireTime * MILLIS_MINUTE);

// 根据uuid将loginUser缓存

String userKey = getTokenKey(loginUser.getToken());

redisCache.setCacheObject(userKey, loginUser, expireTime, TimeUnit.MINUTES);

}

/**

* 设置用户代理信息

*

* @param loginUser 登录信息

*/

public void setUserAgent(LoginUser loginUser)

{

UserAgent userAgent = UserAgent.parseUserAgentString(ServletUtils.getRequest().getHeader("User-Agent"));

String ip = IpUtils.getIpAddr(ServletUtils.getRequest());

loginUser.setIpaddr(ip);

loginUser.setLoginLocation(AddressUtils.getRealAddressByIP(ip));

loginUser.setBrowser(userAgent.getBrowser().getName());

loginUser.setOs(userAgent.getOperatingSystem().getName());

}

/**

* 从数据声明生成令牌

*

* @param claims 数据声明,其实就是存储第二部分(playload)的信息

* @return 令牌

*/

private String createToken(Map claims)

{

String token = Jwts.builder()

.setClaims(claims)

.signWith(SignatureAlgorithm.HS512, secret).compact();

return token;

}

/**

* 从令牌中获取数据声明

*

* @param token 令牌

* @return 数据声明

*/

private Claims parseToken(String token)

{

return Jwts.parser()

.setSigningKey(secret)

.parseClaimsJws(token)

.getBody();

}

/**

* 从令牌中获取用户名

*

* @param token 令牌

* @return 用户名

*/

public String getUsernameFromToken(String token)

{

Claims claims = parseToken(token);

return claims.getSubject();

}

/**

* 获取请求token

*

* @param request

* @return token

*/

private String getToken(HttpServletRequest request)

{

String token = request.getHeader(header);

if (StringUtils.isNotEmpty(token) && token.startsWith(Constants.TOKEN_PREFIX))

{

token = token.replace(Constants.TOKEN_PREFIX, "");

}

return token;

}

private String getTokenKey(String uuid)

{

return Constants.LOGIN_TOKEN_KEY + uuid;

}

}