i-soon2019

大概是这次参赛队伍较少,所以打得还看得过去。

这次的msic做着很顺手,基本上没走弯路,所以还行吧。

一个队只能开一个容器是认真的吗。。。。。。。。。。

我只解了四道misc和一个crypto,所以这篇博客上就只记misc部分的。

队伍完整wp我放在另一个blog上面了:

https://laure1.github.io/2019/12/01/i-soon2019-wp/

文章目录

- 吹着贝斯扫二维码

- MUSIC

- ATTACK

- secret

- justaBase

吹着贝斯扫二维码

题目链接:http://1t.click/bs9F

提取码:285l

给了很多个无后缀的文件和一个加密的flag.zip,压缩包注释为:

GNATOMJVIQZUKNJXGRCTGNRTGI3EMNZTGNBTKRJWGI2UIMRRGNBDEQZWGI3DKMSFGNCDMRJTII3TMNBQGM4TERRTGEZTOMRXGQYDGOBWGI2DCNBY

添加文件后缀.jpg发现是二维码的一部分,需要拼一下。但是图片的顺序是不对的,所以我只能先找好四条边的,然后慢慢往中间补,其实挺简单,就是麻烦了一点。大概补了一个小时,如图 - -

扫码得到hint:

BASE Family Bucket ??? 85->64->85->13->16->32

那堆注释明显不是base85,所以按照base32->base16->rot13->base85->base64->base85的顺序解密得到密码:

ThisIsSecret!233

解密后得到flagflag{Qr_Is_MeAn1nGfuL}

MUSIC

题目链接:http://1t.click/bs9G

提取码:b6yz

password.txt内容为:3.mp3的密码是123456哦

使用MP3stego解密:

.\Decode.exe -X "E:\BaiduNetdiskDownload\music\3.mp3" -P 123456

得到3.mp3.txt,内容为:密码是123qwe123

解压林俊杰压缩包,得到一个音频文件,使用SilentEye解密得到flag:flag{lsb_is_so_easy}。

ATTACK

题目链接:http://1t.click/bs9J

提取码:gmtx

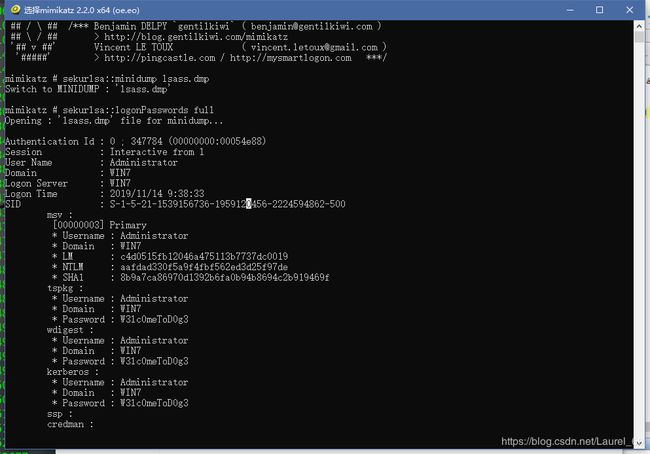

打开流量包,看一下HTTP,发现攻击者导出了lsass.dmp文件,第一反应就是导出来。lsass是windows系统的一个进程,用于本地安全和登陆策略。既然已经dump出来了,就可以利用mimikatz获取administrator的密码:

sekurlsa::minidump lsass.dmp

sekurlsa::logonPasswords full

Username:Administrator

Domain:WIN7

Password:W3lc0meToD0g3

密码还不是flag,此时再搜索一下字符串flag,发现有一个flag.txt,追踪流看到是在一个压缩包里面,导出来发现需要密码,将W3lc0meToD0g3输入进行解密,得到flagD0g3{3466b11de8894198af3636c5bd1efce2}

secret

题目链接:http://1t.click/bs9N

提取码:hi4w

给了个dmp文件,直接上volatility:

volatility -f mem.dump imageinfo

然后看一下进程:

volatility -f mem.dump --profile=Win7SP1x64 pslist

看一下保留的cmd命令使用情况:

volatility -f mem.dump --profile=Win7SP1x64 cmdscan

看到有个提示:

Cmd #0 @ 0x2229d0: flag.ccx_password_is_same_with_Administrator

看样子是有一个flag.ccx文件,那就扫描一下:

volatility -f mem.dump --profile=Win7SP1x64 filescan|grep flag

导出文件:

volatility -f mem.dump --profile=Win7SP1x64 dumpfiles -Q 0x000000003e435890 -D ./

同时,还需要找到Administrator的密码:

volatility -f mem.dump --profile=Win7SP1x64 hashdump

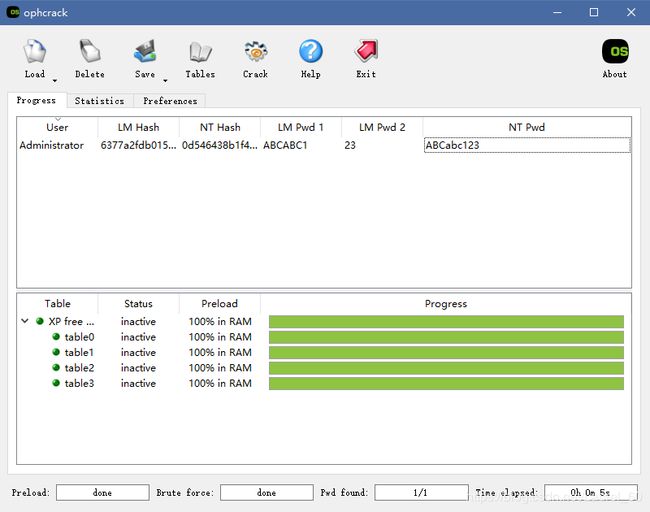

Administrator:500:6377a2fdb0151e35b75e0c8d76954a50:0d546438b1f4c396753b4fc8c8565d5b:::

有了flag.ccx但是不知道咋打开,百度上有人说用CorelDraw软件,有人说用造价软件,都安装下来试了一遍但是都不行。。。绝望。。。

想到提示说password和管理员一样,那大概是要解密,所以就搜一下ccx文件解密,发现搜到了一款加密软件CnCrypt。但是这是加密的,然后我搞了n久都没找到哪儿可以解密。后来在进程里面看到有一个CnCrypt进程,那就确定了是这个东西,所以就再仔细看了一下,嗯然后就找到了解密的地方了23333。

打开后选择加密卷->flag.ccx,点击加载加密卷,输入密码,卷类型CnCrypt或TrueCrypt,加载到磁盘后打开有f1ag.txt - -

得到flag:flag{now_you_see_my_secret}。

justaBase

把这道题放这里是因为我觉得,这个更偏向于杂项而非密码。

base.txt:

VGhlIGdlb@xvZ#kgb@YgdGhlIEVhcnRoJ#Mgc#VyZmFjZSBpcyBkb@!pbmF)ZWQgYnkgdGhlIHBhcnRpY#VsYXIgcHJvcGVydGllcyBvZiB#YXRlci$gUHJlc@VudCBvbiBFYXJ)aCBpbiBzb@xpZCwgbGlxdWlkLCBhbmQgZ@FzZW(!cyBzdGF)ZXMsIHdhdGVyIGlzIGV$Y@VwdGlvbmFsbHkgcmVhY#RpdmUuIEl)IGRpc#NvbHZlcywgdHJhbnNwb#J)cywgYW%kIHByZWNpcGl)YXRlcyBtYW%%IGNoZW!pY@FsIGNvbXBvdW%kcyBhbmQgaXMgY@(uc#RhbnRseSBtb@RpZnlpbmcgdGhlIGZhY@Ugb@YgdGhlIEVhcnRoLiBFdmFwb#JhdGVkIGZyb@)gdGhlIG(jZWFucywgd@F)ZXIgdmFwb#IgZm(ybXMgY@xvdWRzLCBzb@!lIG(mIHdoaWNoIGFyZSB)cmFuc#BvcnRlZCBieSB#aW%kIG(@ZXIgdGhlIGNvbnRpbmVudHMuIENvbmRlbnNhdGlvbiBmcm(tIHRoZSBjbG(!ZHMgcHJvdmlkZXMgdGhlIGVzc@VudGlhbCBhZ@VudCBvZiBjb@%)aW%lbnRhbCBlcm(zaW(uOiByYWluLlRoZSByYXRlIGF)IHdoaWNoIGEgbW(sZWN!bGUgb@Ygd@F)ZXIgcGFzc@VzIHRob#VnaCB)aGUgY#ljbGUgaXMgbm()IHJhbmRvbQpBbmQgdGhlIGZsYWcgaXM^IENURnsyMi!RV)VSVFlVSU*tUExLSkhHRkRTLUFaWENWQk%NfQ==

显然是base64,但是中间夹杂着一些不应该出现的符号,仔细观察可以发现这些符号在键盘上下标都对应着数字,所以替换掉就完事儿了:

VGhlIGdlb2xvZ3kgb2YgdGhlIEVhcnRoJ3Mgc3VyZmFjZSBpcyBkb21pbmF0ZWQgYnkgdGhlIHBhcnRpY3VsYXIgcHJvcGVydGllcyBvZiB3YXRlci4gUHJlc2VudCBvbiBFYXJ0aCBpbiBzb2xpZCwgbGlxdWlkLCBhbmQgZ2FzZW91cyBzdGF0ZXMsIHdhdGVyIGlzIGV4Y2VwdGlvbmFsbHkgcmVhY3RpdmUuIEl0IGRpc3NvbHZlcywgdHJhbnNwb3J0cywgYW5kIHByZWNpcGl0YXRlcyBtYW55IGNoZW1pY2FsIGNvbXBvdW5kcyBhbmQgaXMgY29uc3RhbnRseSBtb2RpZnlpbmcgdGhlIGZhY2Ugb2YgdGhlIEVhcnRoLiBFdmFwb3JhdGVkIGZyb20gdGhlIG9jZWFucywgd2F0ZXIgdmFwb3IgZm9ybXMgY2xvdWRzLCBzb21lIG9mIHdoaWNoIGFyZSB0cmFuc3BvcnRlZCBieSB3aW5kIG92ZXIgdGhlIGNvbnRpbmVudHMuIENvbmRlbnNhdGlvbiBmcm9tIHRoZSBjbG91ZHMgcHJvdmlkZXMgdGhlIGVzc2VudGlhbCBhZ2VudCBvZiBjb250aW5lbnRhbCBlcm9zaW9uOiByYWluLlRoZSByYXRlIGF0IHdoaWNoIGEgbW9sZWN1bGUgb2Ygd2F0ZXIgcGFzc2VzIHRob3VnaCB0aGUgY3ljbGUgaXMgbm90IHJhbmRvbQpBbmQgdGhlIGZsYWcgaXM6IENURnsyMi1RV0VSVFlVSU8tUExLSkhHRkRTLUFaWENWQk5NfQ==

解密得到flag:CTF{22-QWERTYUIO-PLKJHGFDS-AZXCVBNM}。

还有两道misc的话,一道是智能合约的,代码审计我不行,看得头大。

还有一道后来下掉了233333

然后就是,

不会打攻防的菜鸡瑟瑟发抖。。。

不过,能回趟成都还是挺开心的。

。

。