re学习笔记(24)BUUCTF-re-[2019红帽杯]childRE

[2019红帽杯]childRE

新手一枚,如有错误(不足)请指正,谢谢!!

题目链接:BUUCTF-re-[2019红帽杯]childRE

题目下载:点击下载

参考资料:

- UnDecorateSymbolName

- c/c++函数名修饰规则

IDA64位载入

F5伪代码

倒着分析

![re学习笔记(24)BUUCTF-re-[2019红帽杯]childRE_第1张图片](http://img.e-com-net.com/image/info8/0346f7c2177a482da8bef9feb0d634be.jpg)

可知挨个取outputString字符串的字符,然后对23取余和除数分别在str3中找到对应位置,,,必须与str1和str2对应位置的值相等

![re学习笔记(24)BUUCTF-re-[2019红帽杯]childRE_第2张图片](http://img.e-com-net.com/image/info8/dc8009e96e44458094d6764367863e1e.jpg)

然后提取出其中字符串,写出C脚本

![re学习笔记(24)BUUCTF-re-[2019红帽杯]childRE_第3张图片](http://img.e-com-net.com/image/info8/d5c2eee994094422b7fff75c7592d67c.jpg)

#include 然后可以知道outputString字符串里存放的为

outputString = private: char * __thiscall R0Pxx::My_Aut0_PWN(unsigned char *)

然后查看UnDecorateSymbolName函数

![]()

参考资料1

可以知道第二个参数为未修饰的名字,第三个参数为长度,第四个参数为0表示完全修饰,第一个参数为输出地址

参考资料2

c++函数名的修饰更为复杂,提供的信息也更为丰富。

无论 __cdecl,__fastcall还是__stdcall调用方式,函数修饰都是以一个“?”开始,后面紧跟函数的名字。再后面是参数表的开始标识和依照参数类型代号拼出的参数表。

v2 = ?My_Aut0_PWN

对于C++的类成员函数(其调用方式是thiscall),函数的名字修饰与非成员的C++函数稍有不同,首先就是在函数名字和参数表之间插入以“@”字 符引导的类名。

v2 = ?My_Aut0_PWN@R0Pxx

其次是参数表的开始标识不同,公有(public)成员函数的标识是“@@QAE”,保护(protected)成员函数的标识是 “@@IAE”,私有(private)成员函数的标识是“@@AAE”,假设函数声明使用了constkeyword,则对应的标识应分别为“@@QBE”,“@@IBE”和“@@ABE”。

因为函数为private,私有成员

所以v2 =?My_Aut0_PWN@R0Pxx@@AAE

后面就是添加参数了,先加入函数返回值参数,函数的返回值类型为char *

参数表的拼写代号如下:

X–void

D–char

E–unsigned char

F–short

H–int

I–unsigned int

J–long

K–unsigned long(DWORD)

M–float

N–double

_N–bool

U–struct

…

指针的方式有些特别。用PA表示指针,用PB表示const类型的指针。

char *也就是PAD

所以v2 = ?My_Aut0_PWN@R0Pxx@@AAEPAD

然后是参数的类型unsigned char *,也就是PAE

所以v2 = ?My_Aut0_PWN@R0Pxx@@AAEPADPAE

参数表后以“@Z”标识整个名字的结束。假设该函数无参数,则以“Z”标识结束。

所以最终v2 = ?My_Aut0_PWN@R0Pxx@@AAEPADPAE@Z

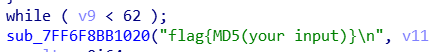

然后就是上面if里的内容了,这里采用动态调试。

F2下断点,进行调试

![re学习笔记(24)BUUCTF-re-[2019红帽杯]childRE_第4张图片](http://img.e-com-net.com/image/info8/83cc91c534914727a6b1677ec7037d24.jpg)

然后输入31位字符,我这里输入的是ASCII码从65~95![re学习笔记(24)BUUCTF-re-[2019红帽杯]childRE_第5张图片](http://img.e-com-net.com/image/info8/31e48897e7234d9e8b87d026db1a7a1b.jpg)

然后F7单步调试

![re学习笔记(24)BUUCTF-re-[2019红帽杯]childRE_第6张图片](http://img.e-com-net.com/image/info8/96a1b6e467c44d33b04faf5113a13dd8.jpg)

这里的name也就是v2我们已经算出来了,然后发现是一个result给他赋的值

汇编代码为

![re学习笔记(24)BUUCTF-re-[2019红帽杯]childRE_第7张图片](http://img.e-com-net.com/image/info8/a5468c7c833a42cf8485d942f7311914.jpg)

然后这里的al值就是result的值,记录一下al的值

(可以在那一行汇编代码上F2下断点,然后不停f9运行记录)

可以得到

![]()

然后到这里

![re学习笔记(24)BUUCTF-re-[2019红帽杯]childRE_第8张图片](http://img.e-com-net.com/image/info8/0150280313244beba94eb8cabb9e9b9f.jpg)

v2也就是name,此时v4等于1E也就是30,然后v5对应的值是A,也就是65

#include 最后得到输入的是Z0@tRAEyuP@xAAA?M_A0_WNPx@@EPDP

![re学习笔记(24)BUUCTF-re-[2019红帽杯]childRE_第9张图片](http://img.e-com-net.com/image/info8/2e4026c660e54b9795c98b7247f2b63a.jpg)

![re学习笔记(24)BUUCTF-re-[2019红帽杯]childRE_第10张图片](http://img.e-com-net.com/image/info8/d3f443ec80884978b717e2b8839f3780.jpg)

![re学习笔记(24)BUUCTF-re-[2019红帽杯]childRE_第11张图片](http://img.e-com-net.com/image/info8/b045bc70d75a4aefb1aacae062397f6e.jpg)