re学习笔记(64)GKCTF2020-re-Check_1n|BabyDriver

Check_1n

第一题运行程序,提示输入开机密码

输入错误会提示密码错误,去IDA搜索字符串得到密码HelloWord

然后开机后运行 打砖块 程序即可得到flag

切换程序的时候用箭头上下左右,回车启动,

BabyDriver

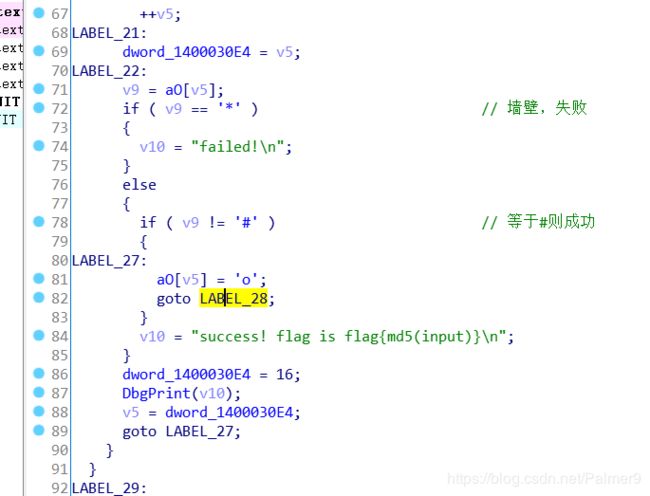

搜索字符串发现有一串类似迷宫的字符串

迷宫字符串长度是225,刚开始以为是1515的,分析了下代码发现是1614的,,

可以写程序画出迷宫来,然后就是按键的问题了,,,因为是sys文件,所以按键应该是键盘扫描码而不是ASCII码

在线键盘扫描码查询

下移是0x25也就是K

右移是0x26也就是L

#include