针对Domain Admins创建帐户策略

多元密码策略部署要求有以下几点:

u 所有域控制器都必须是Windows Server 2008

u 域功能级别为2008 Domain Functional Mode

u 客户端无需任何变更;

u 如果一个用户和组有多个密码设置对象(PSO,可以把PSO理解为和组策略对象GPO类似,通俗的理解为就是一条条的密码策略),那么优先级最小的PSO将最终生效;

u 可以使用ADSIEDIT或者LDIFDE或者第三方工具进行管理;

u 多元密码策略只能应用于活动目录中的用户和全局安全组,而不能应用于活动目录中的计算机对象、非域内用户和组织单元OU。

从安全考虑,域管理员组的成员帐户策略必须符合以下要求:

u 密码长度至少7位

u 密码14天过期

u 密码必须符合复杂性要求

u 密码最短使用0天,即用户立即能够更改密码

u 强制密码历史30

u 帐户锁定阀值3次

u 帐户锁定时间30分钟

u 复位帐户锁定计数器30分钟

任务:

u 提升域功能级别

u 创建 PSO

u 将 PSO 应用到用户和/或全局安全组

u 管理 PSO

u 查看用户或全局安全组的结果 PSO

u 验证结果

步骤:

1. 在DCServer上,打开Active Directory用户和计算机管理工具。

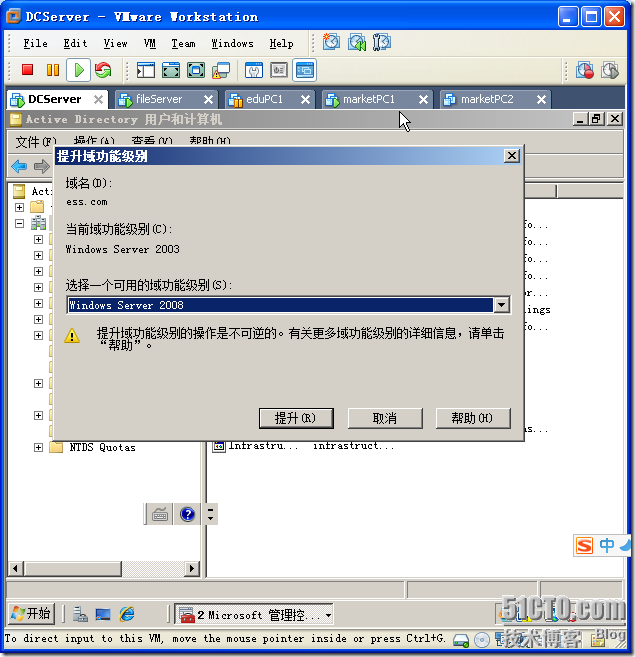

2. 如图3-39所示,右击ess.com,点击“提升域功能级别”。

3. 如图3-40所示,在出现的提升域功能级别对话框,域功能级别选中“Windows Server 2008”,点击“提升”。

图 3-39 提升域功能级别 图 3-40 提升域功能级别

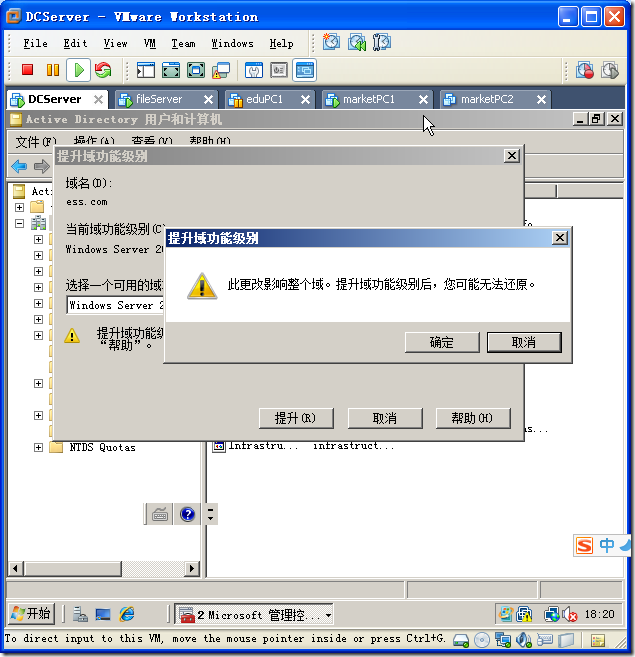

4. 如图3-41所示,在出现提升域功能级别对话框,提示“提升域功能级别后,您可能无法还原”,点击“确定”。

5. 如图3-42所示,在出现的提升域功能级别对话框,提示“新域功能级别现在将复制到域中的每个Active Directory域控制器”,点击“确定”。

图 3-41 提升域功能级别 图 3-42 提升域功能级别

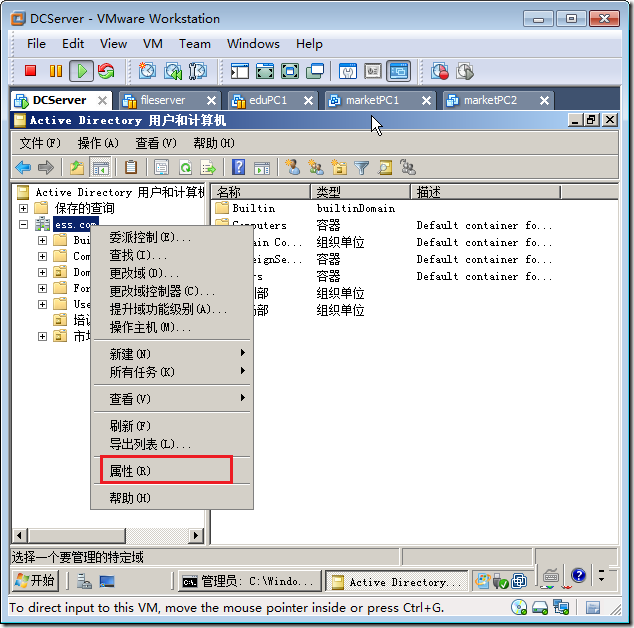

6. 如图3-43所示,右击ess.com,点击“属性”。

7. 如图3-44所示,在出现的ess.com属性对话框,在常规标签下可以看到域功能级别为“Windows Server 2008”,点击“确定”。

图 3-43 打开域属性 图 3-44 查看域功能级别

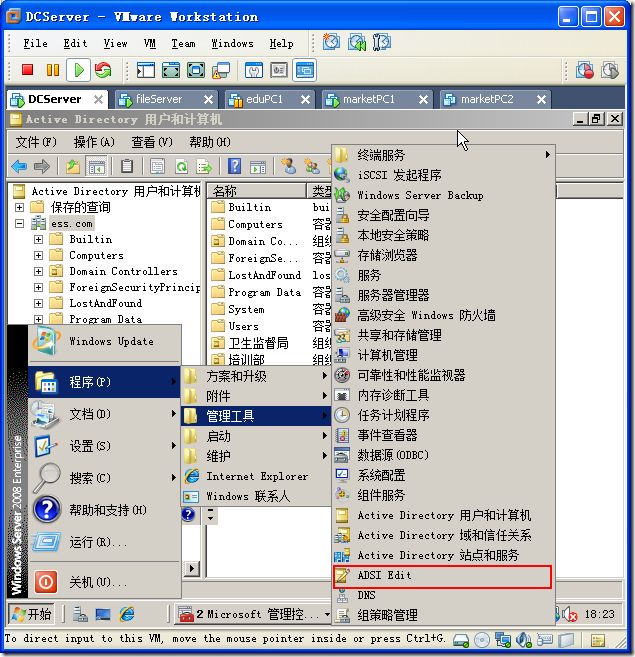

8. 如图3-45所示,点击“开始”à“程序”à“管理工具”,点击“ADSI Edit”。或点击“开始”à“运行”,输入“adsiedit.msc”,点击“确定”。也能打开编辑工具。

9. 如图3-46所示,在出现的ADSI Edit对话框,右击“DCServer.ess.com”à“DC=ess,DC=com”à“CN=System”à“CN=Password Settings Container”,点击“新建”à“对象”。

图 3-45 打开ADSI Edit 图 3-46 新建PSO对象

10. 如图3-47所示,在出现的创建对象对话框,选中“msDS-PassSettings”,点击“下一步”。

11. 如图3-48所示,在出现的创建对象对话框,为PSO取个有意义的名字,便于自己管理。在这里输入“domainAdminsPSO”,点击“下一步”。

图 3-47 创建对象 图 3-48 输入名称

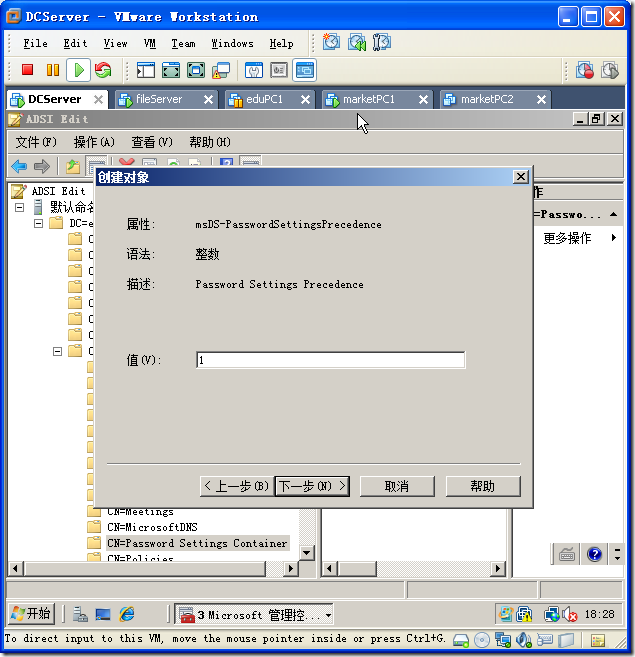

12. 如图3-49所示,接下来修改msDS-PasswordSettingsPrecedence属性,也就是设置密码的优先级,尽管此处可以输入零或者负数,但是要想真正生效的话,此处输入的数值必须大于零。前面说过,数值越小,优先级越高。我就输入1。

13. 如图3-50所示,接下来修改msDS-PasswordReversibleEncryptionEnabled属性,也就是是否启用用户帐户的密码可还原的加密状态。可接受输入的值为FALSE/TRUE。为了安全着想(开启后可以用工具逆向DUMP出用户的密码),如果没有特殊需求,建议设置为FALSE。

图 3-49 指定优先级 图 3-50 指定密码是否可还原加密状态存储

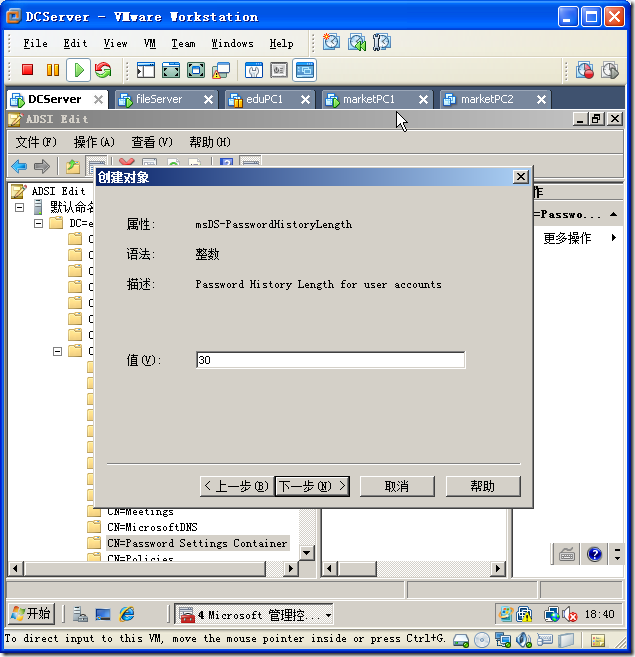

14. 如图3-51所示,接下来修改msDS-PasswordHistoryLength属性,也就是设置用户帐户的强制密码历史。可接收输入的值为0到1024。默认是24个。我这里设置为30个历史密码不能重复。如图9

15. 如图3-52所示,接下来修改msDS-PasswordComplexityEnabled属性,也就是是启用户帐户的密码复杂性要求,输入True。

图 3-51 指定密码历史 图 3-52 指定是否启用密码复杂性

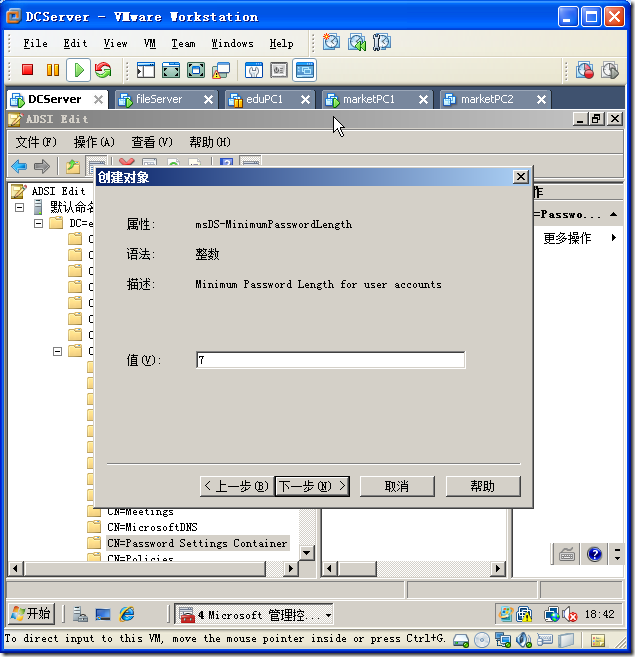

16. 如图3-53所示,接下来修改msDS-MinimumPasswordLength属性,也就是设置用户帐户的最短密码长度。可接收输入的值为0到255。我这里设置最短需满足7位。

17. 如图3-54所示,接下来修改msDS-MinimumPasswordAge属性,也就是设置用户帐户密码的最短使用期限。默认必须是使用1天后才能再次更改密码。可以接受输入的格式为00:00:00:00。这4段分别表示为多少天、多少小时,多少分,多少秒。这里只可以输入1天的整数倍,不要输入什么0.5天,1.5天等。如果你输入00:12:00:00也就是半天,尽管可以继续下去,但是不会生效。请注意这一点。我这里输入可以立即更改密码,也就是00:00:00:00。

图 3-53 指定密码最短长度 图 3-54 指定密码最短使用期限

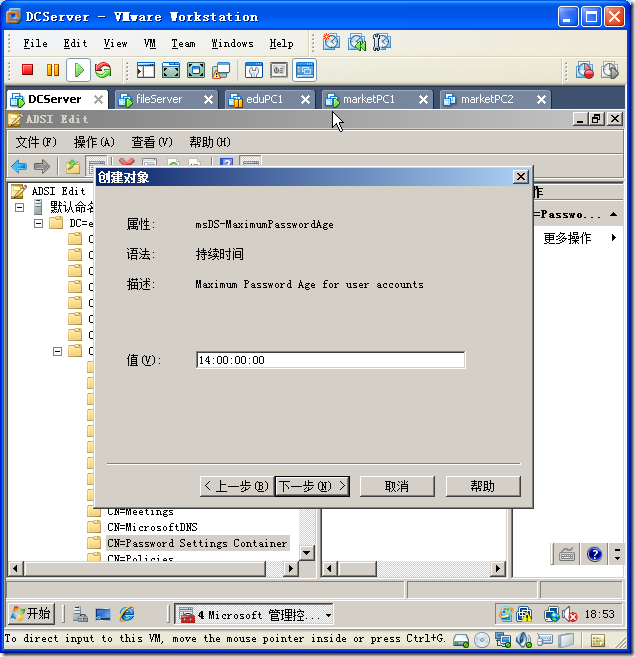

18. 如图3-55所示,接下来修改msDS-MaximumPasswordAge属性,也就是设置用户帐户的最长密码期限。默认是42天。和前面那个属性一样,可以接受输入的格式为持续时间格式。我这里输入最长可以使用14天。

19. 如图3-56所示,接下来修改msDS-LockoutThreshold 属性,也就是设置用户帐户锁定的锁定阈值。默认没有限制。可以接受的输入范围是0到65535.我这里设置为输入3次错误密码就自动锁定

图 3-55指定密码最长使用期限 图 3-56 指定帐户锁定阀值

20. 如图3-57所示,接下来修改msDS-LockoutObservationWindow属性,也就是设置用户帐户锁定的观察窗口时间。这个设置可以有点不太好理解。通俗点解释就是多长时间复位帐户锁定计数器。比如,我设置的是30分钟内输入3次就锁定账号。那么一个用户在30分钟内输入错误密码2次后,如果他在接下来的30分钟内停止继续尝试输入错误密码,那么半个小时后他又可以继续输入3次错误密码了。可以接受输入的格式为持续时间格式。我这里输入30分钟后复位。

21. 如图3-58所示,接下来修改msDS-LockoutDuration属性,也就是设置锁定用户帐户的锁定持续时间。可以接受输入的格式为持续时间格式。我这里输入锁定30分钟。

图 3-57 指定帐户锁定计数器 图 3-58 指定帐户锁定时间

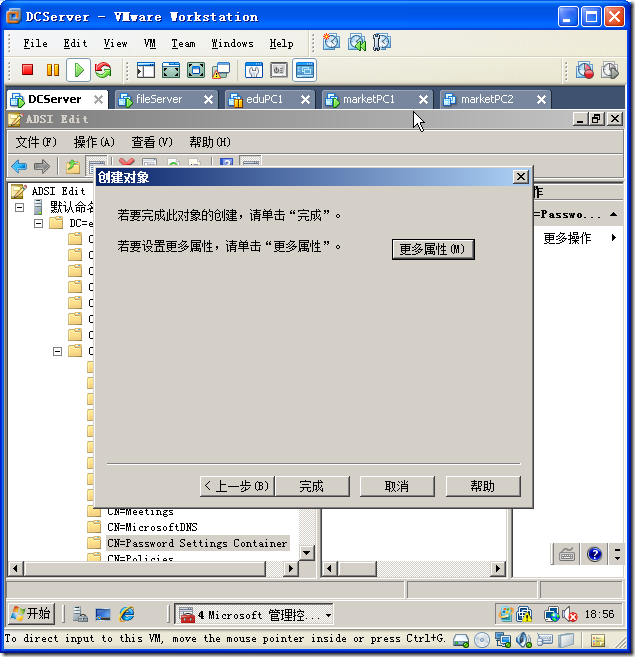

22. 如图3-59所示,点击“完成”。

23. 如图3-60所示,右击“domainAdminsPSO”,点击“属性”。

图 3-59 完成PSO创建 图 3-60 打开PSO属性

24. 如图3-61所示,在出现的属性对话框,在属性编辑标签下,点中“msDS-PSOAppliesTo”,点击CN=domainAdminsPSO “编辑”。它用来设置此密码设置对象PSO所应用到的对象,只能链接到用户或全局安全组的 0 个或多个 DN。我将它链接到之前创建的PSOGroup安全组。

25. 如图3-62所示,在出现的具有安全主体的多值可分辨名称编辑器,点击“添加Windows帐户”。

图 3-61 msDS-PSOAppliesTo值 图 3-62 添加用户

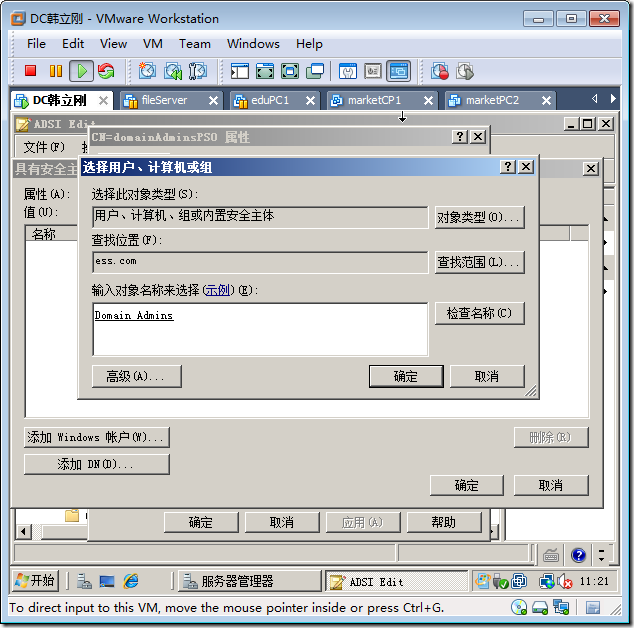

26. 如图3-63所示,出现的选择用户、计算机或组对话框,输入Domain Admins,点击“确定”。

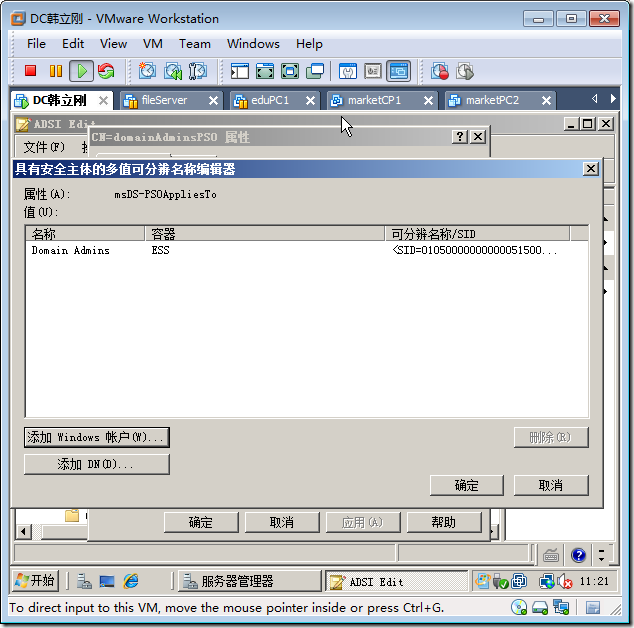

27. 如图3-64所示,指定了组之后,点击“确定”。

图 3-63 选择用户或组 图 3-64 选择用户或组

28. 如图3-65所示,打开“Active Directory 用户和计算机”。在“查看”菜单上,确保选中“高级功能”。

29. 如图3-66所示,在控制台树中,展开Active Directory 用户和计算机域节点SystemPassword Settings Container

30. 如图3-66所示,在右侧窗格中,右键单击刚才创建的AdminPSO,然后单击“属性”。

图 3-65 启用高级功能 图 3-66 查看PSO

31. 如图3-67所示,在出现的domainAdminsPSO属性对话框,点中“属性编辑器”标签,可以看到msDS-PSOAppliesTo属性,可见应用到Domain Admins组。

32. 如图3-68所示,双击域管理员Administrator帐户,可以看到该用户属于“Domain Admins”,则该用户应该应用DomainAdminsPSO密码设置对象的设置。

图 3-67 查看应用的组 图 3-68 所属的组

33. 如图3-69所示,重置Administrator密码,输入三位的密码,点击“确定”。

34. 如图3-70所示,出现提示对话框,因为密码不满足密码策略要求,点击“确定”。说明Administrator应用了domainAdminsPSO密码设置对象的密码策略。

图 3-69 重设密码 图 3-70 重设密码失败

广告

![titel2[6][3] 为域用户设置多元密码策略_第32张图片](http://img.e-com-net.com/image/info3/43ec302f10d847cea212914da1f2ca13.jpg)

![123[5][3] 为域用户设置多元密码策略_第33张图片](http://img.e-com-net.com/image/info3/d867f04fdce74d68afcbc678a4c69ccc.jpg)

![system[6][3] 为域用户设置多元密码策略_第34张图片](http://img.e-com-net.com/image/info3/240f99de4d394280800d90a201b16261.jpg)

![system3[7][3] 为域用户设置多元密码策略_第35张图片](http://img.e-com-net.com/image/info3/cefc336b4fc54a00b882b2f3acc92b0d.jpg)