SB!SB!SB!

放进二维码解密网站

得flag{AppLeU0}

小家伙挺可爱

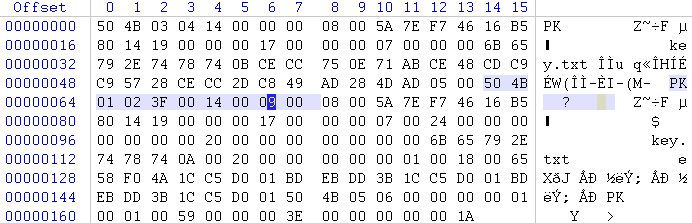

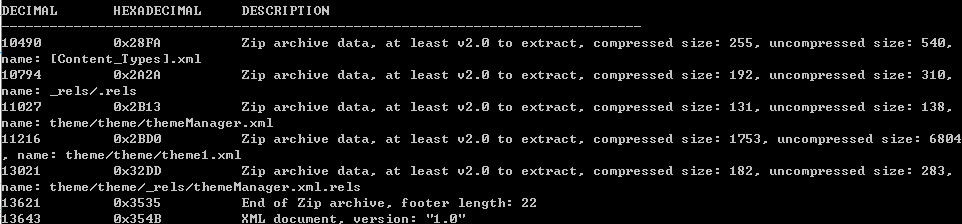

foremost得压缩包, 里面有key.txt, 不过压缩包需要密码

看到下面评论说是ZipCenOp伪加密

于是将09改为00

得SimCTF{hello simplexue}

补充:

伪加密

数据区的全局方式位标记为0000(未加密)

目录区的全局方式位标记为0900(软件识别加密)

就是将未加密文件的目录区的全局方式位标记改为0900

真加密

数据区的全局方式位标记为0900(已加密)

目录区的全局方式位标记为0900(软件识别加密)

看背影是不是很nice!想看正面?那就要看仔细了!

binwalk发现:key is YmVhdXR5

得simCTF{YmVhdXR5}

so beautiful so white

解题链接

压缩包里有password.png和zip.zip两个文件, 而zip.zip需要密码打开

输入密码解压zip.zip后发现里面有a.gif, 但无法打开, winhex打开发现gif文件头缺少

正常gif格式的文件头为:GIF89a

补齐前四个字节, 再用stegsolve逐帧查看

得CTF{AS3X}

各种文件文件头信息汇总

流

解题链接

取巧做法:

直接winhex搜索CTF得:CTF{NTFS_ADS}

正常做法:

待续

水果

原图

放进二维码解密网站

出现一堆数字

45 46 45 46 32 45 32 46 46 45 46 32 46 45 46 46 32 46 46 46 32 45 46 46 46 32 46 46 45 45 46 45 32 45 46 46 46 32 46 46 46 32 46 45 46 46 32

观察发现重复出现45, 46, 32, 猜测是ASCII码的摩斯电码

得CTF{lsb_bsl}

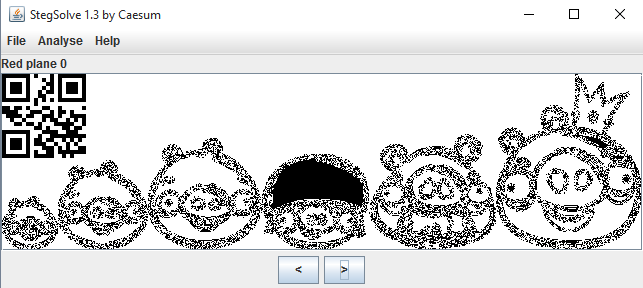

复杂的QR_code

未完待续

小苹果

将中间的二维码抠出来

二维码解密得:\u7f8a\u7531\u5927\u4e95\u592b\u5927\u4eba\u738b\u4e2d\u5de5

unicode解密得:羊由大井夫大人王中工

当铺密码, 继续解密:9158753624

foremost得含apple.mp3的rar

MP3Stego -X -P 9158753624 apple.mp3解密得

解密得:CTF{xiao_ping_guo}

补充:

当铺加密:当前汉字有多少笔画出穿出来,就转化成数字几。如:

由 中 人 工 大 王 夫 井 羊: 1 2 3 4 5 6 7 8 9

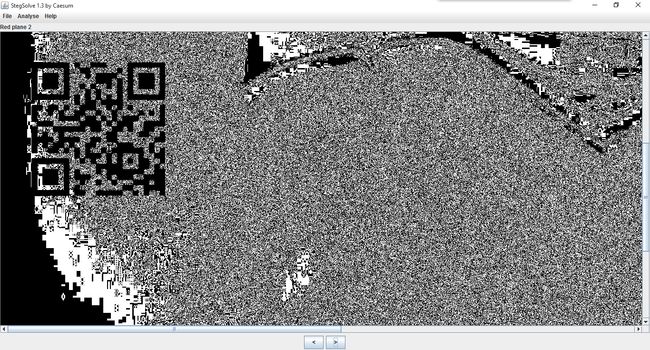

最低位的亲吻

二战胜利后的亲吻!女主的腰下的好低!真的很低!最低位了!

解题链接

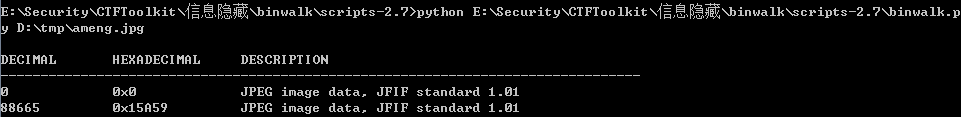

多啦a梦

发现还有一张图片隐藏着

winhex将偏移量为0x15A59开头的块全部复制到另一个jpg文件里

得SimCTF{ctfstega}

无处不在的广告

这次他们决定把它藏起来,你能找到他么?

格式:simCTF{ }

PS抠了半天...

得simCTF{this is a new word}

打不开的文件

解题链接

gif无法正常打开, winhex打开发现又是文件头缺少, 补上文件头GIF8

base64加密的

得this is a gif

Rose

steghide extract -sf rose.jpg

弱密码123456

得D77F5E4385291BCB

女神又和大家见面了

foremost得zip包, 里面有music.mp3, 和描述.txt

描述.txt:一把神秘的钥匙:simctf

MP3Stego -X -P simctf music.mp3

得含有U2ltQ1RGe01QM19NUDNfc2RmZHNmfQ==的base64加密的txt

得SimCTF{MP3_MP3_sdfdsf}

黑与白

解题链接

未完待续

我就是flag

解题链接

心中无码

未完待续

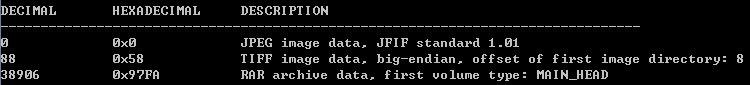

大雄和哆啦A梦

直接改后缀名为rar, 里面有flag.txt, 但是rar有密码

发现最后是php一句话木马

根据提示将shiyanbar进行base64加密得解压密码

得CTF{simpleware}

男神一般都很低调很低调的!!

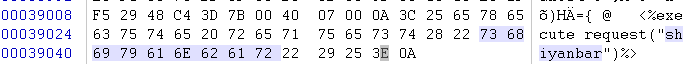

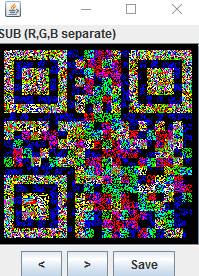

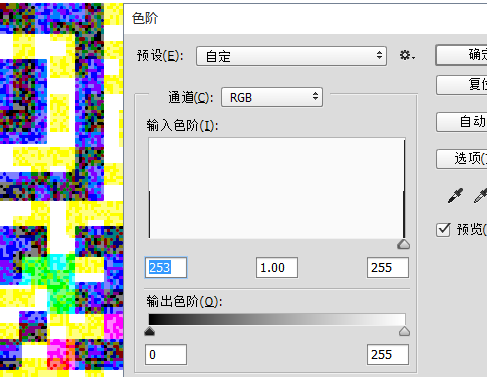

根据提示, 用stegsolve将两张图片合并得

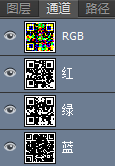

保存起来, 用PS打开, 打开通道发现三原色各有一个二维码

但是杂色太多, 于是先反色, 在调节色阶:

然后分别将三张二维码进行扫描

红通道:DES

绿通道:6XaMMbM7

蓝通道:U2FsdGVkX18IBEATgMBe8NqjIqp65CxRjjMxXIIUxIjBnAODJQRkSLQ/+lHBsjpv1BwwEawMo1c=

在线解密

得ctf{67a166801342415a6da8f0dbac591974}

Fonts

解题链接

beyond

解题链接

发现是zip压缩包, 内有 wav音频

MP3StegoDecode.exe -X D:\tmp\Beyond.wav发现有密码

待续

guess

解题链接

BrainFuck

解题链接

IHDR

解题链接

根据图片名称猜测文件头数据块IHDR有问题

待续

藏在女神后面,嘿嘿