计导 第 16 章 安全

目录

安全概论

安全目标

攻击

威胁机密性的攻击

威胁完整性的攻击

威胁可用性的攻击

服务和技术

密码术

隐写术

机密性

对称密钥密码

非对称密钥密码

其他安全服务

消息完整性,消息验证、数字签名

密钥管理

密钥分发中心:KDC

多个密钥分发中心

会话密钥

防火墙

包过滤防火墙

代理过滤防火墙

安全就是为了保护信息,免受攻击。如此信息需要避开未授权的使用(机密性),保护信息不受到未授权的篡改(完整性),并且对于得到授权的实体来说是需要可用的(可用性)。

安全概论

安全目标

安全目标有三个:机密性,完整性,可用性

机密性:就是在存储和传输时保证信息隐藏。

完整性:信息只能通过授权的实体通过授权的机制改变。

可用性:信息对于授权的实体来讲是可以使用的。

攻击

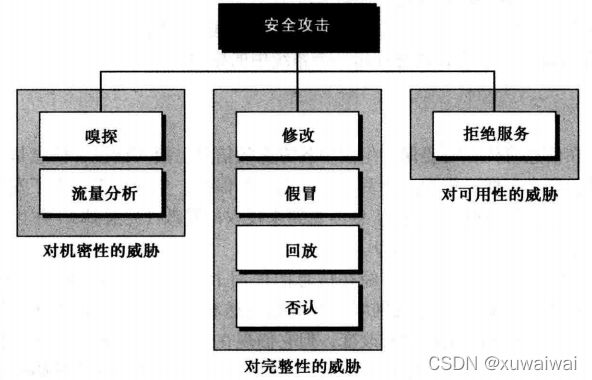

安全的这个目标都可能受到攻击的威胁,按照对不同目标的影响将攻击分为了三类,如图:

威胁机密性的攻击

嗅探:对数据的非授权访问后侦听,可以使用对数据加密避免。

流量分析:即便已经加密,但仍然可以通过在线流量监控手机其他类型的信息。

威胁完整性的攻击

篡改:侦听或访问信息后,攻击者篡改信息。

假冒:攻击者冒充其他人。

重放:冲击者得到用户发送的消息的副本,过后设法重放。

抵赖:是通信双方中的一方抵赖之前的行为。

威胁可用性的攻击

拒绝服务:Dos攻击,它可以减慢或完全中断系统的服务。攻击者能使用以下几种策略取的这样的效果:

1、通过发送大量虚假请求使得服务器系统非常忙碌而崩溃。

2、侦听并删除服务器对客户端的响应,使得客户端响应服务器未响应。

3、通过侦听客户端的请求,使得客户端多次发送请求导致系统变得非常忙碌。

服务和技术

ITU-T 定义了一些安全服务的标准,这些服务中的每一个都是为了在维护安全目标时防止一个或多个攻击。实际使用的技术手段有两种:密码术、隐写术。

密码术

“秘密书写”,给信息加密将真真实信息隐藏起来,只有用户对应密钥的用户才能访问这个信息。现今并定义了三种不同的机制:对称密钥密码、非对称密钥密码、散列。

隐写术

“掩饰书写”,通过在消息上覆盖其他内容而隐藏真实信息。

机密性

对称密钥密码

使用同一密钥进行加密也解密。加密和解密都需要知道这个密钥。

分成两大类:面向字符的传统对称密钥密码,面向位的现代对称密钥密码。

现在加密的信息除了文本还有很多非文本,更方便的方式是把这些类型的数据转换成bit流后再对流进行加密。在此主要回顾现代对称加密的现代分组密码和现代流密码两种。

现代分组密码:对大小为n位的明文分组进行加密或对同样大小的密文分组进行解密。

现代流密码:加密和解密都是每次对r位进行。流密码比分组密码更快,它的硬件实现更简单一些,当我们需要对二进制流加密并将加密后的流均匀传输时,流密码更有效。

对称密钥是基于共享保密,对字符进行排列或替换。

非对称密钥密码

密钥是个人独有的,每个人创造并保守个人密钥。

非对称密钥是基于个人保密,对数字进行操作。通常用来加密一小段信息。

非对称密钥使用两个密钥:公钥和私钥,使用者都创建自己的两个密钥

假如有A、B两个用户需要加密传输,那么这两个用户都会创建自有的公钥和私钥,然后将各自的公钥通知出来,让网络上的其他用户都能获取到。这样A 用户可以使用B的公钥加密,然后发出来,这样只有B的私钥才能解密,所以加密后的密文只有B才能访问。如下图的流程:

其他安全服务

消息完整性,消息验证、数字签名

消息应该是不受改动的,需要保证在接受到的数据和发送端发送的数据完整性。这里需要使用到利用密码散列函数建立消息的压缩影像(摘要)。具体是A在发送数据前计算出该数据的摘要A,然后与数据分别发给B,收到数据后使用同样的散列函数生成摘要B,再与A发送过来的摘要A比较,相同则数据没有被篡改。

使用到的散列函数常用的有MD5 和 SHA。

上面发送摘要是进行数字签名可以避免摘要被篡改和实现不可抵赖。发送方将信息摘要使用发送方的私钥数字签名,使用发送方的公钥进行数字签名验证。

将对称密钥加密发送的方法是数字信封,使用接收者的公钥加密,接收者的私钥解密。

一个完整的流程如下如

密钥管理

在大量消息进行加密时,对称密钥技术的效率比非对称密钥技术要高,但是,对称密钥需要在双方共享密钥。

需要一种有效的方法来维护和分发密钥。

密钥分发中心:KDC

使用可信的第三方,为了减少密钥的数量,每个人与KDC建立一个共享的密钥。流程如下:

1、A向KDC发送一个请求,说明需要一个和B之前的会话(临时的)密钥。

2、KDC 告诉B 关于A 的请求

3、如果B 同意,一个会话密钥就在二者之间建立了。

这里的密钥是KDC建立的。

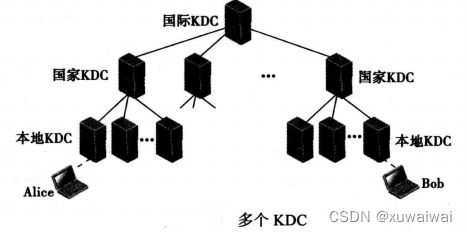

多个密钥分发中心

当使用一个KDC不满足要求时(比如人数增多,性能瓶颈,比如防止KDC故障等),建造多个KDC来解决。多个KDC组成下图所示的树形结构,用户只能是叶子节点。

会话密钥

KDC为每个成员建立一个密钥,这个密钥只可以在成员与KDC之间使用,而不能在两个成员之间,KDC为相互通信的成员建立会话密钥,通过密钥和中心对话。这个密钥只能使用一次。

防火墙

使用防火墙控制对系统的访问,防火墙是一个安装在要给组织内部网络和因特网其他部分之间的设备(通常是一个路由器或是计算机),防火墙的作用是推进一些数据包和过滤其他数据包。

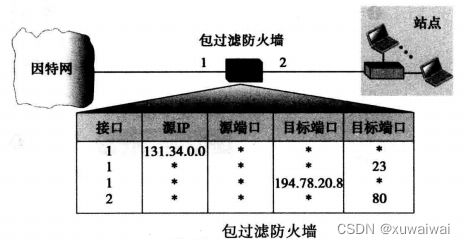

包过滤防火墙

防火墙用做数据包过滤器,基于数据包的头部中的IP和端口以及协议为过滤条件,这类防火墙是一个四层协议的过滤器。

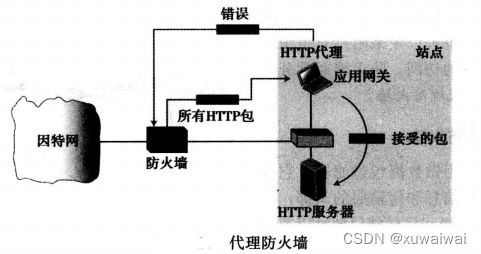

代理过滤防火墙

可以基于消息自身携带的信息(应用层)进行过滤,通过安装代理计算机(应用网关),这个代理计算机接受来自网络的消息,然后检查这个数据包是否合法,合法才发给真正的用到的机器。

凡是过往,即为序章