【docker】Docker单机网络和iptables策略

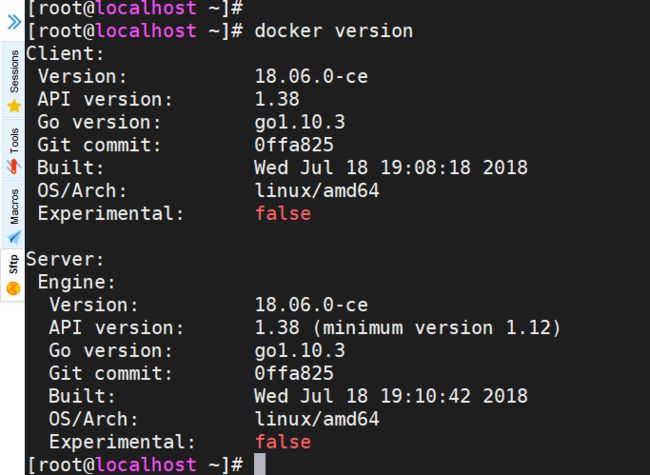

一、实验环境

操作系统: CentOS7.5 Minimal

IP:192.168.1.103

二、安装docker

# yum -y install yum-utils device-mapper-persistent-data lvm2 epel-release

# yum-config-manager --add-repo https://download.docker.com/linux/centos/docker-ce.repo

# yum list docker-ce --showduplicates | sort -r

# yum -y install docker-ce-18.06.0.ce

# docker version

# systemctl start docker

# systemclt enable docker

# systemctl status docker

# docker version

三 、docker网络原理

docker的网络结构图

结构图说明:

1. 最下面的一层:各种网络设备,比如主机的网卡、各种网桥、overlay的网络设备等

2. libnetwork:docker的网络库,是CNM(Container Network Model)的一个实现。CNM定义了构建容器虚拟化网络的模型,同时还提供了可以用于开发各种网络驱动的标准化接口和组件

3. Dockerdaemon:就是docker进程

CNM中有3个核心组件:

libnetwork中内置5种驱动:

我们在实践中,主要用到的是bridge驱动模式,下面着重讲解一下这个模式的实现原理。

网桥的概念:网桥是一个二层网络设备,可以解析收发的报文,读取目标MAC地址的信息,和自己记录的MAC表结合,来决策报文的转发端口。为了实现这些功能,网桥会学习源MAC。在转发报文的时候,网桥只需要向特定的网络接口进行转发,从而避免不必要的网络交互。

四、bridge驱动实现机制

docker0网桥

这里网桥的概念等同于交换机,为连在其上的设备转发数据帧。网桥上的veth网卡设备相当于交换机上的端口,可以将多个容器或虚机连接在其上,这些端口工作在二层,没有IP。

docker0网桥是在Docker daemon启动时自动创建的,其IP默认为172.17.0.1/16,之后创建的Docker容器都会在docker0子网的范围内选取一个未占用的IP使用,并连接到docker0网桥上。

容器里面的eth0网卡,在宿主机上都有一个vethxxxx的虚拟网卡和其对应出现,容器里的eth0网卡即通过这个虚拟网卡和docker0网桥进行通信的。

docker0网桥和宿主机的eth0网卡连接,所有数据最终还是从真实网卡转发出去。

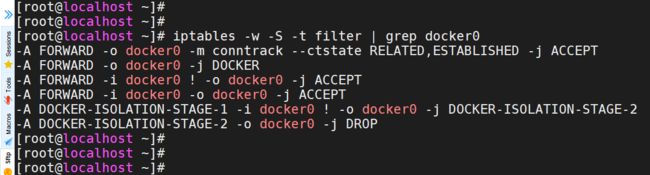

五、docker单机的iptables规则

Docker安装完成后,将默认在宿主机系统上增加一些iptables规则,以用于Docker容器和容器之间以及和外界的通信。

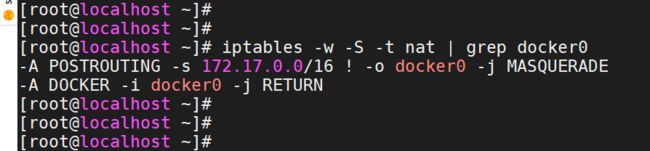

我们可以使用iptables-save命令查看其中nat表上的POSTROUTING链有这么一条规则:

-A POSTROUTING -s 172.17.0.0/16 ! -o docker0 -j MASQUERADE

这条规则关系着Docker容器和外界的通信,含义是将源地址为172.17.0.0/16的数据包(即Docker容器发出的数据),当不是从docker0网卡发出时做SNAT源地址转换,将IP包的源地址替换为相应网卡的地址)。这样一来,从Docker容器访问外网的流量,在外部看来就是从宿主机上发出的,外部感觉不到Docker容器的存在。

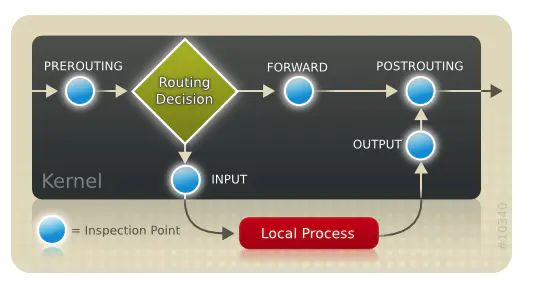

图中正菱形的区域是对数据包进行判定转发的地方,在这里,系统会根据IP数据包中的目的地址对数据包进行分发。

如果目的地址是本机地址,数据将会被转交给INPUT链。如果不是本机地址,则交给FORWARD链检测。

我们要做的DNAT要在进入这个菱形转发区域之前,也就是在PREROUTING链中做,,而SNAT自然是要在数据包流出这台机器之前的最后一个链也就是POSTROUTING链来进行操作。

假如当前系统用的是ADSL/3G/4G动态拨号方式,那么每次拨号,出口IP都会改变,SNAT就会有局限性,此时我们使用『 MASQUERADE 』,这个设定值就是『IP伪装成为封包出去(-o)的那块装置上的IP』,不管现出口获得了怎样的动态ip,MASQUERADE会自动读取出口网卡设备上现在的ip地址然后做SNAT出去,这样就实现了很好的动态SNAT地址转换。

注:MASQUERADE会动态的将源地址转换为可用的IP地址,其实与SNAT实现的功能完全一致都是修改源地址,只不过SNAT需要指明将报文的源地址改为哪个IP,而MASQUERADE则不用指定明确的IP,会动态的将报文的源地址修改为指定网卡上可用的IP地址。

我们来通过命令查询一下和docker0网桥相关的iptabels规则:

filter表

# iptables -w -S -t filter | grep docker0

nat表

# iptables -w -S -t nat | grep docker0

六、示例分析

# docker run -it -d --name geoserver -p 8443:8443 geoserver:2.14.2

# docker ps

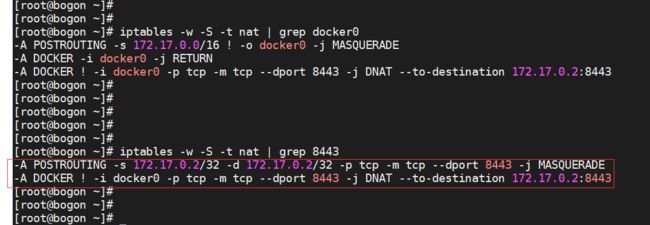

# iptables -w -S -t nat | grep docker0

# iptables -w -S -t nat | grep 8443

-A DOCKER ! -i docker0 -p tcp -m tcp --dport 8443 -j DNAT --to-destination 172.17.0.2:8443

其作用是将访问宿主机8443端口请求的流量转发到容器172.17.0.2的8443端口上,所以,外界访问Docker容器是通过iptables做DNAT实现的。

-A POSTROUTING -s 172.17.0.2/32 -d 172.17.0.2/32 -p tcp -m tcp --dport 8443 -j MASQUERADE

将作用是将原地址和目录的地址为容器IP 172.17.0.2/32, MASQUERADE动态地转换为可用的宿主机IP地址。

七、参考

Linux上docker的二进制安装

https://www.jianshu.com/p/92903539d1d8

CentOS7.x上docker的安装方式

https://www.jianshu.com/p/d1a07a13a76f

理解iptables中DNAT、SNAT和MASQUERADE

https://www.jianshu.com/p/beeb6094bcc9

Docker 网络

https://vernlium.github.io/2017/09/15/docker%E5%8F%8Akunbernetes%E7%BD%91%E7%BB%9C-k8s-6