攻防世界新手区wp

1

iew-source是一种协议,早期基本上每个浏览器都支持这个协议。后来Microsoft考虑安全性,对于WindowsXP pack2以及更高版本以后IE就不再支持此协议。但是这个方法在FireFox和Chrome浏览器都还可以使用。 如果要在IE下查看源代码,只能使用查看中的"查看源代码"命令.

以前的使用方法:在浏览器地址栏中输入

view-source: sURL

回车即可看到当前网页的源代码了。

JS用法:

window.location="view-source:" + window.location

浏览器直接查看源码

2

题目:robots

这个题考到了Robots协议,也就是爬虫排除标准,于是肯定有个robots.txt文件,直接构造url访问这个文件,看到了禁止爬取:f1ag_1s_h3re.php这个页面,我们直接访问这个页面于是便得到了flag了

3

备份文件是用户在备份过程中产生的一个文件。在这里,离线备份的情况就不讨论了,因为他并不影响web站点的安全。

很多开发人员在编辑文件前,都会先进行一次备份,同时会把备份文件和源文件放在服务器上的同一个地方。这样的话,如果存在绕过身份验证,就可以直接下载到这个备份文件,从而得到网站源代码。

- 代码编辑器产生的备份文件

文本编辑器和代码编辑器通常对正在编辑的文件会事先产生一个备份文件,这样做的目的是让出问题后可以恢复文件。这类备份文件通常和原文件在同一个目录下,而且文件的命名也和原文件类似。

例如:对一个名为index.php的文件进行编辑,自动创建的备份文件将会被命名成“index.php.save”。其他的代码编辑器也是一样的,都有一套自己的备份规则。

如果这些备份文件在网站目录下,攻击者就能通过暴力猜解找到备份文件。虽然index.php.sava并不能像index.php那样解析成页面,但是index.php.save的源代码将会通过响应包返回。

- 没有删除版本控制系统(VCS)产生的备份文件

现如今,版本控制系统(VCS)非常流行。几乎所有的VCS都会在工程目录下建一个meta目录,这个文件记录了整个项目工程每次修改的记录。

而开发者修改项目仓库的时候就直接下载/克隆代码仓库,改为后直接上传到web服务器上。但是很多时候,VCS产生的目录并没有删除掉,这样的话,如果被攻击者找到,将会使整个工程泄露。

- 没有删除开发人员手动备份的文件

那些没有用版本控制系统的开发人员在修改项目文件的时候,通常会手动备份这个文件。通常,这些开发者也是用相似的模式命名这些备份文件。这样的话,文件名就很容易被猜到。

例如,一个开发者要编辑index.php文件,为了避免修改后出现问题,那么他首先会复制该文件。复制品的命名也差不多是能让了关联到这个原文件。

index.php→ index.php.bak

index.php→ index.old

index.php→ index.php.temp

由于手动备份的文件名很容易被猜到,前面说的威胁当然也存在于这里,导致项目代码泄露。

如果一个安全研究员和渗透测试员只是依赖于web漏洞扫描器的脚本小子,那他在现实中可能很少遇到这种情况。因为大多数web漏洞扫描器并不会测试网站上的备份文件。同样,目前测试备份文件的攻击也比较少。

几款主流扫描器中是否存在备份文件测试:

OWASP ZAP 2.4

Vega

W3AF — 有些扩展插件可以测试到备份文件,但是默认是没有的

Nikto 2.4.6

Burp Suit Professional 1.7.X

注意:以上几款我都测试过,最新版本的都没有提供备份文件

基本上可以做备份文件扫描的web漏洞扫描器很少,不过这些扫描器对基础的备份文件测试还是有一些的。但是这些都太过于简单,很容易漏报和错报。因此,我写了个扫描器BFAC。

BFAC(备份文件检测工具)是一款自动化工具,可以检测wen站点中可能有威胁的备份文件。BFAC是集多种检测手法于一身的备份文件黑盒测试。

产品特性:

- 测试所有类型备份文件的类型,包括手工备份,以及编辑器备份

- 对主流VCS备份文件进行测试,例如git,svn,mercurial以及bazaar

- 智能检测技术:检测页面中的“Not Found”,以及使用不同方法检测存在页面

- 隐秘的与web服务器交互

- 通过编辑很容易定制化添加命名模式

- 通用性

4 js

这个题真正的密码部分因该是:\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30

先要把这段16进制转换成10进制得到:55,56,54,79,115,69,114,116,107,49,50

然后直接一段python脚本解得flag

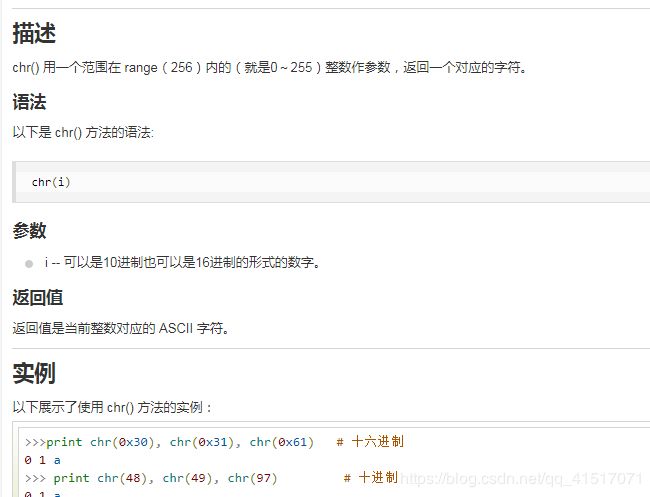

chr() 用一个范围在 range(256)内的(就是0~255)整数作参数,返回一个对应的字符。

s=[55,56,54,79,115,69,114,116,107,49,50]

for i in s:

print(chr(i),end='')

5 xff_referer

掌握有关X-Forwarded-For和Referer的知识

X-Forwarded-For:简称XFF头,它代表客户端,也就是HTTP的请求端真实的IP,只有在通过了HTTP 代理或者负载均衡服务器时才会添加该项

HTTP Referer是header的一部分,当浏览器向web服务器发送请求的时候,一般会带上Referer,告诉服务器我是从哪个页面链接过来的,服务器基此可以获得一些信息用于处理

使用火狐插件modify headers,相继伪造XFF头和Referer头即可

————————————————

版权声明:本文为CSDN博主「like_0」的原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/qq_44709902/article/details/89843458

6题目:weak_auth

打开网页看到标题提示weak auth弱验证,这就没啥好说的了,没看到验证码,burp直接来爆破吧!

抓到包后右键send to intruder,在intruder的positions中选中密码,然后payloads导入字典开始start attack

瞬间就爆出了密码:123456,于是便得到了flag

flag:cyberpeace{04415bd2dac05f0e2cd712bb43c447b2}

7 command_execution

simple_php

这道题在阅读了PHP代码后,发现,要a==0,但a的值又不能为0,因此让a=0+任意非数字字符,而 b=数字就退出, 于是构造:?a=0a&b=12345A便得到完整的flag

flag:Cyberpeace{647E37C7627CC3E4019EC69324F66C7C}