2017年第三届 美亚杯电子取证 个人赛题解

CPPU名侦社2020寒假作业,记录一下自己做的过程。

在这个案例里嫌疑人反侦察意识较弱,题目也不难,很适合大家做(做法不唯一,仅供参考)。

做完这些题目不需要太深的计算机知识,但是取证大师肯定是用得更加熟练了。

以后取证比赛的题目考察的内容会越来越深的,所以还是要好好学习各种基础知识和相关软件设备的使用~

——————————————————————————————

案件背景:

Gary是一位经常用手提电脑的人,而且热爱足球运动,常常看足球网站。他于2007年9月开始想赚快钱,思想变得偏激,并关注一些违法的事。于是Gary就想着赌博,查阅军事资料,了解恐怖袭击的新闻报道。另外他开始上网寻找有关如何购买枪械、刀等武器的资料,还寻找如何制造假网站,但最后均无收获。

检材:

.e01镜像

工具软件:

取证大师V6.1.67374RTM(FMP) (只用到了这个,咋回事)

——————————————————————————————

看了案件背景觉得这又是一个想把自己的生活带入洛圣都的黑化公民,首先用FMP跑了镜像,勾选了所有取证选项,大概跑了10分钟……

Question:

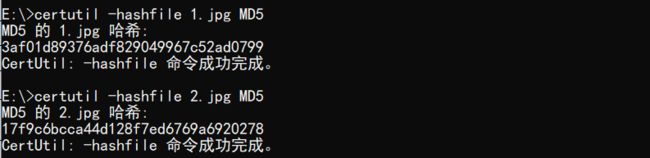

求镜像的MD5哈希值,可以直接在FMP证据文件 -> 选中镜像 -> 摘要 查看MD5

也可以直接用CMD命令 certutil -hashfile filepath MD5 校验。

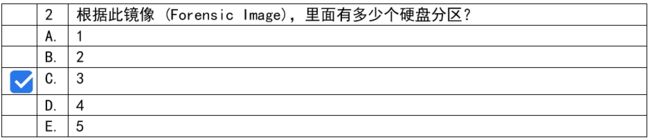

FMP证据文件 -> 展开镜像 -> 发现3个硬盘分区(C:\ D:\ E:\)

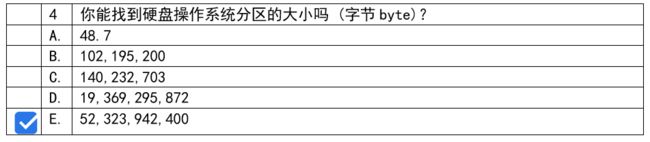

要注意的是,在镜像生成之时,D盘才是真的操作系统分区(大概是拷贝了C盘的系统)。

而C盘大部分的文件已经被人为加密,可用空间仅为100MB,怀疑和后面的病毒的破坏有关。

逻辑区块地址(Logical Block Address, LBA)是描述计算机存储设备上数据所在区块的通用机制,一般用在像硬盘这样的辅助记忆设备。LBA可以意指某个数据区块的地址或是某个地址所指向的数据区块。

FMP证据文件 -> 展开镜像 -> 选中 分区2_本地磁盘[D] -> 摘要 -> 查看 物理位置

但是这个内存物理地址的单位是字节(Byte),而一个逻辑区块占用512位,所以要将这个值除以512,算出来与答案D最接近。

FMP证据文件 -> 展开镜像 -> 选中 分区2_本地磁盘[D]

在摘要里查看设备大小:48.73GB 该数值乘以 220

之后算出来的字节大小与答案E最接近。

MFT,即主文件表(Master File Table)的简称,它是NTFS文件系统的核心,每个文件和目录的信息都包含在MFT中,每个文件和目录至少有一个MFT项。

正常情况MFT以元文件的形式存储在相应磁盘分区的根目录中,但是是隐藏的。FMP可以直接访问到该文件。

FMP证据文件 -> 展开镜像 -> 选中 分区2_本地磁盘[D] -> 选中 $MFT -> 摘要 查看物理扇区位置

熟悉Windows系统结构的同学可以知道这个文件位于 %windir%\System32\config 下,如果不知道(比如说我)也可以在FMP的 取证结果 -> 系统痕迹 -> 系统信息 -> 安装时间 里找到信息。

不过找到的这个时间是北京时间(取证结果 -> 系统痕迹 -> 系统信息 -> 时区信息),我们需要转换成世界协调时间(格林尼治时间),北京是东八区,领先UTC时间八个小时,所以减掉后得出答案。

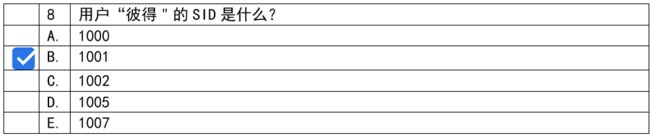

SID为用户标识 (Security Identifiers)标识用户、组和计算机帐户的唯一的号码。

可以直接在FMP的 取证结果 -> 系统痕迹 -> 用户信息 -> 摘要 里找到用户SID号,取后四位。

其实FMP获取的这些信息都是来源于系统注册表,但是因为这几个系统表相对特殊无法在找到绝对的文件路径,但是可以使用注册表编辑器(CMD下输入regedit)查看。但是因为只有镜像文件,还是直接用FMP比较方便。

浅谈Windows注册表取证分析

在内核中之获取HKEY_CURRENT_USER对应路径

做法同上。

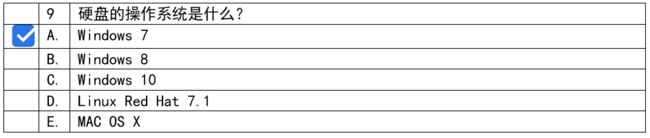

取证结果 -> 系统痕迹 -> 系统信息 -> 产品名称

取证结果 -> 系统痕迹 -> 系统信息 -> 产品名称

第一道多选题。首先10086是移动公司,12377是国家网信办举报中心的网站,肯定不会选择这两个……

其他的把选项带入FMP实时搜索里面找比较快,可以找到b、c、e、f选项的浏览记录。

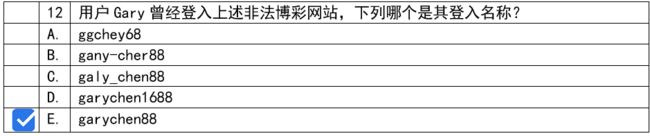

也是把选项直接带入FMP实时搜索里面找就行了,找到E选项有在浏览器cookie中出现。

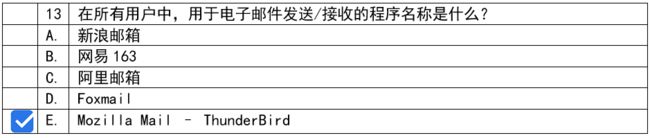

取证结果 -> 邮件解析 可以看到只有Mozilla Mail这个邮件程序有使用痕迹,并且找到了嫌疑人的邮箱地址[email protected]。

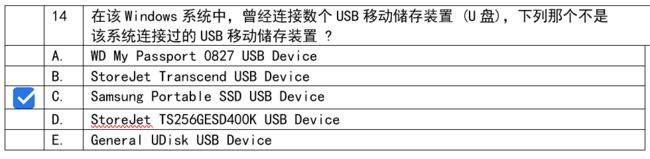

取证结果 -> 系统痕迹 -> USB设备使用痕迹

只有C选项的USB设备没有在痕迹中出现过,所以得出答案。

取证结果 -> 系统痕迹 -> USB设备使用痕迹

发现E选项的设备名的留下的使用痕迹中“挂载盘符”一栏属性为“Z:",所以得出答案。

取证结果 -> 系统痕迹 -> 系统信息 -> 最后一次正常关机时间 得到的是北京时间,转换成UTC时间即可。

取证结果 -> 系统痕迹 -> 系统信息 -> 完整计算机名,找到信息。

取证结果 -> 邮件解析,其实在做13题的时候就已经完成了。

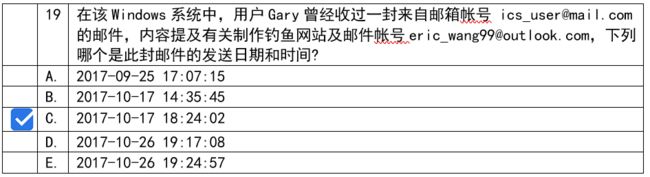

取证结果 -> 邮件解析 -> [email protected] -> 收件箱

由于Mozilla邮件程序收发内容是存在本地的,所以所有信件一览无遗,还是用在线的邮箱比较好~

找到那两份标题为“学习制作网站”的邮件,较早的一封的发件日期即为答案。

做法同上。

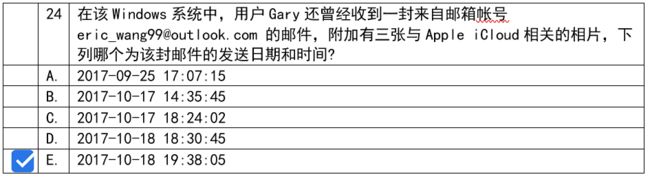

在收件箱中找到带附件(有回形针标志)且符合题意的邮件即可,答案为邮件的发件日期。

在收件箱可以直接导出两张附件图片,然后使用CMD命令 certutil -hashfile filepath MD5 校验即可。

做法同上。

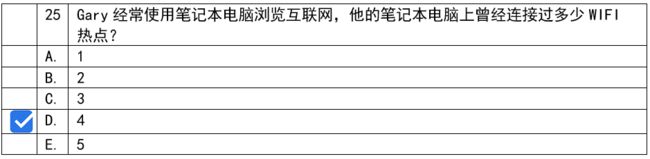

取证结果 -> 系统痕迹 -> 系统信息 -> 无线上网

发现连接过的WIFI有四种不同的网络SSID,所以得出答案。

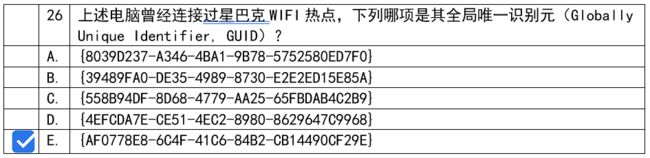

取证结果 -> 系统痕迹 -> 系统信息 -> 无线上网 里面的“接口GUID”应该是该机器网卡的GUID,不是我们感兴趣的信息。

所以要分析系统连接WIFI的日志情况,需要找到日志文件然后用事件查看器来找GUID。

也可以在 取证结果 -> 密码/密钥检索 -> 无线账号 里面找到对应星巴克WIFI的网络GUID。

当然更快的方法直接倒着把答案带进FMP搜索,发现只有E选项和Starbucks_Free_Wifi对应。

取证结果 -> 系统痕迹 -> 系统信息 -> 网络配置 -> 网络连接

找到DHCPIP地址一栏有D选项的IP地址,得到答案。

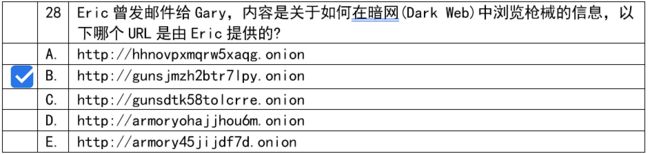

直接找到Eric发的邮件,根据提升打开附件的网页截图,找出暗网的url。

继续在收件箱中查找Eric与Gary的通信内容,在一封标题为“发票”的邮件中找到了疑似信息。

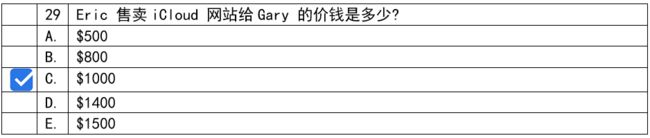

继续在收件箱中查找Eric与Gary的通信内容,在一封标题为“网站价钱”的邮件中找到了疑似信息。

取证结果 -> 反取证软件分析 发现嫌疑人只装有VeraCrypt虚拟容器软件(另外一款反取证软件Privoxy应该是来用于访问暗网的)。

由于E盘在证据文件中显示为全是未分配束,所以显然E盘就是被VeraCrypt加密过的磁盘了,这里其实不需要解密该分区。

继续在收件箱中查找Eric与Gary的通信内容,在一封标题为“网站价钱”的邮件中找到了疑似信息。

可以导出这份邮件的三份图片附件,导出文件并用同样的方法校验MD5值即可。

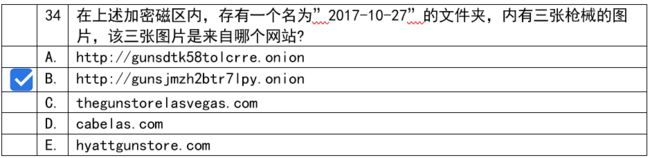

做法同上,根本不需要访问加密磁盘……

时区信息前面的题目已经用到了,取证结果 -> 系统痕迹 -> 系统信息 -> 时区信息

仍然不需要直接访问加密磁盘,嫌疑人很诚实地用日期命名了这个文件夹,而这个日期和收到ICS USER邮件的时间恰好对应,根据题目的提示,可以确定题意所描述的三张图片就是此前用到过的那三张枪械图,截图的网站随之确定。

考虑到下载这种图片一般都是用浏览器下载,所以我们在 取证结果 -> 上网记录 -> 下载记录 里找线索,

Chrome浏览器下载文件的路径C:\Users\Gary\Downloads(曾经这台电脑系统是装在C盘里的)已经被隐藏,无法直接打开图片查看信息,但是我们可以通过文件名判断,发现有两张图片文件文件名与isis有关,得出答案。

继续在收件箱中查找Eric与Gary的通信内容,找到如下信息,得出答案。

还是上面那封邮件,直接告诉你了网盘地址。

这个地址复制到自己的浏览器发现打不开233

还是上面那封邮件,就一个这样的地址还能考两道题啊……

顺便学习一下端口的知识:

TCP和UCP的区别

可以直接把地址http://mantech.mooo.com:8000拉进FMP实时搜索,在“上网记录”一栏找到FireFox浏览器的最新访问信息。

取证结果 -> 上网记录 -> FireFox -> 历史记录,以时间为关键字正序排序。

得出嫌疑人第一次访问该私有网盘网址的准确时间。

既然都知道是用FireFox浏览器访问私人网盘了,那么Gary必然要下载什么东西对吧。

取证结果 -> 上网记录 -> FireFox -> 下载记录,发现有三张图片被下载到了E:\2017-10-30,与题目吻合,应该就是枪械图片,得出答案。

invoice是“发票”一词的英文,通过继续在收件箱中查找Eric与Gary的通信内容,可以判断出这个木马压缩包是Eric通过邮件的方式伪装成发票文件发送给Gray的(黑吃黑啊)。

将关键字“invoice.zip”直接拉进FMP实时搜索,找到对应的文件,查看文件创建时间,得出答案。

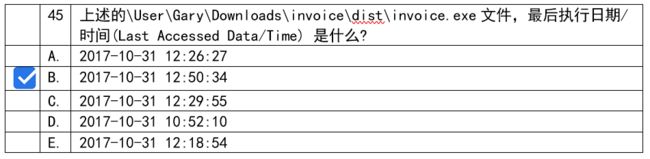

将关键字“invoice.exe”直接拉进FMP实时搜索,发现筛选出了两个同样的文件,其中一份的路径符合题意,另外一份位于系统分区的tmp目录下,是木马的临时文件,不要搞错了。

注意题目要求我们得到的是文件最后存取日期,考虑到.exe文件一般不会被写,所以这个日期应该是最后的访问时间,在文件摘要中可以得到这一信息。

Gray已经在他的电脑已经下载过这个压缩包了,该文件的保存路径为:C:/Users/Gary/Downloads/invoice.zip

但是目前我们访问不了这个路径,但是我们在D:/Users/Gary/Downloads下能找到同名文件和同名文件夹,怀疑是嫌疑人把C盘和D盘盘符对调了。

导出invoice.zip之后,发现里面的invoice.exe文件并没有伪装,文件的签名和后缀都是.exe,不知道是不是这道题出BUG了。

补充:可以把该文件拉进32位系统,发现ico图标被人为替换成pdf的图片,这就是所谓伪装……(方法由@青纪之砂 同学提供)

怀疑invoice木马程序把自己执行信息拷贝到了D盘tmp目录下,所以要找tmp目录下invoice.exe的访问时间。

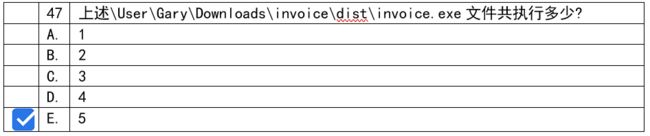

将关键字“invoice.exe”直接拉进FMP实时搜索,然后在 用户痕迹 -> 最近程序访问记录 里面发现该程序被运行了五次。

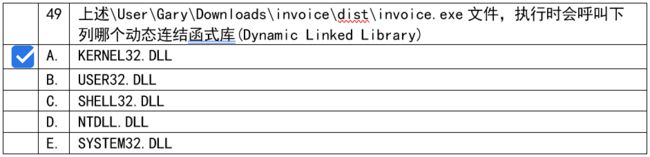

导出invoice.zip之后,发现里面有一堆.pyc文件(Python的中间式文件),看起来好像还能反编译的样子,但是现在还不太会就不搞这个了。

做法同43题。

其实做前面的题目的时候已经把这两个程序的关系分析出来了,根据这两个程序所在的目录名很容易判断出来。

这道题应该就要分析invoice木马程序,赛事举办方应该只是做了一个木马壳,不会对本机造成危害。

所以也没拉到虚拟机里,直接右键.exe以系统管理员权限运行了。

看命令行的提示这个程序大概是操作了一些系统注册表的东西,运行结束之后唤出浏览器打开了C选项对应的网址,得出答案。

还有一种办法,把选项的网址拉进FMP实时搜索,发现C选项对应的网址(Title:Welcome)是嫌疑人用火狐浏览器访问过的。

这两道题貌似要通过那个勒索网址来找线索,但是比赛结束之后这个网站应该就没有人维护了(也可能比赛时也没人维护)。

所以我们想办法用其他途径找线索,考虑到Gary反侦察能力较弱,像洋葱浏览器这样的软件都是直接放在桌面的,文件的命名什么的也非常坦诚。

所以我们试着在他的系统桌面上找找,结果真的发现一张screen.png,可以打开。

然后就可以直接检索到52~54题的信息了,话说为什么1比特币可以值1W刀啊。

这道题其实已经给上面的几道题目提供了很友好的提示了,图方便的话直接一个个目录检索即可。

——————————————————————————————

总结一下,作为17年美亚杯个人赛的题目,难度并不是很大,做完题目也不需要用到太多的计算机知识。

美亚杯出题的一大特点就是前后的题目存在千丝万缕的练习,所以如果卡在某一题上的适合不妨暂且跳过做后面的题。

由于时间关系和水平原因,难免会出现纰漏,如果找到了这篇博文错误之处或者有更好的做法请联系我,十分感谢!

写完这篇博文的适合是大年三十的早上,先给大家拜个早年吧。

祝大家新春快乐,鼠年大吉~

__EOF__