【2018国赛线上比赛】知识问答题真题演练第一波

1、操作系统为了防止应用程序在不可执行区域中运行代码提供的解决方案是什么?( A )

A、数据执行保护

B、地址随机化保护

C、只读保护

D、访问违例异常

2、Stack Canary 的作用是什么?( A )

A、缓解栈越界写入

B、缓解栈越界读取

C、缓解堆越界写入

D、缓解堆越界读取

3、以下不属于能够避免缓冲区溢出的方法是 ( A )

A、申请到的内存空间总是进行初始化,用完之后及时释放;

B、写入数据时总是使用strncmp之类的函数限制写入长度;

C、使用数据执行保护(DEP)将栈和堆的地址空间标记为不可执行;

D、使用地址空间随机化(ASLR)避免被预测到函数入口地址。

4、日常工作中,以下行为不正确的是 ( B )

A、不明来源的U盘、光盘不能使用;

B、邮件中的附件,如果不是可执行程序,只是Word文档或者Excel表格,可以打开阅读;

C、涉及国家或者公司机密的文件,不能通过邮箱或者QQ等形式网络传输;

D、涉密电脑不能连接互联网。

5、以下php代码中,包含了哪种漏洞? ( C )

A、Sql注入

B、命令执行

C、xss

D、源码泄露

6、关于bypass uac以下,错误的是? ( A )

A、 UAC仅存在Windows操作系统中

B、Cobalt Strike 中提供了自动bypass uac的工具

C、 Windows 存在 UAC 白名单

D、Windows 系统中可以手动关闭UAC

7、 小明从服务器access日志中发现一条可疑攻击日志: ( C )

请指出小明遭受到了何种类型的攻击

A、缓冲区溢出

B、拒绝服务

C、文件包含

D、越权访问

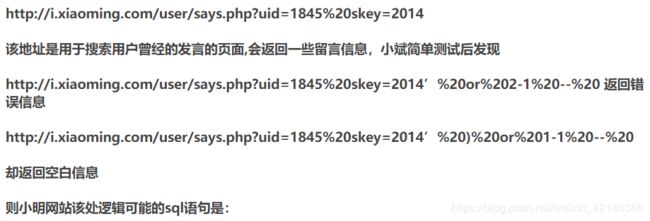

8、 小斌正在对小明的网站进行渗透测试,经过一段时间的探测后,小斌发现小明的网站存在一个sql注入漏洞:( A )

A、select * from user_says where deleted=0 and (uid= u i d a n d s k e y l i k e ‘ uid and skey like ‘% uidandskeylike‘skey%’)

B、select * from user_says where deleted=0 and uid= u i d a n d s k e y = ’ uid and skey=’ uidandskey=’key’

C、 select * from user_says where deleted=0 and (uid= u i d a n d s k e y = ’ uid and skey=’ uidandskey=’key’)

D、 select * from user_says where deleted=0 and uid= u i d a n d s k e y l i k e “ uid and skey like “% uidandskeylike“skey%”

9、以下代码会执行什么操作? ( B )

A、成功加载一个图片,然后窃取btoa编码的cookie给XXX

B、无法加载一个图片,然后窃取base64编码的cookie给XXX

C、成功加载一个图片,然后窃取base64编码的cookie给XXX

D、无法加载一个图片,然后窃取btoa编码的cookie给XXX

10、RSA2048中的2048,表示它的何种参数是2048位? ( B )

A、素数p,q

B、p和q的乘积

C、公钥e

D、私钥d

11、AES-192算法,其处理的数据分组长度是? ( B )

A、 64位

B、128位

C、192位

D、256位

12、以下哪种AES分组加密模式被认为是更安全的? ( C )

A、ECB

B、CBC

C、GCM

D、ABC之间没有明显的安全性优劣

13、比特币挖矿采用的是_算法。( A )

A、SHA-256

B、SHA-1

C、SHA-0

D、MD5

14、以下哪个特征不是加密的哈希方法具有的?( C )

A、抗冲撞能力

B、从输入到输出的定性映射

C、从输入到输出的一对一映射

D、很难找到一个与给定hash值相对应的输入

15、以下哪一项是对Kerberos 的正确描述 ( B )

A、保密性和完整性

B、授权性和认证性

C、可验证性和完整性

D、保密性和完整性

16、PKI 结合了硬件和软件能够实现:( C )

A、SSL 网页

B、使用专有的LDAP信息机制协助网络安全

C、 基于公钥密码体制加密技术

D、在电子商务中追踪赖账的客户

17、以下对Challenge/Response authentication技术的描述哪一项是错误的 ( D )

A、申请人提供随时间变化的Challenge的Response

B、Response取决于secret和Challenge

C、Challenge也可被称为Nonce

D、他们无法抵御重复攻击

18、哪一类防火墙具有根据传输信息的内容(如关键字、文件类型)来控制访问连续的能力?( C )

A、包过滤防火墙

B、状态监测防火墙

C、应用网关防火墙

D、以上都不是

19、chmod 744 hello命令执行的结果是: ( B )

A、hello文件的所有者具有执行读写权限,文件所属的组合其它用户有读的权限

B、 hello文件的所有者具有执行读写和执行权限,文件所属的组和其它用户有读的权限

C、hello文件的所有者具有执行读和执行权限,文件所属的组和其它用户有读的权限

D、hello文件的所有者具有执行读写和执行权限,文件所属的组和其它用户有读和写的权限

20、 Apache Web 服务器的配置文件一般位于/usr/local/apache/conf目录,其中用来控制用户访问Apache目录的配置文件是: ( A )

A、httpd.conf

B、srm.conf

C、 access.conf

D、 inetd.conf

21、 路由器的扩展访问控制列表能够检查流量的那些基本信息?( C )

A、协议,vtan id,源地址,目标地址

B、 协议,vian id,源端口,目标端口

C、 源地址,目地地址,源端口,目标端口,协议

D、源地址,目地地址,源端口,目标端口,交换机端口号

22、公司的局域网使用的是Windows主机,网络管理员要则试与IP地址为 192.168.1.101的主机是否连通,同时得到该主机的主机名,可以使用()命令。 ( D )

A、ping 192.168.1.101

B、ping –t 192.168.1.101

C、 ping –h 192.168.1.101

D、ping –a 192.168.1.101

23、分片攻击问题发生在: ( D )

A、数据包被发送时

B、数据包在传输过程中

C、数据包被接收时

D、数据包中的数据进行重组时

24、下列哪种加密方式是非对称加密 ( D )

A、AES

B、RC4

C、Blowfish

D、ECC

25、数字签名是使用: ( A )

A、自己的私钥签名

B、 自己的公钥签名

C、 对方的私钥签名

D、对方的公钥签名

26、以下哪种工具是专门用来进行网络数据包分析的?( B )

A、IDA pro

B、wireshark

C、APPSCAN

D、binwalk

27、一般情况下,在Android系统中,可以通过以下那个文件内容,来判断当前进程是否处于调试状态 ( B )

A、 /proc/kmsg

B、 /proc/self/status

C、/proc/self/maps

D、/sys/kernel/debug/sync

28、以下哪种安全措施,可以有效抵挡ROP攻击 ( A )

A、 ASLR

B、 DEP

C、SEHOP

D、 PXN

29、ROP攻击载荷中典型以ret指令结尾的一组指令,通常被称为什么?( A )

A、 Gadget

B、 Payload

C、Shellcode

D、 Routine

30、在x86体系架构上被称为ring -2是如下哪个技术:( C )

A、Intelligent Platform Management Interface

B、 Trusted Platform Module

C、System Management Mode

D、Management Engine